点击上方蓝字关注我们

0x00 前言

Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS。

0x01 简介

Cobalt Strike自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

0x02 目录结构

0x03 参数详情

3.1 Cobalt Strike

3.2 View

3.3 Attacks

3.3.1 Packages

3.3.2 Web Drive-by

3.3.3 Reporting

3.3.4 Help

3.4 工具栏

0x04 环境搭建

4.1 下载地址:

官方网址

百度网盘

4.2 安装步骤

4.2.1 服务端搭建(腾讯云vps)

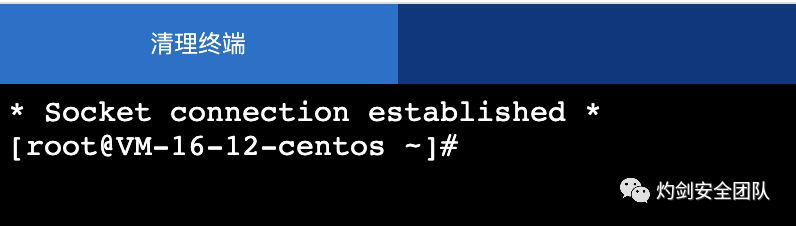

在腾讯云控制台找到服务器,点击右边的登录,再点击立即登录,再输入用户名、登录密码,点击确定,进入服务器

使用腾讯云服务器yum 安装 [GNOME Desktop] [Graphical Administration Tools]图像化组件,提示安装大小,回复y

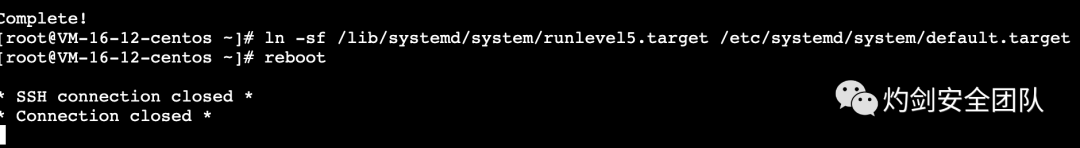

更新系统运行级别,重启。关闭窗口,去腾讯云控制台

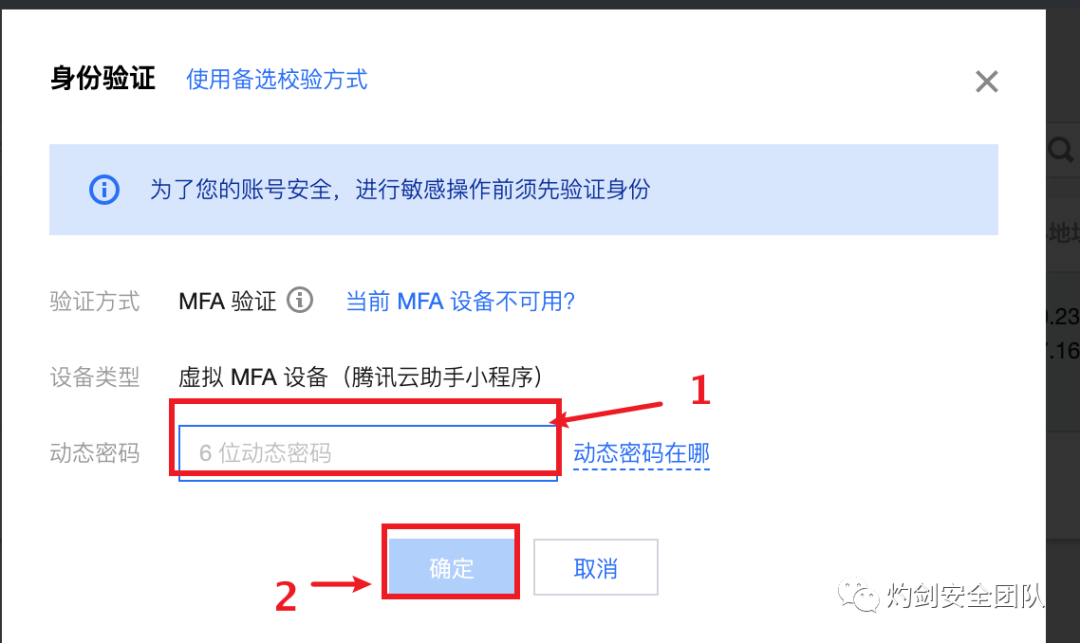

依然点击登录,输入虚拟MFA设备动态密码确定,使用vnc登录,点击"立即登录"

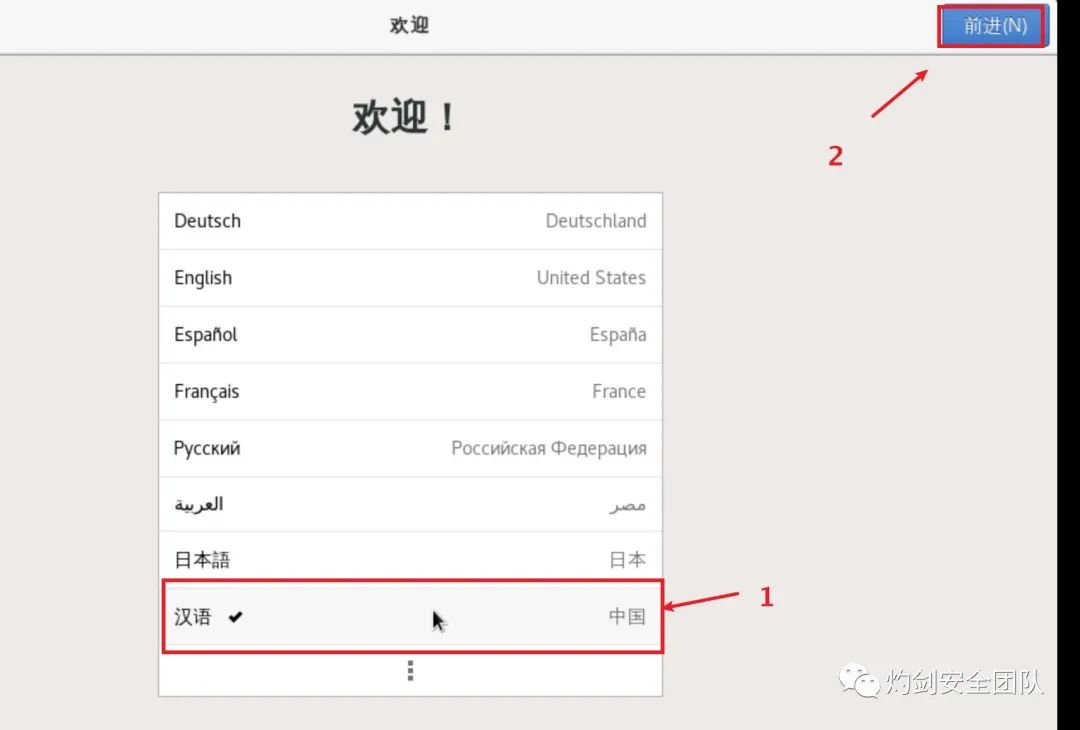

简单选择时区 语言 即可开启图形化Linux

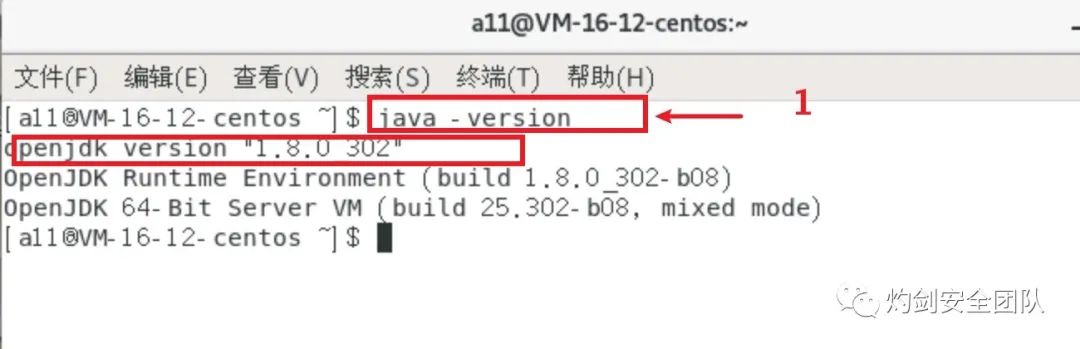

打开终端,输入命令查看系统是否有java

打开浏览器在百度网盘下载工具

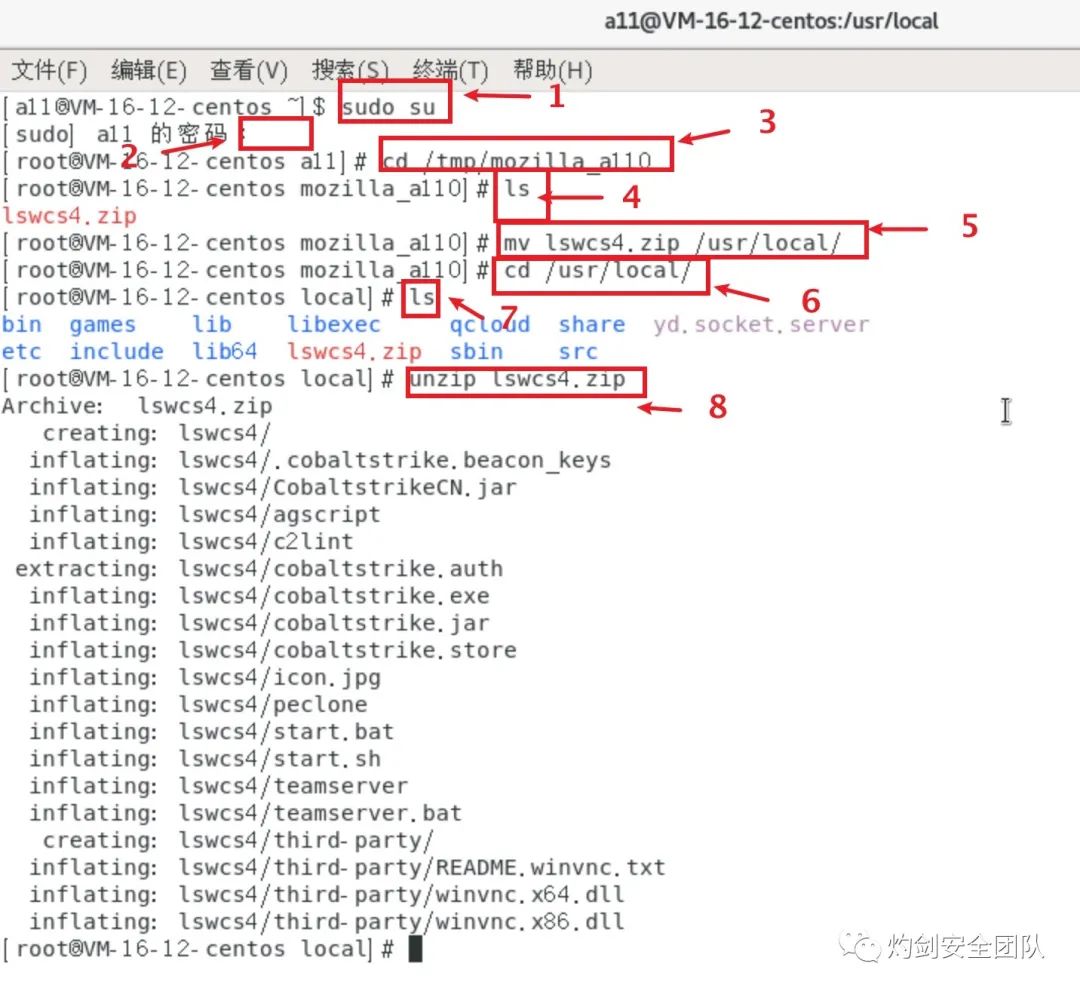

使用终端,运行以下命令

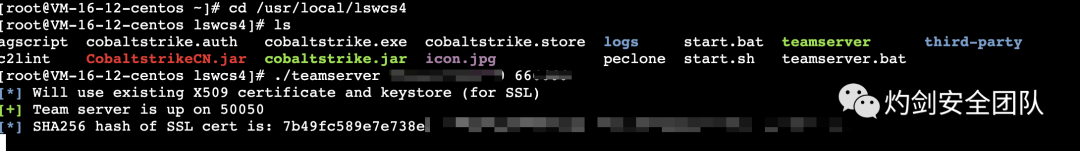

使用终端进入cs文件夹,输入以下命令赋予权限

现在关闭这个窗口,去控制台点击"登录",用标准登录方式登录。(注:因为一些特殊的符号不能在"vnc登录"里运行)

运行以下命令,启动cs服务端

注:如果未能连接,那就是因为端口问题,输入以下命令

4.2.2 客户端搭建(kali)

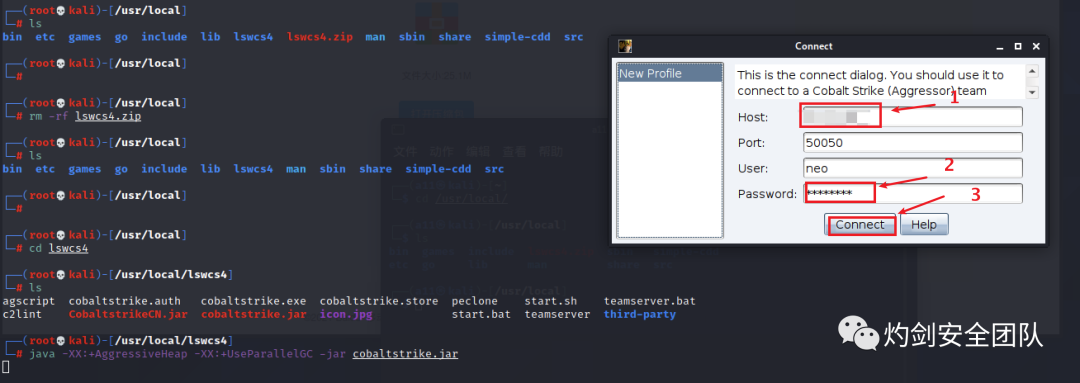

下载文件后,在端口使用以下命令

进入lswcs4文件夹,运行以下命令,启动cs客户端

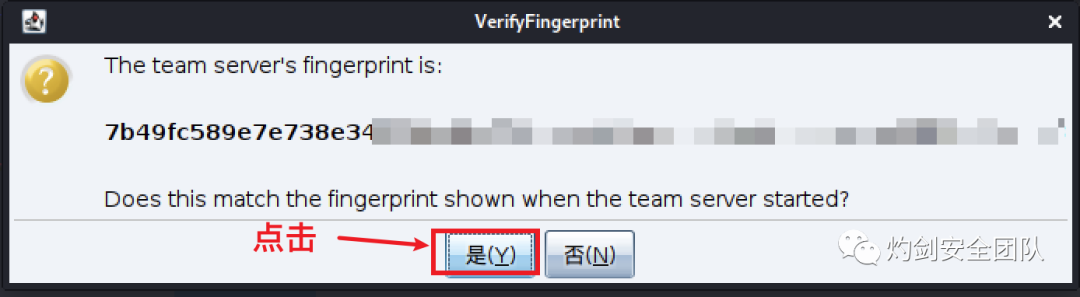

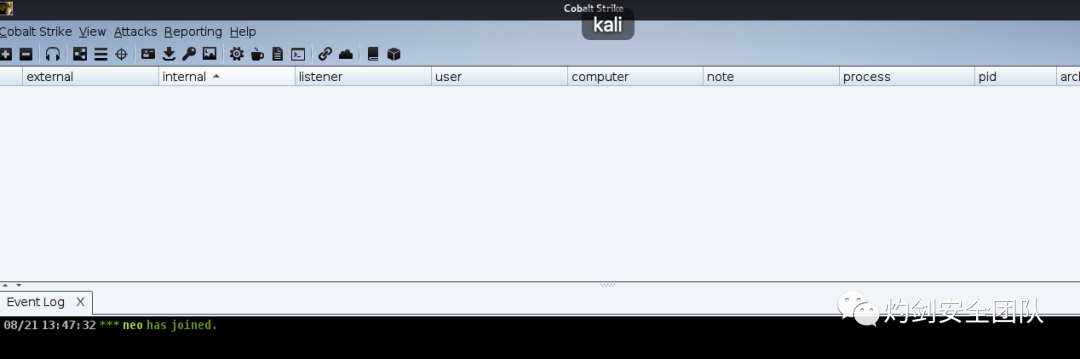

输入vps的公网ip,再输入服务器密码。点击"Connect"。弹出窗口,点击"是"。完成客户端搭建。

4.2.3 后台运行cs服务端

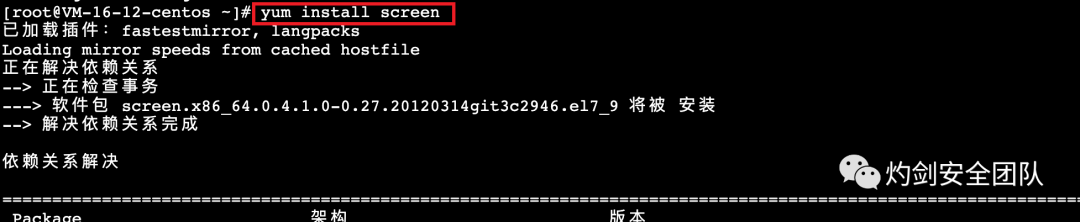

使用命令安装screen工具

常用screen参数

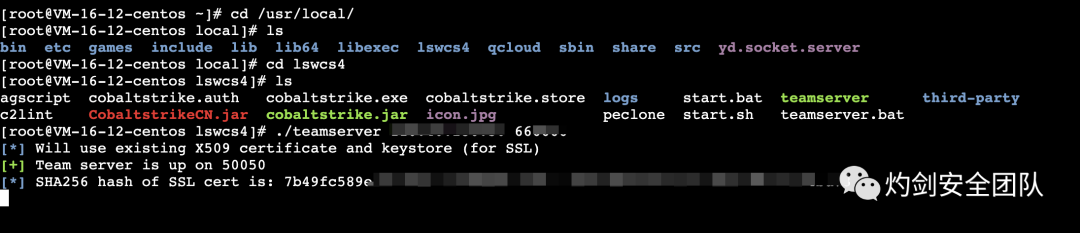

创建后台程序窗口,在这个窗口启动cs服务端

使用键盘上的按键,(注意:不是命令,就是键盘上的三个键,长按ctrl ,再按a,然后按d)

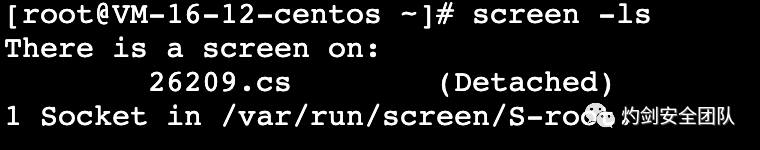

查看当前后台窗口,完成连接。

0x05 功能演示

5.1 信息收集

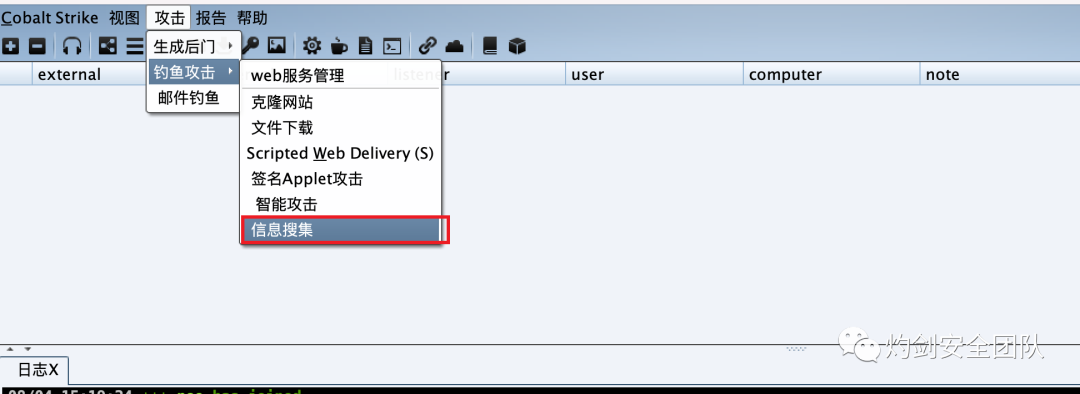

打开信息收集功能

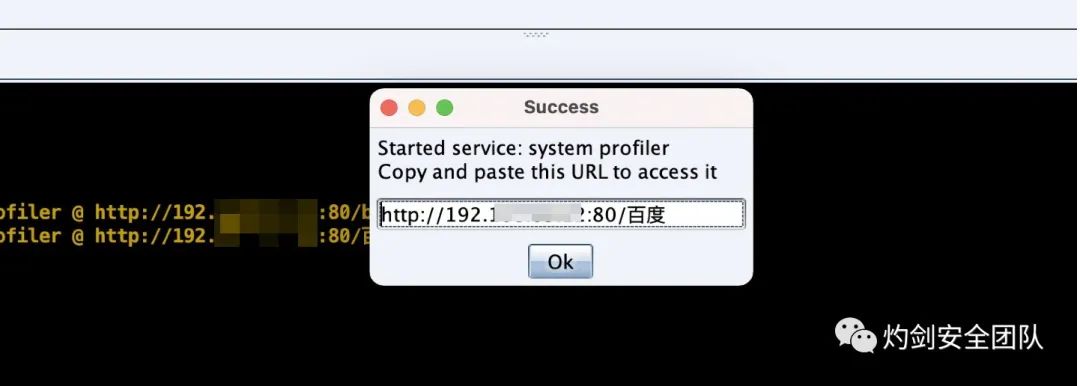

我选择的模版是百度

攻击对象访问:http://192.xxx.xx.xx:80/百度

通过各种方法,把链接发给对方,让对方点击,跳转到百度页面

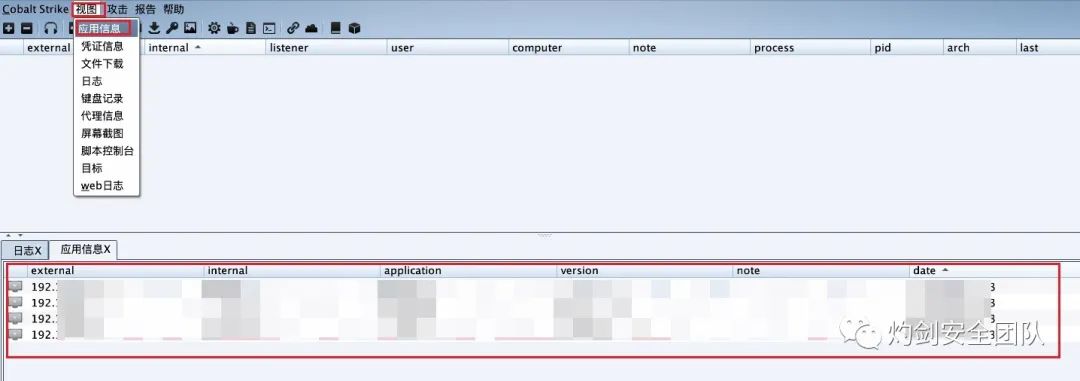

在cs的视图->应用信息里能看见钓到的信息

5.2 克隆模块和克隆网站进行键盘记录攻击

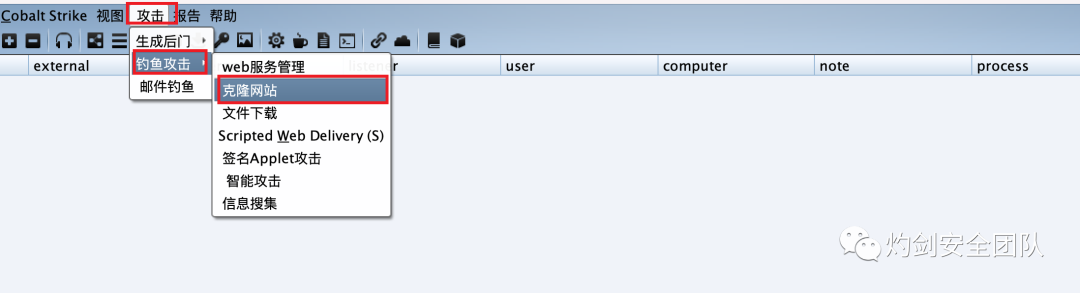

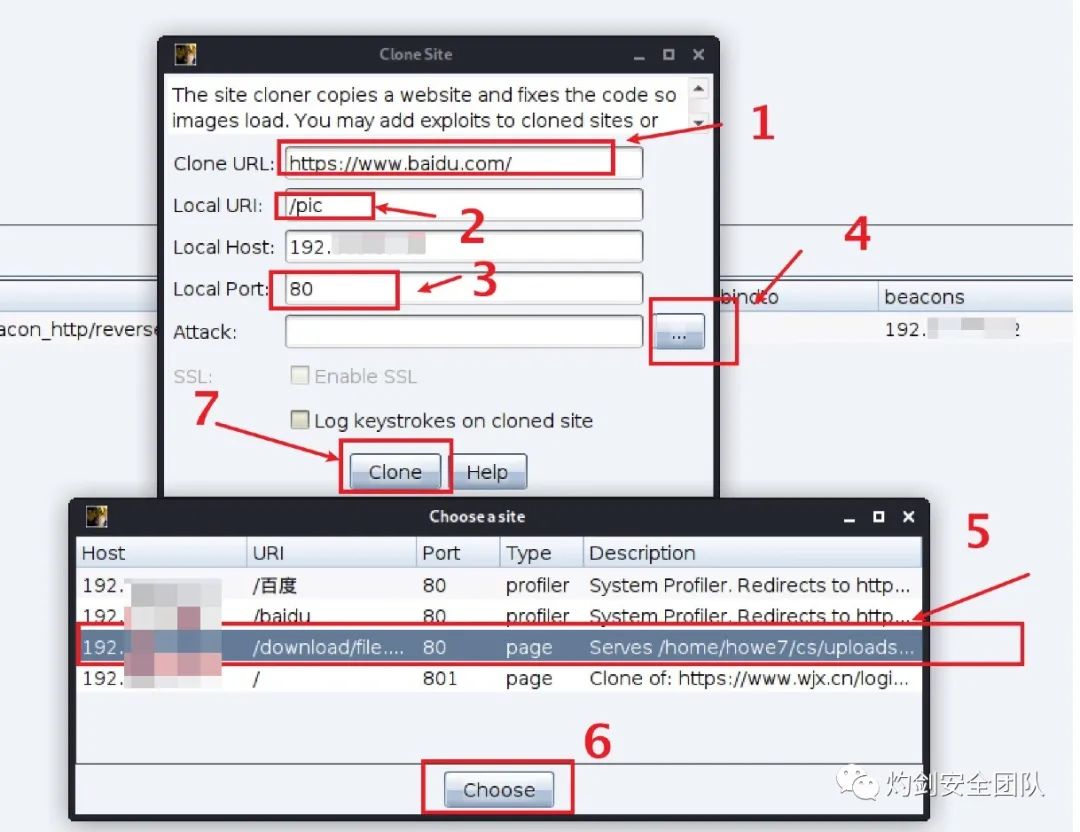

打开cs,攻击->钓鱼攻击->克隆网站模块

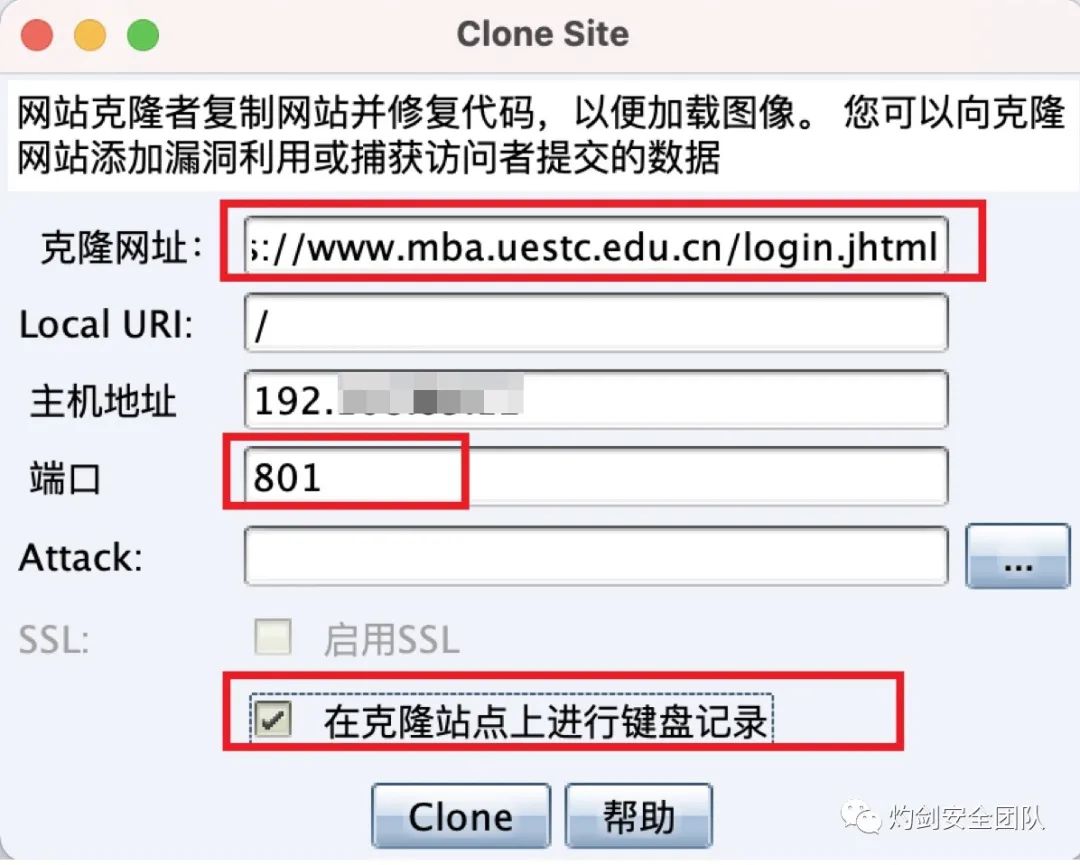

克隆网址可以是http和https的URL,勾选在克隆站点上进行键盘记录,端口也要更改一下

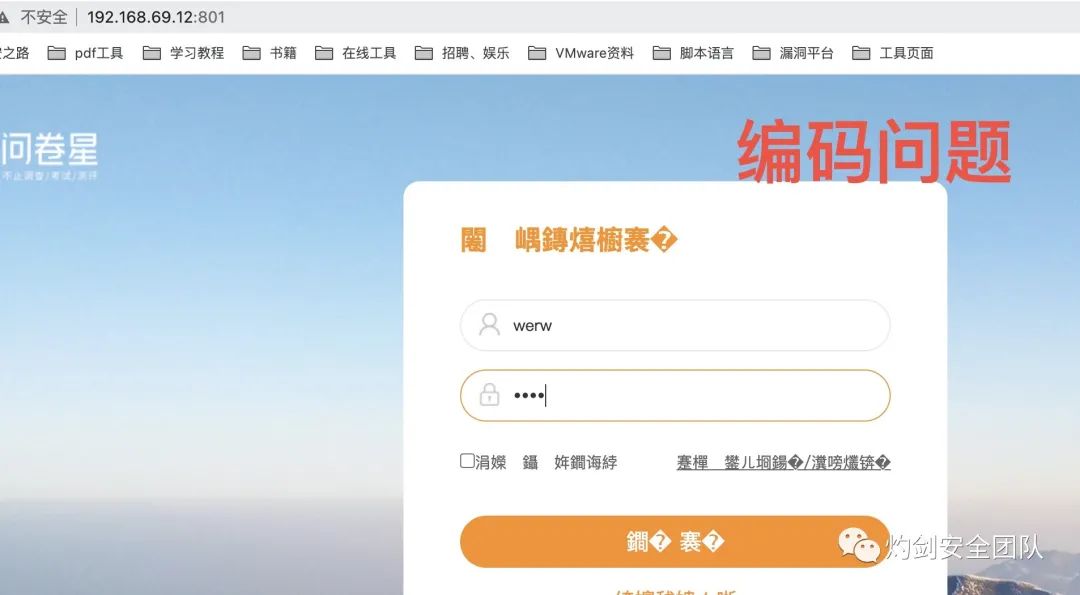

打开浏览器,输入http://192.xxx.xx.xx:801/ ,再输入账号、密码

打开cs,视图->日志log功能,能看见登录页面的操作情况,记录了输入键盘的信息

5.3 克隆网址下载执行木马

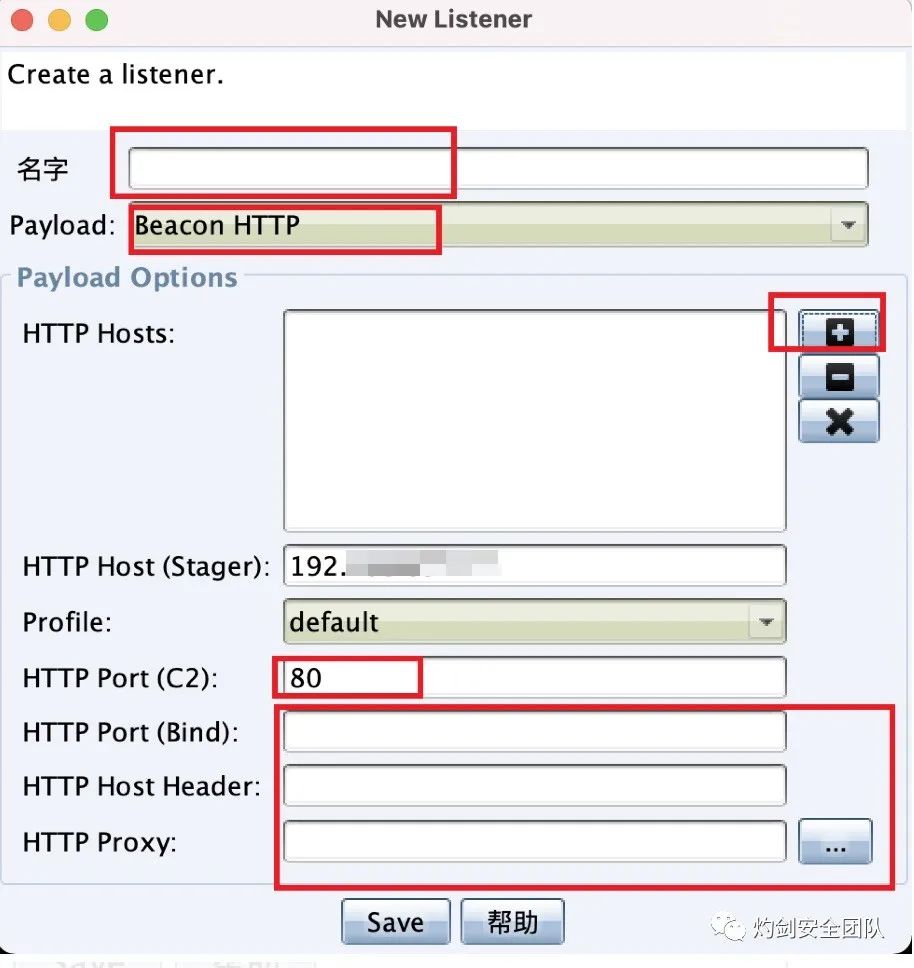

创建监听器Listener

CobaltStrike的内置监听器为Beacon,外置监听器为Foreign。CobaltStrike的Beacon支持异步通信和交互式通信。点击cobalt strike->监听器->选择add

出现下图弹窗说明监听器设置成功,并且正在监听

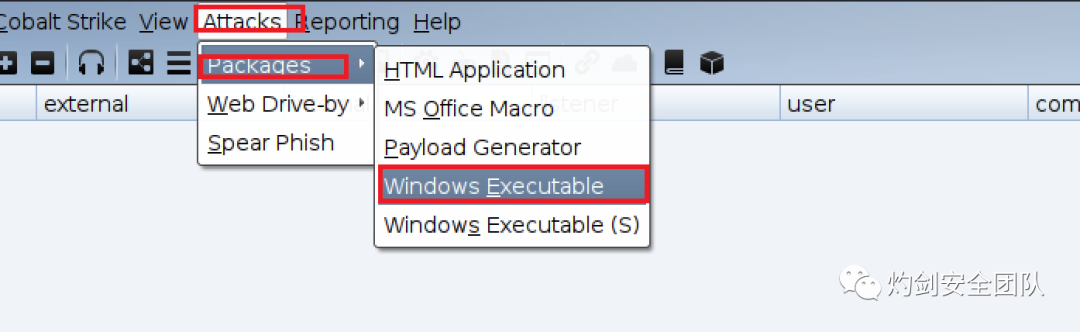

生成windows executable后门木马,点击攻击->生成后门->windows executable

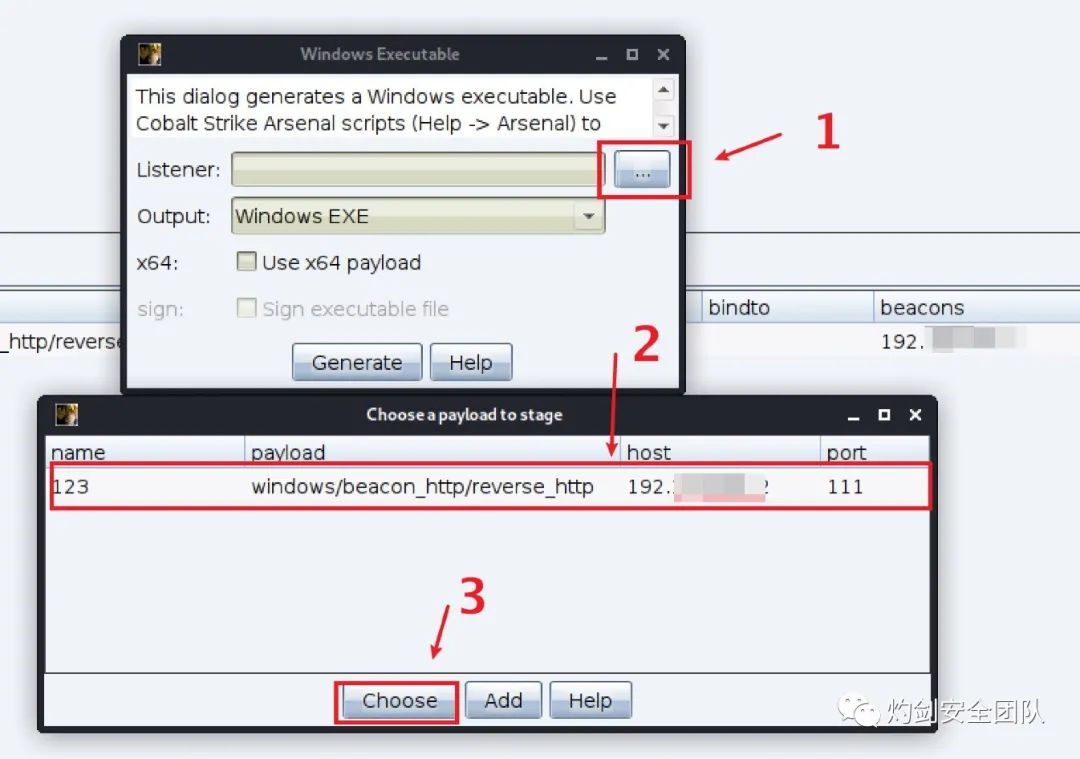

选择已生成的监听器

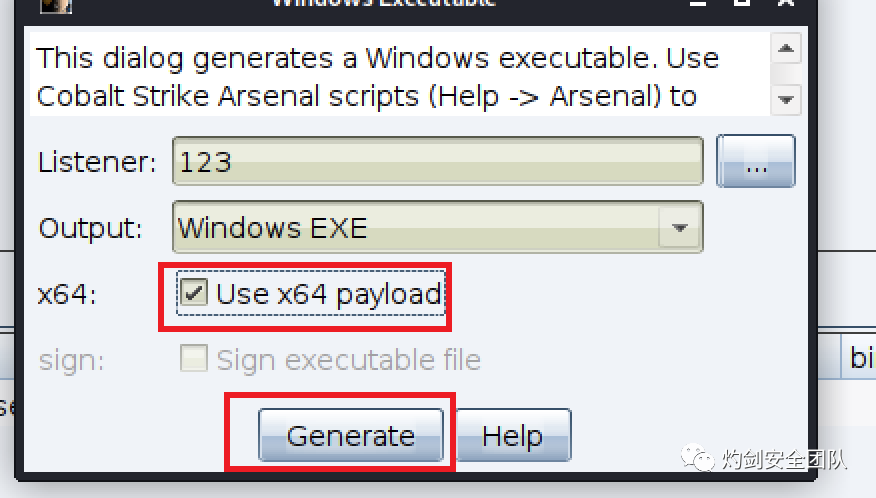

勾选X64:目标系统是64位,需要勾选。

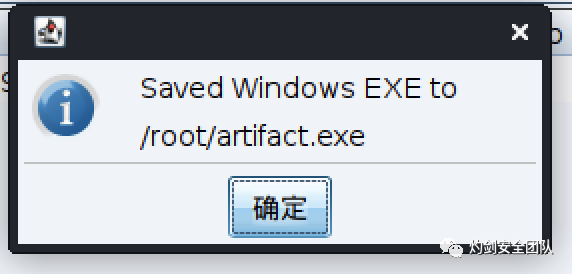

生成的木马保存到root

保存成功后会有如下提示

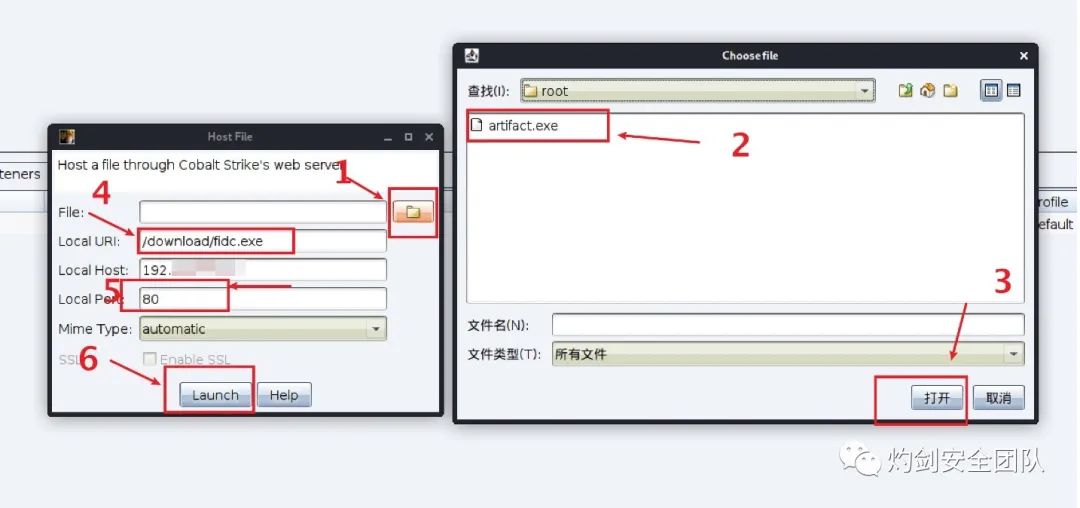

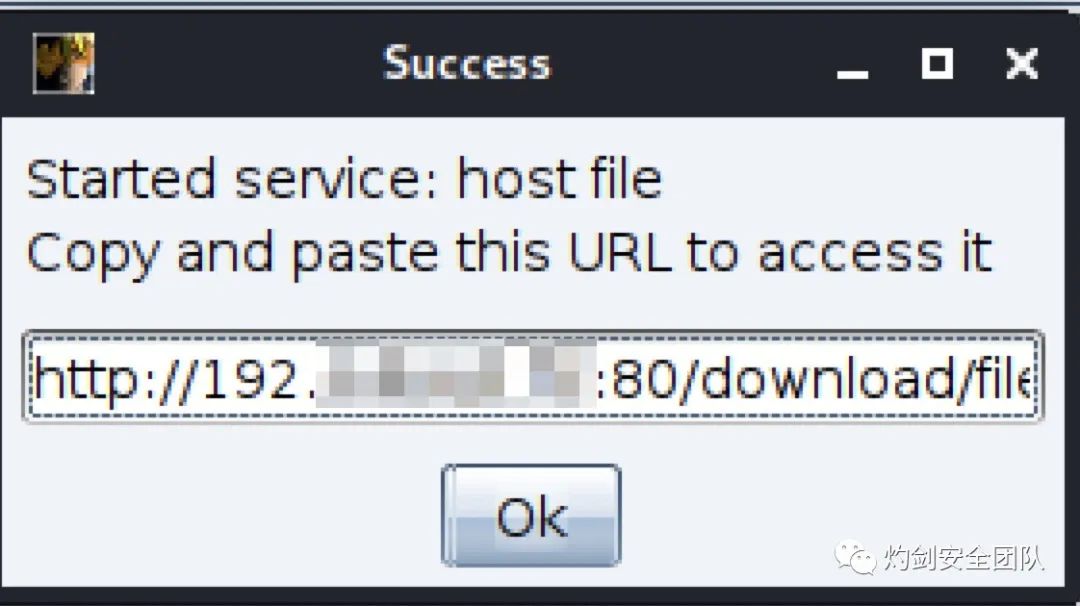

点击Attacks->Web Drive-by->Host File,弹出窗口,选择刚刚生成的木马文件,点击Launch生成下载链接

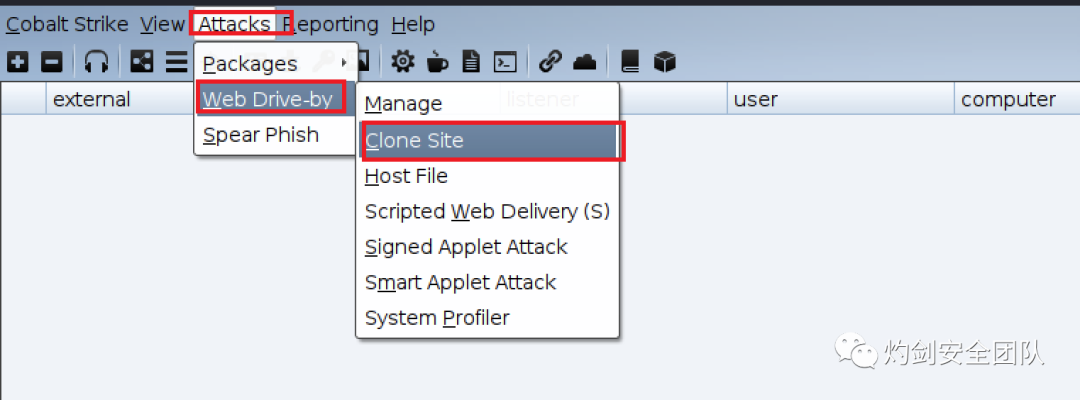

生成恶意链接,点击Attacks->Web Drive-by->clone site

按照以下步骤,克隆百度页面

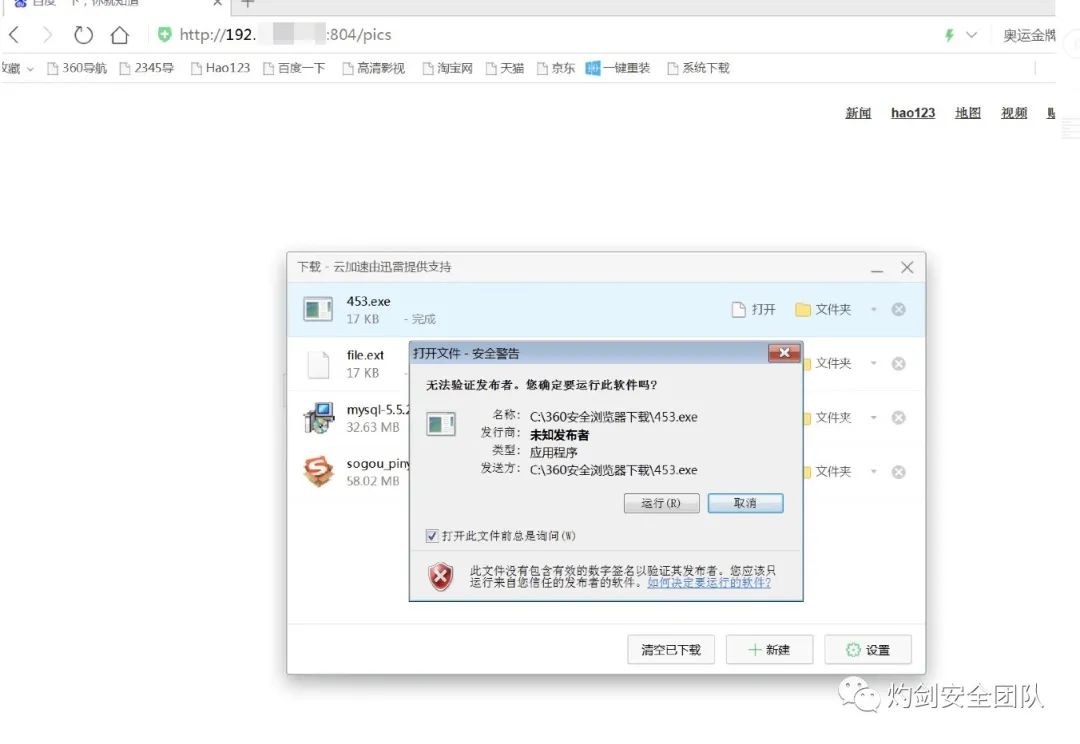

使用靶机打开,可以看见提示下载exe文件,点击运行

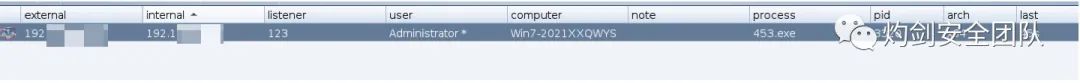

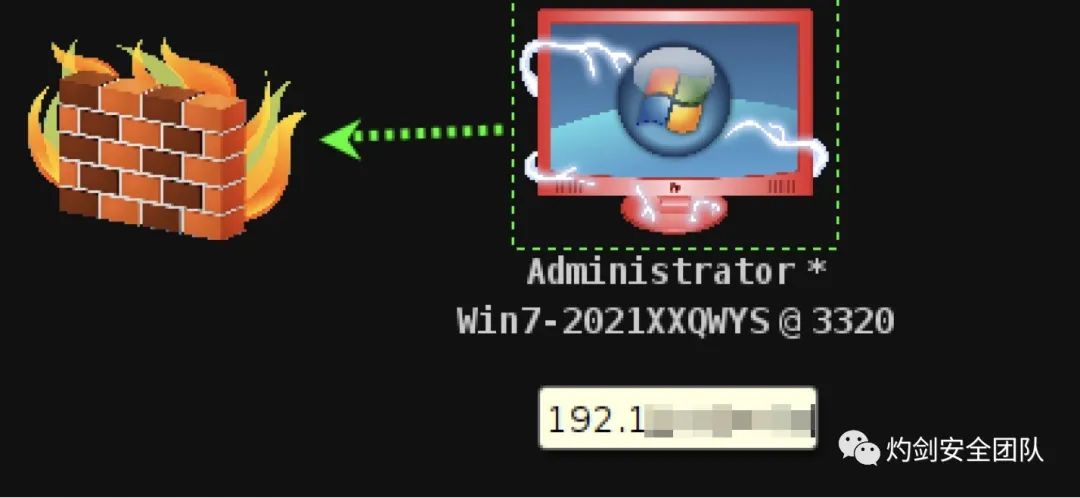

执行exe文件后,靶机成功上线

点击查看视图的图标,看见上线主机的信息为管理员

0x06 总结

Cobalt strike有非常多的功能,在这里也只是学习了小部分,如有错误,欢迎各位师傅指正。

灼剑(Tsojan)

安全团队