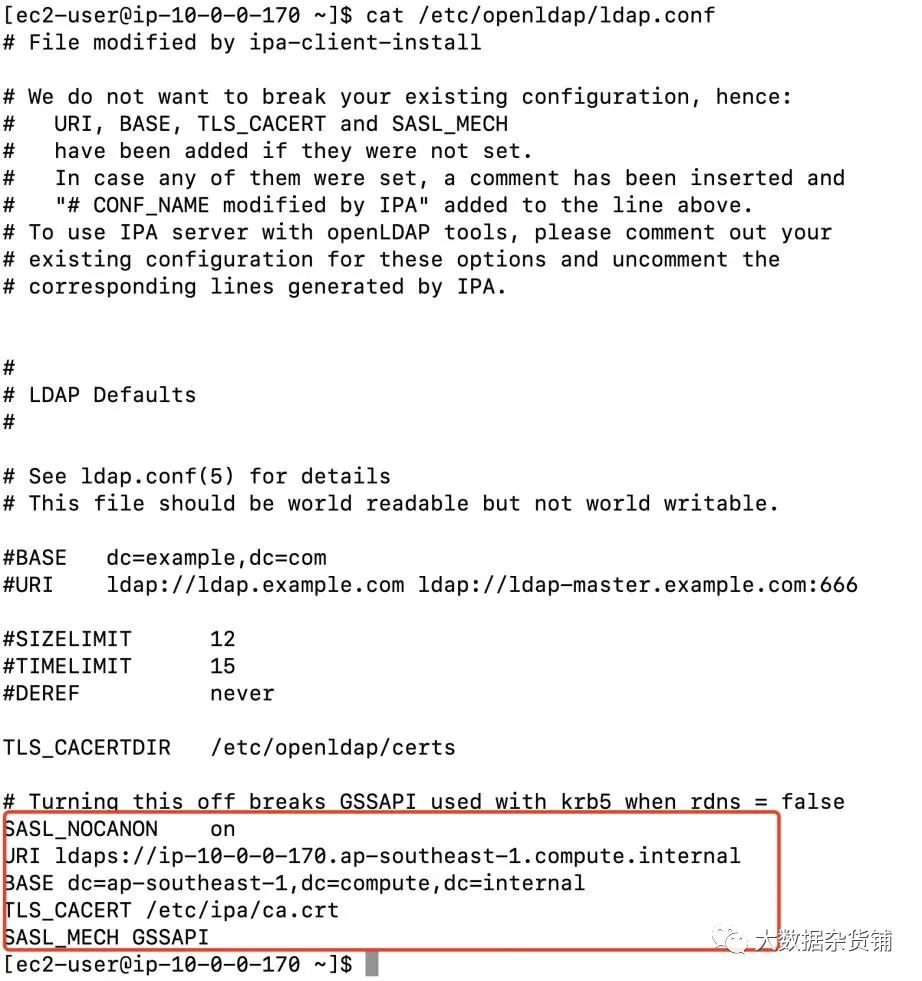

[ec2-user@ip-10-0-0-170 ~]$ cat etc/openldap/ldap.conf

# File modified by ipa-client-install# We do not want to break your existing configuration, hence:# URI, BASE, TLS_CACERT and SASL_MECH# have been added if they were not set.# In case any of them were set, a comment has been inserted and# "# CONF_NAME modified by IPA" added to the line above.# To use IPA server with openLDAP tools, please comment out your# existing configuration for these options and uncomment the# corresponding lines generated by IPA.## LDAP Defaults## See ldap.conf(5) for details# This file should be world readable but not world writable.#BASE dc=example,dc=com#URI ldap://ldap.example.com ldap://ldap-master.example.com:666#SIZELIMIT 12#TIMELIMIT 15#DEREF neverTLS_CACERTDIR /etc/openldap/certs# Turning this off breaks GSSAPI used with krb5 when rdns = falseSASL_NOCANON onURI ldaps://ip-10-0-0-170.ap-southeast-1.compute.internalBASE dc=ap-southeast-1,dc=compute,dc=internalTLS_CACERT /etc/ipa/ca.crtSASL_MECH GSSAPI[ec2-user@ip-10-0-0-170 ~]$

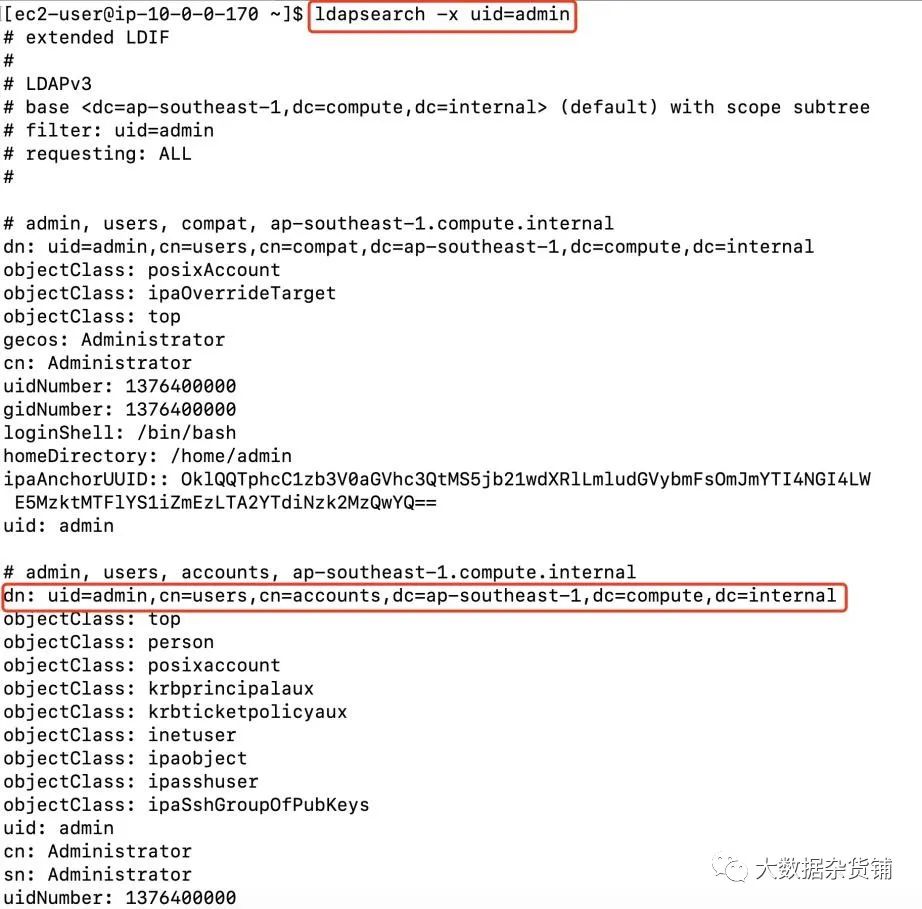

$ ldapsearch -x uid=admin

$ ldapsearch -x -h ipa.example.com -b dc=example,dc=com uid=admin

[ec2-user@ip-10-0-0-170 ~]$ ldapsearch -x uid=admin# extended LDIF## LDAPv3# base <dc=ap-southeast-1,dc=compute,dc=internal> (default) with scope subtree# filter: uid=admin# requesting: ALL## admin, users, compat, ap-southeast-1.compute.internaldn: uid=admin,cn=users,cn=compat,dc=ap-southeast-1,dc=compute,dc=internalobjectClass: posixAccountobjectClass: ipaOverrideTargetobjectClass: topgecos: Administratorcn: AdministratoruidNumber: 1376400000gidNumber: 1376400000loginShell: /bin/bashhomeDirectory: /home/adminipaAnchorUUID:: OklQQTphcC1zb3V0aGVhc3QtMS5jb21wdXRlLmludGVybmFsOmJmYTI4NGI4LWE5MzktMTFlYS1iZmEzLTA2YTdiNzk2MzQwYQ==uid: admin# admin, users, accounts, ap-southeast-1.compute.internaldn: uid=admin,cn=users,cn=accounts,dc=ap-southeast-1,dc=compute,dc=internalobjectClass: topobjectClass: personobjectClass: posixaccountobjectClass: krbprincipalauxobjectClass: krbticketpolicyauxobjectClass: inetuserobjectClass: ipaobjectobjectClass: ipasshuserobjectClass: ipaSshGroupOfPubKeysuid: admincn: Administratorsn: AdministratoruidNumber: 1376400000gidNumber: 1376400000homeDirectory: /home/adminloginShell: /bin/bashgecos: Administrator# search resultsearch: 2result: 0 Success# numResponses: 3# numEntries: 2[ec2-user@ip-10-0-0-170 ~]$

文章转载自大数据杂货铺,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。