基本信息

主要执⾏流程

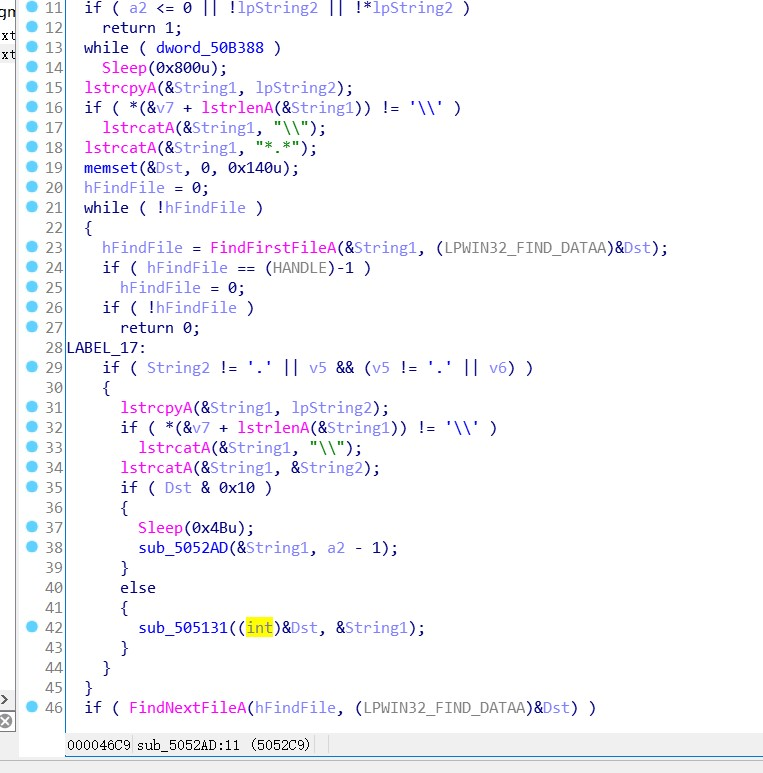

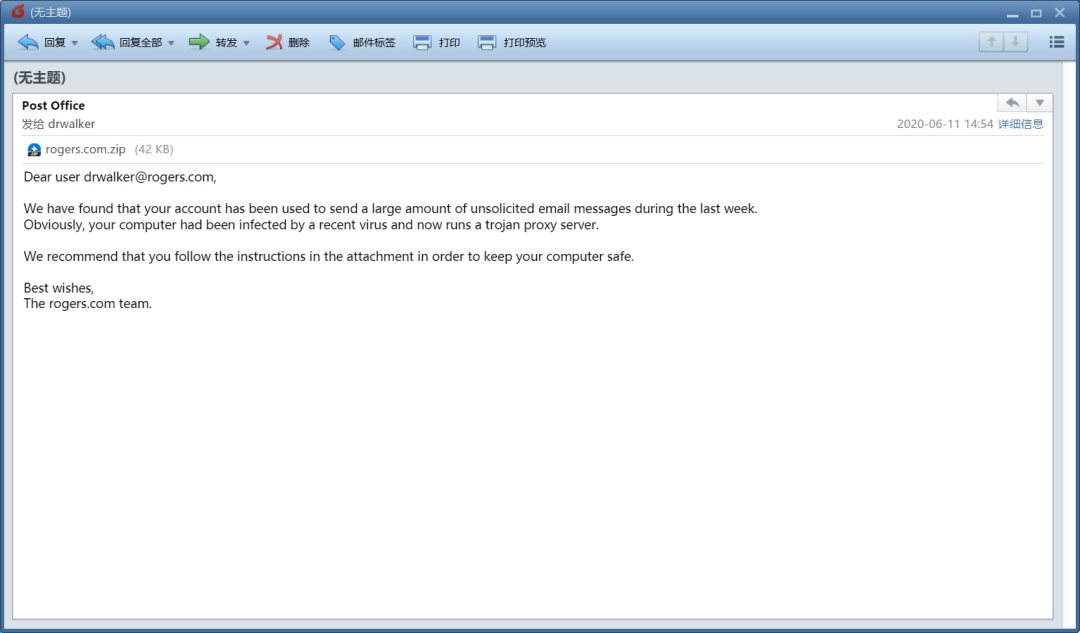

instr.scr加了upx壳进⾏⾃我复制改名为java.exe,并设置⾃启动,且获取通讯录进⾏邮件传发送播⾃⾝。可以防止沙箱检测重启后的行为。

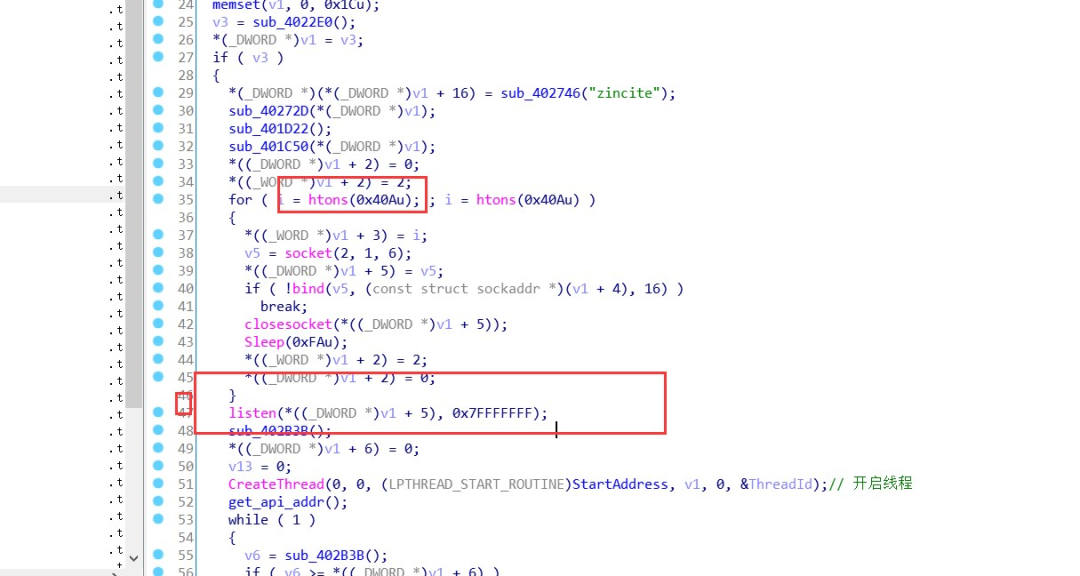

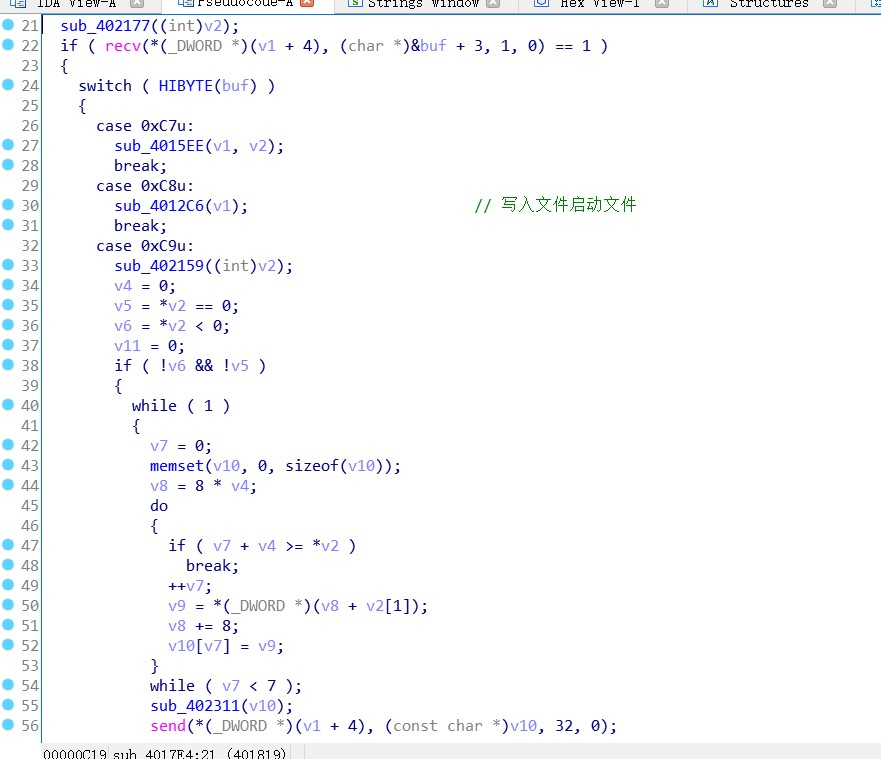

instr.scr同时会释放services.exe同样加了upx壳,设置⾃启动,且将⾃⾝作为服务端与外界进⾏通讯实现远控。

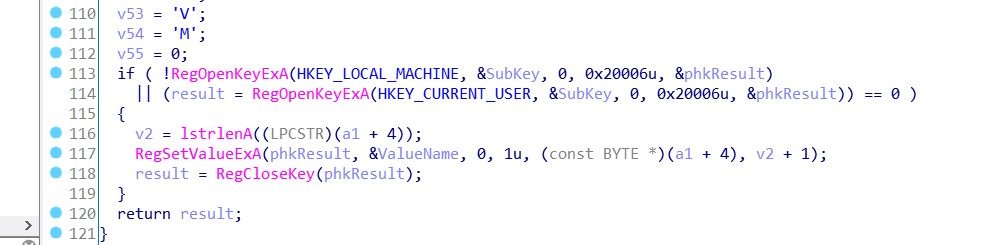

设置⾃启动。

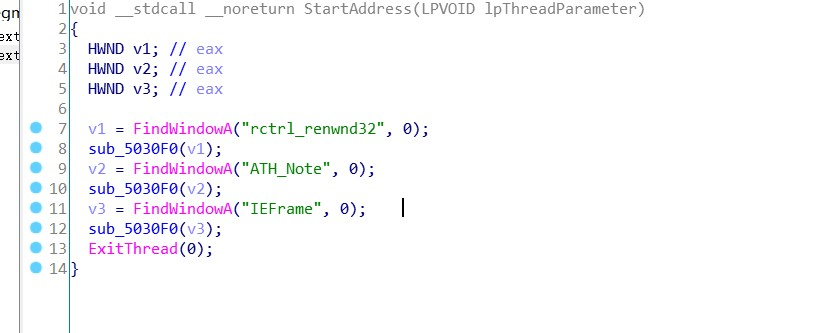

查找这些窗体并将其关闭。

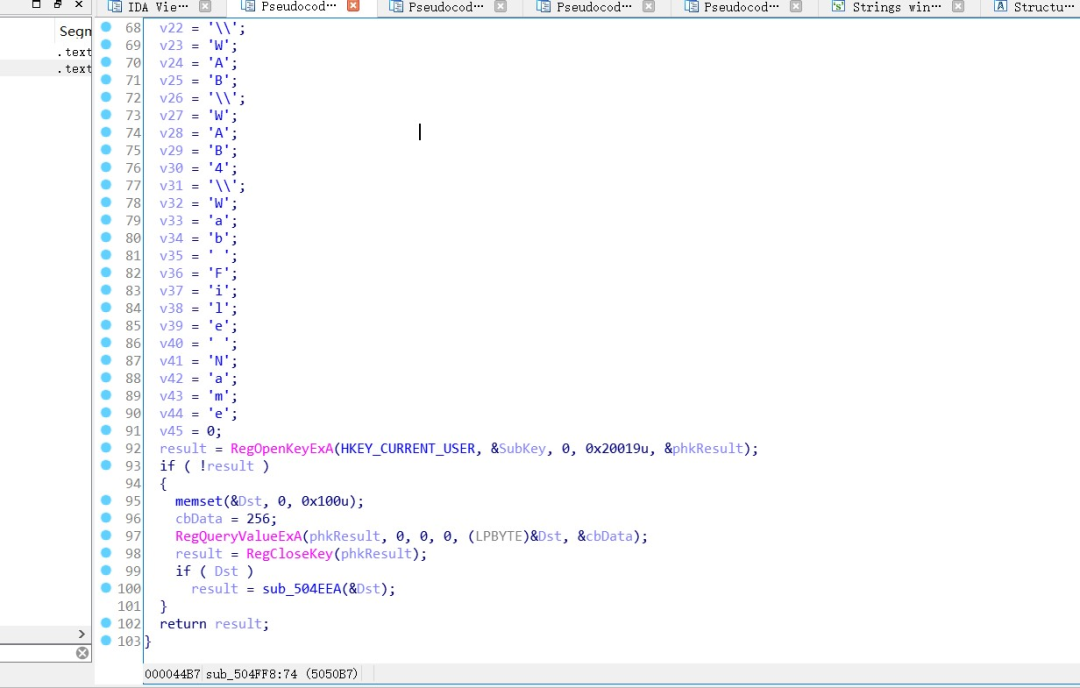

获取注册表中通讯录信息。

services.exe

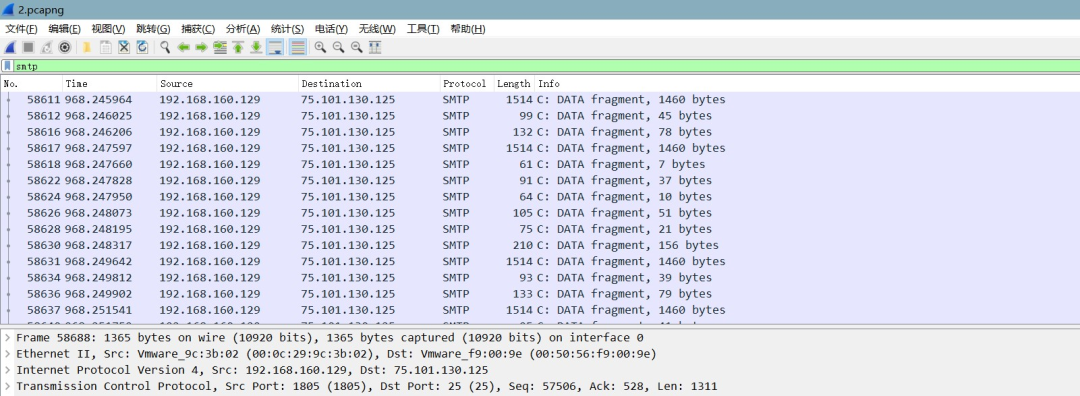

IP连接

IP | 地址 |

4.240.75.225 | 美国 亚利桑那州 凤凰城 |

15.54.159.149 | 美国 乔治亚州 亚特兰⼤ |

15.244.200.106 | 美国 德克萨斯州 |

4.240.75.254 | 美国 亚利桑那州 凤凰城 |

文章转载自启明星辰金睛安全研究团队,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。