木马查杀之进程篇:

Explorer.exe 是系统的 Shell 程序,响应用户的请求,并执行对应的程序的工作就是由它来完成的,比如将画图程序启动起来的就是这个程序,将浏览器启动起来的也是它。一些用户的自动任务也是由它来完成启动过程的。

Services.exe 是系统的服务控制管理器,由它启动的进程称为“服务”,是一组特殊的进程。此类进程是开机自动运行的,不依赖于用户的交互,说白了就是不用您管,它自己就会运行并且开始自己的工作,工作过程也无须您的干预。

这就是木马所需要的不错,有很多木马是以服务进程的形式存在的。但是我们也可以管理这些服务

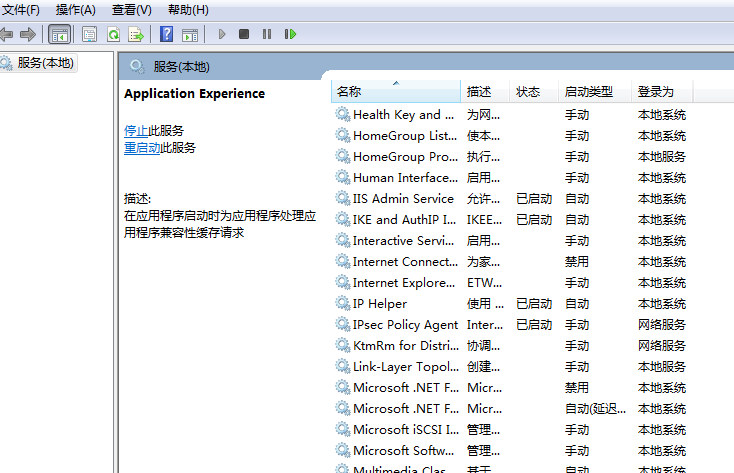

打开“服务”列表:

在桌面上“我的电脑”上面按右键,选择“管理”就可以打开如上图所示的窗口。依次选择:服务与应用程序----? 服务 就可以看到上图右侧的服务列表。

(或者WIN+R--services.msc也可以打开服务列表)

最左侧的一列是服务的名称,需要注意的是这里列出的并非是对应的程序文件的名称,而仅仅是服务本身的名称。那我们又怎么知道这个服务对应的是哪个程序文件呢?如果我们想停止这个服务,并删除对应的程序文件,在某一个服务上面按鼠标右键,选择“属性”,就可以打开此服务对应的属性页面,如图所示。在这里,我们可以看到一些有用的信息,并对此服务进行启动、停止、禁用等操作。最上面的是服务名称,第二列是显示名称,第三列是关于服务的描述,也就是这个服务是做什么用的。但是,我们不能迷信这里的描述,因为木马可以自行设定这个描述。再下面就是可执行文件的路径,也就是对应的进程与程序文件。

在 之前查询,Services.exe 启动的服务一共是7个,而在图中,已经启动的服务却有很多,远不止7个,再挨个儿的查看每个服务的属性,又会发现,有很多服务名称虽然不同,但对应的可执行文件路径(进程)都是一样的,都是“svchost.exe–knetsvcs”进程,这里要解释一下 Svchost.exe 这个进程了,这是一个特殊的进程。从图 中我们可以看到名字为“SVCHOST.EXE”进程一共是五个,我们没办法区分它们有什么不同,却可以从参数上来区分它们了,虽然进程名字相同,但它们的参数却各不相同。这就是区分他们的方法,Svchost.exe 是一个服务的宿主程序或者叫容器程序,它的里面是一组服务,而参数就标明了这一组服务的类型,从它的参数上就可以看明白这一组服务是做什么用的。

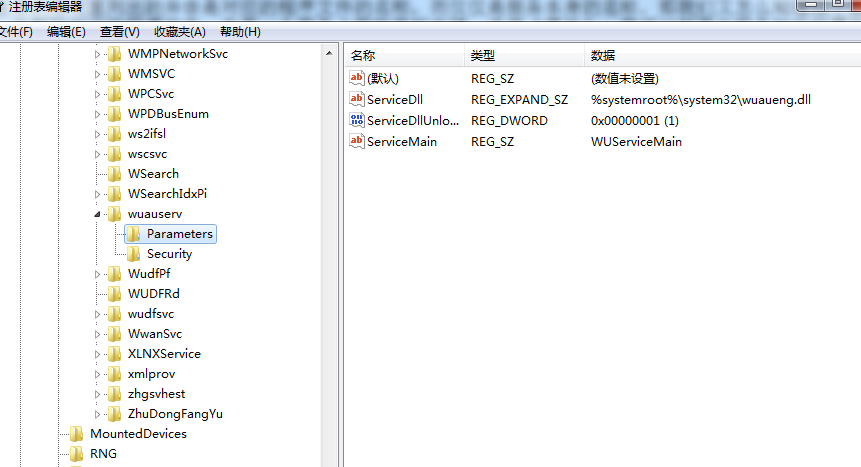

怎么知道这一组服务都分别是哪一个:打开“注册表编辑器”:WIN+R--输入“Regedit.exe”--确定,就可以调用系统自带的注册表编辑器来打开注册表,再依次展开:HKEY_LOCAL_MACHINE--SYSTEM---CurrentControlSet---Services---wuauserv,在 Services 键下打开如上图所示的“wuauserv”再展开,选中其下面的“Parmeters”,看右边的窗口中,找到了此服务所对应的程序文件了,就是那个C:\WINDOWS\system32\wuauserv.dll 。每一个 Svchost.exe 中的服务都可以通过这种方式找到其对应的程序文件。

怎么能知道 C:\WINDOWS\system32\wuauserv.dll 是正常的程序还是木马?

反黑工具狙剑查看进程时的样子,启动狙剑,并选择“进程管理”,就可以打开进程管理页面,与任务管理器相比,首先映像文件带了路径,可以直接定位到程序文件。其次,多了父 ID 一栏,这个标明了该进程是由谁启动的

“狙剑”是国内推出的一款功能强大的安全反黑工具,它提供系统监视、进程管理、磁盘文件管理、注册表检查、内核检查等功能。并且程序自带了很多系统监视功能,可以防止恶意软件对文件及注册表的修改,从而方便地手工查杀木马,是少数能与IceSword(冰刃)抗衡的反黑工具之一。用处:安全反黑工具,使用难度:简单,当运行“狙剑”后,程序会自动缩小到系统栏中,双击图标可以展开软件的精简模式。精简模式包括进程管理、自启动程序管理等一些主要的安全功能。对不熟悉系统内部操作的用户来说,只需单击相应的功能按钮就可以完成所需要的操作。比如单击“进程”标签可以查看当前系统的进程信息,包括那些在任务管理器中查看不到的隐藏进程;单击“主动防御”功能可以有效阻止恶意程序的激活。主动防御的相关规则包括程序运行控制、钩子安装控制、程序写入控制、进程注入控制等。恶意程序做任何规则禁止的操作,程序都会进行拦截并提示用户注意。

精简模式操作虽然可以帮助用户解决大部分常见问题,但如果遇到某些棘手问题,专业模式更胜一筹。

单击精简模式窗口中的“进入专业模式”命令进入专业模式,它的操作模式和冰刃有几分相似。以查杀PcShare木马为例,阐述“狙剑”的使用方法。

PcShare木马采用反弹连接技术、HTTP隧道技术等,而且还使用了驱动隐藏模块,这样就可以更方便地隐藏和保护服务端程序。

首先查找PcShare木马的进程,因为无论是木马程序还是流氓病毒,只要查找到启动项和相关进程等信息,就可以清除恶意程序的相关内容。

在“狙剑”窗口中,单击“内核”下的“进程管理”命令,在进程列表中查看当前系统中的所有进程,包括那些被隐藏的木马服务端程序的进程。

单击“注册表”下的“自启动程序”命令,可以看到利用注册表、系统服务等多种方式启动的所有信息。启动列表里有两个可疑的启动项,其中一个启动项关联的是驱动隐藏模块,而另一个就是利用svchost.exe进程启动的可疑模块。清除起来很简单,在进程列表中找到“zbrmhjpa.dll”模块后,单击鼠标右键中的“卸载并删除”命令即可。另外在自启动列表中找到“zbrmhjpa”这项内容,同样单击鼠标右键中的“清除的时候删除文件”命令,这样就可以彻底清除该木马程序了。

自动修复

专业模式中的修复功能更加强大,“狙剑”自带的系统终极修复功能可以将系统还原到初装状态,也就是刚安装完Windows系统后的状态。当修复后第一次重新启动时,硬件驱动还未安装,修复完成后可能会出现桌面空白、较低的屏幕分辨率等状态,此修复并不会删除系统中的任何文件。因为安装的驱动程序其实都还在,只是系统暂时还不能装载而已,在大多数情况下只需要再重启一次,Windows系统就会自动将已经安装的驱动进行重新注册。

此功能的意义不言而喻,因为无论系统中了何种木马程序,都将在重启后变成一堆废物。它们的各种隐藏与保护手段都将失效,这时只需再用“狙剑”的文件验证功能对可疑文件进行筛选删除即可。但要特别注意,要防止被病毒木马二次感染,系统修复并不会删除文件,在打开磁盘分区时一定要注意里面的 AutoRun.inf文件(可以右击“我的电脑”,选择“资源管理器”以绕过AutoRun.inf的执行)。如果整个磁盘文件已被全部感染的话,该功能就无能为力了。

如何判断这是不是系统的服务模块呢?这一点微软将大多数的系统文件都进行了数字签名,我们只需要检查一下这个文件有没有系统文件的数字签名,就可以准确的判断,这是不是一个系统文件。如何检查:在列表中按右键,选择“隐蒇微软签名项”就可以将所有系统文件隐藏起来,剩下的就是非系统的文件了

数字签名验证还可以应用在对进程的判断中,在图 03-2 中,列表中共有 19 个进程,这些个进程中哪些是系统的哪些又不是呢?我们仍然可以利用数字签名来判断,在列表中按右键,选择“隐蒇微软签名项”,就可以将所有系统进程藏起来,剩下的就是非系统的进程。

一共有5个 SVCHOST.exe 进程,我们不需要在每个 SVCHOST.exe 进程上都重复一遍,查看模块----隐藏微软签名项的过程,而是在进程列表中,按右键,里面的一个“扫描无微软签名模块”的选项,点击它一下,就可以列出所有进程中所有没有签名的模块了。

如果手头没有工具怎么查看这些进程中的模块?依次选择“开始”---“所有程序”---“附件”---“系统工具”---“系统信息”就可以打开上面的窗口。在窗口中选择“加载的模块”就可以看到左边窗口中的信息,我们找的那个 wuauserv就在里面。这里面列出了所有进程加载的所有模块,可以参考,但也仅仅是参考,更多的情况仍然尽量的使用专业工具来检查,会更方便更准确一些。

另外,有很多木马是可以隐藏的,对于这一类木马,用系统自带的工具是检查不出的。Hide.exe 就是隐藏的程序。