应用系统上线前,信通公司要对系统进行漏洞扫描,并要求我们修补扫描出的漏洞。为此,团队在实验环境中部署了安全软件nessus,并通过该软件进行漏洞扫描。通过扫描并进行过安全加固的模板才可以部署在生产环境中

Nessus过去是一个开源软件(目前已闭源),在业界颇有名气。在Windows、Linux、MacOS、BSD等操作系统中都有相应的版本,大家可以到http://www.tenable.com/products/nessus/select-your-operating-system下载,home版免费。下面以一台Redhat 6.5虚拟机为例,介绍nessus的安装配置过程:

1、首先将nessus程序上传至该虚拟机,并安装:

rpm -ivh Nessus-6.4.3-es6.x86_64.rpm

warning: Nessus-6.4.3-es6.x86_64.rpm: Header V4 RSA/SHA1 Signature, key ID 1c0c4a5d: NOKEY

Preparing… ########################################### [100%]

1:Nessus ########################################### [100%]

Unpacking Nessus Core Components…

nessusd (Nessus) 6.4.3 [build M20035] for Linux

Copyright (C) 1998 - 2015 Tenable Network Security, Inc

Processing the Nessus plugins…

[##################################################]

All plugins loaded (1sec)

You can start Nessus by typing sbin/service nessusd start

Then go to https://rhel6-other:8834/ to configure your scanner

2、关闭防火墙并启动nessusd服务:

service iptables stop

chkconfig iptables off

service nessusd start

Starting Nessus services: [ OK ]

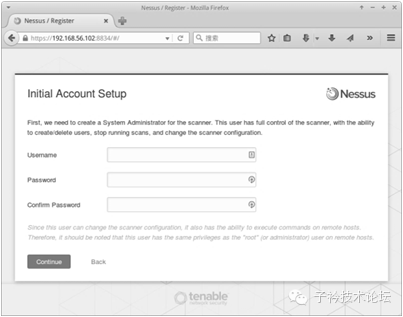

3、通过浏览器访问该主机,协议为https,端口8834。此时系统要求创建管理员用户:

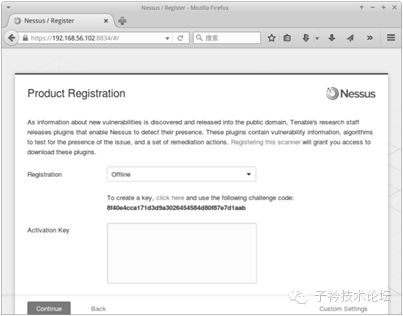

4、按“继续”按钮之后要求注册。由于在线访问软件开发商tenable网站的速度比较慢,这里选择“Offline”离线注册,在页面中部可以得到challenge code。然后到https://www.tenable.com/register注册。注册时填写的邮箱中将收到Activation Code。

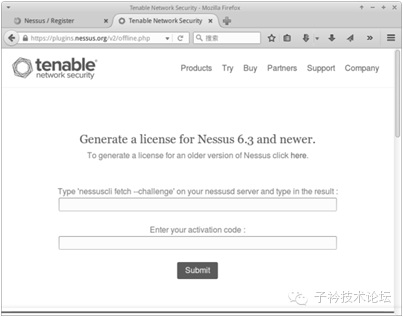

5、访问https://plugins.nessus.org/v2/offline.php,分别输入challenge code及Activation Code并提交

6、在下一个页面将获得插件库all-2.0.tar.gz下载地址及Activation Key。将Activation Key复制下来,并填写到前面的离线注册页面中。

7、注册完成,系统进行初始化。

8、下载并升级插件库,重启nessusd服务:

/opt/nessus/sbin/nessuscli update root/all-2.0.tar.gz

Update successful. The changes will be automatically processed by Nessus.

service nessusd restart

Shutting down Nessus services: [ OK ]

Starting Nessus services: [ OK ]

9、由于刚刚完成插件库的升级,重启nessusd后系统需要重新初始化。初始化完毕后,用前面创建的账户登陆系统。

10、依次点击Policies–New Policy创建Nessus策略。所谓策略就是一组关于漏洞扫描的配置选项。系统自带了若干策略模板,主要有三类:

1)通用扫描策略,如Basic Network Scan、Windows Malware Scan、Mobile Device Scan;

2)配置审计,如Offline Config Audit、SCAP and OVAL Auditing。

3)近期爆出的高危漏洞的特定扫描策略,如Bash Shellshock Detection、GHOST(glibc) Detection分别针对破壳及幽灵漏洞;

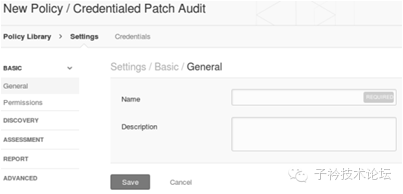

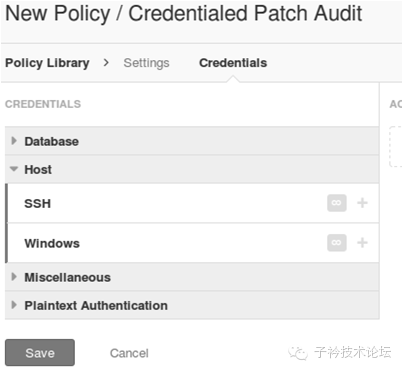

我们的目的是要找出系统需要安装那些补丁程序,因此选择Credentialed Patch Audit。

11、在下一个页面中填写策略名称,并将Permissions设置为Can use。

12、在Credentials中输入登陆系统的认证信息。这里支持PostgreSQL、DB2、MySQL、SQL Server、Oracle、MongoDB数据库,Unix/类Unix、Windows操作系统,活动目录,ESX,vCenter等方式。

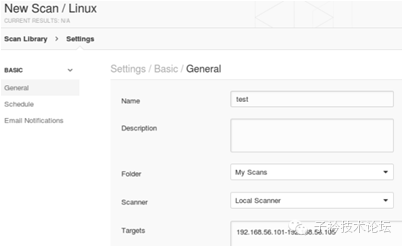

13、Nessus策略创建完成后,依次点击Scans–New Scan–User,利用已有的策略创建扫描项。这里只需要填写名称及目标地址即可。注意,home版只能并发扫描16台主机:

14、按save按钮后开始执行扫描任务

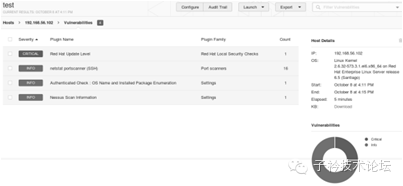

点击扫描项名称即可观察其进度:

点击主机名称切换视图:

点击Vulnerabilities中的每一项即可看到其详细描述,包括漏洞说明、CVE编号、相关厂商的链接。通过这些链接就可以找到相应的补丁程序:

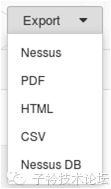

15、扫描结束后,点击上方Export可将扫描结果导出为pdf或html文件,以便留存:

1)即日起,凡是推送在【子衿技术】平台的文章,阅读量超过1000,该文章作者可获赠礼品。

2)投稿数量较多的作者可获赠礼品。

3)从关注的用户中每月抽取3名幸运关注用户,这3名幸运用户可获赠礼品。

技术干货文章请积极向我们的“子衿技术团队”订阅号投稿。

投稿邮箱:xx.miaojingwen@163.com。

欢迎扫码关注子衿技术