用几天时间突击学习了思科的园区网络解决方案,在这里做个总结。绝大多数的图片来源于cisco.com。本人并不是思科生态圈的从业者,如果有错漏的地方,请留言纠正我。谢谢。

据说思科在国内的销售策略是“3个S”。这几个S大概指的是:

SDA

Security

Server(指的是超融合服务器UCS。不确定这个S是否是正确的)

Server主要用在数据中心,和SDA关系不大。Security主要指的是AMP解决方案,核心是文件信誉云,沙箱云,Talos,AMP for Endpoint软件,以及ISE、防火墙、入侵检测、邮件网关等常规的安全软硬件。这些组件都能够联动运行。因为有了AMP for Endpoint,所以可以实现端到端的安全防护,并且可以追溯恶意文件的传播路径和进程调用的过程。有一期思科在线研讨会就讲的很明白,所以这次就不谈了。

但是SDA和DNA相对来说内容比较多,方案也更复杂一些。所以需要梳理一下。

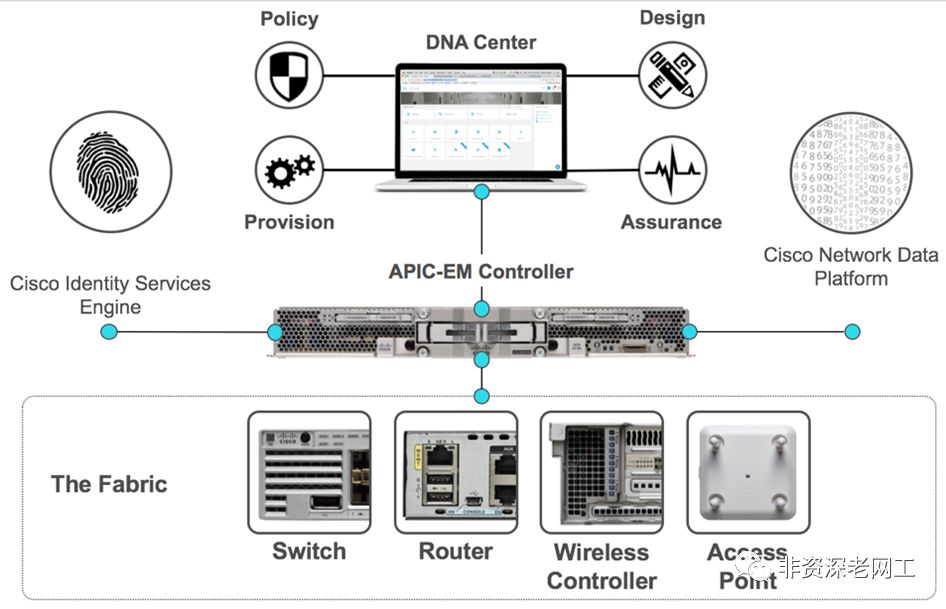

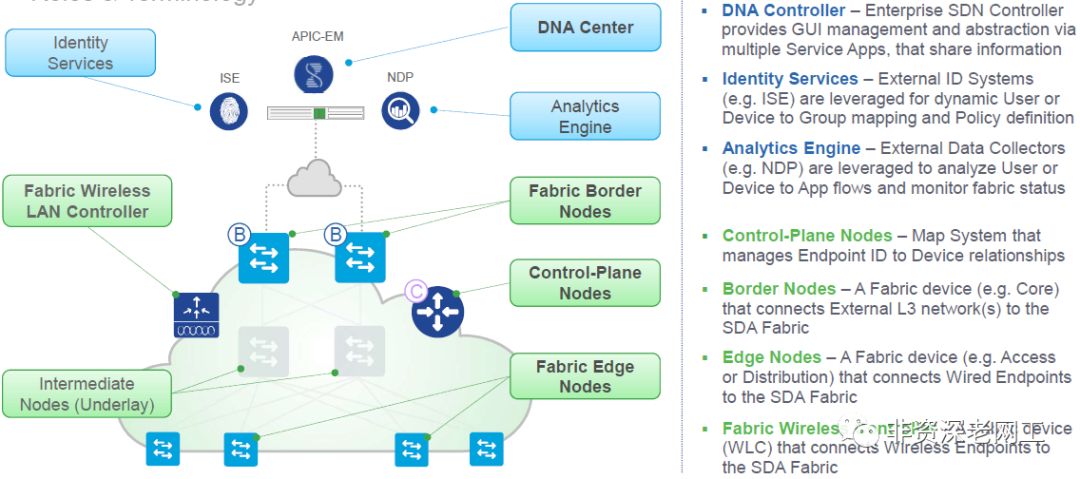

SDA的全称是Software Defined to the AccessLayer。这个名字有意思,软件定义的不是网络Network,而是接入层。因为在SDA的架构里面,整个网络都变成了一台逻辑交换机,这台逻辑交换机直接连接终端设备,自然就是接入层了。下面是整体架构图:

在上图中,The Fabric就是一台逻辑三层交换机,过一会儿再讲。在上面的管理面,最核心的就是SDN控制器APIC-EM。不过现在它好像已经升级成了DNA Controller或者DNA Center,简称DNAC。也就是说,上图中的DNA Center和APIC-EM其实是一个东西。

Cisco Network Data Platform是可视化平台,现在也应该集成到了DNA的Assurance组件里面。只有ISE还是一个独立的组件,用来做认证和安全组标签。

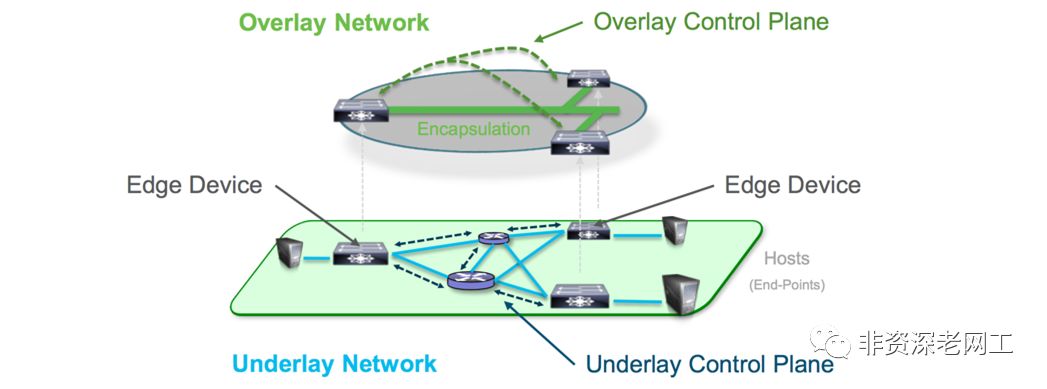

在我最开始接触SDN的时候,受OpenFlow的影响很大,认为软件定义网络的Data Plane和Control Plane应该是完全分开的,而且这种分开,应该是物理上的分开。毕竟OpenDayLight等控制器都是独立安装在服务器或者虚拟机上的软件系统。但是现在发现,我乃义务了。因为Controller的延时和性能都存在问题,所以很多时候控制面还是留在网络基础架构的设备上,Controller更多是用来承担管理面的工作。

APIC-EM的应用有下面这些,可以看到主要是可视化、简化配置、排错等功能:

Cisco EasyQoS Application

Cisco Integrity Verification Application---- 网络设备可视化监控

Cisco Intelligent WAN Application

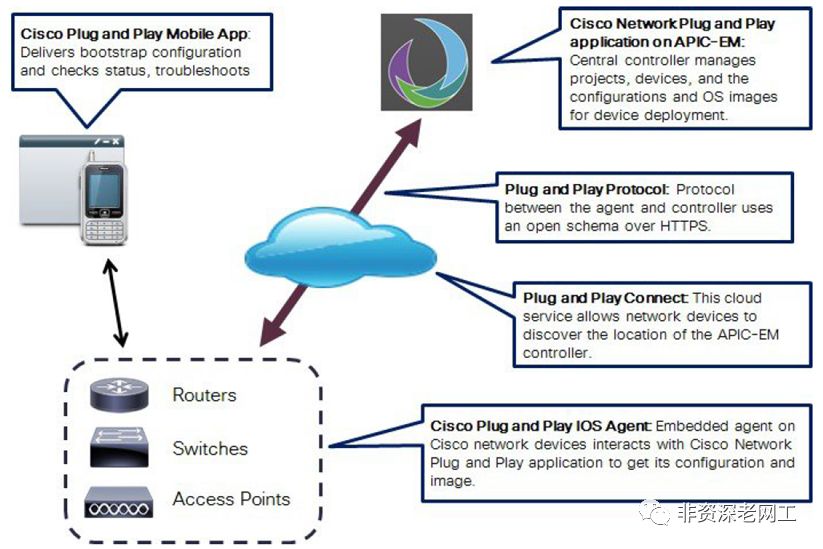

Cisco Network Plug and Play Application

Cisco Network Visibility Application---- Telemetry(使用Syslog/SNMP/SNMPTrap/NetFlow,而不是Broadcom等厂商在宣传的带内网络遥测)

Cisco Path Trace Application---- 监控2个主机或2个L3接口之间的路径状态并动态选择路径

Cisco Remote Troubleshooter Application

Cisco Wide Area Bonjour Application---- Bonjour:Apple发布的服务搜索协议,用于IoT设备

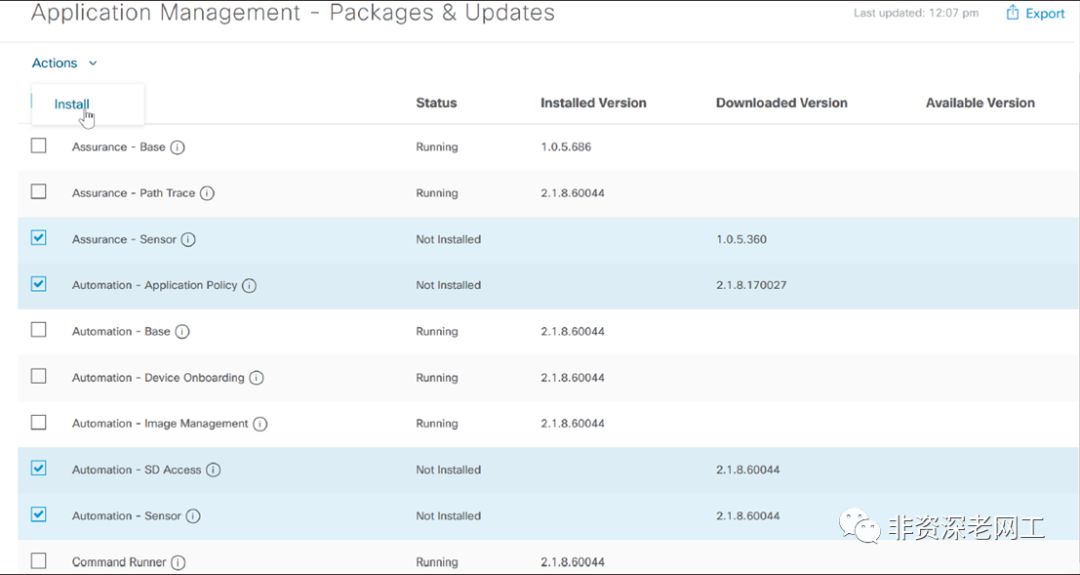

现在升级到DNAC之后,应用和工具更多了,下面的截图不全,仅仅截到了字母C:

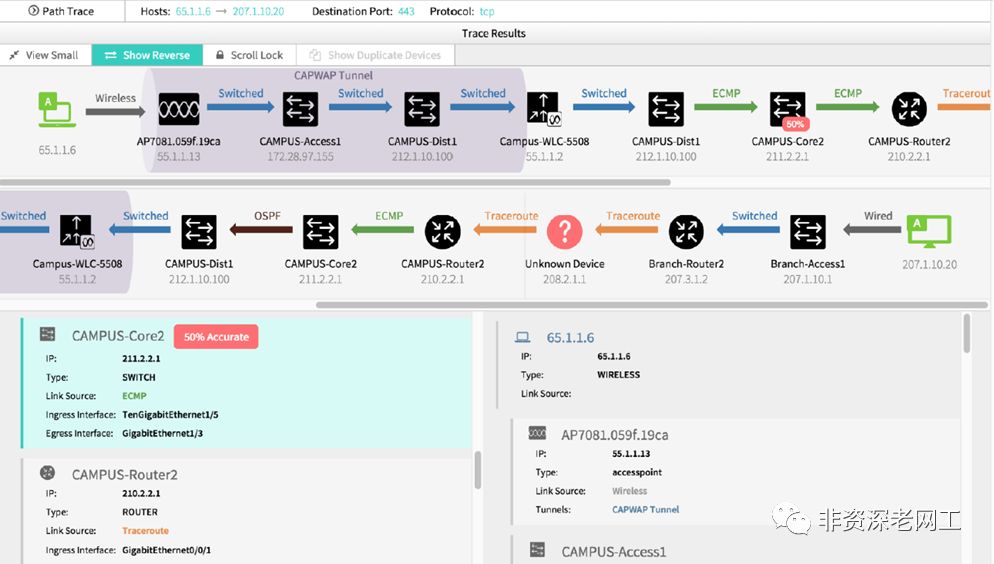

这些应用可以节省很多网络运维工作,比如Path Trace,可以看到源到目的双向的路径,经过每个节点时入口和出口信息,使用的协议。如果被ECMP分流了,还能够看到准确率。这个工具比Linux平台的tracepath强大多了。

下面我们来谈谈The Fabric。

Fabric

Fabric的意思就是把整个网络抽象成逻辑上的单台交换机,在这个交换机内部,不需要生成树,不需要路由协议,对终端用户来说是一个黑盒。在黑盒子里面,物理线路怎么接都行,哪怕是全网状连接都没关系,所以叫做Fabric。看看下面的图,是不是很形象呢?

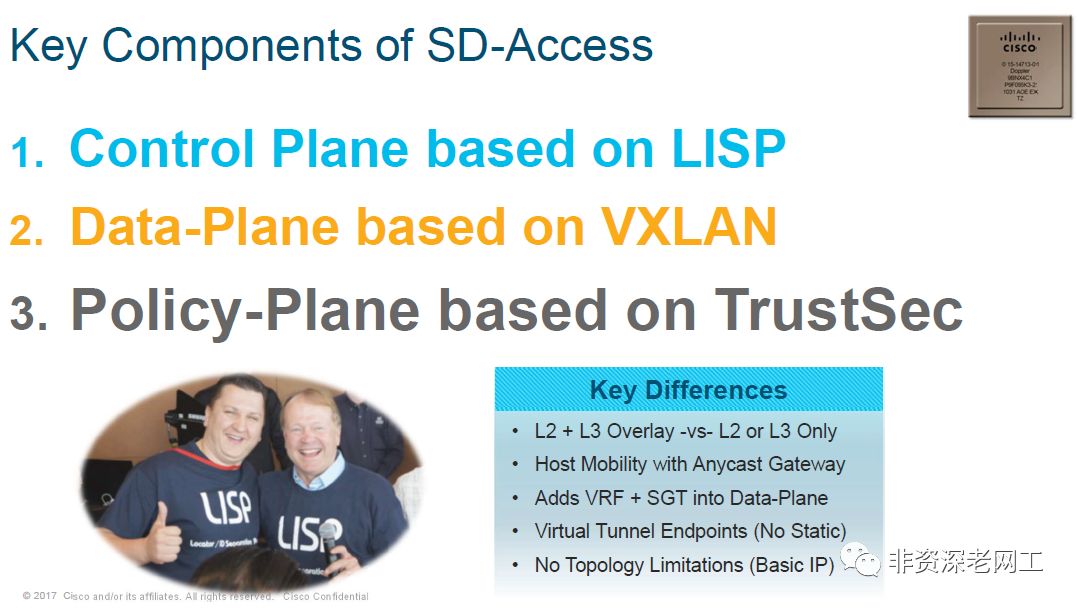

某些厂商的Fabric是直接由物理网络组建的,例如现在被Extreme收购的Brocade数据中心交换机VCS Fabric采用的技术是Trill,被Arris收购的Brocade/Ruckus Campus Fabric本质上是堆叠。但是,思科SDA的Fabric是构建在Overlay网络上的。

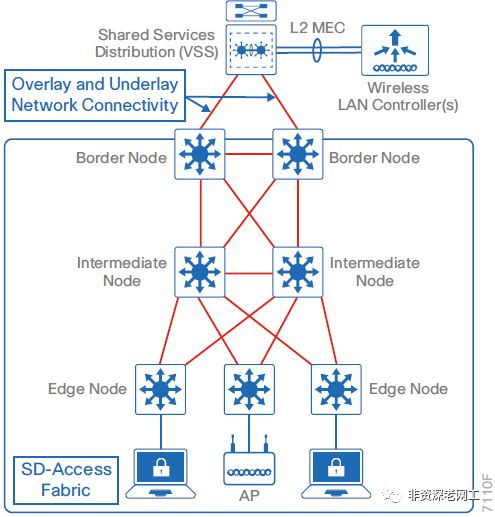

下图绿色的部分就是思科Fabric的架构图。

其中:

连接终端设备的节点称为Edge

连接外部网络的称为Border(很熟悉吧?数据中心网络架构中也有Border的角色,实际上SDA采用的就是数据中心的技术)

控制面被统一上收到核心交换机(控制面采用LISP协议,还留在物理设备上,而不是被完全上收到Controller)

无线控制器和无线AP也可以融入到Fabric,这是有线无线一体化的,很强大

中间的汇聚层设备仅充当Underlay的角色

数据面采用VXLAN协议实现大二层,并且引入了VRF和SGT(安全组标签)来隔离不同的业务

在进一步探讨Overlay Fabric之前,我们先来看看Underlay怎样设计和部署。因为它是网络的基础。

Underlay Network

因为SDA的Fabric是抽象的Overlay,所以Underlay怎样组网其实没有什么影响,只需要保证IP可达就行了。但是在设计时也不能瞎搞。前面已经提到SDA采用的是数据中心网络的技术,所以也应该按照数据中心网络的设计方法来设计园区网。简单地说就是要CLOS架构,全路由,采用IGP协议并且不需要将路由信息泄露到网络外部。全路由CLOS架构的好处就是不需要在Underlay网络中配置生成树协议,避免BUM的二层广播问题,而且可以很方便的使用ECMP,并且将网络标准化,模块化。

注意下图Overlay and Underlay Network Connectivity的部分。在数据中心超融合网络中,不同租户之间的通信,以及VM和物理机的通信,都需要通过Border Gateway进行转发。在SDA网络中自然也存在这样的机制,这意味着思科SDA可以和传统的网络,例如其他厂商的网络一起组建园区网络,只不过要把传统的网络连接到Border Node上面。

既然Underlay网络和数据中心的Underlay网络架构相同,那么当然也可以用数据中心现在流行的Zero Touch Provisioning技术来简化网络的部署工作。在DNAC上,这个应用是Plug and Play。

Cisco PnP有几个特点:

PnP方案覆盖Switches,Routers,APs ---- 不仅局限于交换机。PnP支持的具体型号可以到官网查一下Matrix

支持交换机堆叠,堆叠组最多可以支持9个成员 ---- 这个厉害了,有些厂商的ZTP方案不支持堆叠,Provisioning之后还需要人工配置堆叠命令

设备可通过DHCP Option 60或43、DNS、Proxy Server、Cloud几种方式发现Controller,也可以通过Console或者用USB flash进行bootstrap ---- 这意味着远程分支机构的设备也可以PnP

配置模板功能可以简化预配置文件的工作 ---- 这就是采用CLOS架构的好处之一,网络模型标准化可以让很多事情变得简单

安装工人可在现场使用Mobile iOS or Android APP连接Network Plug and Play application,对设备的安装和bootstrap进行监控

PnP采用的协议基于HTTPS,可对设备进行认证,对通信数据进行加密,可以使用数字证书 ---- 不是采用Telnet或TFTP协议,安全性更高

具体的操作过程都大同小异,预先在DNAC上利用模板制作设备的配置文件,指定Firmware镜像,绑定设备序列号。网络设备发现并注册到DNAC上之后,就可以下载配置文件并升级镜像。

分支站点如果不具备DHCP和DNS发现的条件,可以采用Console或USB flash进行bootstrap,然后从总部APIC-EM下载完整的配置文件和升级image。另外,无线AP不支持bootstrap configuration,只能通过DHCP或DNS发现Controller来完成Provisioning。

如果DNAC部署在DMZ区,则需要部署HTTP Proxy,让网络设备都能够访问到它。

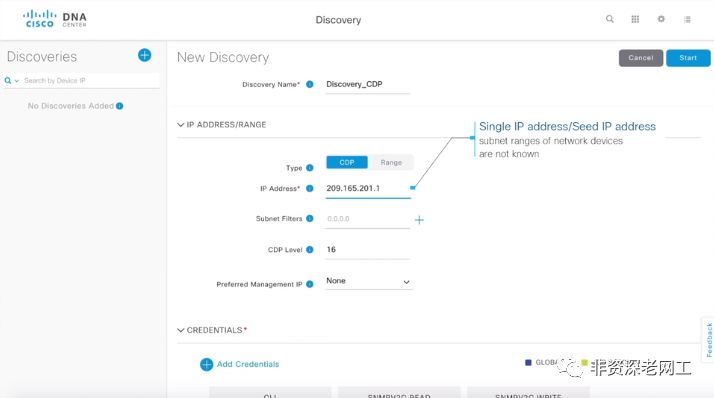

网络设备虽然发现并连接了DNAC,但只是与Plug and Play APP发生了联系。DNAC还需要将所有的网络设备都添加到Inventory列表中,以便进行后续的管理。有两种发现方式:

通过CDP协议,指定一个设备的IP作为种子,就可以发现全网的设备,最大跳数是16

指定一个IP范围,通过遍历IP地址来发现网段内的设备

发现全网的设备之后,还可以通过“国家”>“区域”>“建筑”>“楼层”等层次架构来对网络进行分级分区管理,并且可以在Google地图上显示出来。

这对于国内的用户来说是个问题,不知道在中国区可否采用Bing或者其他地图数据,否则就要持有VPN执照或者科学上网才行。

Overlay Network

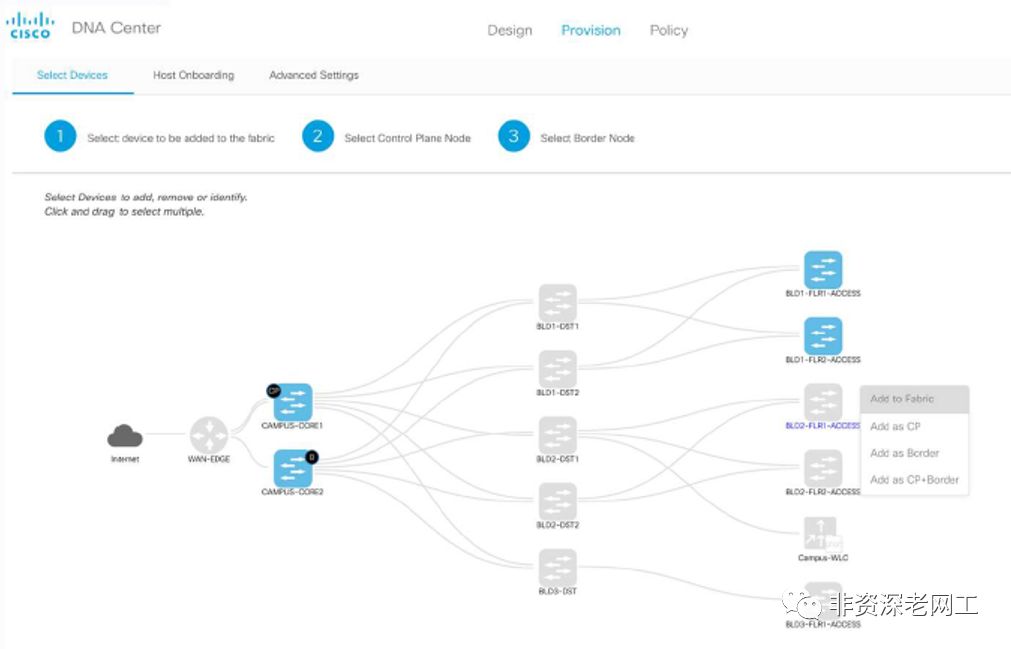

搞清楚Underlay网络之后,Overlay网络就不是很难了。在DNAC上可以指定每台物理交换机在Fabric上充当的角色。

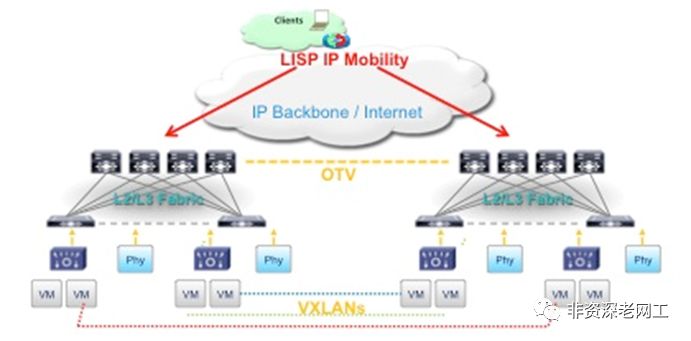

然后我们来看一下数据中心的Overlay网络架构:

思科SDA网络的Overlay也同样是这些技术:

VXLAN实现大二层通信 ---- 这没的说,可以让用户无论在园区网的哪个位置,都使用相同的二层网络环境

LISP提供IP移动性和Anycast Gateway ---- 园区网里面基本上没有虚拟机,都是“实体机”。但无论是虚拟机还是实体机,本质上都是一个OS,都有网卡和IP。它们的移动性就由LISP来提供

DMVPN提供广域网站点之间的三层通信 ---- 总部和各个分支之间的通信,可以租用MPLS专线,也可以通过Internet搭建DMVPN

OTV提供广域网站点之间的二层传输 ---- 如果总部和各个分支之间需要建立二层连接,当然也可以用OTV来实现

利用Virtual Network实现不同业务之间的隔离,其实就是VRF

利用安全组标签在Virtual Network内进行不同用户组之间的隔离和访问控制 ---- 这是最有意思的地方。在超融合架构中,通常用VM或者VM Group的名称来进行访问控制。在SDA架构中,实际上是把用户当成了VM,所以采用用户组的名称进行访问控制。本质上,是将每个用户组Map到一个Security Group Tag(在VMWare架构中也称之为安全组),然后通过SGT来进行访问控制

Security Group Tag

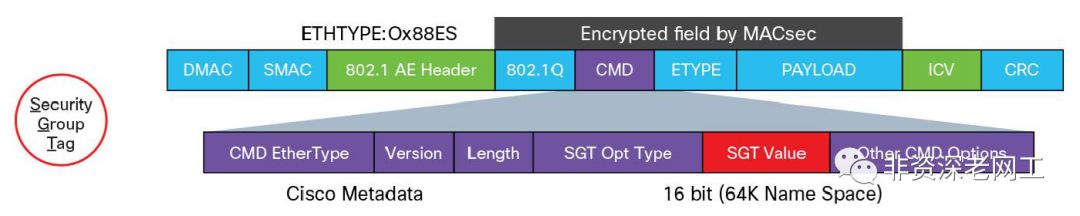

SGT字段嵌入在802.1Q和Ethernet Type中间,长度为16bit。

作为思科TrustSec的重要组成部分,SGT可以Map到很多元素上,例如IP、网段、VLAN、物理接口、逻辑接口、L4端口,可以在ISE上进行动态Map,也可以静态Map。在SDA架构中,则是通过RADIUS协议Map到User Group上面。

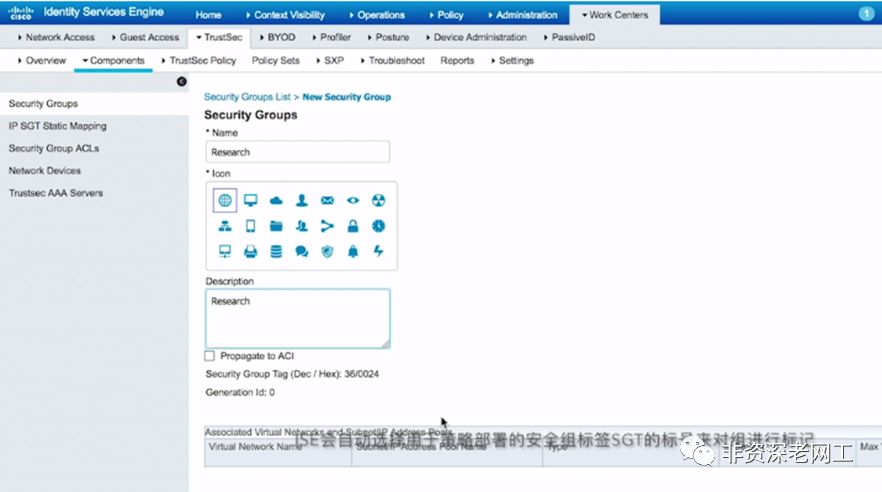

在DNAC配置Policy会自动跳转到ISE的Web UI,可以看到在建立安全组的时候,SGT是动态Map的方式:

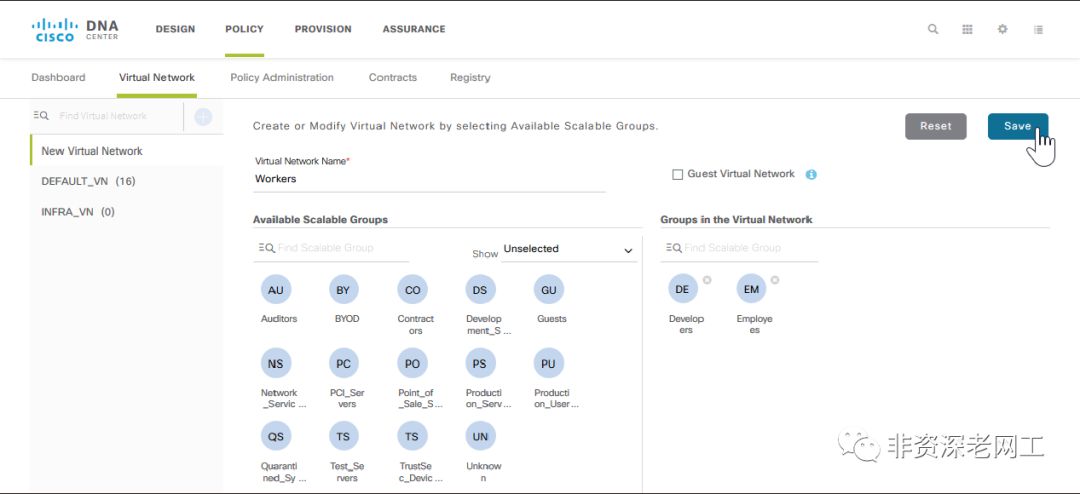

建立好安全组就可以回到DNAC来创建虚拟网络(对应数据中心的VPC),然后把安全组(在DNA Center上是另外一个名字,Scalable Group,可扩展群组,似乎是不想和VMware使用同一个名称?)添加到虚拟网络当中,就可以轻松实现不同业务的隔离。

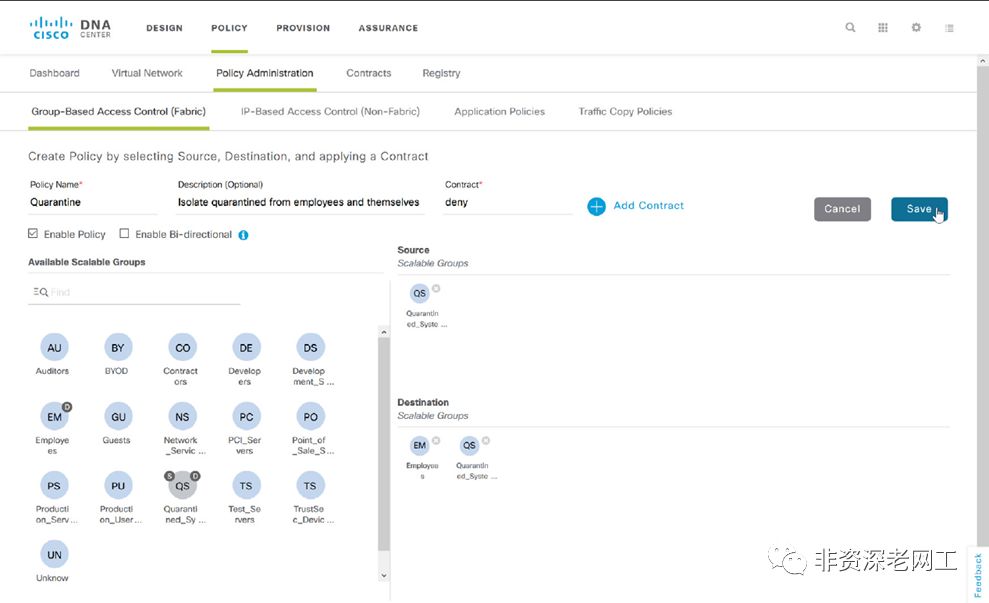

接下来还可以在虚拟网络内部进行微分段,也就是配置不同用户之间的访问策略。下面就是一个DNAC配置访问策略的截图,我们希望Quarantined_System这个Group不能够和Employees Group互访,同时,在Quarantined_System这个Group内部,用户与用户之间也是两两隔离的。因此我们把Quarantined_System添加到Source,而在Destination则同时添加Quarantined_System和Employees两个Group,然后选择Contract为deny。保存即可。比ACL好用多了。

SGT动态Map到User Group是基于RADIUS协议,在思科交换机的端口上可以同时配置3种认证方式:802.1X、MAC认证、Web认证,这三种方式都需要使用RADIUS协议。员工可以沿用现有的802.1X认证,物联网设备可以使用MAC地址认证,访客可以使用Web Portal认证。

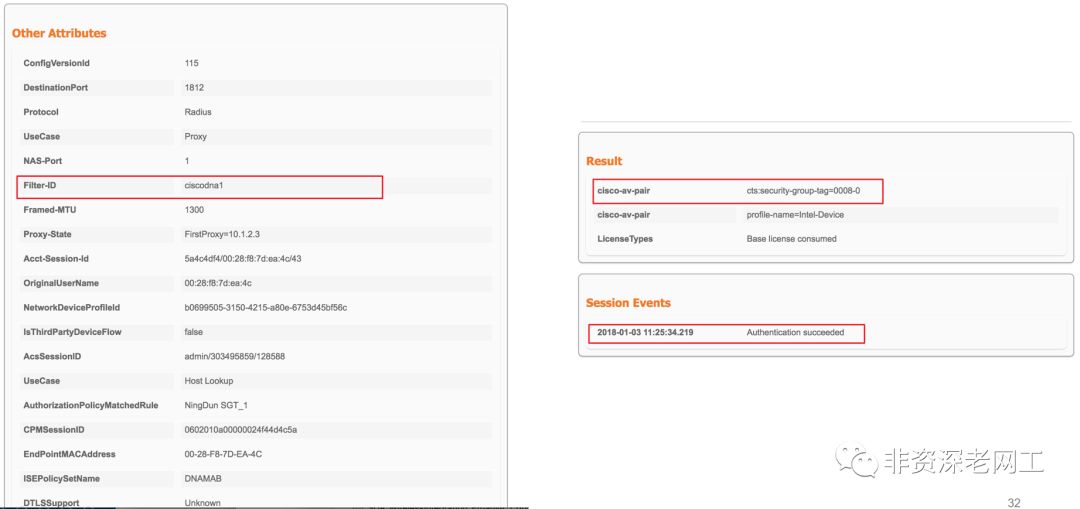

RADIUS是标准协议,虽然各个厂商都有私有属性,但兼容起来并不困难。在国内因为有很多场景需要使用动态令牌双因素认证或者微信认证,所以思科和宁盾合作,将宁盾认证平台融入到SDA网络架构中,ISE会自动将SGT Map到RADIUS的Filter-ID或Login-LAT-Group属性上。不过这种解决方案需要同时购买思科和宁盾两套认证平台,只适合不差钱的客户。

与Non-fabric WLAN和Non-fabric网络集成

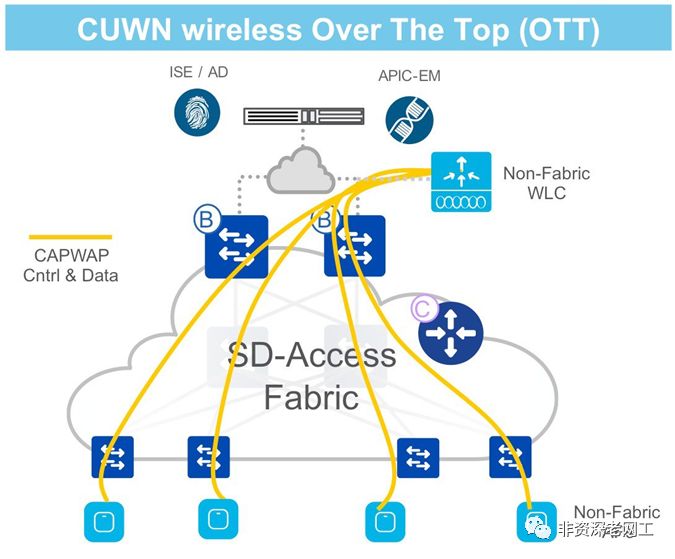

在上文我们提到了Border Node这个角色,在SDA架构中,它们可以用来连接Fabric网络和Non-fabric网络。如果网络中使用了x700系列无线AP或者其他厂商的无线AP,就需要使用Border节点进行路由。

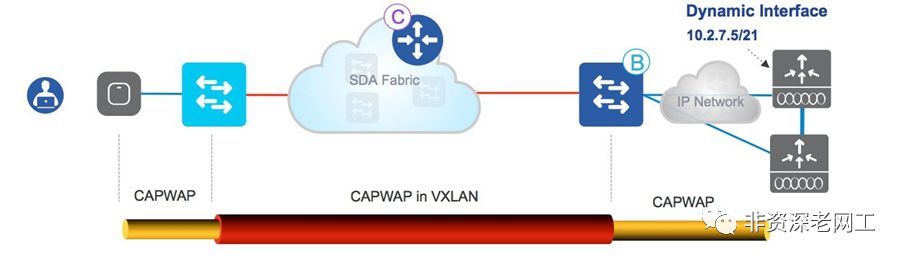

在下图中,我们可以发现无线AP是连接到Edge节点的POE端口上,因为Edge节点不能够承担Fabric网络和Non-fabric网络的路由,所以无线网络必须采用集中转发的方式,将流量都通过CAPWAP隧道发给无线控制器,由无线AC转发给Border节点,这样就可以和Fabric网络通信了。

Edge节点将CAPWAP的数据封装到VXLAN报文中:

Fabric网络和传统网络的通信都需要经过Border节点。Non-fabric有线网络也是同理,所以在进行网络规划的时候要做好区域划分,合理设置Border节点的位置。

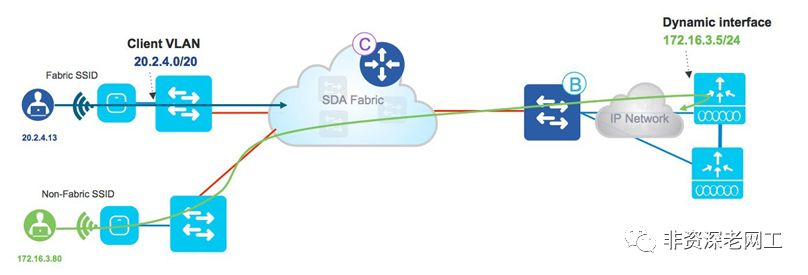

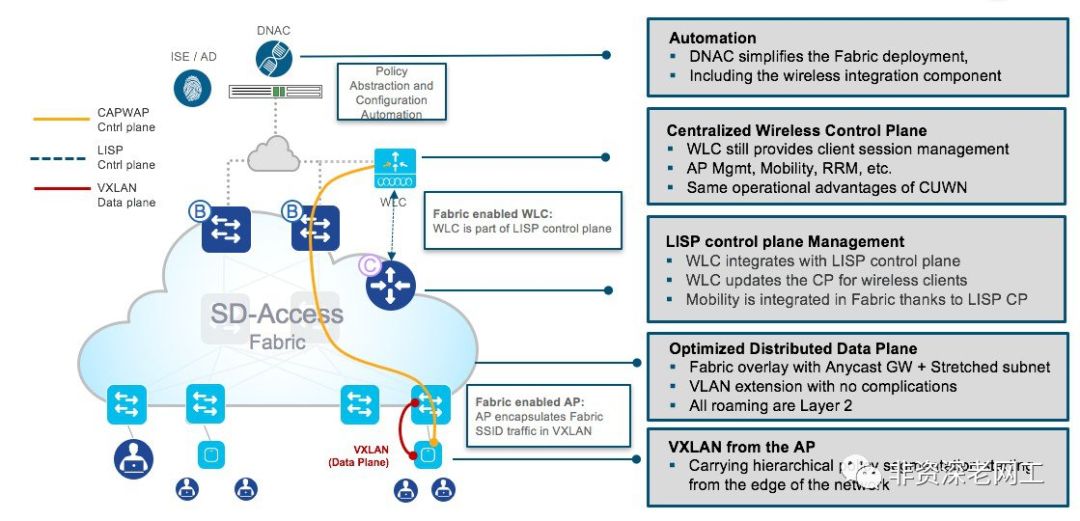

与Fabric WLAN集成

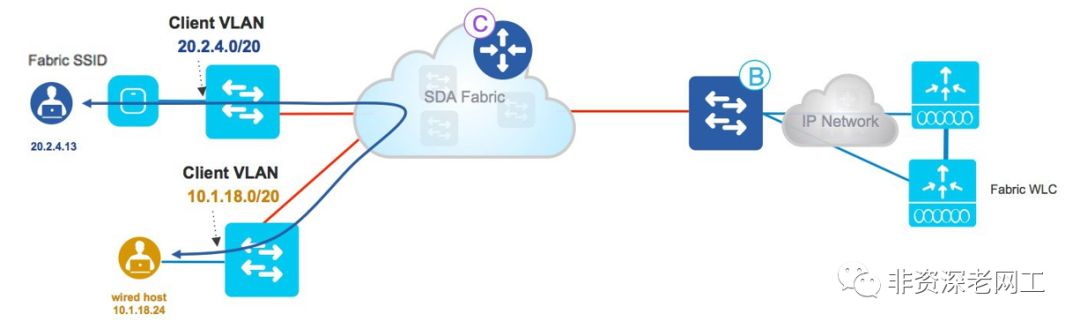

如果是x800系列的无线AP,可以直接在AP上封装VXLAN。Fabric WLC也支持LISP。这种场景就可以采用本地转发,组成有线无线一体化的Fabric网络。下图中,红色曲线是AP和边缘节点之间使用的VXLAN隧道。由于WLC支持LISP协议,也可以由核心交换机进行控制,实现IP的移动性。

此时,无线用户可以直接和有线用户通信,而无需绕行到WLC和Border节点。

Assurance大数据智能运维

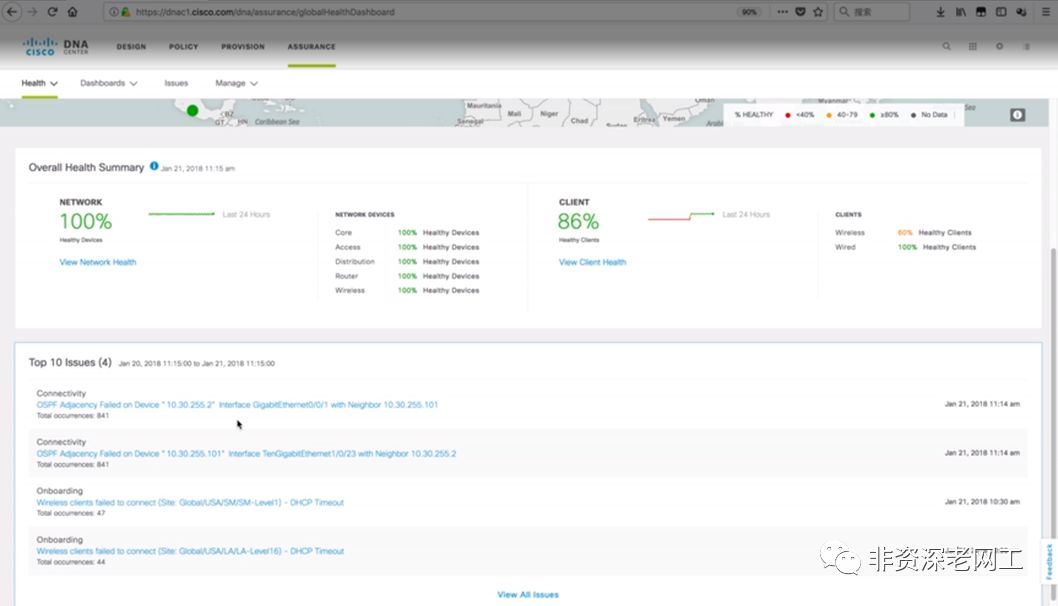

微信自动保存的功能不好用,丢了好多字。心塞。下面来谈谈可视化和智能排错的部分。Assurance是一个大数据平台,通过Syslog、SNMP、NetFlow等方法收集数据,利用机器监督学习的模型来梳理数据,寻找数据之间的联系,数据与网络运行状况的联系,为网络进行评分,自动发现故障,并提供专家解决建议。

在下图的下半部分,可以看到Assurance组件发现的Issues:

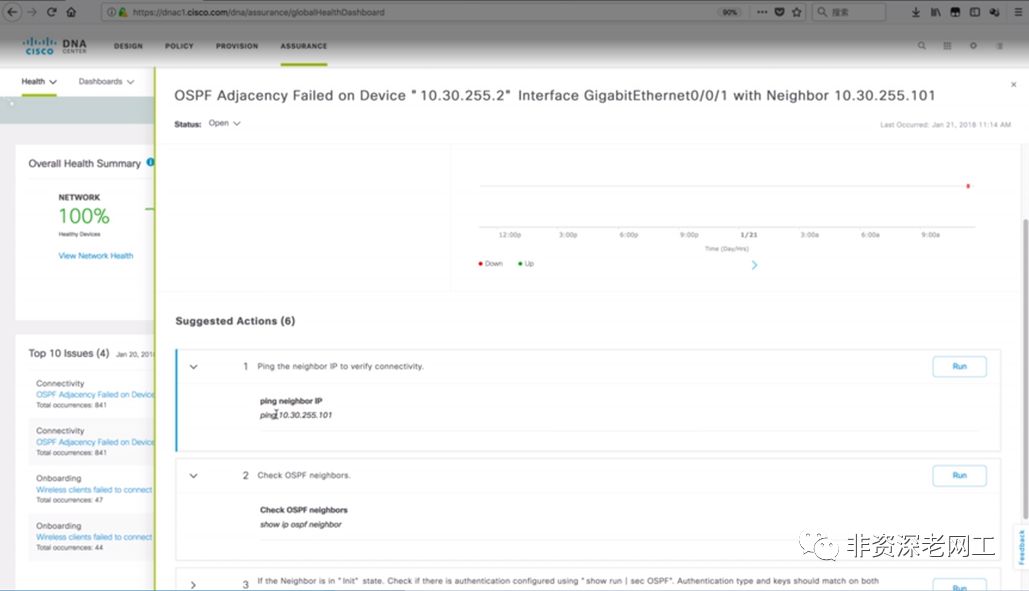

点击某个Issue,可以看到故障详情,同时可以看到系统自动提供的解决方案。网络管理员不需要具备很专业的技能,只需要按照步骤去点击“Run”按钮,就可以自动执行排错动作并返回结果。

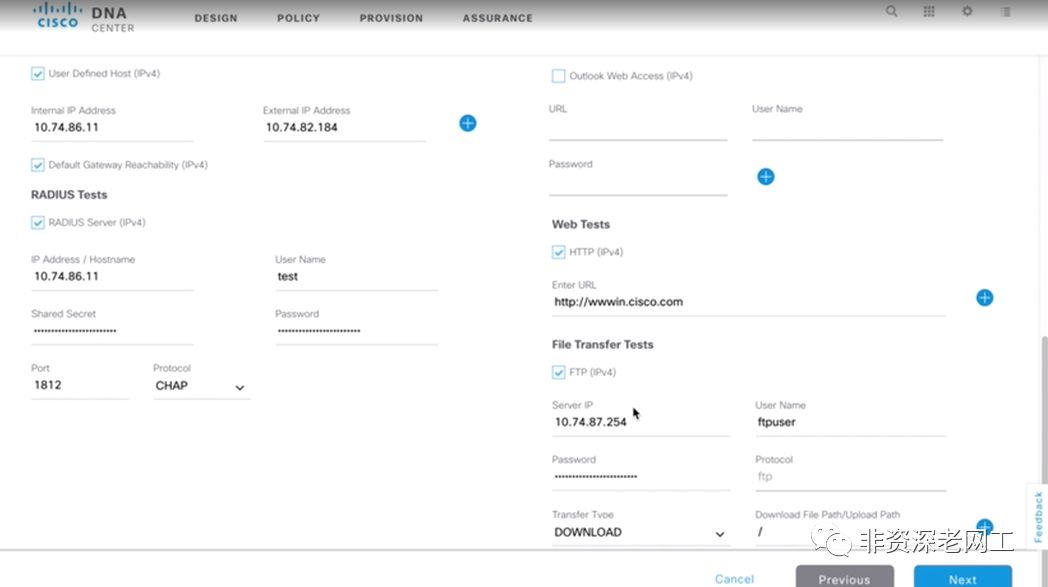

无线网络也同样可以评分和排错,帮助客户进行无线网络优化,解决烦人的无线干扰问题。另外一个吸引人的地方是可以利用Sensor AP,或者将双频AP的某个Radio设置成Sensor模式,利用Sensor模拟用户行为,这样一个管理员就可以对全国甚至是全球分支机构的无线网络进行自动化巡检。

上图是可以巡检的内容,包括IP可达性、RADIUS协议、HTTP、FTP等,都可以由Sensor来模拟。实际操作时按照每3台AP部署1个Sensor,同样适合不差钱的用户。

基础网络的部分差不多就是这些,总结一下SDA的优点:

对计算机网络/监控网/信息发布/门禁/智能控制等业务进行隔离,而无需建设多套物理隔离网络。尤其是工业互联网场景,园区内有数万甚至十数万个Sensor,传统园区网进行业务隔离非常困难,使用SDA/DNA架构则很容易

在虚拟网络内利用SGT,像管理虚拟机一样管理用户,灵活部署安全策略,且策略与位置或IP无关

有线和无线的融合Fabric,无线AP进行VXLAN的隧道封装,安全策略只与用户有关,而与网络类型无关

Underlay标准化,零接触配置;Overlay软件定义;网络可视化,大数据分析故障原因并提供解决方案,帮助网络自动化运维

尤其是第一点。在国内,虽然很多园区都建设了物理隔离的智控网,但是网络内所有交换机都没有配置VLAN,门禁、人脸识别、灯光、音响、停车场管理等多种业务系统都在同一个广播域里面。攻破其中一个点,整个网络就全都暴露了。采用DNA架构的SDA网络可以很好的解决这个问题。

SD-WAN:IWAN

最后谈一谈IWAN。就像我前面讲的,很多SDN网络中,控制面都保留在物理设备上。SD-WAN更是如此,因为广域网的延时太大了,网络也不可靠。

思科IWAN的控制面是Performance Routing,PfR。由ASR 1K/4K路由器执行。PfR可以实时探测广域网链路的带宽、延时、抖动、丢包等状态,实时地进行流量负载均衡和转发路径切换。并且PfR的转发路径是写在转发表里面,优先于路由协议的路由表。

利用PfR,配合AVC应用可视化和控制技术,可以在MPLS网络和DMVPN网络上实现很多功能,例如:

基于流量类型选路

快速故障切换,无需等待路由收敛

基于路径质量的智能选路

基于应用类型选路

智能负载均衡

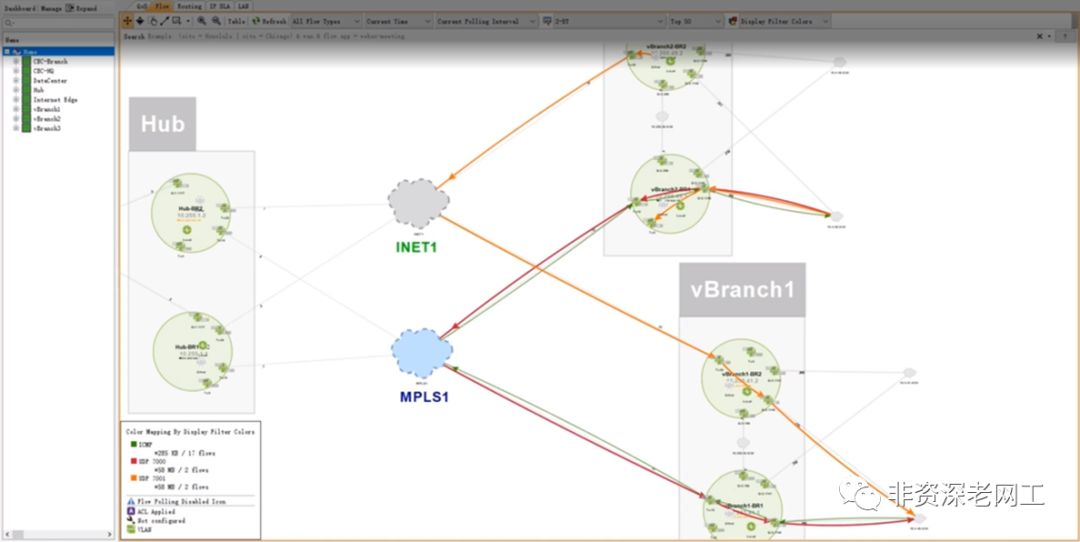

实际上,如果没有Controller,IWAN也能工作的很好,只不过运维管理会很困难。DNAC提供的IWAN应用就是LiveNX平台,基于NetFlow协议对广域网的流量进行可视化。

利用DNA Center的IWAN APP,可以把Management Plane收到DNA Center,实现资产管理、镜像管理、IP Pool管理、VLAN/Routing/QoS等配置的管理、应用的选路策略、网络可视化监控、排错等功能。在思科的官网有很多Demo视频,所以就不再废话了。