阅读提示|本文大概1670字 阅读需要5分钟

【最大限度减少TMUI RCE 漏洞利用风险】

针对近期爆出的F5 TMUI RCE CVE-2020-5902,官方已经更新了相对应的漏洞修补方式,关于漏洞介绍参考精选文章,本文只讨论针对漏洞被利用的方式,如何尽可能的减少尝试利用漏洞的事件出现,根绝官方介绍攻击主要方式是通过TMUI访问特定的管理路径达到命令执行和文件操作,根据这一特点,我们可以从限制可信来源(日常运维F5的终端)连接访问设备,包含以下部分。

设备接入安全:SSH接入源地址限制

设备接入安全:GUI接入源地址限制

设备接入安全:SSH接入源地址限制

默认情况下,大部分企业用户IDC内部都有专门的管理网段用于所有网络设备的管理、维护及配置。如非必要,墙裂建议所有用户关闭设备业务口(selfip)的管理权限,不然漏洞被利用的风险很高,因为你不知道内网是否有僵尸机器,攻击者可以以此为跳板去尝试利用漏洞,有人说了我现网目前就是用的带内口管理,不方便单独设置管理网段管理,说到这,我们可以通过设置可信源IP地址来连接管理设备的443和22端口,尽可能减少漏洞被利用的风险。

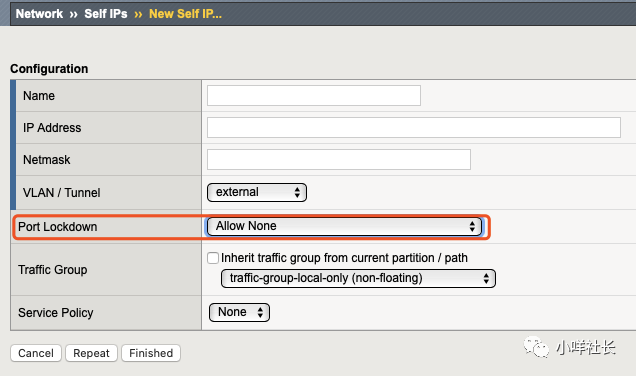

F5上关闭带内管理权限很简单,在F5 WEB界面下依次点击Network > selfips 点击相应的selfip Port Lockdown 选择 Allow None

SSH接入源地址限制:

限制SSH源地址访问支持管理界面设置和TMSH命令设置:

WEB界面设置方式:在F5 WEB界面下依次点击System > Platform 在User Administration 选项在SSH IP Allow处设置,可以设置网段或者具体的IP地址,比如设置允许192.168.0.0网段和10.10.1.1访问,用以下格式即可,用空格隔开:

192.168.*.* 10.10.1.1命令行下TMSH设置方式:使用Xshell或者Putty连接到F5 管理后台,使用TMSH设置:

ps:通过TMSH方式添加可信的源地址后,还需要删除ALL选项!!!!

添加地址格式:tmsh modify sys sshd allow add {<ip_addr> or <ip_range> }

tmsh modify sys sshd allow add { 192.168.0.0/255.255.0.0 10.10.1.1 }

删除地址格式:tmsh modify sys sshd allow delete {<ip_addr> or <ip_range> }

tmsh modify sys sshd allow delete { ALL }

tmsh save sys config

GUI接入源地址限制:

GUI界面只能通过TMSH命令去修改源地址访问,无法通过WEB界面去修改。

命令行下TMSH设置方式:使用Xshell或者Putty连接到F5 管理后台,使用TMSH设置:

ps:通过TMSH方式添加可信的源地址后,还需要删除ALL选项

添加地址格式:tmsh modify sys httpd allow add { <IP address or IP address range> }

tmsh modify sys httpd allow add { 192.168.0.0/255.255.0.0 10.10.1.1 }

删除地址格式:tmsh modify sys httpd allow delete {<ip_addr> or <ip_range> }

tmsh modify sys httpd allow delete { 192.168.0.0/255.255.0.0 10.10.1.1 }

tmsh modify sys httpd allow delete { All }

查看添加的允许地址:tmsh list sys httpd allow

tmsh save sys config

以上关于SSH和GUI限源IP方式,只能尽可能的减少漏洞被利用的风险,为后续漏洞修复或者系统升级争取时间,相关漏洞介绍参考官方连接

ps:如果真是必须要用带内管理的客户,除了F5设备限源的方式,是否可以根据漏洞利用特征,在IPS或者WAF对攻击时间进行拦截?

- EOF -

觉得本文对你有帮助,请分享给更多人

扫码关注「小咩社长」