摘要

Burp Suite神器,地球人都知道,这里主要记录一下宏的使用方法来绕过某些网站Token。

正文

DVWA TOKEN绕过

这里就 咻咻咻随便搭建个DVWA,然后级别调整成为最高,打开burp就是一把梭,上图!

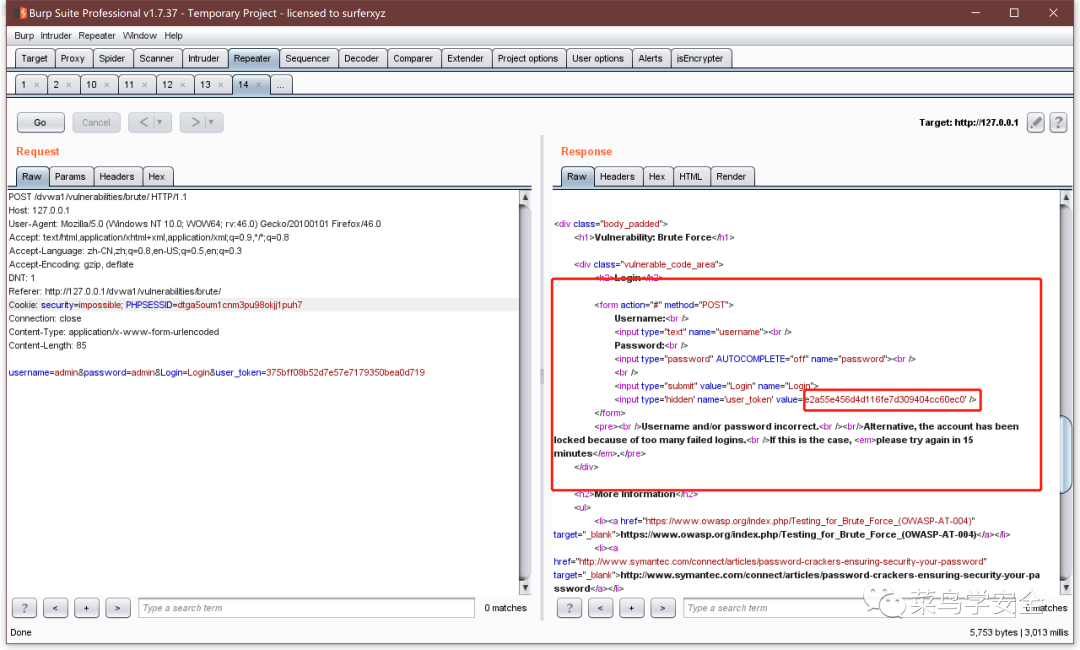

可以看到这里在输入用户名密码以后,携带了Token过去,验证用户密码完毕以后,再返回了一个Token,我们就可以利用返回的Token再次去尝试用户名密码,如果Token错误就返回302

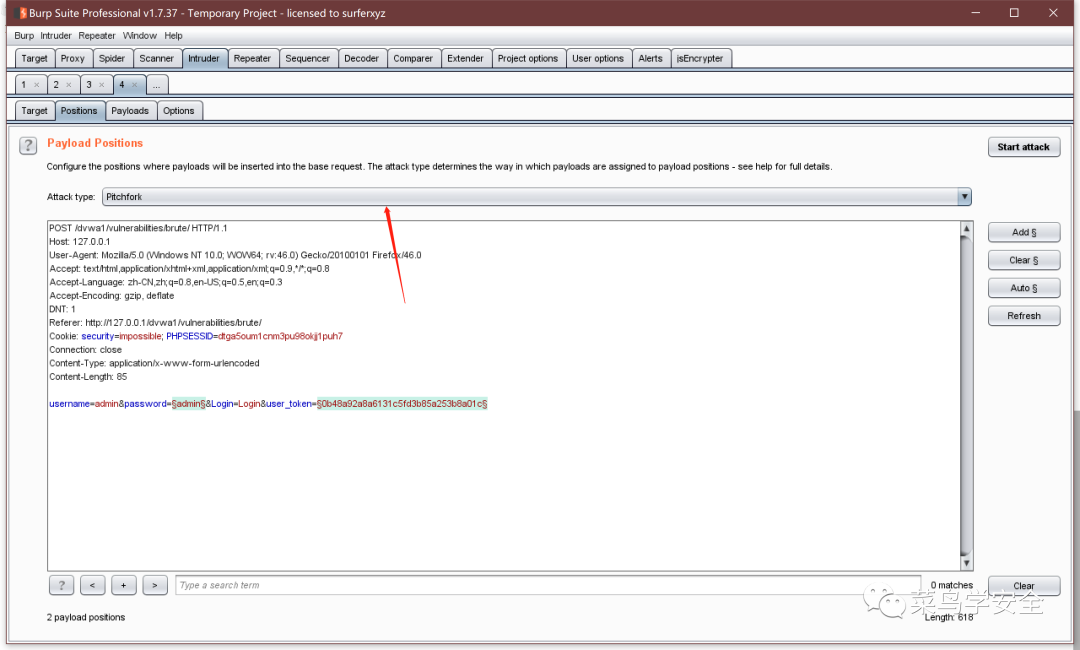

大概说明白了就直接开搞,先抓个包仍到intruder模块

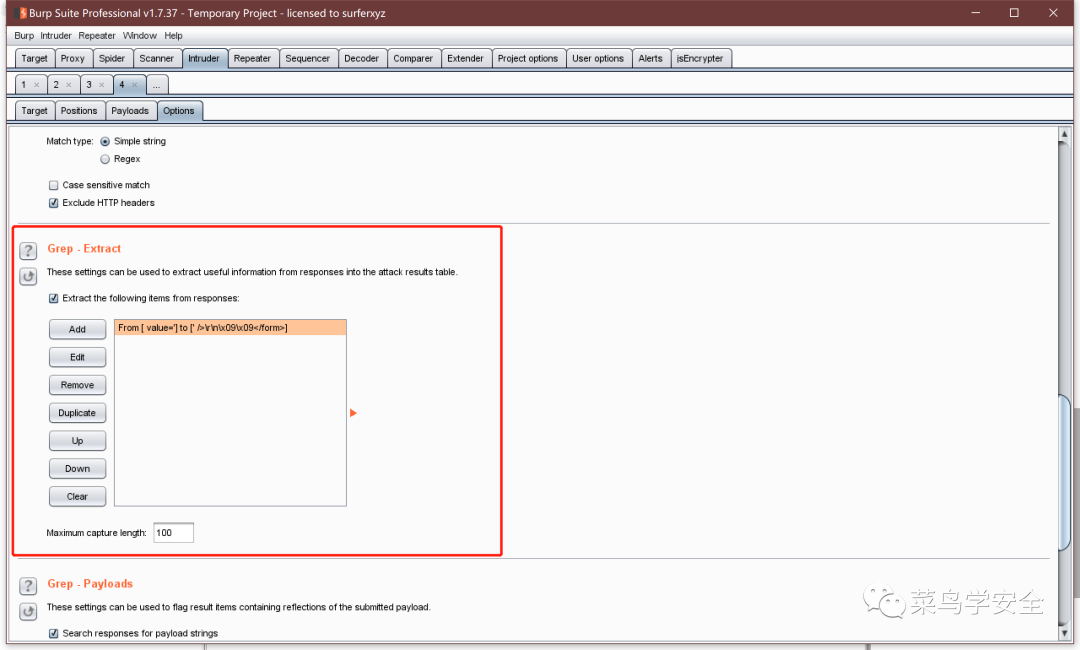

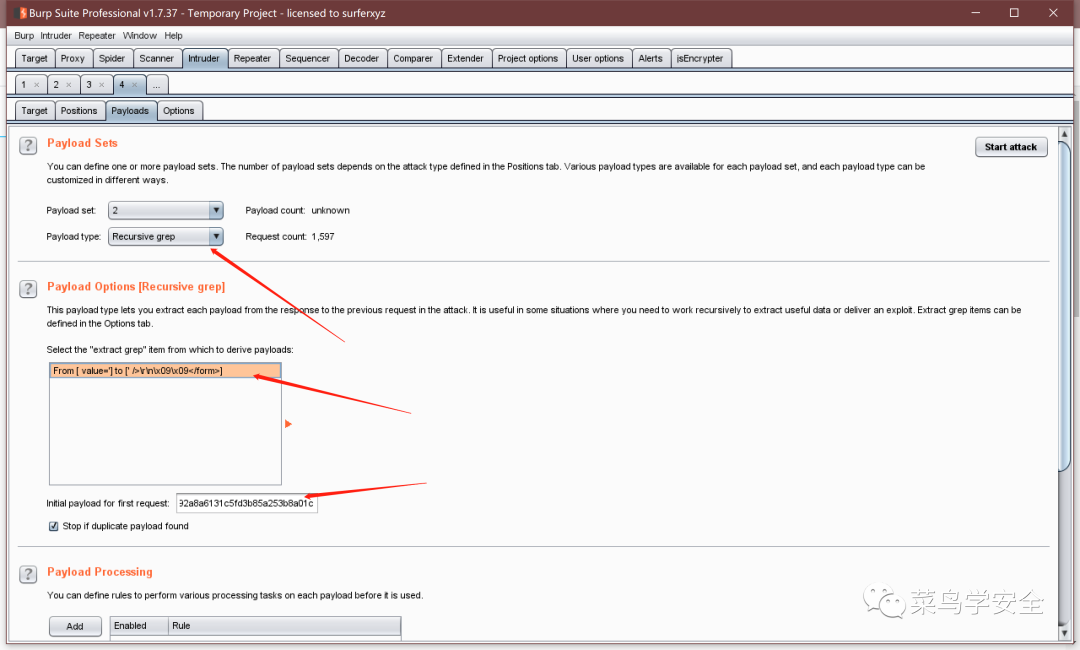

添加变量配置一下,1直接选密码字典,2通过Options配置

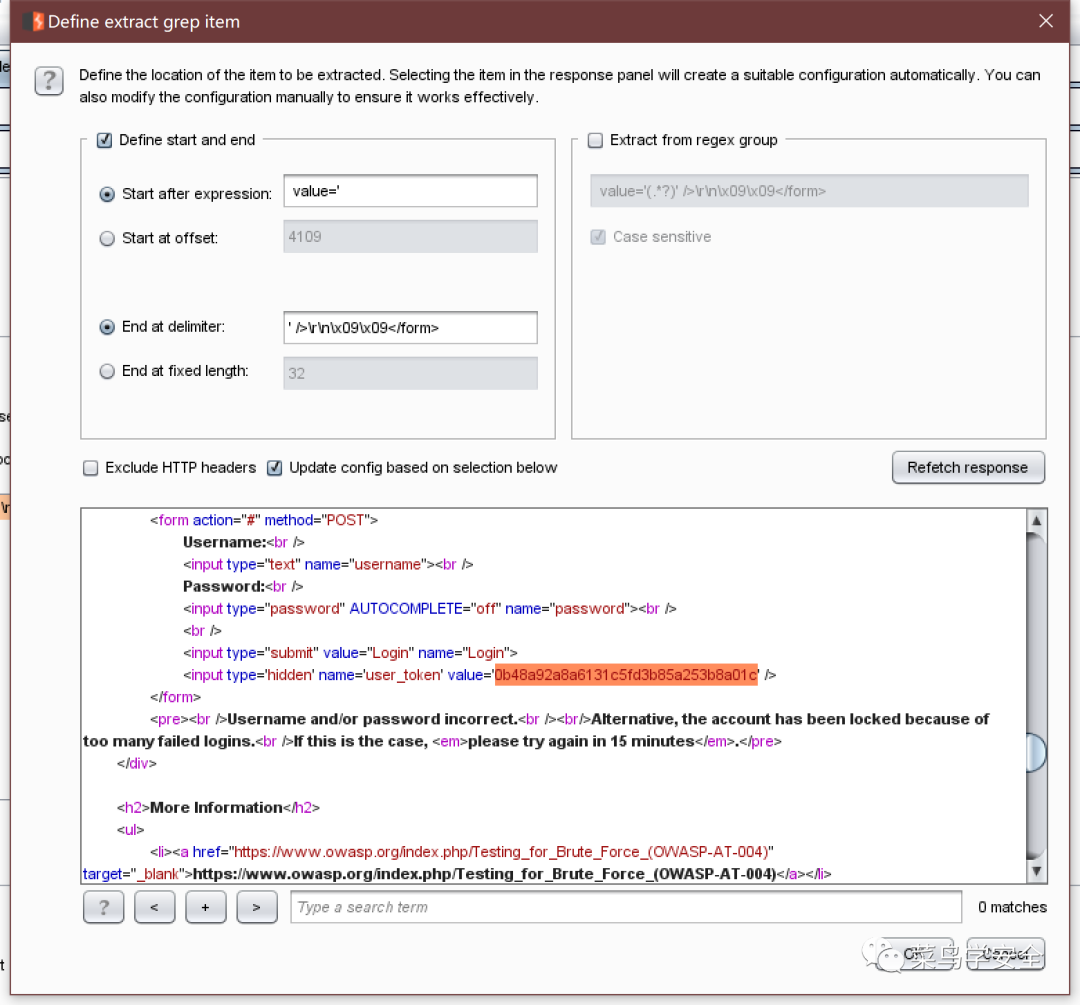

这里点add,然后直接把Token选中就OK了(不得不佩服真牛逼)

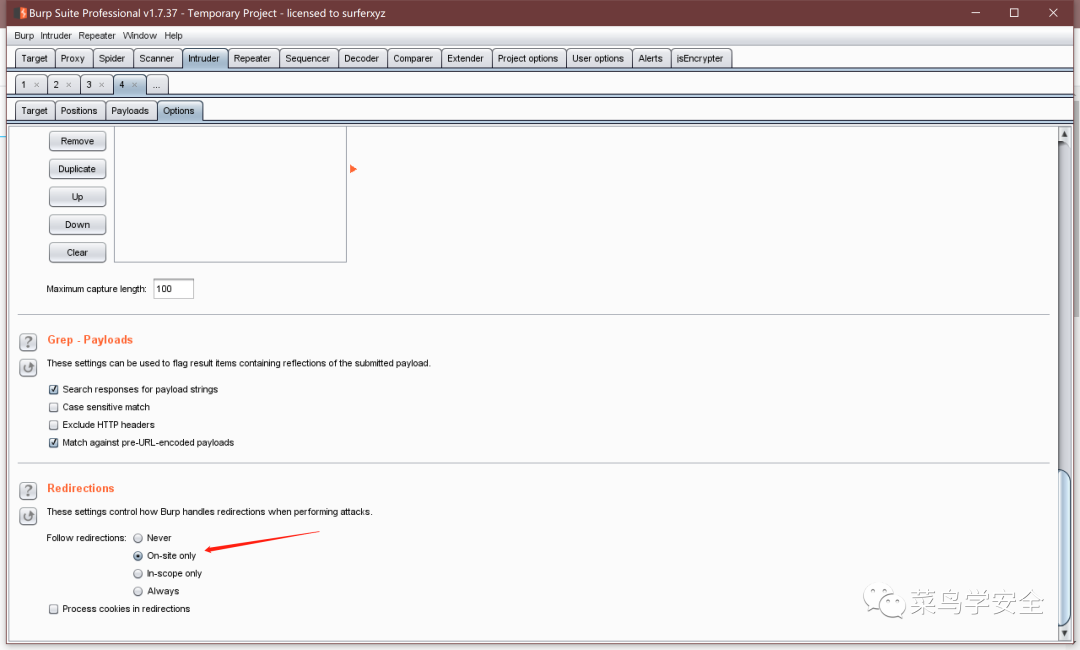

这里最下面也需要配置一下

选择payload就可以一把梭了

实战测试

俗话说的好,没有实战的技术研究都么的屁用,这里就随便找了个网站测试一下,这里经过一顿瞎搞以后发现和上面的逻辑不太一样。dvwa的环境当中是在发送登录包以后就返回了Token,而这个网站在第一次访问页面时候返回了Token,在使用过以后他会刷新页面,重新获取Token。这样我们就没有办法和上面一样索引一个数据包当中的内容来反复利用了,变成了

访问首页获取Token=》带入登录包尝试登录=》再次访问首页获取Token=》再次尝试登录

经过一番百度以后发现burp自带了宏记录功能,就省下写脚本的时间,废话不多说直接开干把

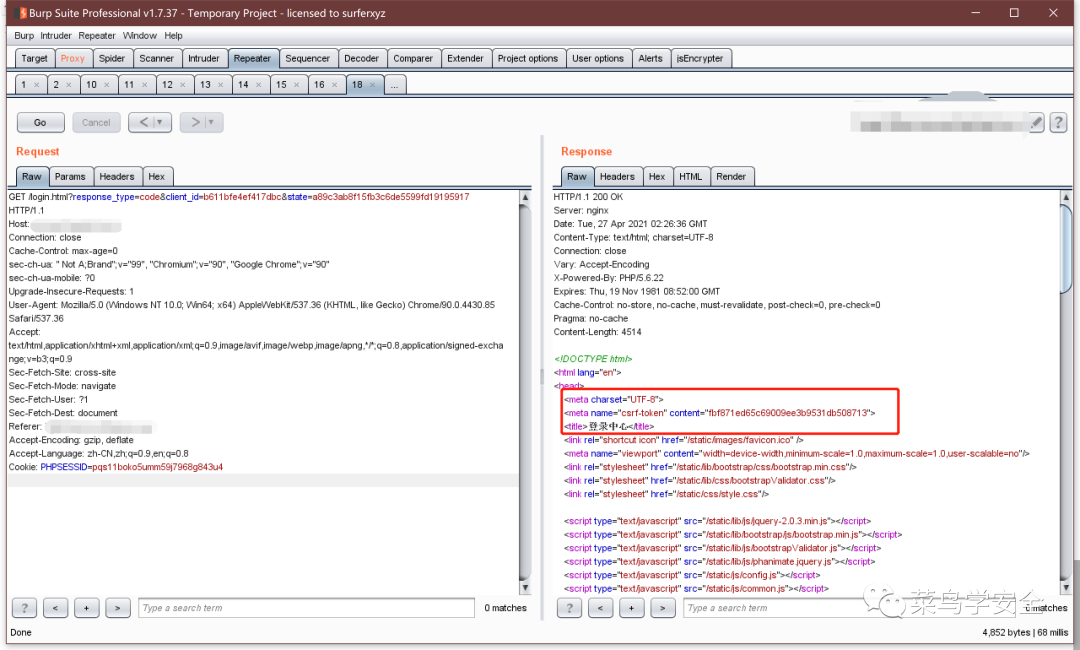

访问首页获取Token的包长这样

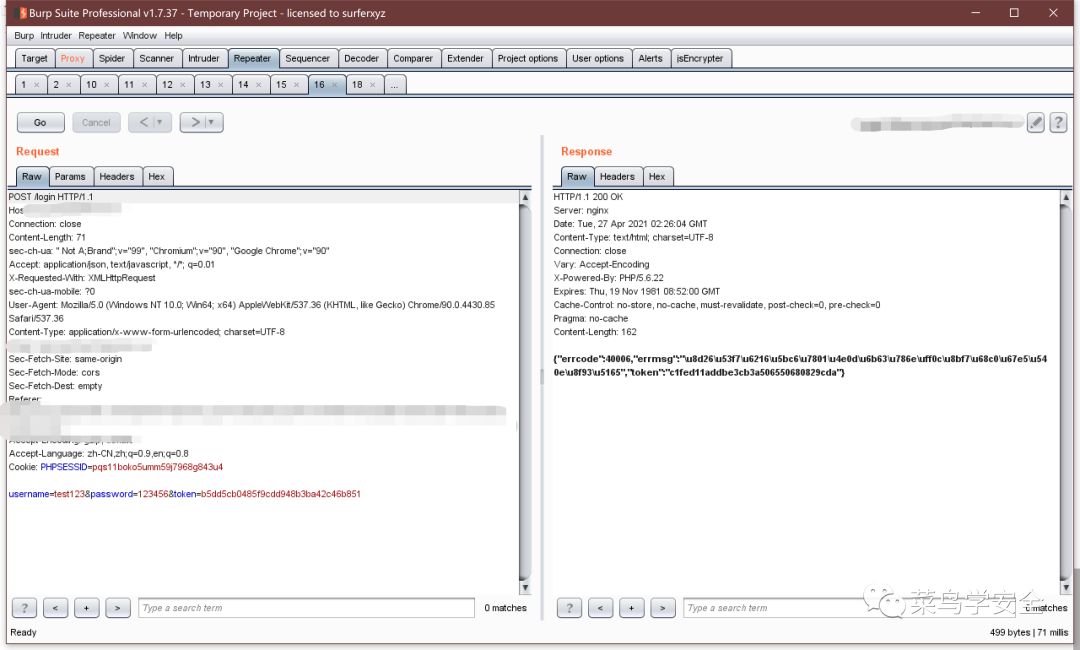

登录的包长这样

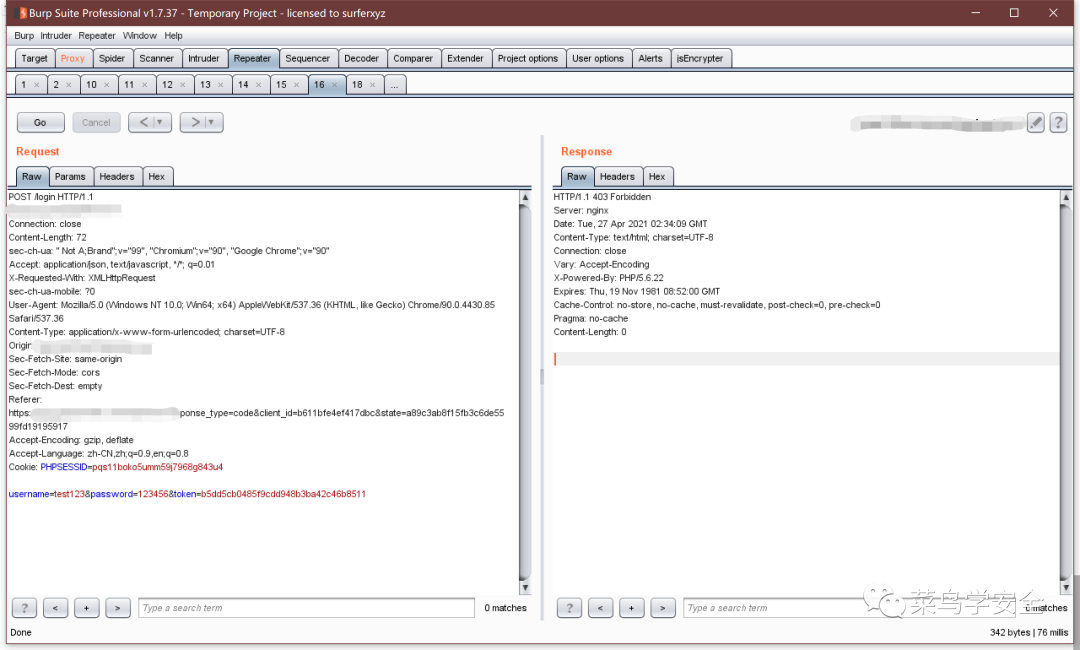

当登录包中的Token错误的时候变成了这样

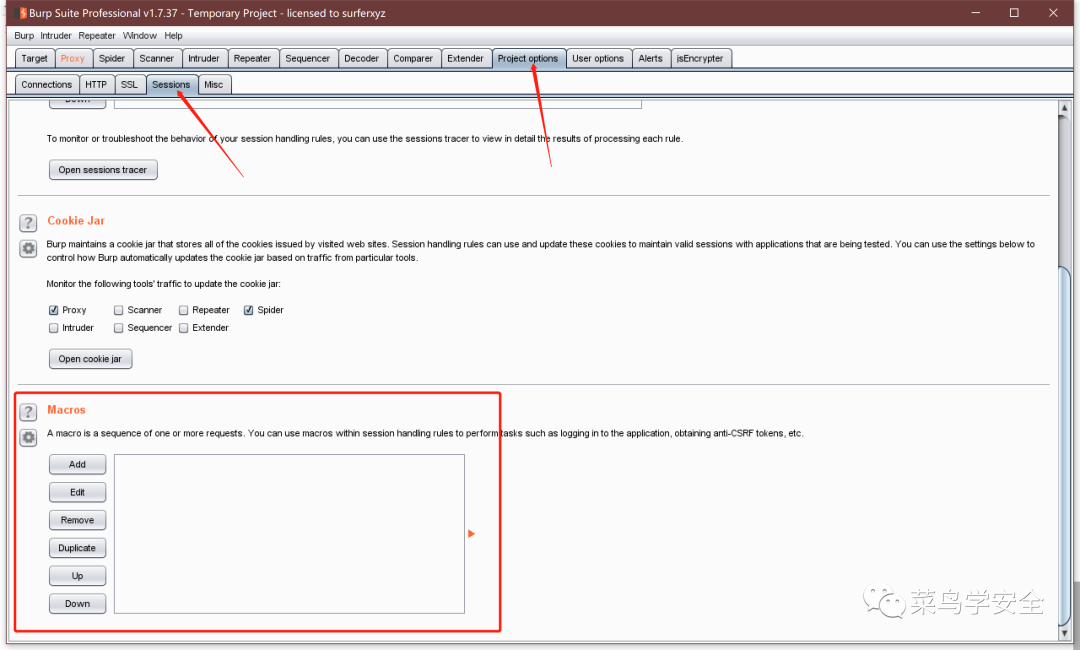

接下来就利用宏先去获取Token,位置如下图

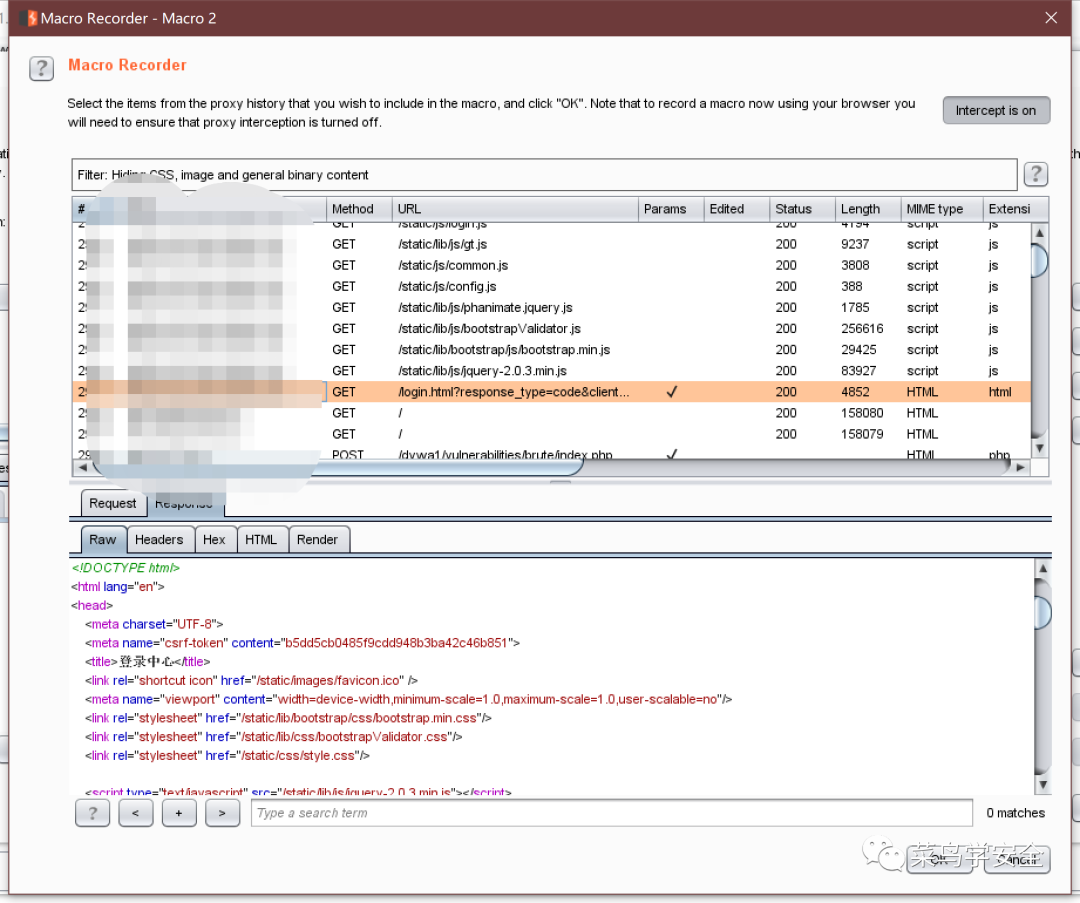

点击add添加并找到获取Token的数据包

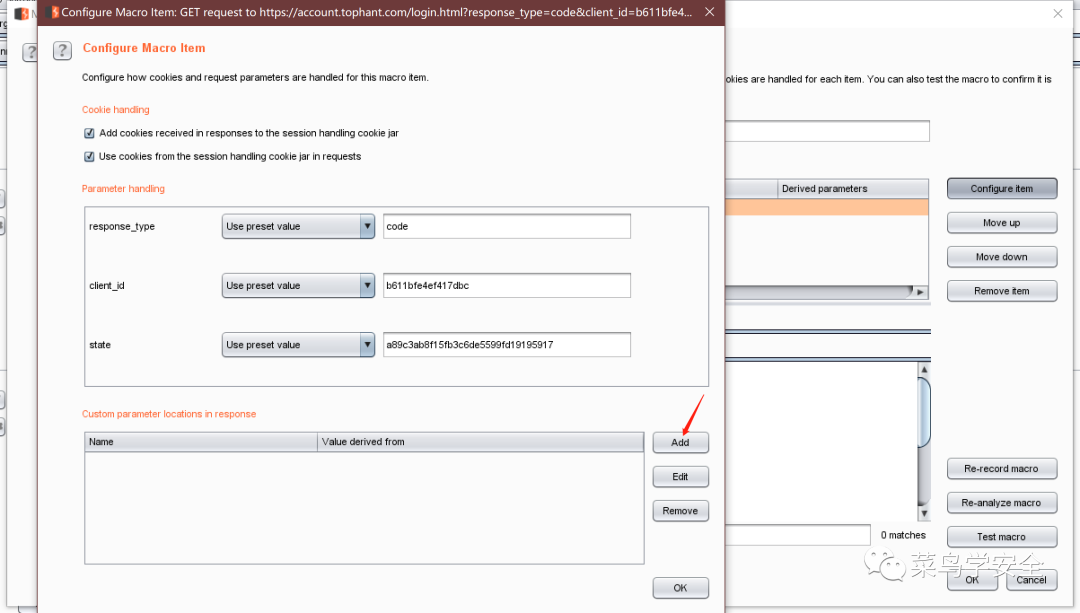

然后点击configgure item 点击Add

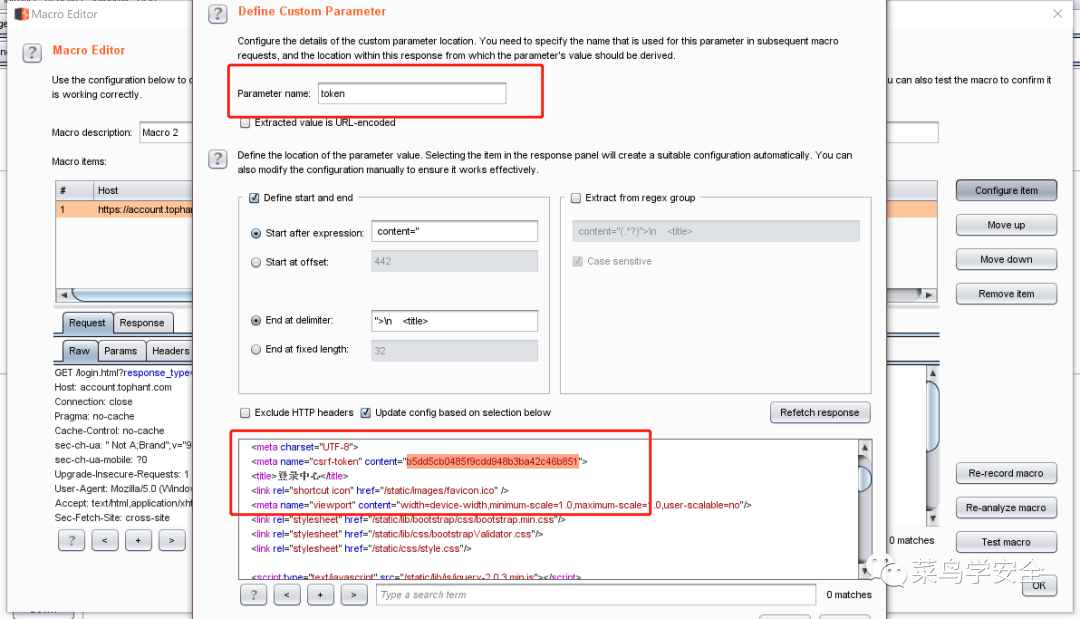

选中Token并命名,这里的名字要和参数里面的一样要写token,然后一顿OK就把宏配置好了

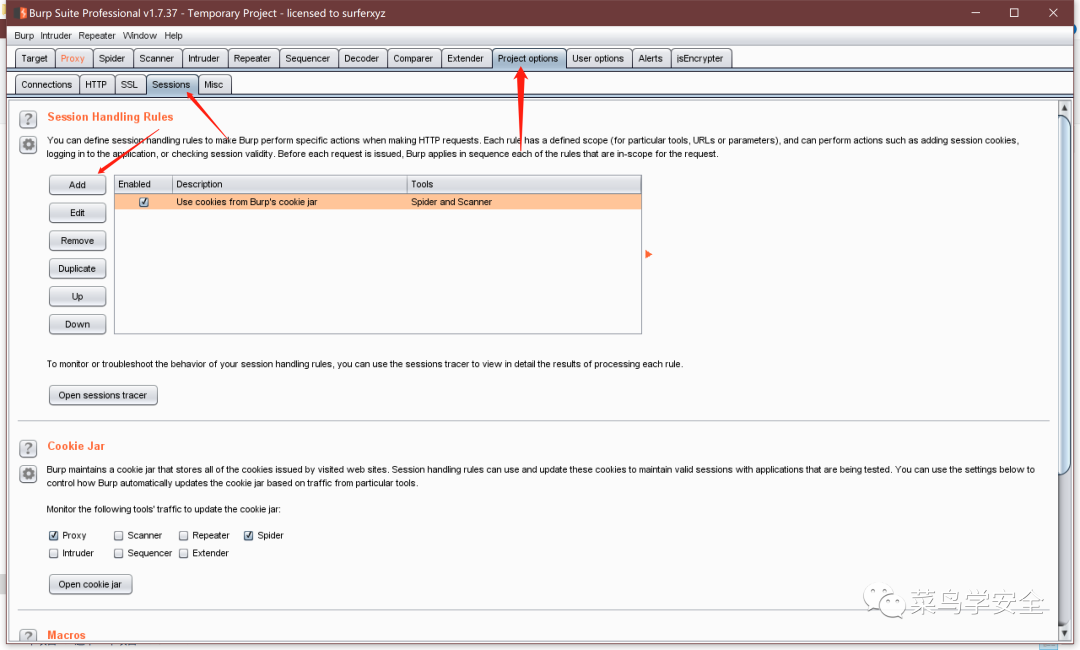

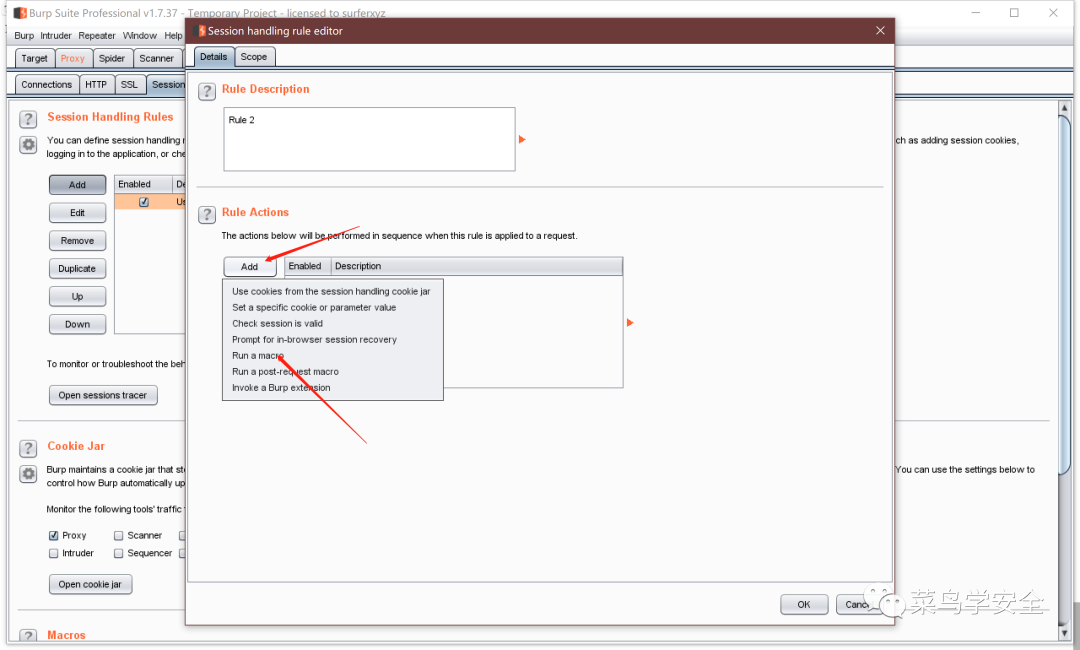

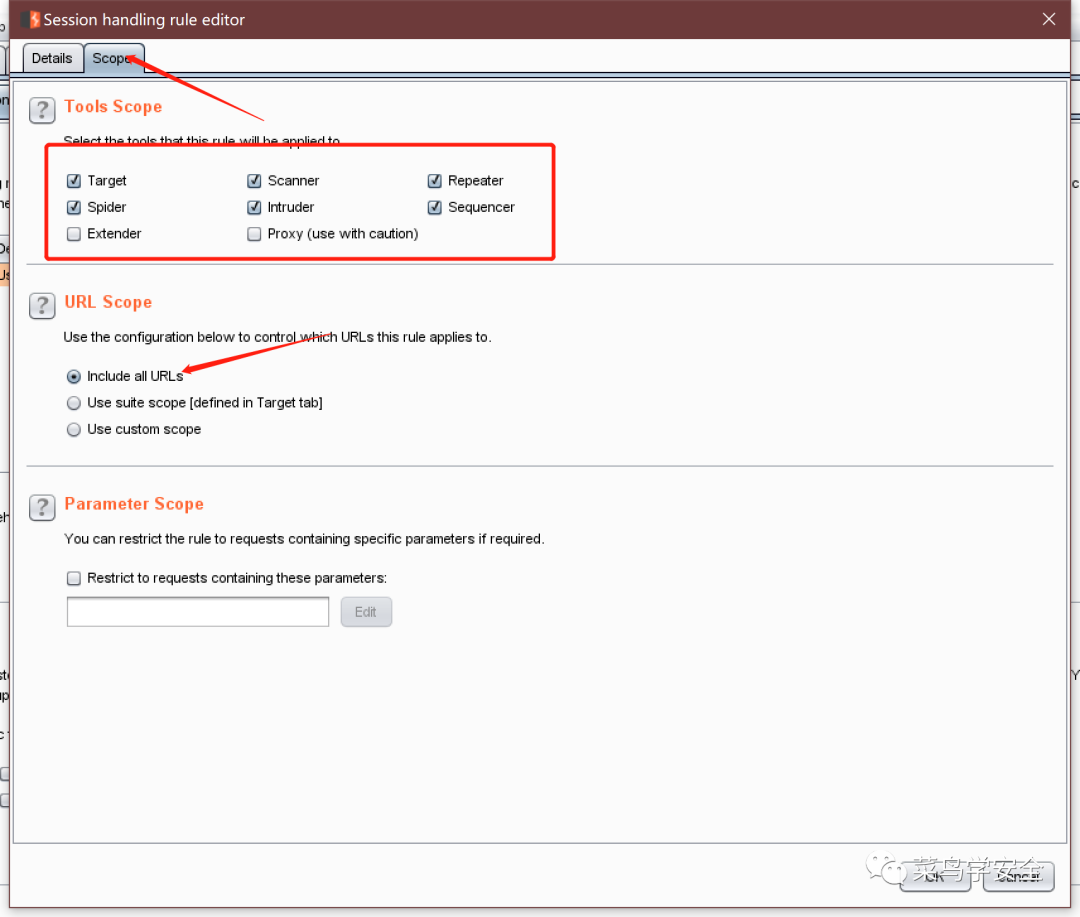

接下来就是启用宏,如下图点击add添加

点击add添加运行,选中OK即可

然后配置运行的位置图如下,这里主要是选在哪个模块用,选好后okk

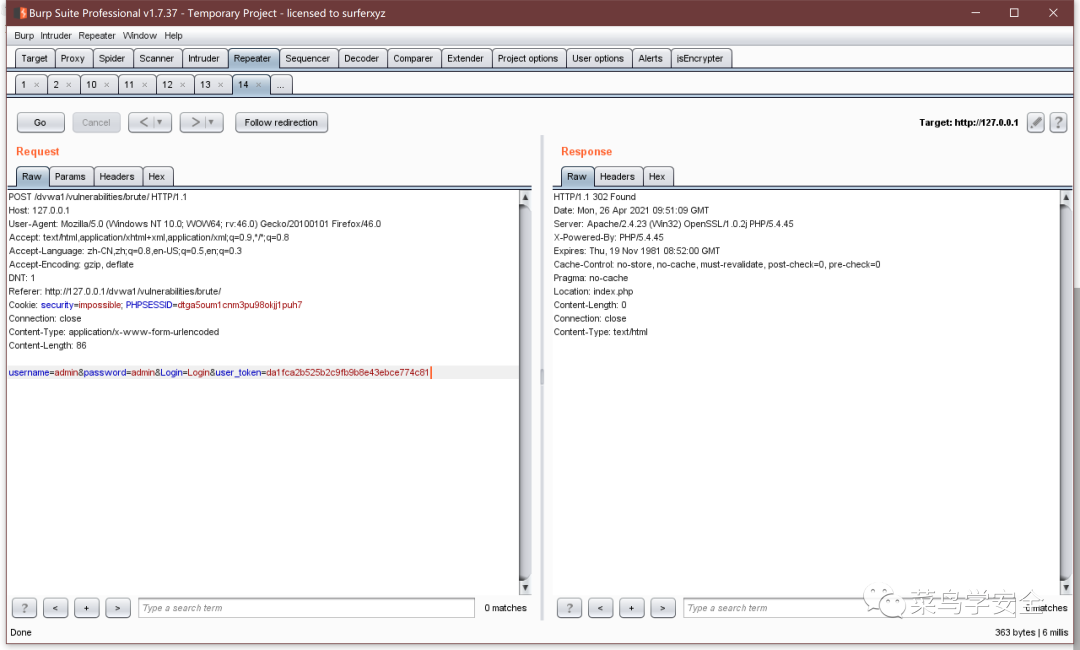

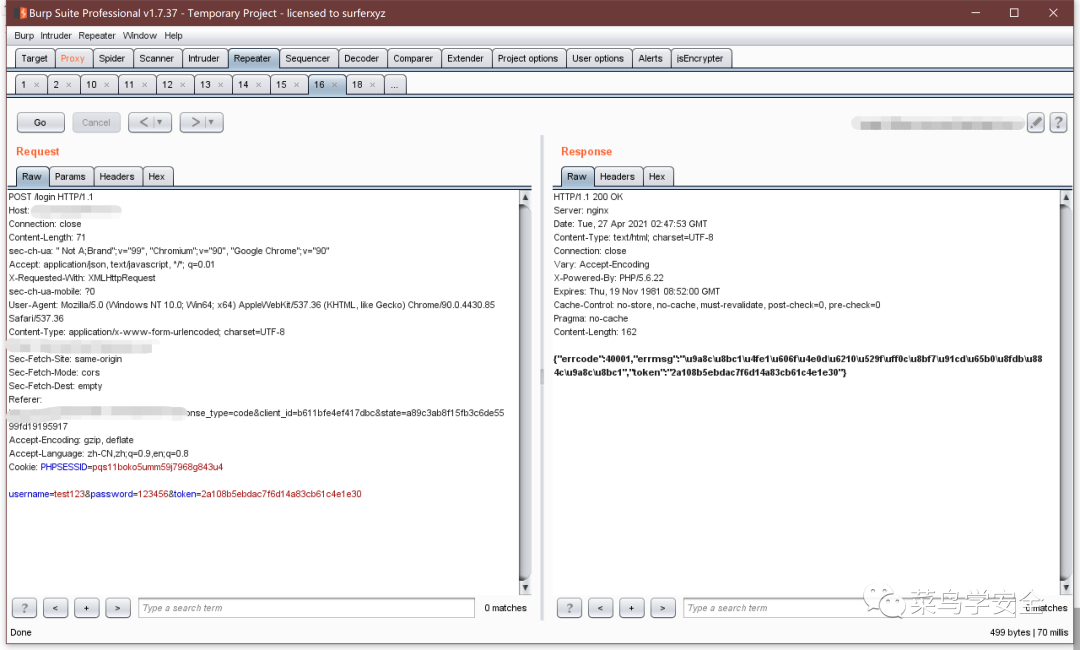

接下来可以直接去repeater测试了,每次运行Token都会自动变化,省去了我们写脚本的时间

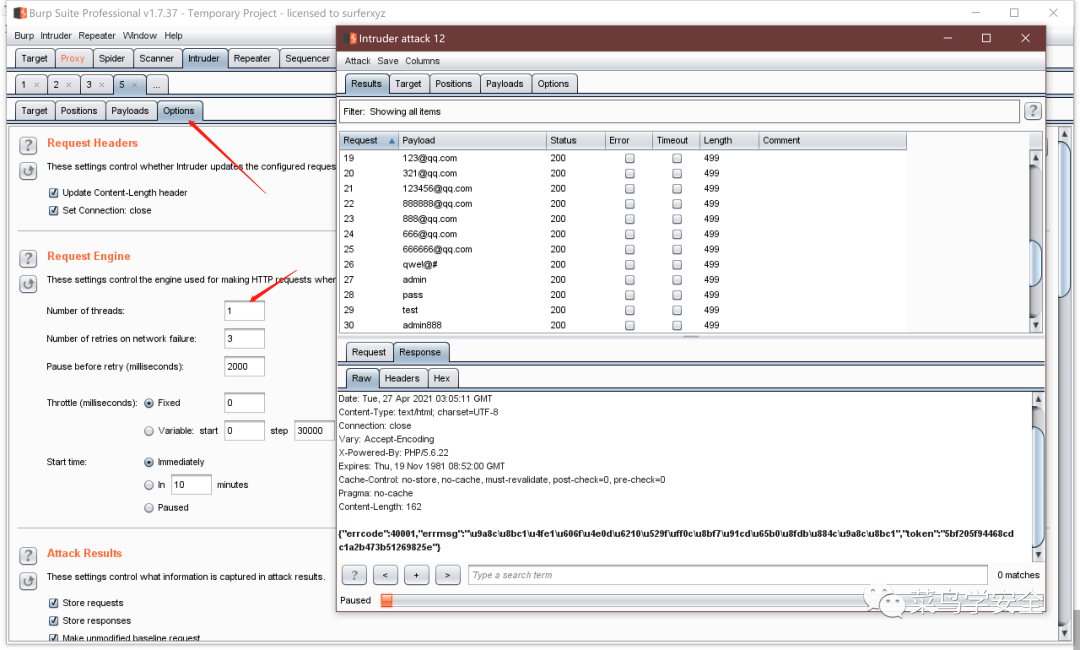

接下来尝试intruder模块,和正常暴力破解是一样的,不用管Token,直接配置好相关参数,这里需要线程或延时调低一点,太快的话获取Token的速度跟不上,然后就可以直接冲冲冲了,效果如下