简介

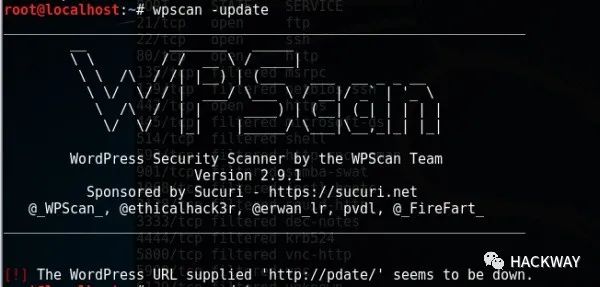

WPScan是一个扫描WordPress漏洞的黑盒子扫描器,可以扫描出wordpress的版本,主题,插件,后台用户以及爆破后台用户密码等,Kali Linux默认自带了WPScan,也可以到Github项目仓库[1]中下载安装,其他详情可前往官网[2]了解。

部分命令介绍

| 参数 | 用途 |

|---|---|

| –update | 更新 |

| -u/–url | 后面加要扫描的站点 |

| -e/–enumerate | 枚举 |

| u | 用户名 |

| p | 枚举插件 |

| ap | 枚举所有插件 |

| vp | 枚举有漏洞的插件 |

| t | 枚举主题 |

| at | 枚举所有主题 |

| vt | 枚举有漏洞的主题 |

| -w/–wordlist | 后面加字典 |

| -U/–username | 指定用户 |

常用命令

通过漏洞插件扫描用户

wpscan -u 127.0.0.1/wordpress -e u vp --random-agent -o result.txt命令详解:-e使用枚举方式u 扫描枚举用户ID1-ID10vp扫描漏洞插件--random-agent 使用随机请求头防止waf拦截-o 将结果导出为你result.txt

使用密码字典对用户进行爆破

wpscan -u 127.0.0.1/wordpress -e u --wordlist root/wordlist.txt -t 50命令详解:-e枚举方式u 用户ID1-ID10-t 指定线程数--wordlist使用指定字典进行密码爆破/root/wordlist.txt 字典路径及字典文件wordlist.txt字典文件需自己准备或使用kali自带字典

常见问题

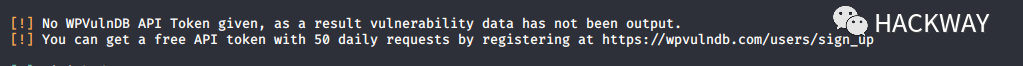

wpscan 扫描的时候提示没有api 所以扫不到有漏洞的插件 提示:

可以前往该地址[3]使用邮箱进行申请,申请后可用--api--token参数进行载入该TOKEN

参考资料

WPSCAN: "https://github.com/wpscanteam/wpscan.git"

[2]Wpscan官网: "http://wpscan.org/"

[3]API token注册申请地址: "https://wpvulndb.com/users/sign_up"

文章转载自HACKWAY,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。