iptables与firewalld

四种动作:

ACCEPT 允许

REJECT 明确拒绝

DROP不理睬 丢弃

LOG记录

数据包类型:

PREROUTINGINPUT OUTPUT FOREARD POSTROUTING

iptables常用参数及作用:

iptables -L 查看已有的防火墙规则链

~ -F 清空已有的防火墙规则链

~ -P 设置默认策略

~ -p 匹配协议

~ -s 匹配IP地址

~ -j 接动作

~ --dport num 匹配目标端口号

~ --dport num 匹配源端口号

iptables -D INPUT 1 删除最新一条规则链

如:把INPUT 规则链的默认策略设置为拒绝----此时所有到来的流量都会被拒绝

iptables -P INPUT DROP注:规则链的默认拒绝动作只能是DROP 不能是REJECT

写了拒绝策略 一定还要写允许策略 否则所有都被拒之门外

(最新写的策略会排在最新的位置 从上到下依次匹配)

如:向INPUT 规则链中添加拒绝192.168.10.5主机访问本机80端口(web服务)的策略规则

iptables -I INPUT -p tcp -s 192.168.10.5 --dport 80 -j REJECT

// 存在多端口时 用:连接 如1024:1056

保存防火墙规则(永久生效)

iptables-save redhat 8

service iptables save redhat 7

四种网络配置方法:

修改网络配置文件

vim /etc/sysconfig/network-scripts/ifcfg-ens160

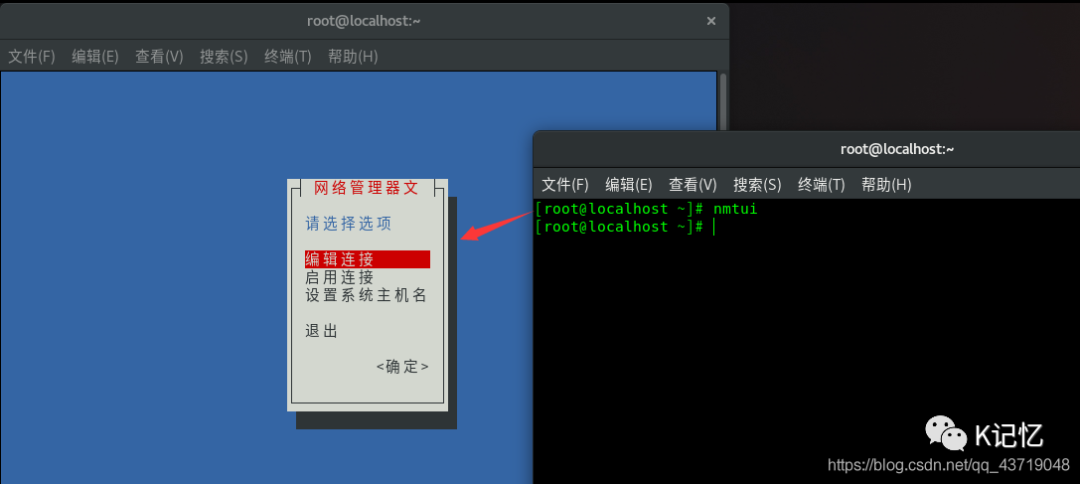

nmcli connection up 网卡名 // 重启网卡服务用命令调出图形界面1:

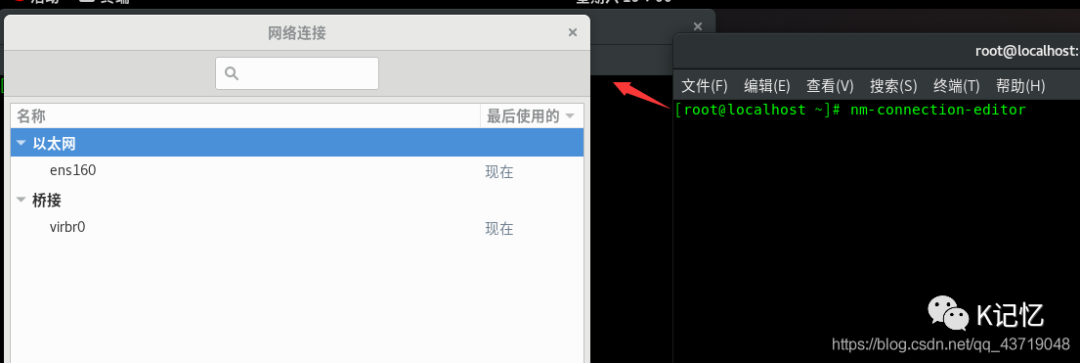

3.用命令调出图形界面2

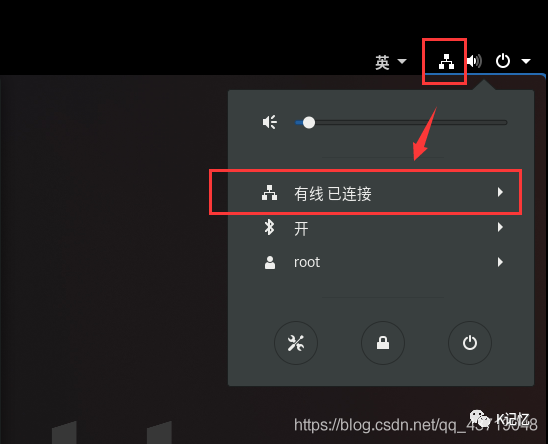

点击右上角进行设置…

firewalld(区域zone 长格式 tab键补齐)

俩种管理模式:

firewall-cdm 命令行 firewall-confing 图形用户

俩种模式:Running (当前有效) Permanent(重启才有效)

firewalld常用区域及其策略规则

trusted//允许所有的数据包

public // 拒绝流入的流量 除非与流出的流量相关---默认的

drop // 拒绝流入的流量 除非与流出的流量相关

firewall-cmd 命令中常用的参数以及作用

--get-default-zone //查看默认的区域名称

--set-default-zone=** // 设置默认的区域

--add-service/port=** // 设置默认区域允许该服务/端口的流量

--remove-service/port=** // 设置默认区域拒绝该服务/端口的流量

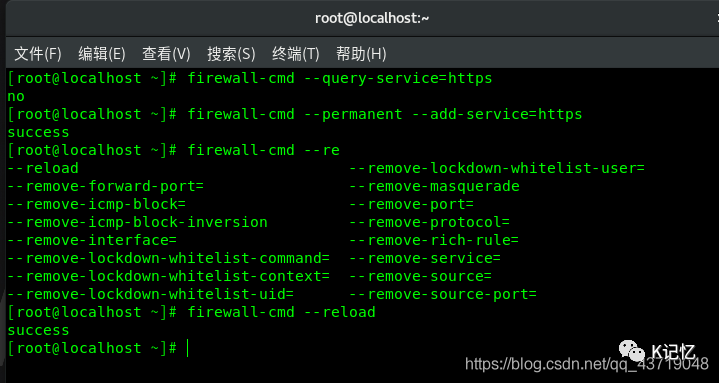

--query-service=** // 查询某区域是否允许某服务的流量

firewall-cmd --reload //立即生效并永久生效

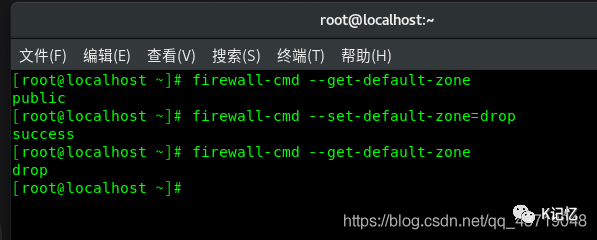

如:查看当前默认使用的区域

firewall-cmd --get-default-zone

如:将当前默认区域设置为drop

firewall-cmd --set-default-zone=drop

如:把firewalld服务中请求HTTPS协议的流量设置为永久允许 并立即生效

firewall-cmd --permanent --add-service=https

firewall-cmd --reload

firewall-config略

(在命令行中输入firewall-confing即可进入图形界面操作)

转自祝与归博客:

https://blog.csdn.net/qq_43719048/article/details/114851405?spm=1001.2014.3001.5501

文章转载自K记忆,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。