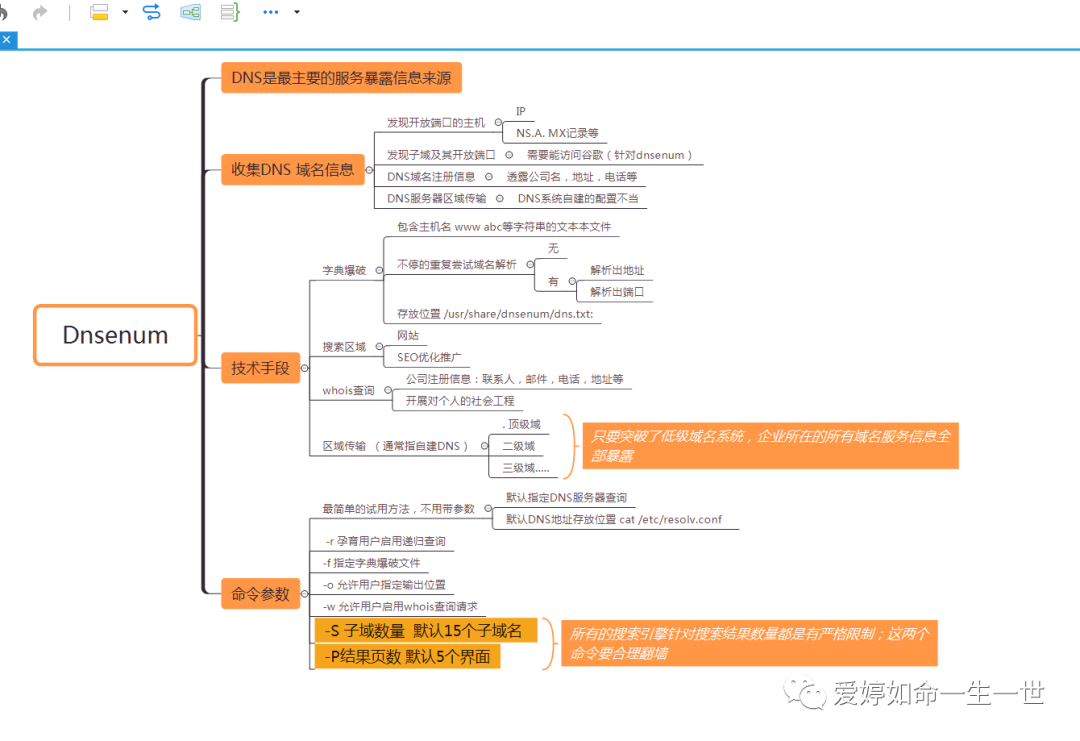

作为一个渗透人员,在接到目标项目后,DNS可是最主要的服务暴露信息来源,因此渗透测试初级阶段,大部分源自于域名,我认为初级的渗透阶段是很考验渗透人员的能力,下面我简单介绍一些DNS信息收集工具,DNSenum,DNSmap,dnsrecon,dnswalk

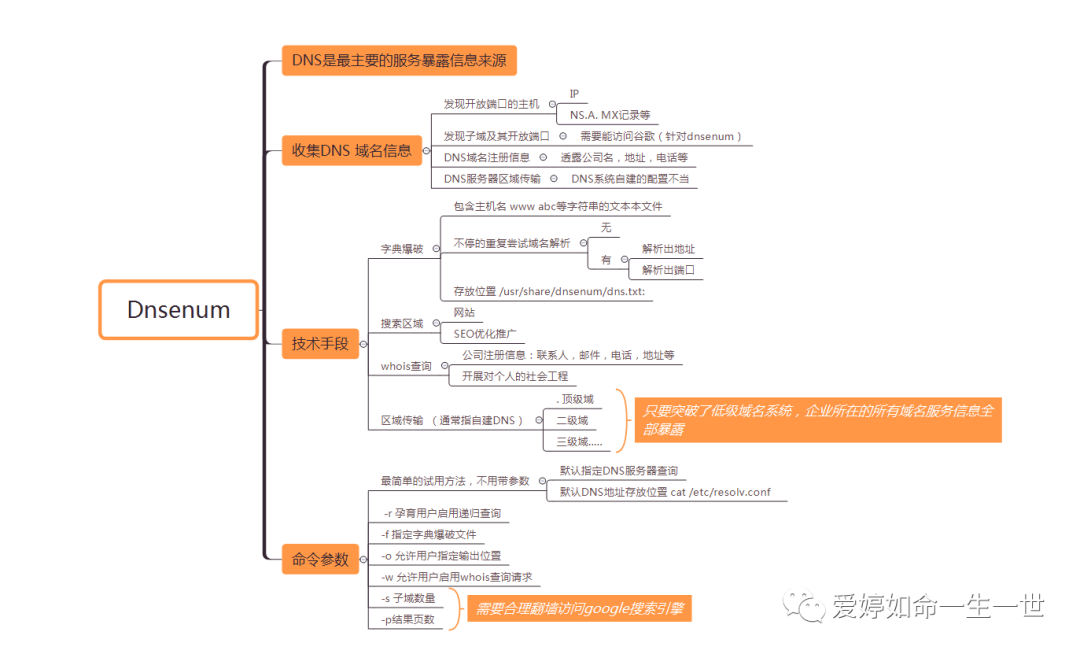

DNSenum 是一款非常强大域名收集工具。它能够通过谷歌或者字典文件猜测可能存在的域名,并对一个网段进行反向侦查。

他不仅可以查询网站的主机地址信息,域名服务器和邮件交换记录,还可以在域名服务器上执行axfr请求,然后通过谷歌脚本得到扩展域名信息,提取子域名并查询,最后计算C类地址并执行whois查询

dnsenum的命令参数

不加任何参数的去运行这条命令,就用系统默认自带的DNS服务器去查询,服务器地址其实就是主机通过静态或者DHCP获取到的DNS服务器地址,系统中具体的存放位置:└─# cat /etc/resolv.conf

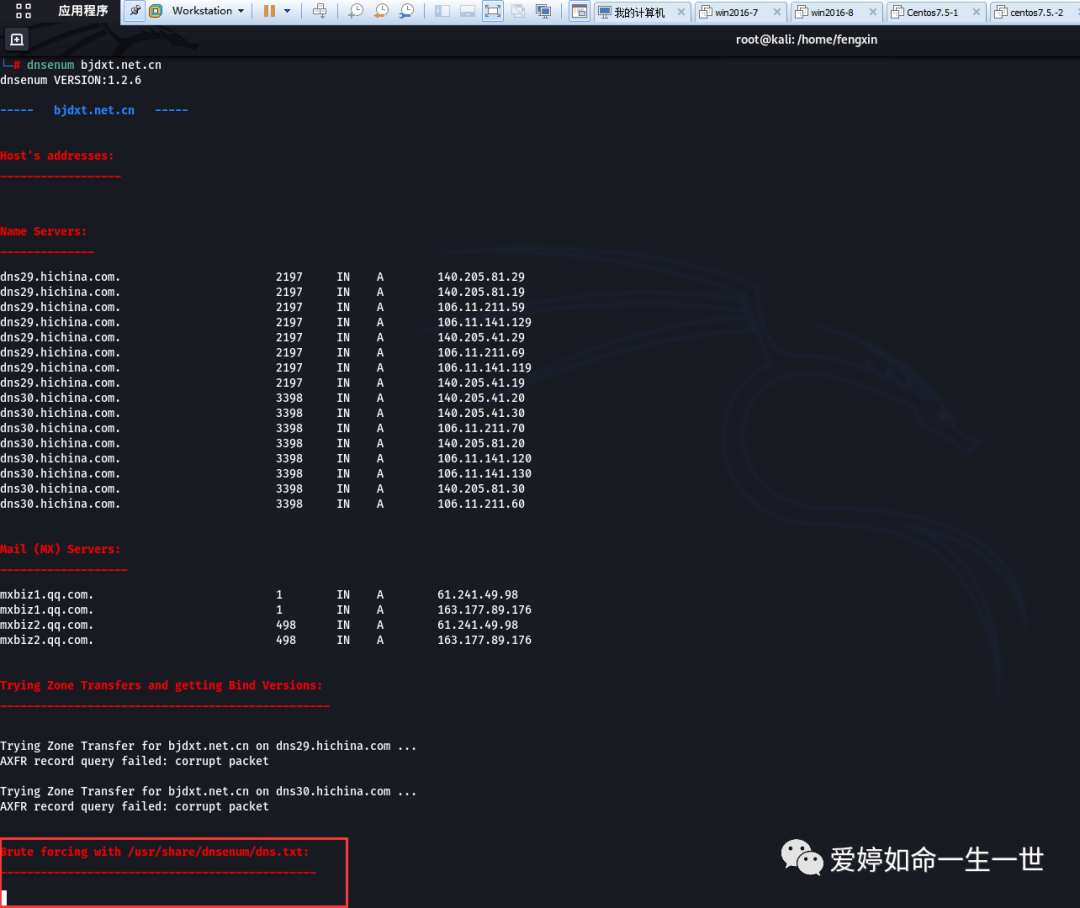

演示dnsenum枚举

举例读一个域名进行枚举。默认DNS枚举,不带任何参数

─# dnsenum bjdxt.net.cn

默认的会对A,NX,mx bind版本及区域传输进行输出

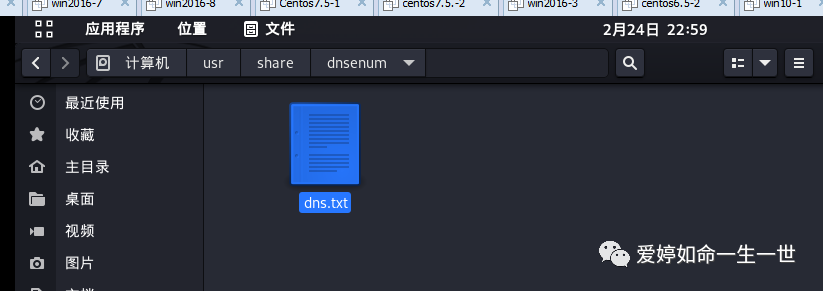

当看到这样的文件等待,是在后台进行字典爆破默认的字典爆破文件 /usr/share/dnsenum/dns.txt:

默认的字典爆破文件 /usr/share/dnsenum/dns.txt:

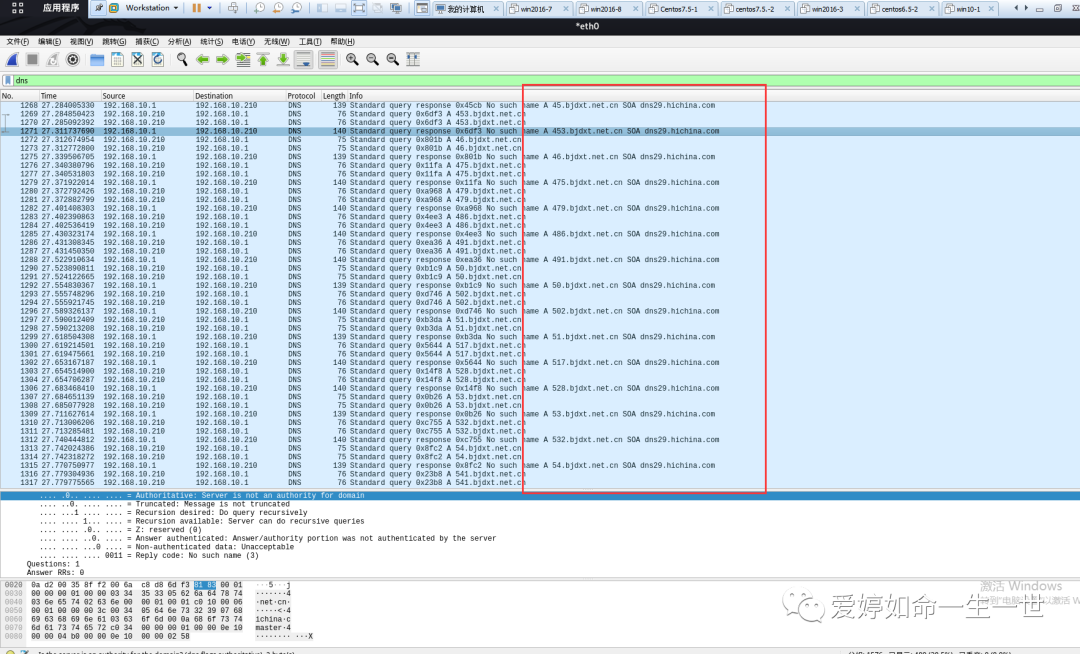

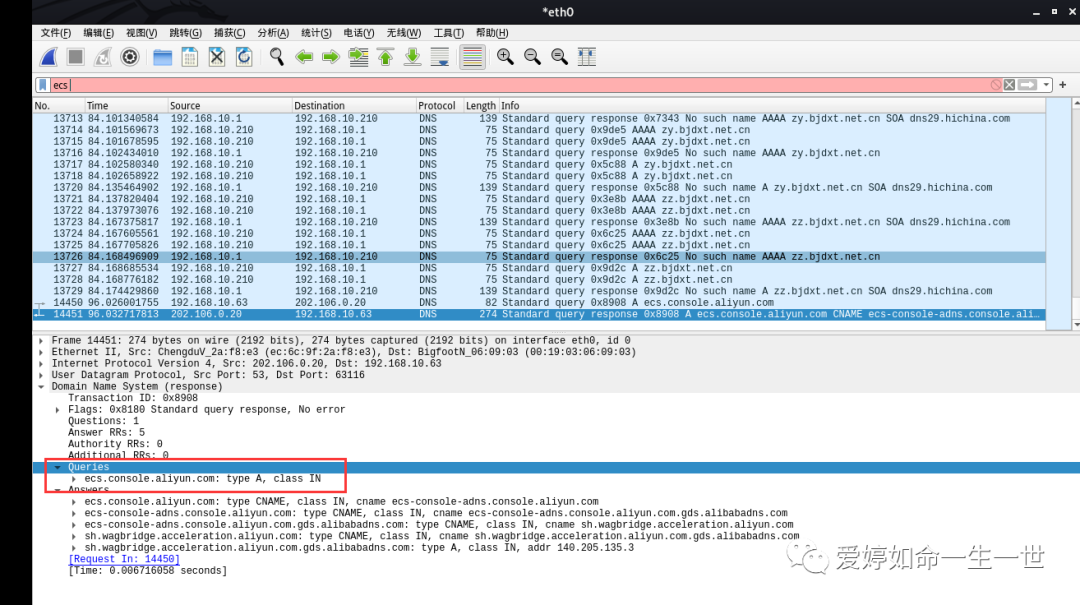

在查询的同时,网络抓包可以看到主机向互联网中DNS服务查询动作(爆破动作不停的去查询)

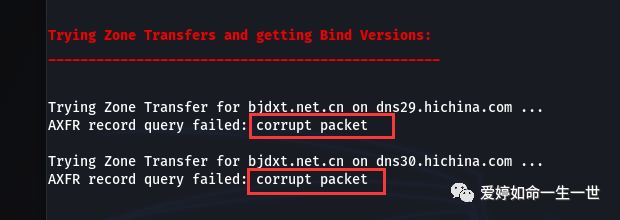

因为访问不了谷歌,导致区域传输收集信息失败状态

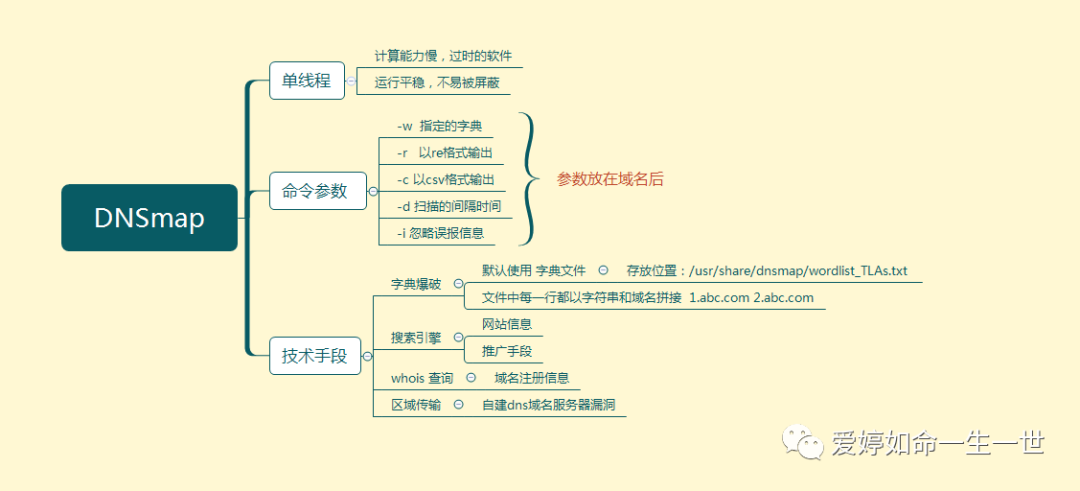

DNSMAP

NMAP是一个网络扫描神器(网络地图绘制工具)而DNSMAP仿制了nmap的一些基本特性,通过DNS收集,从而对目标域名进行详细绘制!

dnsmap和dnsenum用处类似,只不过两者前,前者功能单一,只是默认利用字典爆破文件去获取信息的一个过时软件!

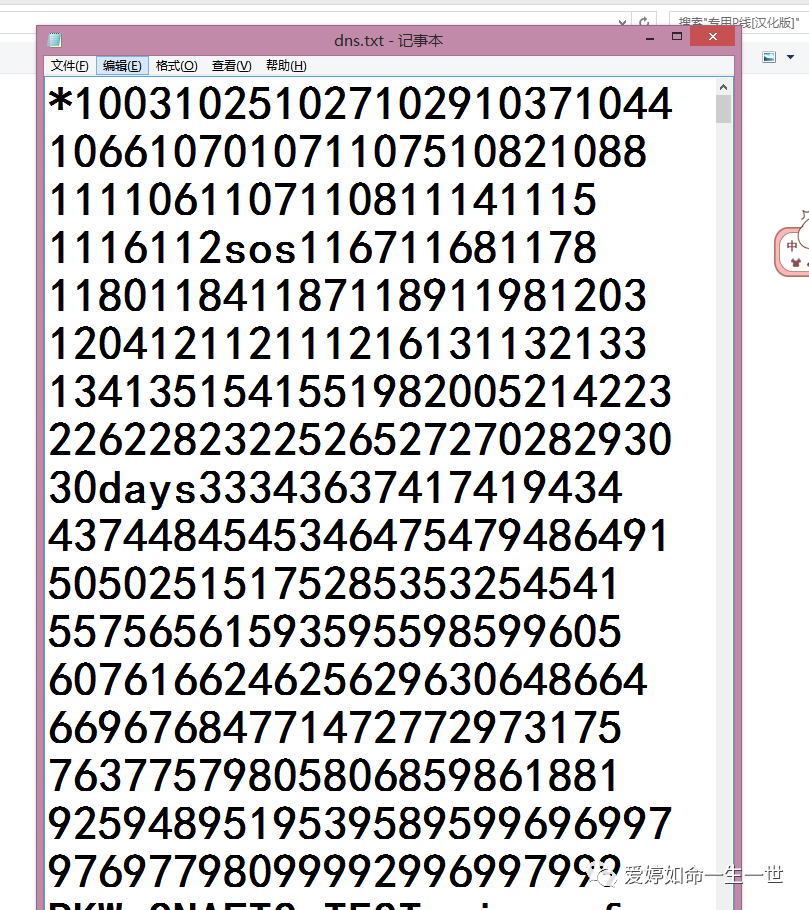

其实字典爆破,主要依靠字典文件每一行的字符串对应域名的格式,通过DNS解析服务器中不停的尝试解析出NS(域名)记录产生的回值;从而得到正确的子域。

abc.om

abc.com

abc.com

如果有DNS服务器有回应,就会返回正确的NS记录

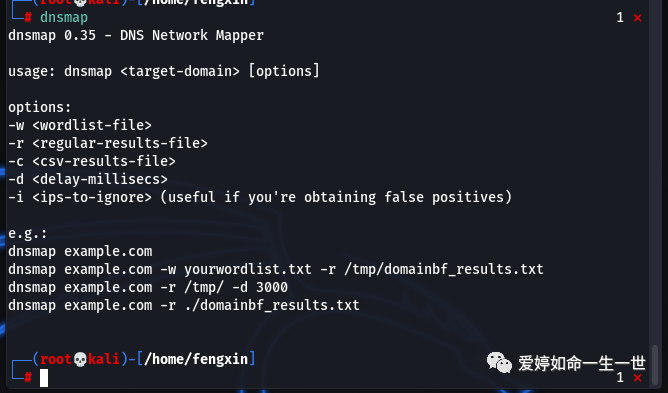

在系统中,直接运行dnsmap这条命令,可以看到以下命令参数和介绍

演示

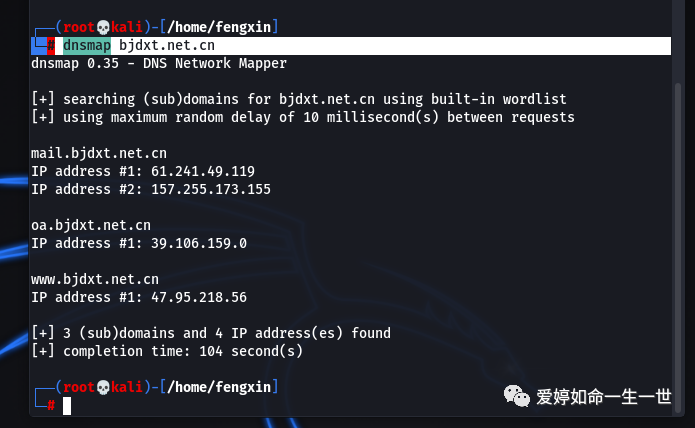

└─# dnsmap bjdxt.net.cn

不加任何参数,使用内建的默认字典

默认的字典存放位置:/usr/share/dnsmap/wordlist_TLAs.txt

图中,可以看到都是一些字符串的形式,拼接你要探测的域名,从而得到正确的子域。

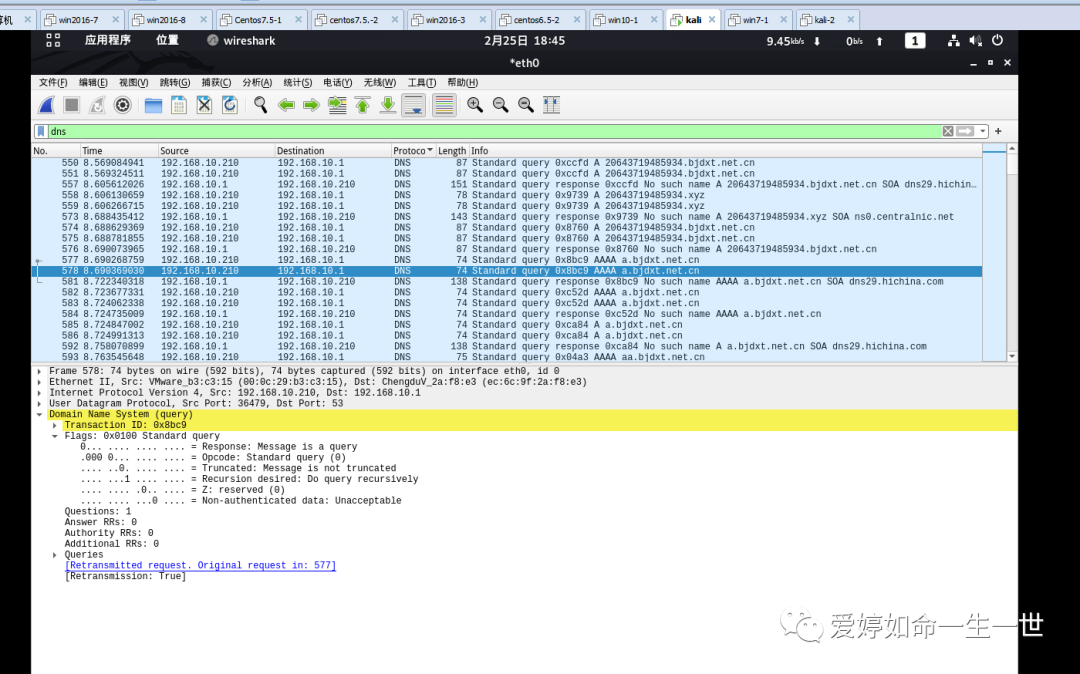

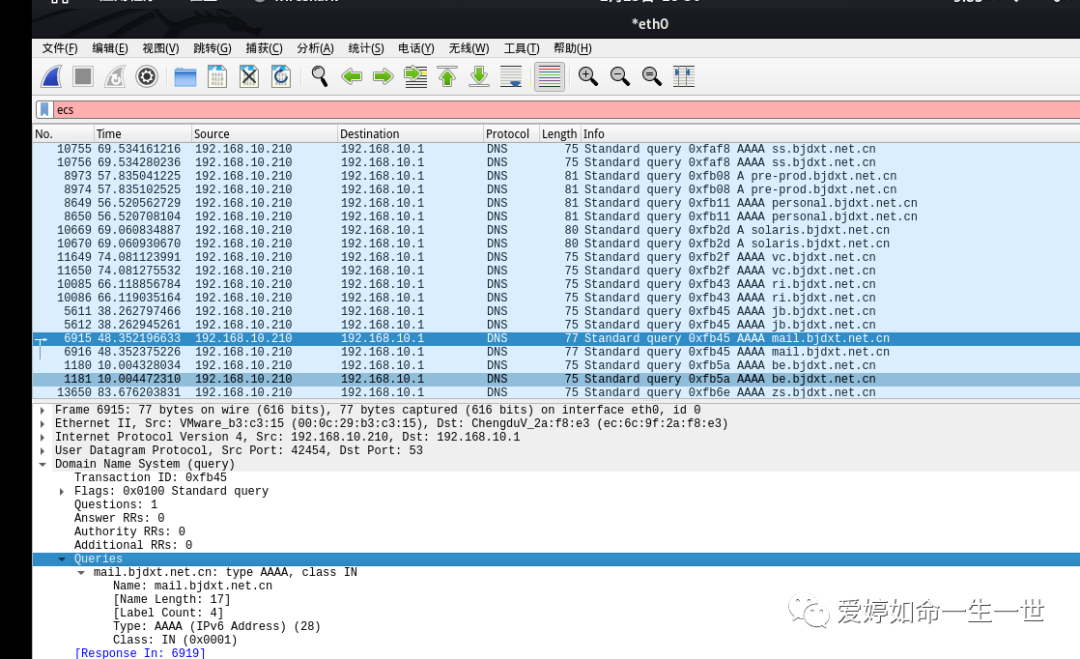

通过抓包的方式,来获知,这条命令背后的网络运作状态

从图看到,当命令发送后,发出了很多DNS报文,报文有A记录,还有AAAA(IPV6的主机记录)记录,还能查出NS记录

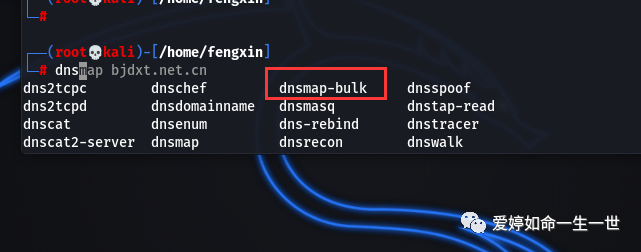

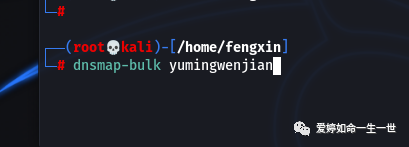

dnsmap-bulk 是一个脚本文件,它可以并发多个域名,一次收集多个域名信息

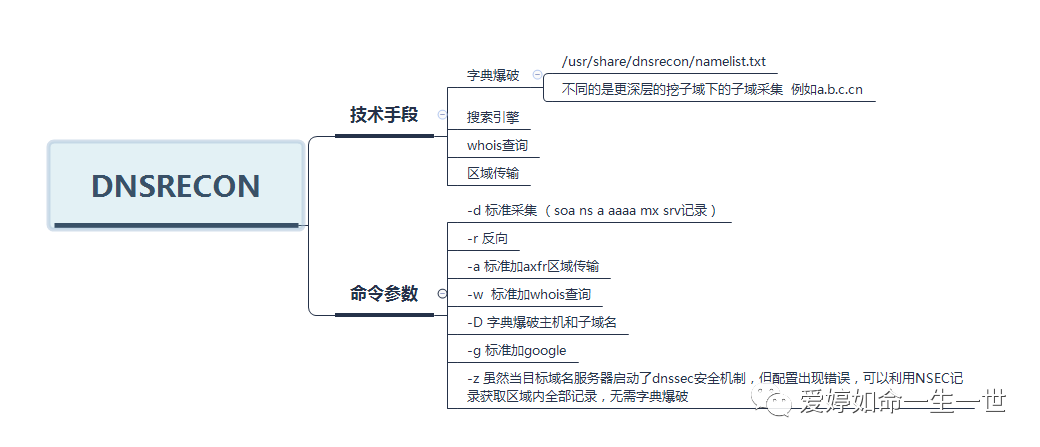

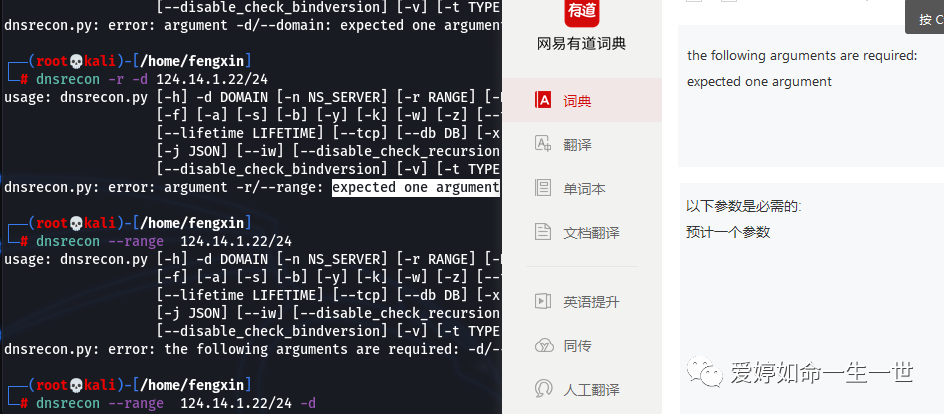

dnsrecon

通过英文单词,也知道这是一个DNS收集工具

补充域名常见的记录类型:

SOA:起始授权记录

NS:域名记录

A:主机记录

AAAA : 基于ipv6主机记录

MX : 邮件交换记录

SRV : 资源定位记录(微软域架构常用)

TXT :(v=spf1)反垃圾邮件记录

PTR:另一种反向得来的邮件交换记录

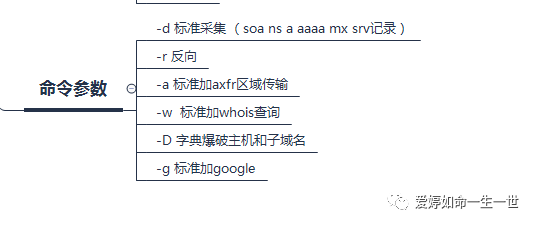

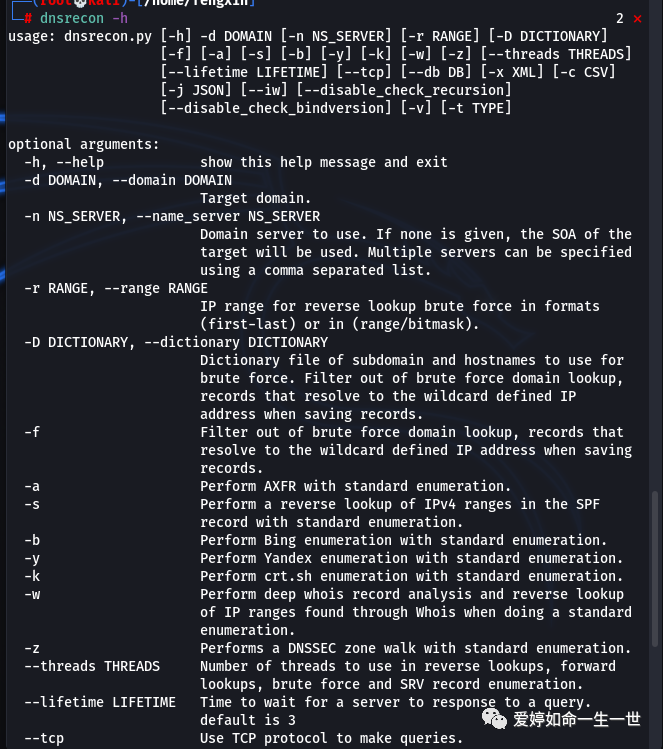

常用命令参数说明:

演示

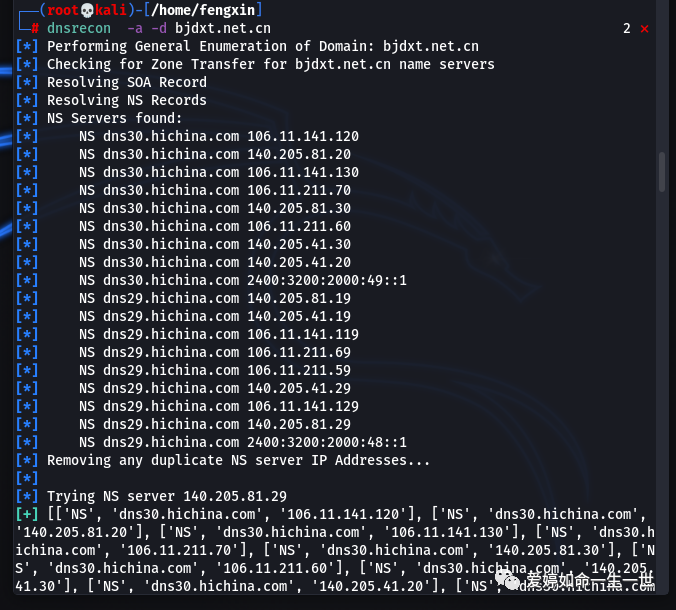

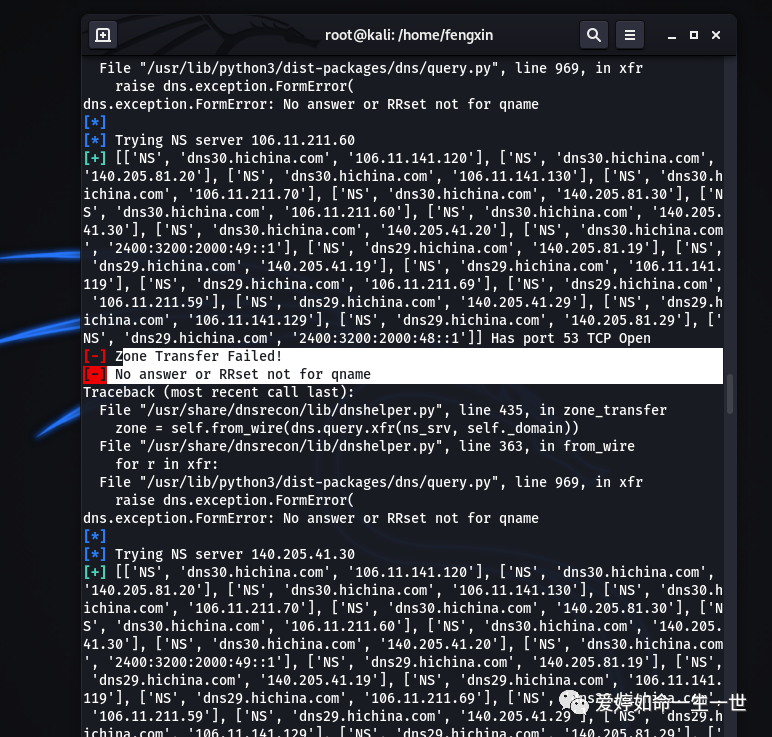

标准采集

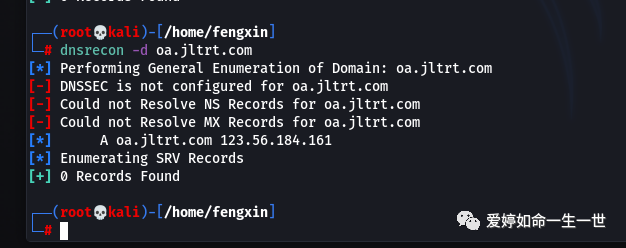

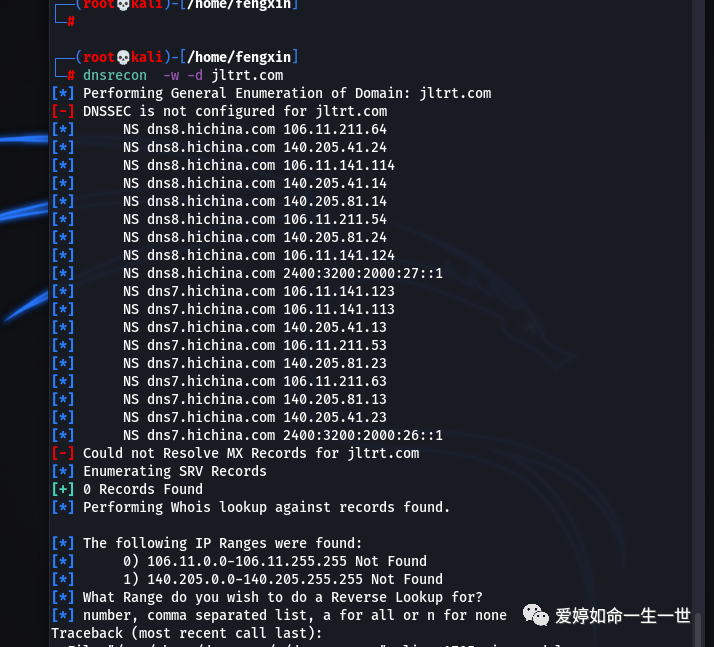

─# dnsrecon -d jltrt.com

这个域名的解析的结果不太好,我换一个

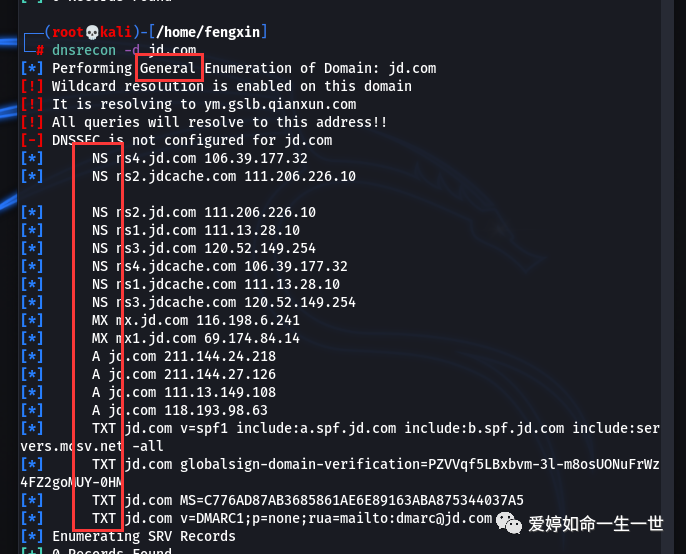

这张图显示了收集JD域名的最终结果

因为没加任何命令参数,图中执行了一个General(标准)的枚举过程,可以看到解析的记录类型,有域名服务器记录,主机,反垃圾邮件几率等

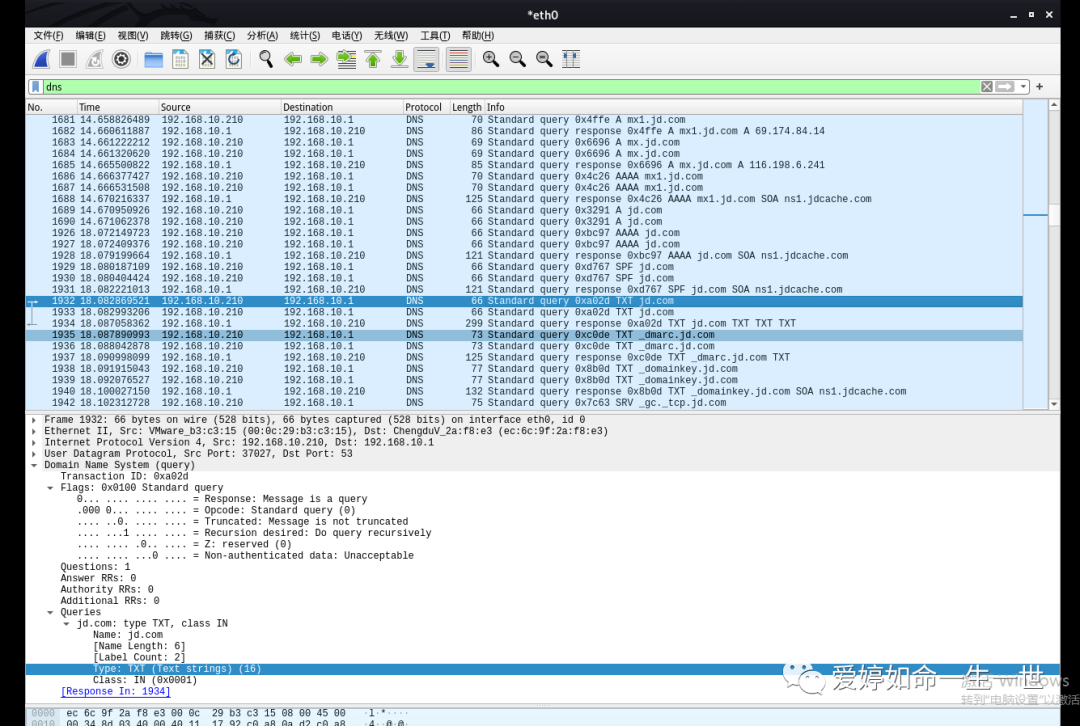

通过抓包,能看到DNS协议包头结构的包头信息

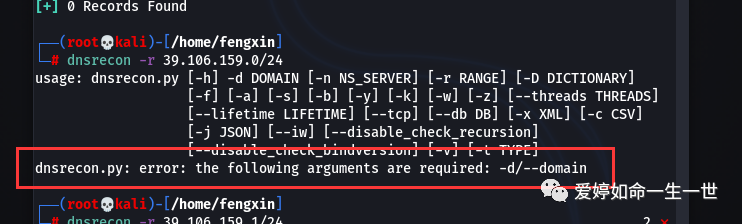

也可以通过IP地址的反向查询域名(PTR),得到更为完善的信息记录

但是如图显示,我的这条命令却提示了失败

查询原因:加了-d 也是枉然,就不能看到通过反向查询得来的PRT域名记录这里只能跳过

-a就是把所有解析出来的域名记录(NS)一一找出后,axfr区域传输比对,找出他们任何一台是否有抖动,可惜,阿里云的域名服务器怎么可能有漏洞呢?

-w 增加 whois查询

-g 调用谷歌搜索引擎(包括API口)查询域名信息

由于长城的存在,这条命令不让用了

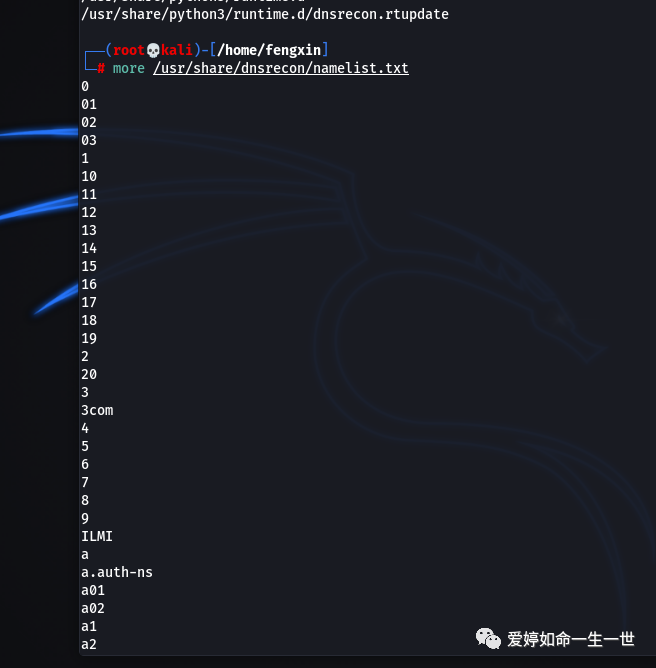

dnsrecon的默认字典爆破文件,可以看下

─# dpkg -L dnsrecon 可根据你的字典文件,-D来指定爆破

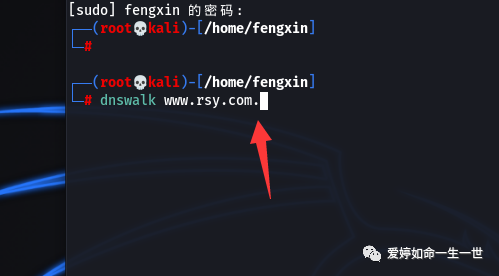

dnswalk

因为dns是一个树桩的层级结构,主要用作检查配置文件,查看注册信息记录

在通常使用中,一般直接使用,记住与域名后面一定要跟上.

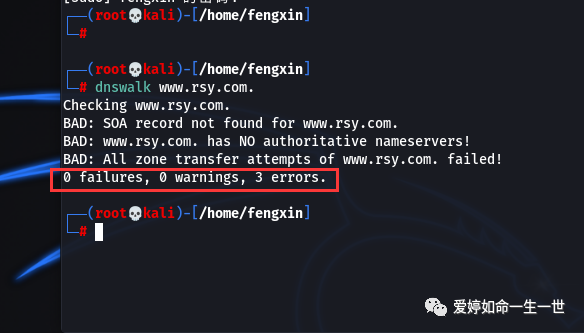

└─# dnswalk www.rys.com.

现实中DNS服务器很少很少出现DNS区域传输漏洞,这里我暂时找不到已经开启axfr功能的DNS服务器。

如果不跟上.就会报错的,必须以.结束,因为DNS是层级结构,根域就是.