引言----

战争的胜利半分之九十取决于情报。

--- 拿破仑·Bonamana

acccheck

arping

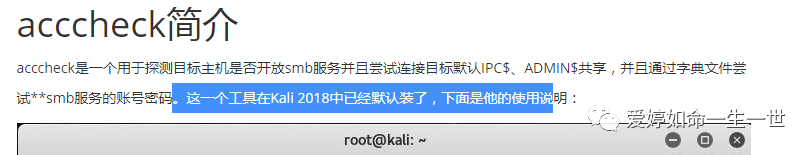

可是奇怪的是我在kali官网中并没有搜到这个密码破解工具

这就导致了,在后期试验中,我无法展现accchek这个工具对SMB协议破解共享文件的试验演示,其实acccheck这个工具,功能很单一,就是破解,只不过我想演示的是通过acccheck工具来破解SMB协议中端口中的共享文件密码!(我专门花时间安装了2017-2019版本的kali liunx系统,下载了所有的工具,也是不能找到这个工具!)

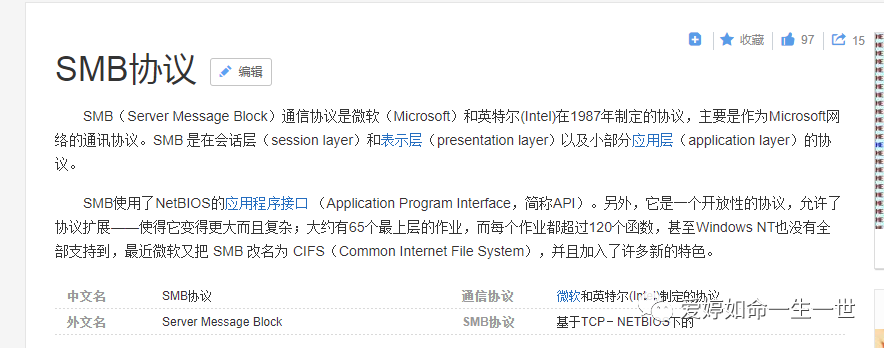

简单了解下SMB协议;对于这个协议,微软出了很多漏洞,但是最近微软又把 SMB 改名为 CIFS(Common Internet File System),并且加入了许多新的特色。微软这次挺走心~

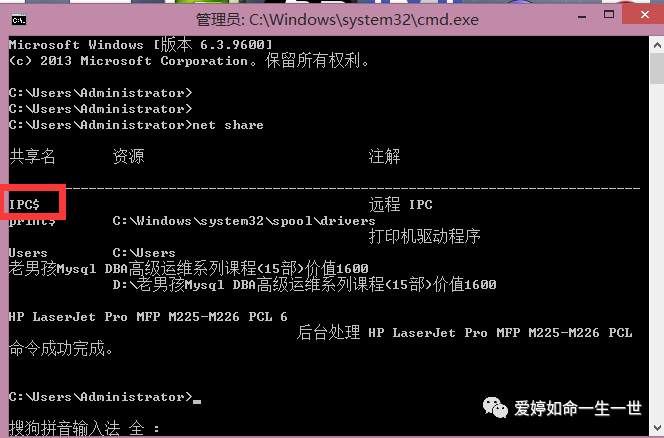

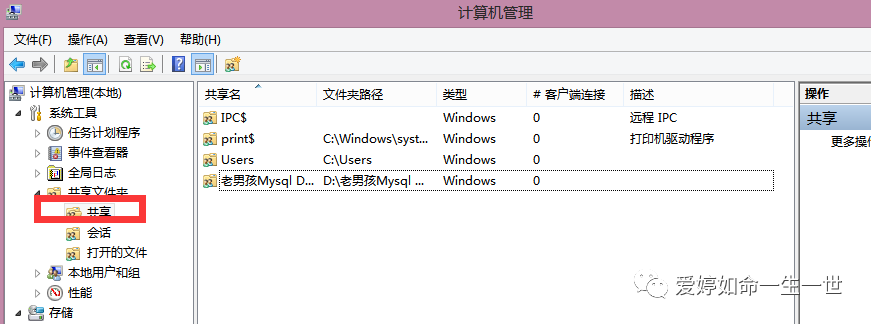

我的物理机上查看默认的共享文件:

C:\Users\Administrator>net share

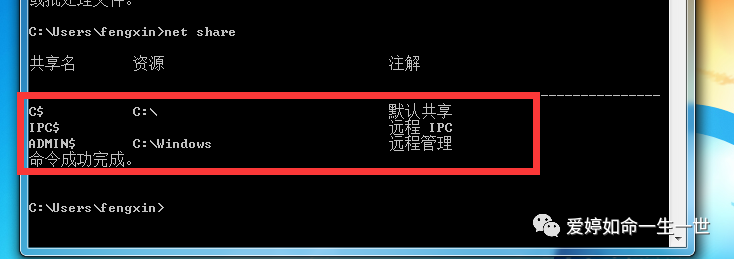

如图所示:发现有两个默认的共享文件夹,我自己的物理机由于安全原因,关闭了默认的admin$共享文件,但是在虚拟机上是默认开启的!

在图形化界面中也可以看到:

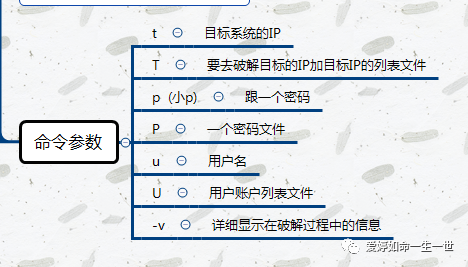

acccheck常用的命令参数

也可使用-h查看命令更多的参数

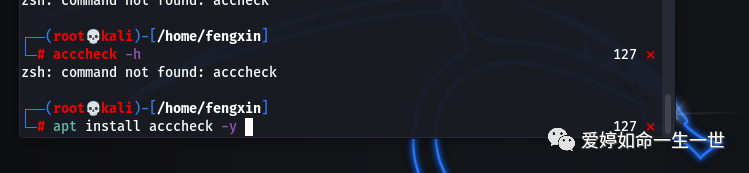

花一点功能去安装

因为安装不了,不做介绍

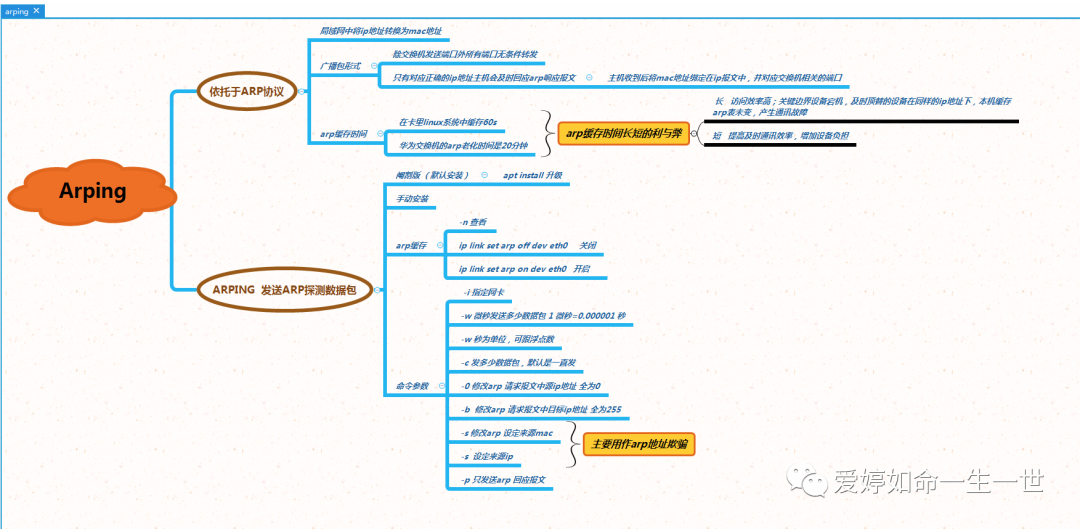

二层主机arping发现工具

但是很多公司局域网内部的组网设备基本上都是交换机;

交换机是工作在OSI七层参考模型的第二层!无法识别IP头部,不会根据IP地址去转发任何数据!只能根据二层MAC地址来进行数据转发!

ARP协议

解析IP地址到Mac地址的对应关系,这个地址解析协议我就不详细解释了

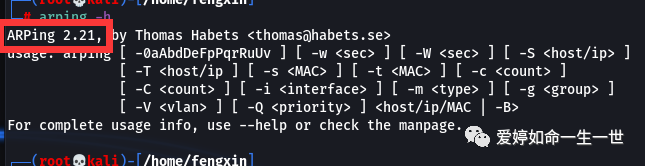

arping默认在卡里Linux中是简化版,但是在2021中的版本是2.21版本,若不是这界面,需要apt install就好了~

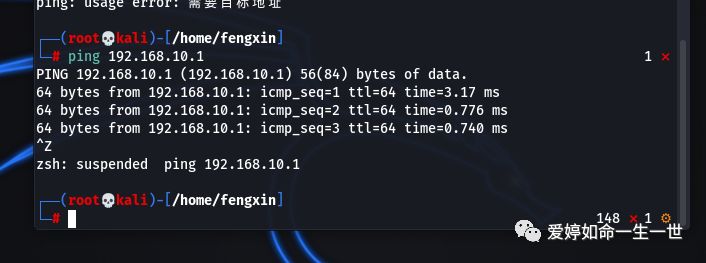

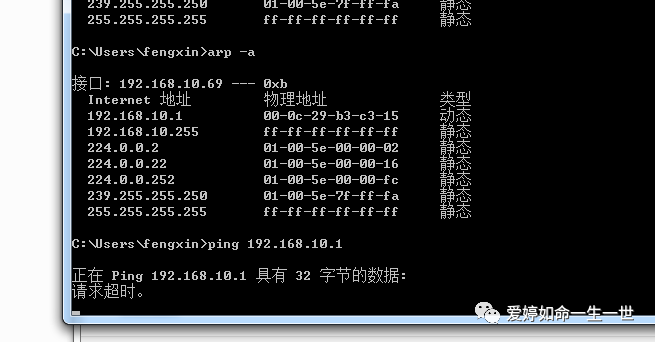

站在系统中,尝试ping一下自己的局域网的网关IP地址,让其形成arp缓存表

任何一台主机安装了TCP/IP协议都会有ARP缓存表,该表保存了这个网络中个主机的IP对应的Mac地址,保证了数据传输一对一特性!

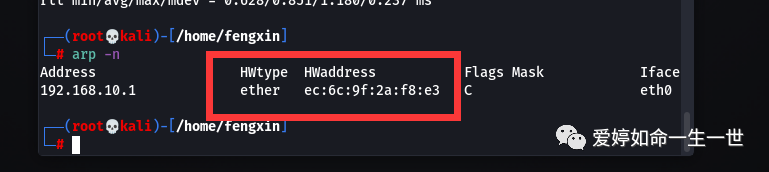

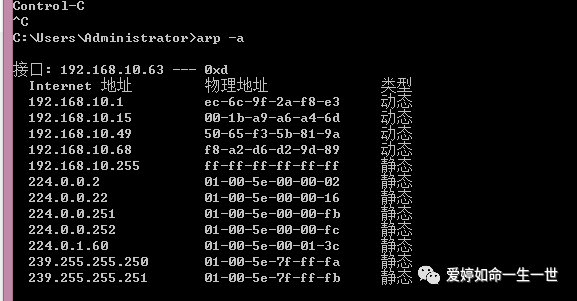

可以看到我的主机就有了arp映射关系,在Windows中,arp缓存时间为2分钟;

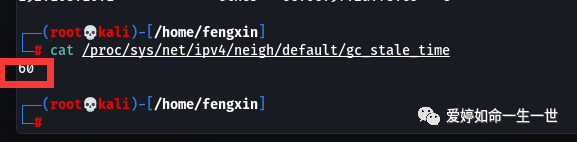

并且可在kali系统中查看arp缓存时间为60秒;也可以修改时间

/proc/sys/net/ipv4/neigh/default/gc_stale_time

对于arp老化时间有两种说法,好处在于访问效率高,坏处在于如果网关宕机后,同样的IP地址设备替换上,没有一个IP地址有两个MAC地址的可能

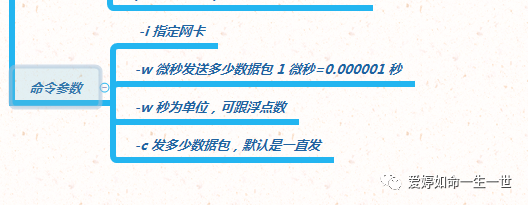

arping的更多参数:

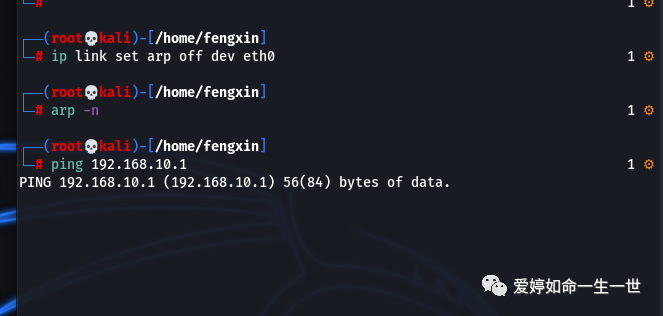

当然,你也可以关闭arp映射缓存时间功能:

# ip link set arp off dev eth0

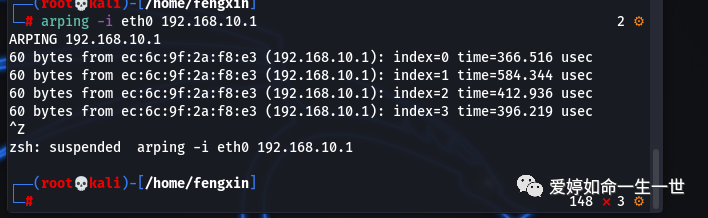

指定哪个网卡进行arping的指令

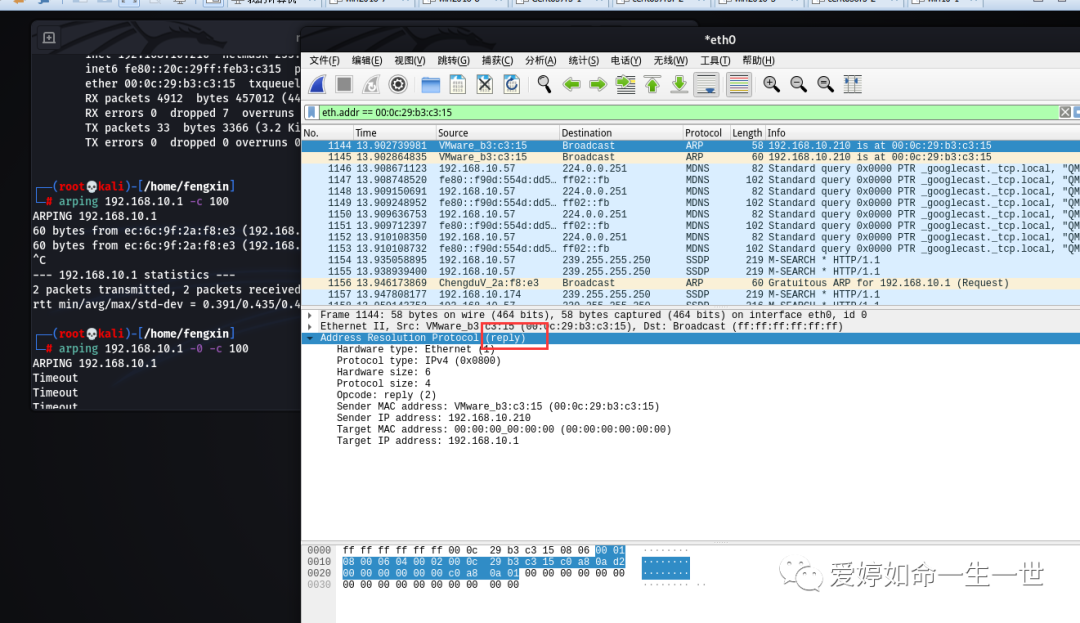

用抓包的形式,具体看下arping 所发送的arp数据包的内容

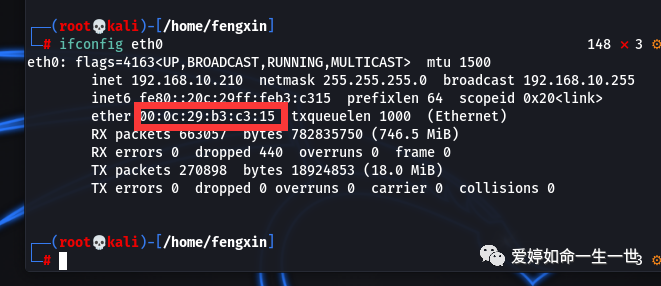

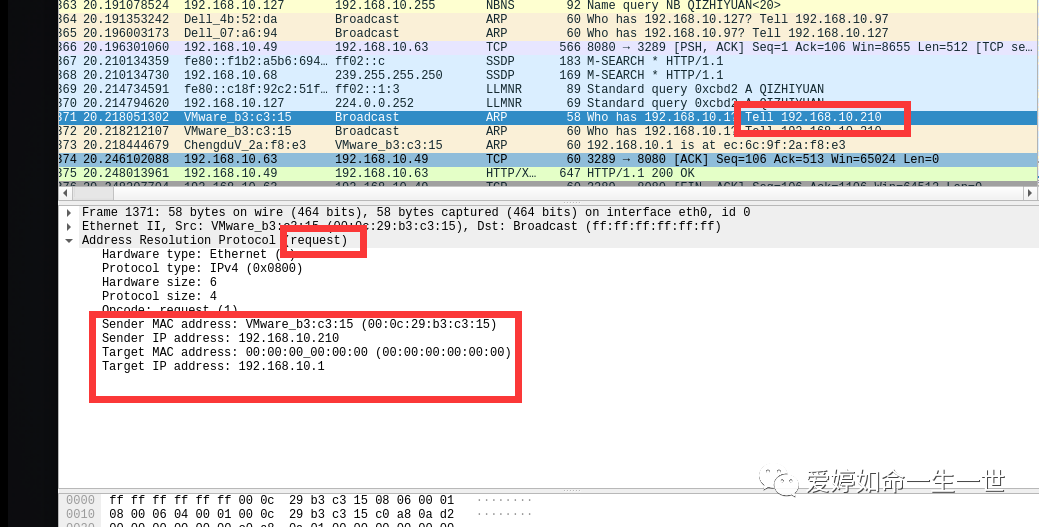

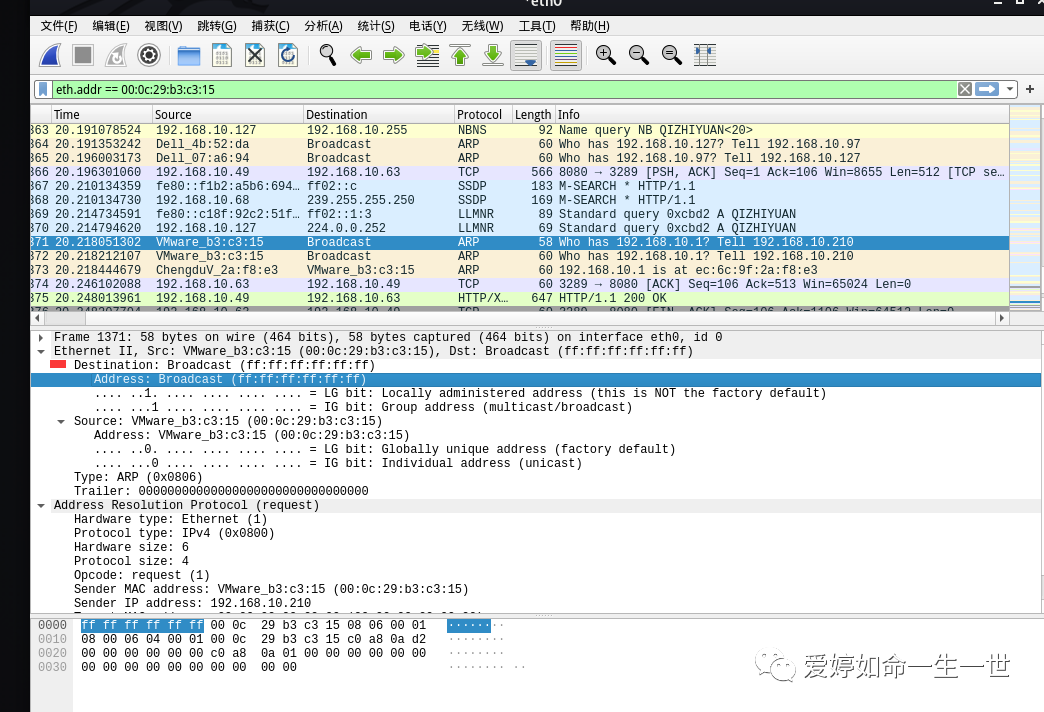

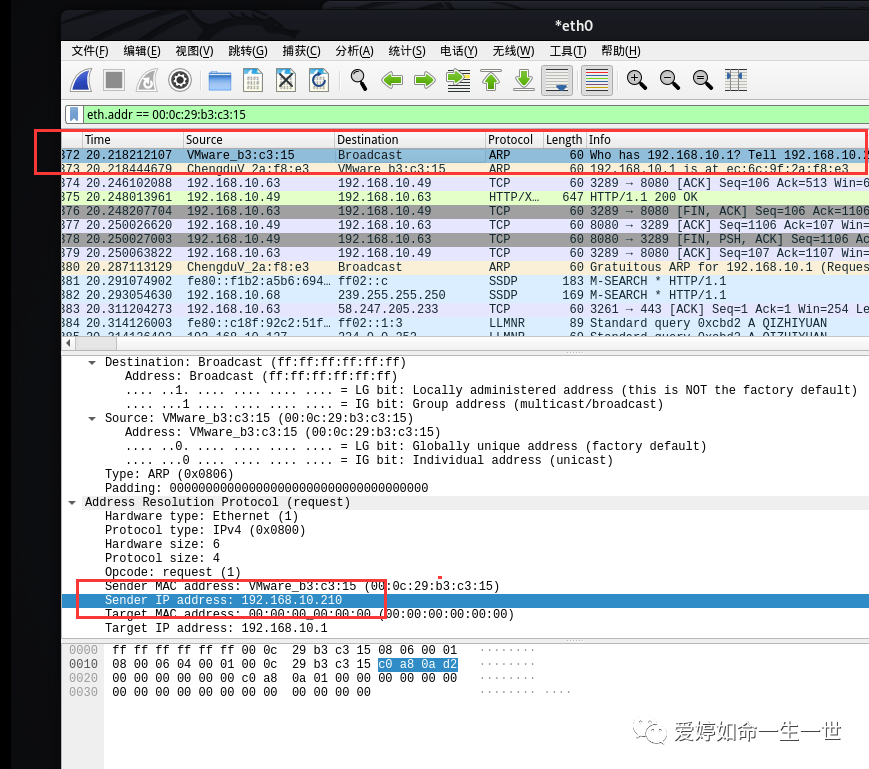

查看我本机网卡的mac地址是:00:0c:29:b3:c3:15

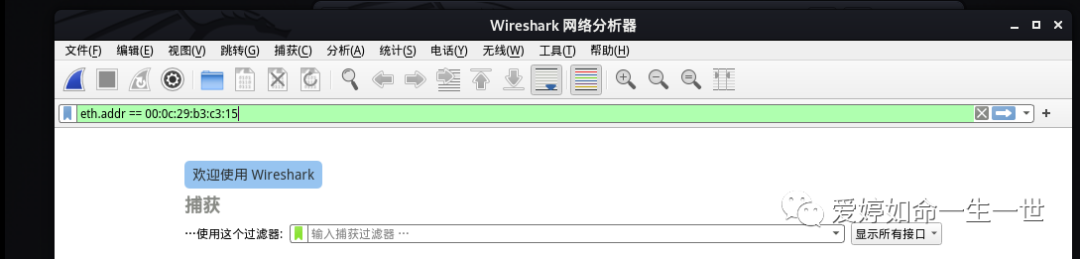

在抓包工具中,用过滤的命令,只抓取本机的mac地址

在系统中开始arping的动作。└─# arping -i eth0 192.168.10.1 -C 100

能看出这是一个arp的请求报文,源IP源mac地址;目标mac地址全为0

在数据帧里,发现mac地址全为F

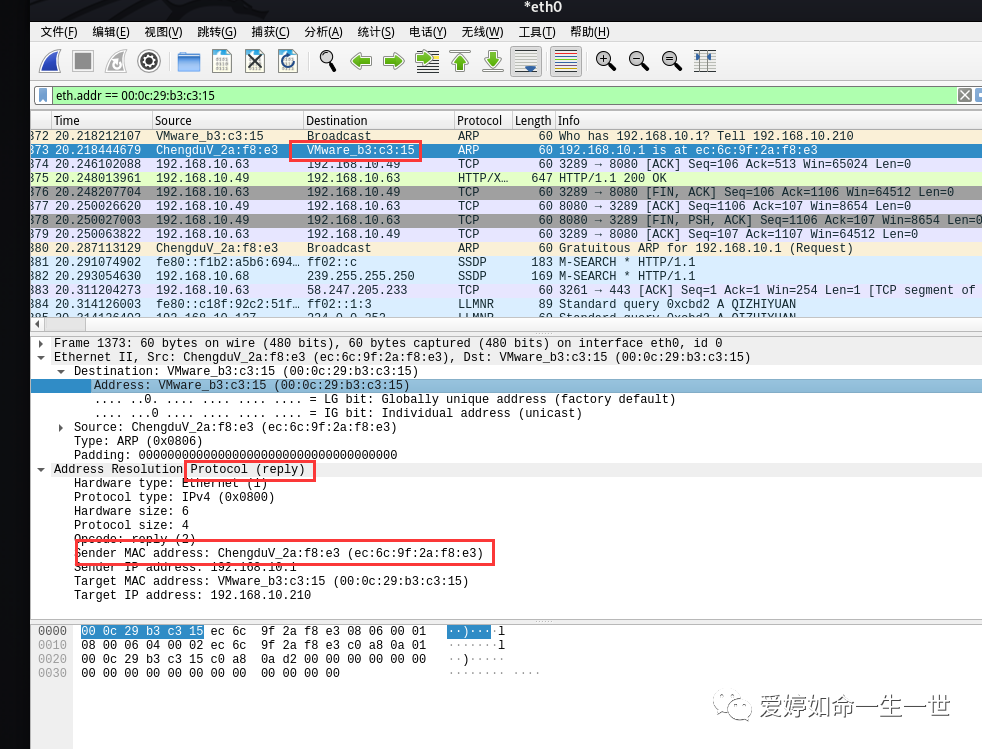

并且在arp回应报文中,看到实际网关的mac地址,通过回应报文就可以得到Mac地址,通讯因此展开

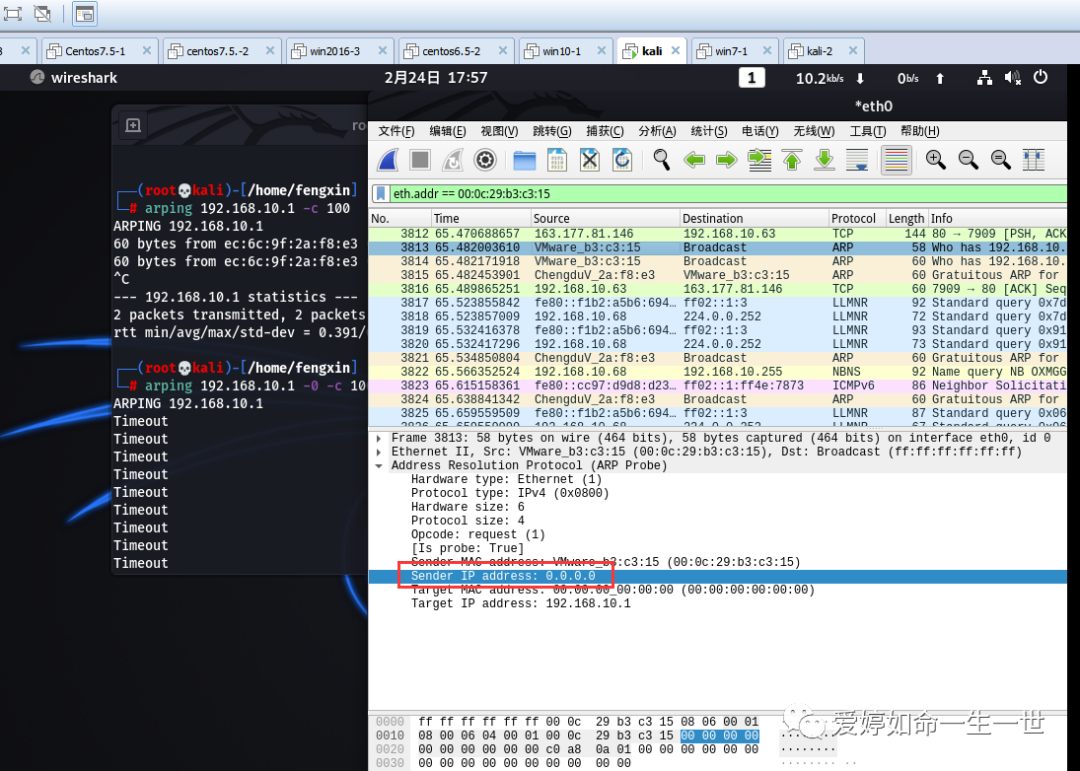

修改arp报文中IP头部地址全为0

修改之前这是我之前arp报文里IP头部的IP地址

利用筛选器的命令,筛选的系统中网卡的mac地址,看到arp报文中源ip的被变为了 00000000

唯一不好的结果就是数据不能进行通讯~

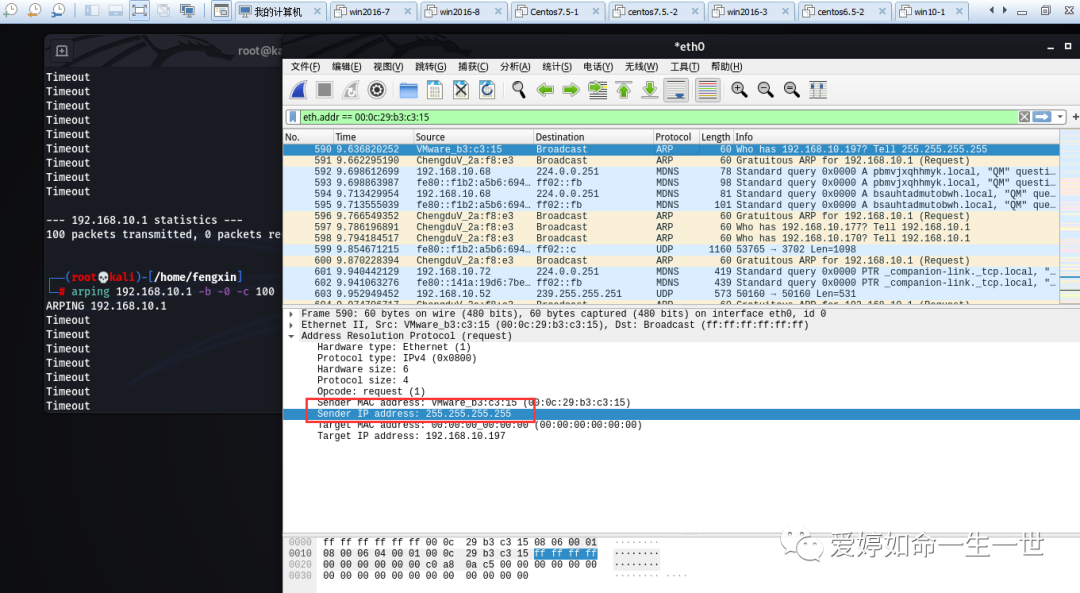

二层通讯时主要看的是以太网帧的mac地址,arp报头中的mac地址就不是那么重要了,arp报头中的Mac地址换为255.255.255.255

如图所示:正如理论所说,-b修改了arp报文中源ip地址,虽然不能通讯但是达到了想要的结果,不通的原因原因在于arp报文只有一个request请求报文,这代表了网关设备拒绝了源IP为255的IP地址!

arp地址欺骗

Arp欺骗原理:

1.由于主机不知道通信对方的mac地址,所以才需要ARP广播请求获取;当在广播请求过程中,攻击者就会伪装arp应答,冒充真正要通信的主机,以假乱真

2.Arp协议是无状态的,意味着主机可以自由的额发送arp应答包,即使未收到任何查询,但是任何arp响应报文都是合法的!

3. arp缓存表中的IP,都会被主机当做受信任的,计算机是没有能力核对IP和mac地址之间是视奏正确的机制;当再次收到arp应答报文,直接在arp缓存中替换原有的mac对应信息。

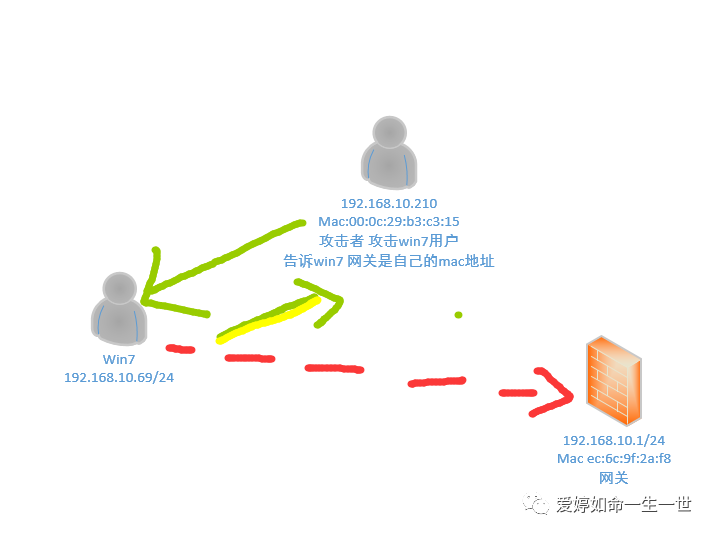

试验拓扑

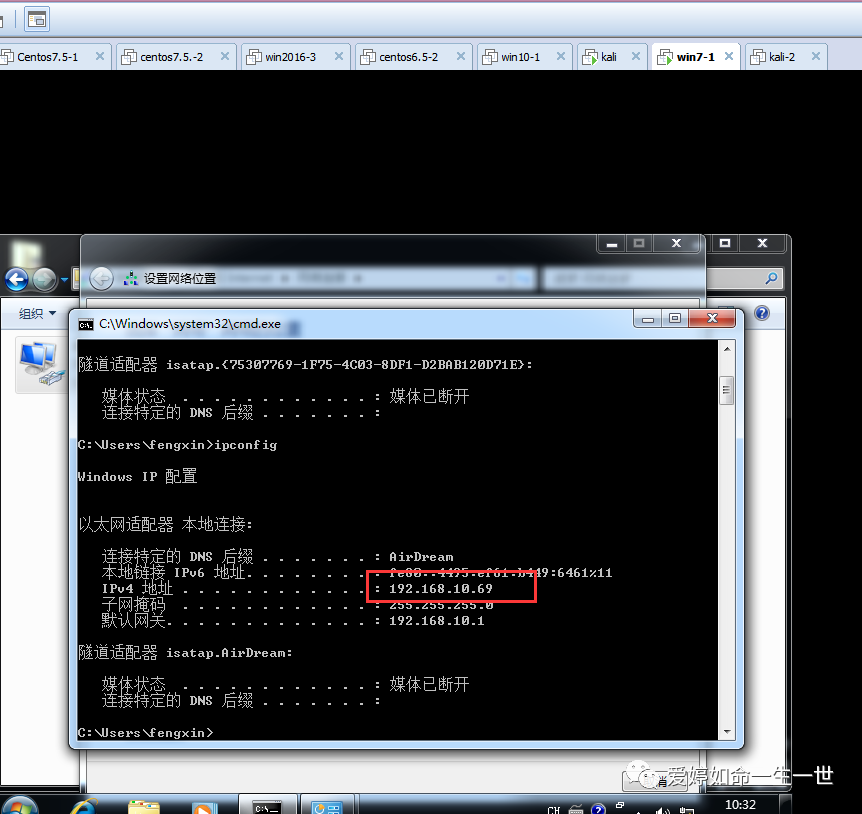

win7用户的IP地址

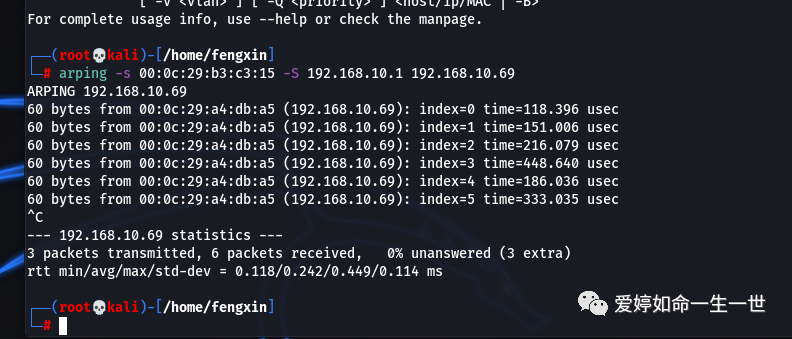

当kali发起攻击

# arping -s 00:0c:29:b3:c3:15 -S 192.168.10.1 192.168.10.69

再次站在win7用户上查看网关的Mac地址发现变成了攻击者的mac

这就是典型的arp欺骗,主机ARP表就中毒了,后续的通讯数据就会受到影响!网络通讯不通!但是arping这个命令除外,他可以通讯

目标主机利用arp 回应报文中源mac地址,更新本地arp表缓存~

└─# arping 192.168.10.1 -0 -c 100

虽然ARP攻击并不少见,威力巨大,我们也有应对的措施,例如arp绑定等措施,这里不做详细介绍,我会在华为技术中详细说明~

时间关系,下次继续分享