点击上方“IT那活儿”公众号,关注后了解更多内容,不管IT什么活儿,干就完了!!!

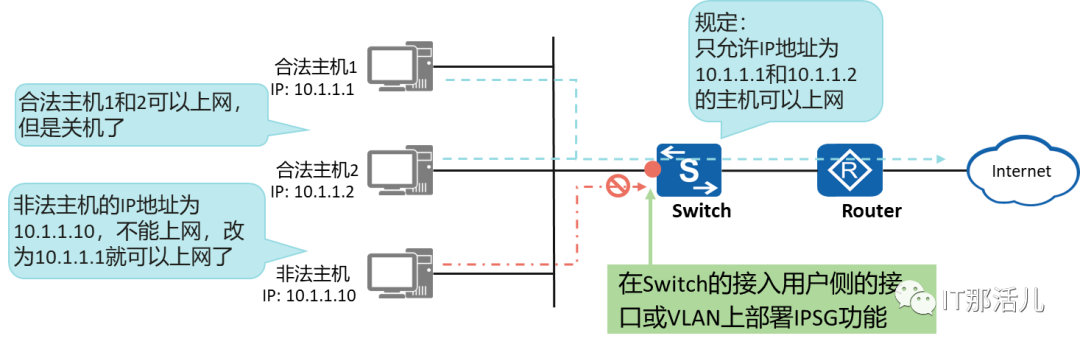

IPSG利用绑定表(源IP地址、源MAC地址、所属VLAN、入接口的绑定关系)去匹配检查二层接口上收到的IP报文,只有匹配绑定表的报文才允许通过,其他报文将被丢弃。常见的绑定表有静态绑定表和DHCP Snooping动态绑定表。

4)动态绑定表项包含:MAC地址、IP地址、VLAN ID、入接口。IPSG依据该表项中的哪些信息过滤接口收到的报文,由用户设置的检查项决定,缺省是四项都进行匹配检查。常用的检查项有基于源IP地址过滤,基于源MAC地址过滤,基于源IP地址+源MAC地址过滤,基于源IP地址+源MAC地址+接口过滤,基于源IP地址+源MAC地址+接口+VLAN过滤等。

通过IPSG防止PC私自更改IP地址。

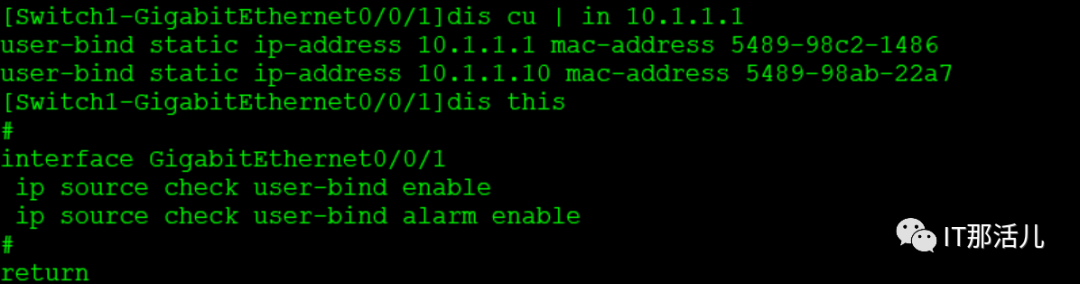

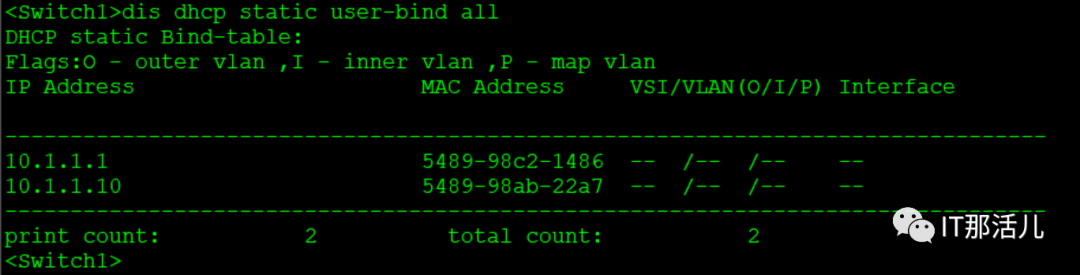

1. 在接入交换机上配置静态绑定表

[Switch1] user-bind static ip-address 10.1.1.1 mac-address 5489-98C2-1486

[Switch1] user-bind static ip-address 10.1.1.10 mac-address 5489-98AB-22A7

[Switch1] interface GigabitEthernet 0/0/1

[Switch1-GigabitEthernet0/0/1] ip source check user-bind enable

[Switch1-GigabitEthernet0/0/1] ip source check user-bind alarm enable

[Switch1-GigabitEthernet0/0/1] ip source check user-bind alarm threshold 100

本文作者:事业二部(上海新炬中北团队)

本文来源:“IT那活儿”公众号

文章转载自IT那活儿,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。