借助容器和 Kubernetes 等工具,企业能够在应用程序部署的诸多方面实现自动化,继而获得巨大的业务收益。但这些新的部署环境与传统环境一样,容易受到黑客和内部攻击者的攻击和利用。私有云和公有云中基于容器的新型虚拟化环境仍会受到勒索软件、非法加密挖矿、 数据窃取和服务中断等形式的攻击。

更麻烦的是,公有云中的 Kubernetes 等新型工具和技术以及托管容器服务本身就将为攻击企业的重要资产提供可乘之机。继近期 Kubernetes 的中间人漏洞和 Tesla 漏洞事件之后, 许多攻击者都蠢蠢欲动,等待时机针对容器技术发起攻击,预计这类事件将在未来几个月乃至多年内频繁发生。

容器高度动态化的特征带来了下列安全挑战:

CI/CD 流水线引入的漏洞

东西向流量激增

攻击面扩大

自动化安全防护才能满足发展需要

本指南将重点围绕自动化运行时安全防护,介绍如何实现 Kubernetes 和容器部署的安全。此外,我们还整理了 Tesla 漏洞事件以及 Kubelet 被攻击事件的真实案例,以及一份 CI/CD 生产线中和运行时期间 Kubernetes 部署的安全防护概要快速检查清单

CI/CD 生产线

DEVOPS 和安全防护团队的生产前检查清单

运营和安全防护团队的运行时检查清单

Kubernetes 系统保护

Kubernetes 是一种能够自动化部署、更新和监控容器的编排工具。Red Hat OpenShift、Docker EE、SUSE Rancher、IBM Cloud、AWS EKS、Azure、SUSE CaaS 和 Google Cloud 等所有主流容器管理和云平台全部支持 Kubernetes。下面是一些需要了解的 Kubernetes 相关概念:

主节点:管理 Kubernetes 工作节点集群和在节点上部署 Pod 的服务器。节点可以是物理机或虚拟机。

工作节点:也称为从属节点或下属节点,这些服务器通常运行应用程序容器和代理等其他 Kubernetes 组件。

POD:Kubernetes 中的部署和可寻址性单元。每个 Pod 都拥有独立的 IP 地址,其中可能包含一个或多个容器(通常为一个)。

服务:为其底层 Pod 和请求充当代理的服务功能,可在各复制 Pod 之间进行负载均衡。服务还可通过定义外部 IP 或节点端口来为一个或多个 Pod 提供外部访问端 点。Kubernetes 也提供 DNS 服务、路由程序和负载均衡器。

用于管理 Kubernetes 集群的主要组件包括 API 服务器、Kubelet 和 etcd。Kubernetes 还支持基于浏览器的管理控制台——Kubernetes 仪表盘(可选)。以上所有组件都是潜在的攻击目标。例如,Tesla 漏洞事件就是一个未被保护的 Kubernetes 控制台被攻击,进而被安装了挖矿软件。本指南将详细介绍 K8s 基于角色的访问权限控制以及网路连接基本信息。

针对 Pod 上运行的 Kubernetes 容器发起的攻击可能来自外部网络,也可能来自内部人员,包括那些系统被迫充当了钓鱼攻击通道的受害者。指南中重点介绍以下六个示例:

容器入侵

Pod 之间未经授权的链接

POD 数据外泄

通过被入侵的容器运行时恶意进程

入侵容器文件系统

入侵工作节点

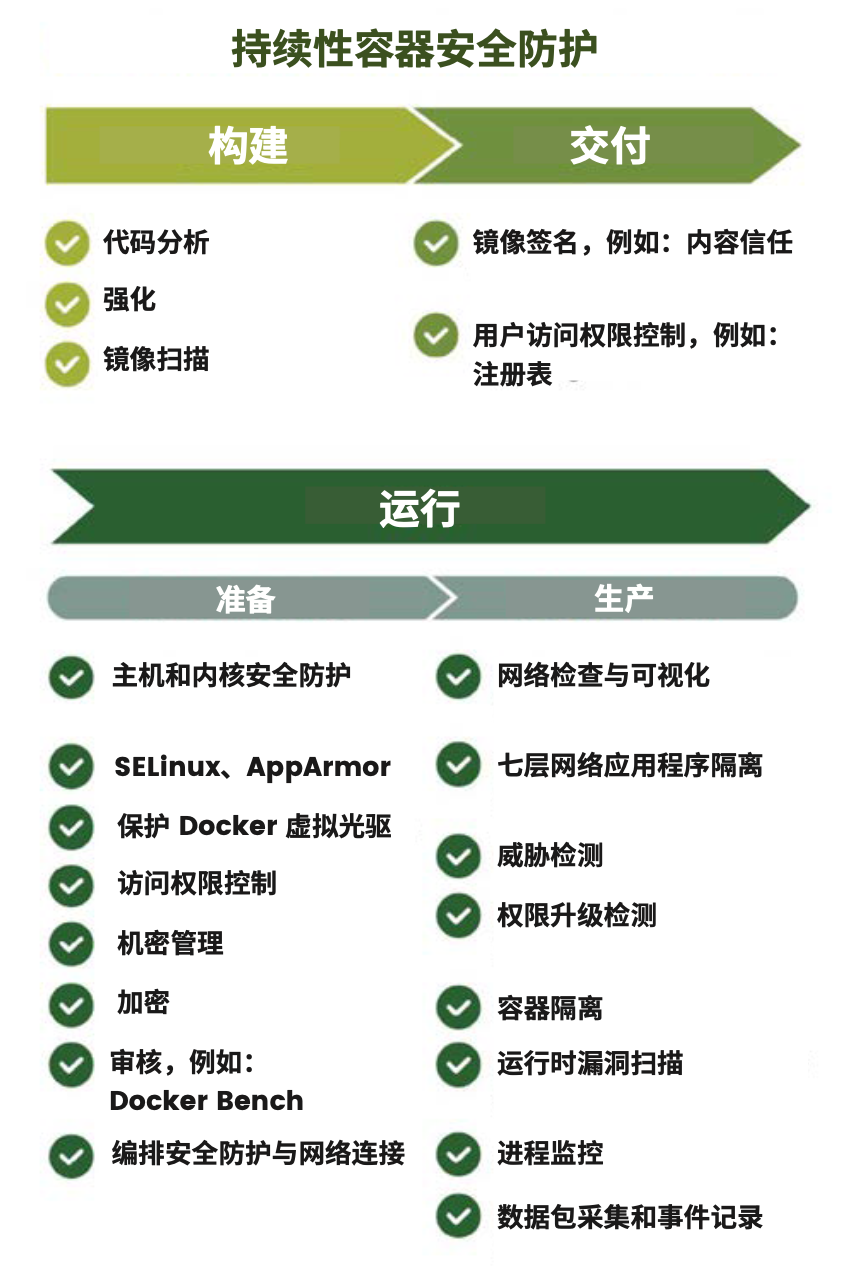

在介绍运行时安全防护如何防御中间人和其他攻击行为之前,我们先来回顾一下如何为整个CI/CD 流水线集成安全防护。本指南将详述从构建、交付、到运行阶段需要注意的重点。

应在 CI/CD 生产线中尽早集成安全防护措施,多数企业选择在开发者构建容器镜像的阶段着 手。在镜像进入生产线的下一阶段之前,开发者通过即时扫描可以确定是否存在必须修复的重大漏洞或违规。技术和流程方面都有一些值得思考的问题,比如:

如何在生产线中执行和触发扫描?

评估和修复漏洞的批准流程是什么?应该通知哪些人员来进行审核?

在要求修复时应当采用什么标准?这种标准是否基于严重(CVSS 分数阈值较高)等级?

在什么情况下应放弃一项构建任务?在重大漏洞具有可用修补程序时放弃,在没有可 用修补程序时继续?

对违规是否应设置宽限期和/或例外情况(豁免)?例外情况适用于哪些进程?

如果在生产线后期发现漏洞,例如在生产阶段的注册表或正在运行的容器中,是否应在生产线中触发修复操作?

部署应用程序容器之前,应锁定 Kubernetes 工作节点的主机系统。本指南将介绍锁定主机最有效的方式。

当容器在生产中运行时,三个重要的安全防护载体是网络筛选、容器检查和主机安全防护。

网络检查和安全防护

容器防火墙是一种新型网络安全防护产品,可针对新的云原生 Kubernetes 环境采取传统网

络安全防护手段。防火墙可通过不同方式来保护容器网络安全,包括:

基于IP地址和端口的三/四层网络筛选。

Web 应用防火墙(WAF)攻击检测能够采用检测常见攻击的方法来保护面向 Web 的容器(通常为基于 HTTP 或 HTTPS 的应用程序),与 Web 应用防火墙的功能类似。

七层容器防火墙具备七层筛选和对 Pod 间流量的深度数据包检测的功能,可通过使用网络应用程序协议来保护容器安全

容器检查

检查容器进程和文件系统活动以及检测可疑行为是容器安全防护的重要组成部分。端口扫描和反向 shell 或特权升级等可疑进程都应被检测出来。应当将内置检测与基准行为学习流程相结合,从而基于以往的活动发现反常进程。

主机安全防护

对于容器来说,需要对主机系统中的可疑活动进行监控。因为容器能像主机一样运行操作系统和应用程序,所以监控容器进程和文件系统活动需要与监控主机相同的安全防护功能。将网络检查、容器检查和主机安全防护相结合是通过多种威胁载体检测杀伤链的最佳方法。

如果得不到保护,Kubernetes 等编排工具和基于其构建的管理平台都将面临攻击威胁。这会导致容器部署暴露此前不存在的新潜在攻击面,从而难以抵御黑客的入侵。Tesla 漏洞事件以及 Kubelet 被攻击事件为新技术在未来陷入攻击和更新补丁反复拉锯的循环拉开了序幕。

为了帮助 Kubernetes 和管理平台抵御攻击,针对系统资源妥善配置 RBAC 非常重要。为确保完善的访问权限控制,需要检查和配置以下几个方面:

保护 API 服务器

限制 KUBELET 权限

对所有外部端口要求身份验证

限制或移除控制台访问权限

随着 Kubernetes 等容器技术和工具的快速发展,企业将不断对容器环境进行更新、升级和迁移。运行一系列专为 Kubernetes 环境设计的安全测试将确保安全防护不会在每次更改后削弱。这种方式可评估基础设施的安全态势,确定其是否存在被攻击的风险。随着更多的企业向容器迁移,基础设施、工具和拓扑的变化也可能需要对 PCI 等合规标准进行重新认证。

好在针对 Kubernetes 和 Docker 环境,可通过 Kubernetes 和 Docker Bench 测试的 CIS 基准执行一系列全面的安全态势检查。应将定期运行这些测试和确认预计结果的流程自动化。基准测试涵盖的一些方面:

主机安全性

Kubernetes 安全性

Docker 虚拟光驱安全性

容器安全性

RBAC 配置正确性

数据在空闲和传输时的安全性

扫描下方二维码,即可获取完整 Kubernetes 安全防护终极指南:如何保护 Kubernetes 流水线。指南还附有 Kubernetes 的中间人漏洞和 Tesla 漏洞事件的真实案例,以及一份 CI/CD 生产线中和运行时期间 Kubernetes 部署的安全防护概要快速检查清单。

About Rancher

Rancher 是一个开源的企业级 Kubernetes 管理平台,实现了 Kubernetes 集群在混合云+本地数据中心的集中部署与管理。Rancher 一向因操作体验的直观、极简备受用户青睐,被 Forrester 评为“ 2020 年多云容器开发平台领导厂商”以及“ 2018 年全球容器管理平台领导厂商”,被 Gartner 评为“2017年全球最酷的云基础设施供应商”。

目前 Rancher 在全球拥有超过三亿的核心镜像下载量,并拥有包括中国联通、中国平安、中国人寿、上汽集团、三星、施耐德电气、西门子、育碧游戏、LINE、WWK 保险集团、澳电讯公司、德国铁路、厦门航空、新东方等全球著名企业在内的共 40000 家企业客户。

2020 年 12 月,SUSE 完成了对 RancherLabs 的收购,Rancher 成为了 SUSE "创新无处不在 (Innovate Everywhere) "企业愿景的关键组成部分。SUSE 和 Rancher 共同为客户提供了无与伦比的自由和所向披靡的创新能力,通过混合云IT基础架构、云原生转型和IT运维解决方案,简化、现代化并加速企业数字化转型,推动创新无处不在。

当前,SUSE 及 Rancher 在中国大陆的业务由数硕软件(北京)有限公司承载。SUSE 在国内拥有优秀的研发团队、技术支持团队和销售团队,将结合Rancher 领先的云原生技术,为中国的企业客户提供更加及时和可信赖的技术支撑及服务保障。