前言

内网渗透中,最重要的一步就是探测在线机器,只有先探测到机器

接下来才是探测操作系统、扫描端口服务、开放WEB、扫描漏洞等。

目标不开机,你搞啥呢?当然也有一种情况,目标开机但却扫不到

这是因为目前大部份扫描器使用PING扫描,而防火墙默认是拦截的

默认条件下也不放行其它端口,比如SMB、RDP、HTTP等协议也不行

那能不能在防火墙完全防护状态下探测存活机器呢?答案是有的。

实验环境

准备好两台windows机器,一台里面放Ladon,另外一台做为被探测机器

Win7-A: 192.168.1.20 测试防火墙

Win7-B: 192.168.1.7 Ladon扫描器

实验1:A机器关闭防火墙

实验2:A机器开启防火墙

实验3:A机器关机

PS:整个过程中B机器防火墙需关闭,因为要保证所有协议都能进出B机器

才能测试防火墙开启或关闭的情况下,分别有哪些协议可以探测存活主机

实验一、A关闭防火墙

ICMP协议可达目标机器,即可PING通A机器

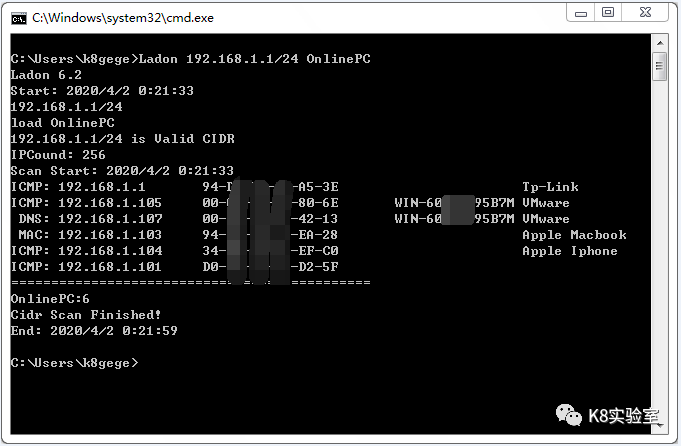

Ladon 192.168.1.1/24 OnlinePC

=============================================

ICMP: 192.168.1.7 00-0C-00-00-00-90 Win-K8gege VMware

ICMP: 192.168.1.4 00-0C-00-00-00-1C VMware

ICMP: 192.168.1.30 08-1F-00-00-00-EA Tp-Link

ICMP: 192.168.1.1 94-28-00-00-00-4E NewH3C

ICMP: 192.168.1.20 00-0C-00-00-00-50 VMware

=============================================

OnlinePC:5

Ladon扫描结果显示ICMP探测到192.168.1.20机器

实验二、A开启防火墙

ICMP协议不可达目标机器,即无法PING通A机器,但是MAC可以

Ladon 192.168.1.1/24 OnlinePC

=============================================

ICMP: 192.168.1.7 00-0C-00-00-00-90 Win-K8gege VMware

ICMP: 192.168.1.1 94-28-00-00-00-4E NewH3C

ICMP: 192.168.1.30 08-1F-00-00-00-EA Tp-Link

ICMP: 192.168.1.4 00-0C-00-00-00-1C VMware

MAC: 192.168.1.20 00-0C-00-00-00-50 VMware

ICMP: 192.168.1.2 38-AD-00-00-00-1F NewH3C

=============================================

OnlinePC:6

Ladon扫描结果显示MAC探测到192.168.1.20机器

实验三、A机器关机

A机器关机后,发现无法探测MAC,说明能获取到MAC,机器肯定在线

Ladon 192.168.1.1/24 OnlinePC

=============================================

ICMP: 192.168.1.7 00-0C-00-00-00-90 Win-K8gege VMware

ICMP: 192.168.1.1 94-28-00-00-00-4E NewH3C

ICMP: 192.168.1.4 00-0C-00-00-00-1C VMware

ICMP: 192.168.1.30 08-1F-00-00-00-EA Tp-Link

ICMP: 192.168.1.2 38-AD-00-00-00-1F NewH3C

=============================================

OnlinePC:5

结论

开机状态下,开启系统防火墙后,无法PING通机器(默认配置)

但可获取远程机器MAC,因此可通过MAC探测目标主机是否存活

问答

1.有人问我Ladon扫描出来的存活机器,为何PING不通呢?是不是不准?

答:首先机器存活,但相关端口未开放,如3389没开,你当然连不上。

同理防火墙默认根本不允许ICMP协议通过,你PING不通很正常。Ladon

通过其它方式探测到存活,而非单纯的ICMP,PING不通并不代表关机

上面的实验结果已充分说明,用其它工具扫描可能会漏掉禁PING机器

2.有人问我为什么新版的OnlinePC比之前慢了,以前3秒可扫一个C段。

再重复一次,Ladon的OnlinePC不只是单纯的通过ICMP检测存活主机。

打个比方一个人自己开车去北京,中途车坏了他就不去了,事情结束

如果车坏了,找人来修或换乘轮船,最后到达北京时间是不是多了。

新版的先PING机器,不通并没有结束,而是再尝试使用其它协议探测

最简单的一个问题,你是想要扫描结果更准更多,还是结果少速度快

再者以前可能3秒至几秒,现在可能几秒至13秒,才多几秒钟也不慢啊

以上两个问题是我发此文章的主要原因,怕还会有很多人问同样的问题

28种探测存活主机方法

Ladon以下模块均可用于探测存活主机,不要死板的只用OnlinePC

或者只用其它只是用PING来扫描的工具,得到的结果错过很多机器

可根据实际情况使用以下模块探测存活主机,如WAF禁用HTTP协议

采用HTTP协议的模块就不要用了,即便同样是HTTP,模块结果不同

如WhatCMS识别到CMS才回显,WebScan还会返回HttpBanner。

所以同个协议,有些模块扫不出东西,不代表防火墙禁止该协议。

如大家最容易理解的扫445端口发现不开放,不代表TCP协议禁用

因为人家怕你用MS17010漏洞一键GETSHELL,所以禁止了共享而已

如果要精准探测存活主机,就得使用多个方式才能深入拓展内网

| ID | 模块名称 | 功能说明 | 采用协议 | 用法 |

|---|---|---|---|---|

| 1 | OnlinePC | 存活主机信息 | ICMP、MAC、DNS | Ladon 192.168.1.1/24 OnlinePC |

| 2 | OnlineIP | 存活主机(IP) | ICMP、MAC、DNS | Ladon 192.168.1.1/24 OnlineIP |

| 3 | UrlScan | URL域名扫描 | HTTP | Ladon 192.168.1.1/24 UrlScan |

| 4 | SameWeb | 同服域名扫描 | HTTP | Ladon 192.168.1.1/24 SameWeb |

| 5 | WebScan | Web信息扫找 | HTTP | Ladon 192.168.1.1/24 WebScan |

| 6 | HostIP | 主机名解析 | DNS | Ladon Win-K8gege HostIP |

| 7 | DomainIP | 域名解析 | DNS | Ladon k8gege.org DomainIP |

| 8 | OsScan | 操作系统版本 | MAC、DNS、SMB、HTTP、RDP、TCP等 | Ladon 192.168.1.1/24 OsScan |

| 9 | PortScan | 扫描Banner | TCP | Ladon 192.168.1.1/24 PortScan |

| 10 | WhatCMS | Web指纹识别 | HTTP | Ladon 192.168.1.1/24 WhatCMS |

| 11 | CiscoScan | 思科扫描 | HTTP、TCP | Ladon 192.168.1.1/24 CiscoScan |

| 12 | EnumMssql | MSSQL主机 | MSSQL | Ladon EnumMssql |

| 13 | EnumShare | 共享主机 | SMB | Ladon EnumShare |

| 14 | LdapScan | LDAP主机/389端口/密码爆破 | LDAP、TCP | Ladon 192.168.1.1/24 LdapScan |

| 15 | FtpScan | FTP主机/21端口/密码爆破 | FTP、TCP | Ladon 192.168.1.1/24 FtpScan |

| 16 | SmbScan | 445端口/密码爆破 | SMB、TCP | Ladon 192.168.1.1/24 SmbScan |

| 17 | WmiScan | 135端口/密码爆破 | WMI、TCP | Ladon 192.168.1.1/24 WmiScan |

| 18 | SmbHash | 445端口/密码爆破 | SMB、TCP | Ladon 192.168.1.1/24 SmbHash |

| 19 | WmiHash | 135端口/密码爆破 | WMI、TCP | Ladon 192.168.1.1/24 WmiHash |

| 20 | SshScan | 22端口/密码爆破 | SSH、TCP | Ladon 192.168.1.1/24 SshScan |

| 21 | MssqlScan | 1433端口/密码爆破 | MSSQL、TCP | Ladon 192.168.1.1/24 MssqlScan |

| 22 | OracleScan | 1521端口/密码爆破 | Oracle、TCP | Ladon 192.168.1.1/24 OracleScan |

| 23 | MysqlScan | 3306端口/密码爆破 | MYSQL、TCP | Ladon 192.168.1.1/24 MysqlScan |

| 24 | VncScan | 5900端口/密码爆破 | VNC、TCP | Ladon 192.168.1.1/24 VncScan |

| 25 | MS17010 | MS17010漏洞检测 | TCP、SMB | Ladon 192.168.1.1/24 MS17010 |

| 26 | AdiDnsDump | 域内存活机器 | DNS、LDAP | Ladon AdiDnsDump 域机器IP |

| 27 | FtpSniffer | Ftp密码嗅探 | FTP | Ladon FtpSniffer 192.168.1.8 |

| 28 | HttpSniffer | HTTP密码嗅探 | HTTP | Ladon HTTPSniffer 192.168.1.8 |

PS: Ladon 6.2开始密码爆破模块,在无帐密文件的情况下,仅探测协议或对应端口。当然所有密码爆破均可自定义端口爆破,但自定义端口可能只支持一台不支持批量,具体看Ladon对应模块的详细文档,嗅探模块嗅探出HTTP或FTP帐密同时也证明其存活

Browser协议

无意发现browser协议中含有机器名、系统版本,发包时间随机,有些2-12分钟

除了上述方法外,Browser协议也可以用于探测存活主机,不过是基于嗅探

基于Browser协议探测内网主机,详见:http://k8gege.org/p/16b5ff0b.html

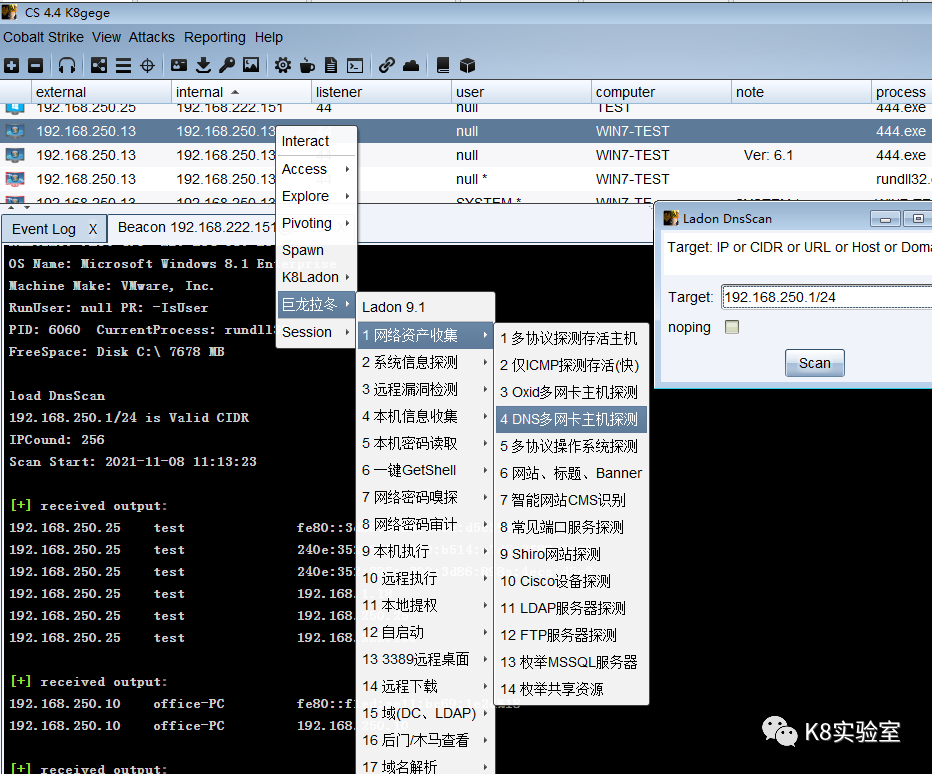

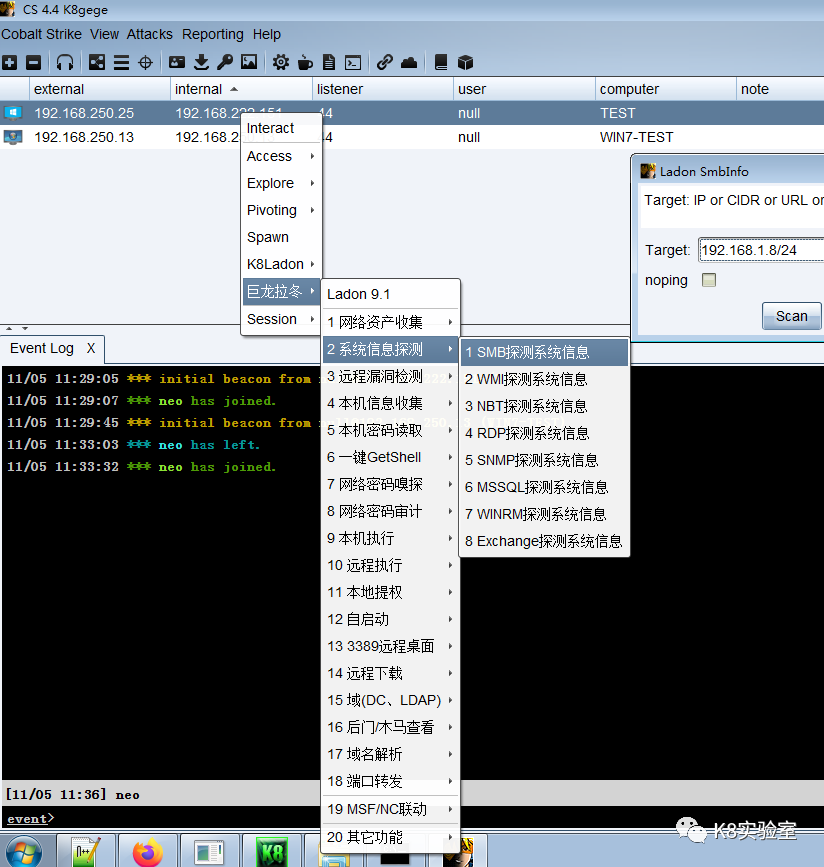

本文内容为Ladon6.2,如今已更新到9.1,可用于探测存活主机的方法或协议更多,如下图为CS4.4加载最新版Ladon插件探测信息模块截图,最新版功能: http://k8gege.org/p/Ladon.html

推荐文章