很多时候,我们通常为了测试方便,会把S3存储桶进行公开化,方便分享和共享文件给其他人,在方便的同时,也带来了很多安全的隐患,本文我们主要介绍如何限制特定的IP地址对于S3的访问控制。

场景描述

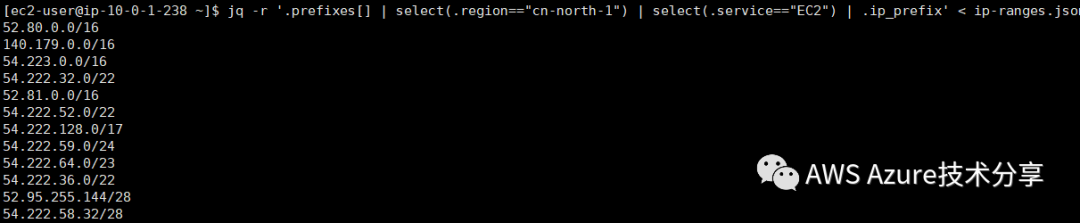

查找AWS IP地址

jq -r '.prefixes[] | select(.region=="cn-north-1") | select(.service=="EC2") | .ip_prefix' < ip-ranges.json该命令会返回类似以下内容的响应:

设置Bucket Policy

{

"Version": "2012-10-17",

"Id": "S3PolicyId1",

"Statement": [

{

"Sid": "IPAllow",

"Effect": "Allow",

"Principal": "*",

"Action": "s3:*",

"Resource": "arn:aws-cn:s3:::demo-s3-bucket-ip/*",

"Condition": {

"IpAddress": {

"aws:SourceIp": [

"52.80.0.0/16",

"140.179.0.0/16",

"54.223.0.0/16",

"54.222.32.0/22",

"52.81.0.0/16",

"54.222.52.0/22",

"54.222.128.0/17",

"54.222.59.0/24",

"54.222.64.0/23",

"54.222.36.0/22",

"52.95.255.144/28",

"54.222.58.32/28"

]

}

}

}

]

}

● Automation实现Azure VM 自动开关机,Get到了吗?

文章转载自AWS Azure技术分享,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。