前言

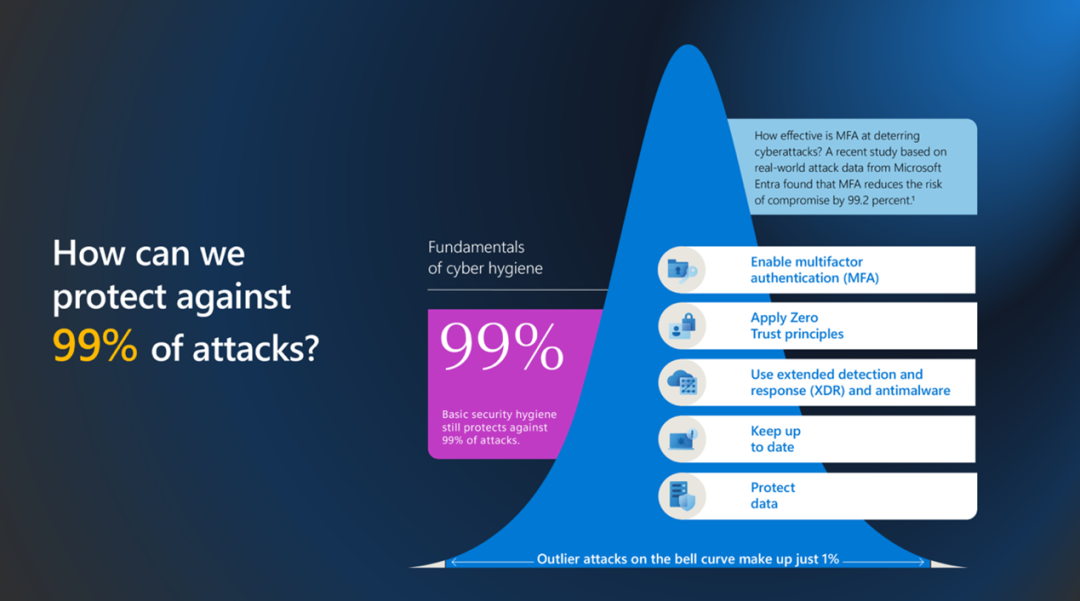

在今年初这篇文章《CISO 聚焦 | 如何抵御超过98%的网络安全攻击行为?》中,我谈到微软基于对大量网络安全攻击事件中的分析,发现通过应用五个类别的网络安全基础最佳实践,可以抵御超过98%的网络安全攻击行为。关于这个数值“98%”,后续很多朋友有疑问,例如以下两个非常典型的问题:

1

我们能不能做到100%的抵御网络安全攻击行为?

2

或者能不能在98%的基础上更进一步,做到99%?

今天这篇文章就想和大家讨论一下这两个问题。

先回答第一个问题,我们能不能做到100%的抵御网络安全攻击?先给个直接明确的答案:没有谁可以做到。为什么?

这是因为本质上来看,网络安全攻击是一种风险。风险的本质就是在特定情况下可能发生的不确定性事件,以及对于关联目标的潜在影响。风险是客观存在的,我们可以通过风险评估和管理来应对风险,包括识别和评估潜在的风险、制定相应的风险管理策略、通过相应的风险应对措施来降低风险的发生概率和控制风险发生时的影响,最大限度地降低潜在损失、保护安全和利益,但是我们无法完全消除风险,也无法完全避免风险。

那我们是否可以完全避免网络安全事件的发生呢?同样的道理,这也是不可能的。或许在普罗大众的感观中,网络安全事件就是勒索病毒、数据泄露之类。实际上网络安全的核心三要素是机密性、完整性和可用性,影响到任何一个或者多个安全要素的事件,不管是来自外部还是内部、不管是有意还是无意的行为、不管影响范围是大或者小,其实都是网络安全事件,核心区别就是看网络安全事件的影响范围有多大而已。例如都是中勒索病毒,某个普通用户自己的电脑中了勒索病毒,和企业整体环境都感染了勒索病毒,影响范围和带来的损失都是千差万别的。

网络安全威胁的本质就是无时无刻、无处不在的。同时网络安全无论攻防两端,都是一个动态发展、持续快速提高的过程,“防得了一时,防不了一世”。因此没有绝对的网络安全,也没有永远的网络安全。从长期性的现实角度来看,我不认为企业可以完全避免发生网络安全事件。而且从我们真实的客户网络安全事件响应支持来看,很多企业客户很早之前就被入侵、甚至被相同或者不同的攻击者多次入侵了,客户自己却毫不知情。

根据2023年 Check Point 发布的最新安全分析报告,在2022年,亚太地区企业为平均每周遭遇 1,691次攻击行为,同比增长22%。从中可以看出目前网络安全态势严峻,各种勒索攻击、数据泄露、网络破坏安全事件层出不穷,攻击者在其中部分案例中展现出了各种高级、精巧甚至可以说是卓越的攻击手法。

通常情况下,基于攻击动机、技术手法的不同,绝大部分常规企业所面临的网络攻击行为,最主要的两种是:

01

以金钱为动机的、基于安全漏洞的自动化攻击行为。这种攻击行为以勒索病毒、挖矿病毒、钓鱼邮件为典型,通常攻击者利用自身控制的攻击基础设施(例如直接访问 Internet 的端点、租用的云计算 VM、之前控制的“肉鸡”/物联网设备等等)对 Internet 发起广泛的扫描和基于安全漏洞(包括最新的 0day 或之前 N Days 的)的自动化攻击行为,目前也发展为结合人为控制的攻击行为(特别是在通过自动化攻击打开突破口之后)。这种攻击行为基本没有特定的攻击目标,一开始就是广撒网、碰运气、看能钓上多少鱼而已,由于攻击者发起这类攻击的攻击成本极低,因此回报率仍然极高。攻击者的最终目标是通过数字化货币变现(勒索或挖矿),企业组织遇上这类攻击之后安全事件爆发快、持续周期短、损失不定。前几年时,勒索攻击和挖矿攻击各自占据的比例还基本能够持平,但随着数字化货币价格的一路走低,目前直接的勒索攻击已经占据了主流(比例超过了50%)。

02

以商业竞争、IP/机密/隐私数据窃取/泄露、金钱勒索/商业欺诈为动机的定点 APT 攻击行为。这种攻击行为具有非常高的目的性,通常是由有组织的攻击团队发起的 APT 攻击行为,在其中除了充分利用最新的 0day 安全漏洞甚至 -1day 漏洞之外,也会大量采用凭据窃取、提权、横向移动、数据泄露、环境破坏等高级 APT 攻击操作手法,甚至长期性的隐藏潜伏并实现企业网络环境的持续命令与监控。这种 APT 攻击行为可能不容易被发现,并且基于攻击者的目的不同,持续的周期也可能有长有短,遇上之后企业的损失通常较为惨重。

那大家也可能会想,是不是我们运气好一点,就不会遇到上述的攻击行为呢?基于企业规模、性质的不同,小一点规模的常规企业,第二种定点 APT 攻击行为或许是有可能不会遇到的,但是遭遇第一种自动化攻击行为必定是难免的。而且,上面只是介绍了两种主要的攻击行为,除此之外,我们还会面临其他的攻击行为例如很容易被忽略的内部人员攻击行为、基于商业竞争/勒索的 DDOS 攻击行为等等。《孙子兵法》里面也说的很清楚,“用兵之法,无恃其不来,恃吾有以待之;无恃其不攻,恃吾有所不可攻也”,因此我们不要有任何的侥幸心理,而是需要做好充分的网络安全应对准备,才能“恃吾有以待之”、“恃吾有所不可攻也”。

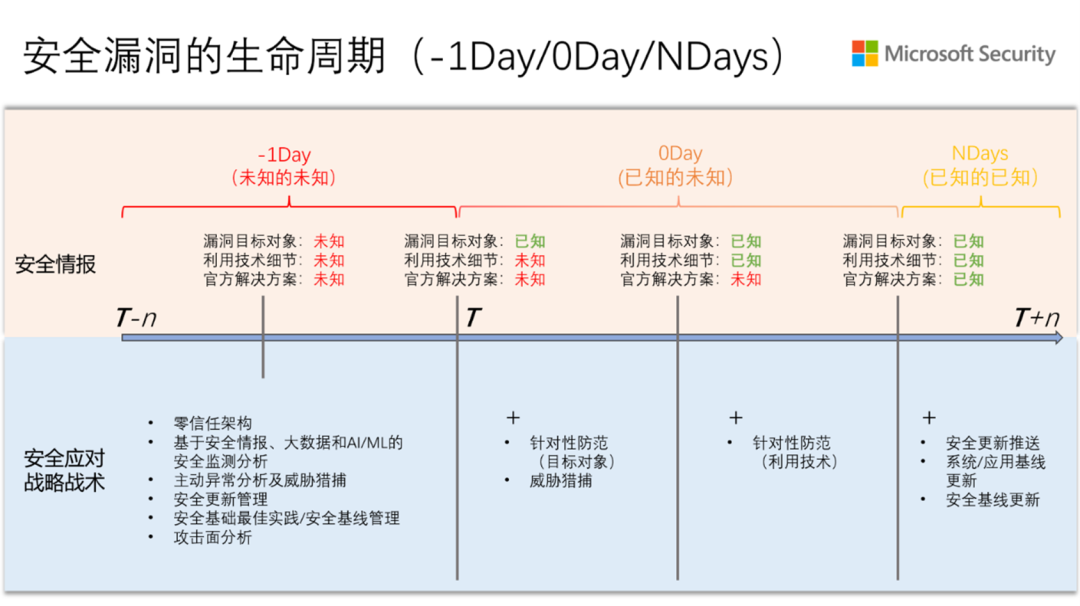

从漏洞的生命周期来看,一个漏洞往往会经历从“未知的未知”(-1day)、到“已知的未知”(0day)再到“已知的已知”(NDays)这三个阶段。而针对不同阶段,我们也需要采取不同的安全应对战略和战术,才能充分做好相应的防范和准备。

其中最厉害的就是遭遇“未知的未知”(-1day),这就类似于降维打击,往往在防守方意想不到的地方被攻陷。虽然一般企业遇到这种 -1day 级别攻击的概率可能不大,但是每次 -1day 攻击的出现,必然是极为严重和高度组织性的 APT 攻击行为,其心不小,所谋甚大。

网络安全本身就是与风险共舞。如何确保我们应对网络安全风险的防护措施是合理充分的?在满足法律合规要求的必备基础上,这取决于企业自身的整体风险管理(例如风险评估、风险偏好、风险控制计划和投入产出期望等等)。作为数字化转型的基础,网络安全是企业组织发展所不可缺少的。网络安全韧性和数字连续性应当构建到企业组织的核心体系架构中,与企业财务与业务运营的韧性一样重要。我们必须考虑业务、IT 和网络安全在数字化转型中的关联一致性,只有通过引入合理充分的网络安全措施,使企业组织尽可能地抵御现代化的攻击,才能支撑企业组织实现业务创新、提高生产力并最终实现数字化转型。在这篇 CISO 聚焦系列文章《CISO 聚焦 | 如何构建企业组织的网络安全韧性和数字连续性》中,我谈到了企业应当如何去构建整体全面的网络安全韧性,包含以下核心方面:

管理和权衡企业组织在数字化转型中的风险与回报,实现合理有效的网络安全投入产出。

网络安全基础最佳实践,确保企业组织的核心网络安全基础控制满足安全最佳实践的基本核心要求,例如采用多因素身份验证、部署 XDR 进行威胁防护、及时进行安全更新、做好数据安全防护等等。

威胁保护:针对已知攻击提供保护、预防新的攻击行为以及自动响应与修复的能力。

被攻击面管理:主动检测安全配置、威胁、漏洞,分析被攻击面并实时响应的能力。

通过故障隔离和微分区减少攻击事件和灾难的影响。

发生业务中断时的高可用性、冗余和自动恢复。

供应链韧性:了解并明确对供应链资源(包含内部、外部资源,例如云计算服务)的共同责任、依赖关系和其韧性。

再看第二个问题,我们能不能在“抵御超过98%的网络安全攻击” 的基础上更进一步,做到“抵御超过99%的网络安全攻击”呢?在先进网络安全防护技术的加持下,我认为这是可以实现的。

随着企业数字化转型的不断发展,以及移动互联、云计算和物联网等新技术的应用,我们的企业网络环境在不断的进化,复杂化、云化和碎片化是核心的主题。与之伴生的,我们面临的安全威胁攻击技术也是持续高度进化的,针对不同的应用技术场景,也动态发展出不同的攻击技术和威胁。Forrester 在2019年3月4日发布的文章 "Tech Titans Alphabet And Microsoft Are Transforming Cybersecurity" 中首次明确提出“云是网络安全的未来”,并且指出技术巨头微软正在通过全球领先的云原生技术重塑网络安全。

“网络安全的未来在云端”,这句话是网络安全行业的共识,但不同的人可能有不同的考量。就我自身的解读而言,我认为这句话主要包含两层含义:

01

首先是从被保护的目标来看,目前企业的数字化应用场景,包含移动互联、云计算、物联网,乃至 AI/ML 和大数据等等,基本上都是依赖于云相关技术特别是云计算的。网络安全是与主体紧密关联的,它存在的唯一目标就是为了保护主体的安全性,因此我们需要围绕着云相关技术实现全面而完善的网络安全防护。

02

其次是从网络安全防护技术本身的发展而言,无论攻防两端,均在充分的利用云相关技术进行持续高度进化。云相关技术(例如云计算、安全遥测、安全情报、大数据、AI/ML 和自动化等等)实际上已经成为了网络安全的核心基础技术。网络安全做的好不好,核心就是看云相关的先进技术利用和应用的好不好。

⦿ Forrester 发布的文章

Tech Titans Alphabet And Microsoft Are Transforming Cybersecurity

为了应对不断进化的网络安全威胁,网络安全专业人员必须利用最新的技术和创新来持续改进防御态势。人工智能(AI/ML)是目前最有前途的技术,可以有效地颠覆传统的网络安全理念并大幅赋能网络安全。人工智能可以通过结合安全情报、大数据、自动化等技术来增强网络安全的许多方面,例如安全情报分析、威胁检测与预测、安全事件分析和响应等等。人工智能还可以带来新的功能和机会,例如通过大语言模型(LLM)基于自然语言来分析和处理复杂数据,从而帮助安全分析人员更有效率的实现安全监控和分析,并为他们提供新的学习机会。

从本质上来讲,人工智能/机器学习(AI/ML)的核心是算力、算法和数据的比拼,三者缺一不可。从微软网络安全目前的人工智能/机器学习(AI/ML)核心能力来看:

01

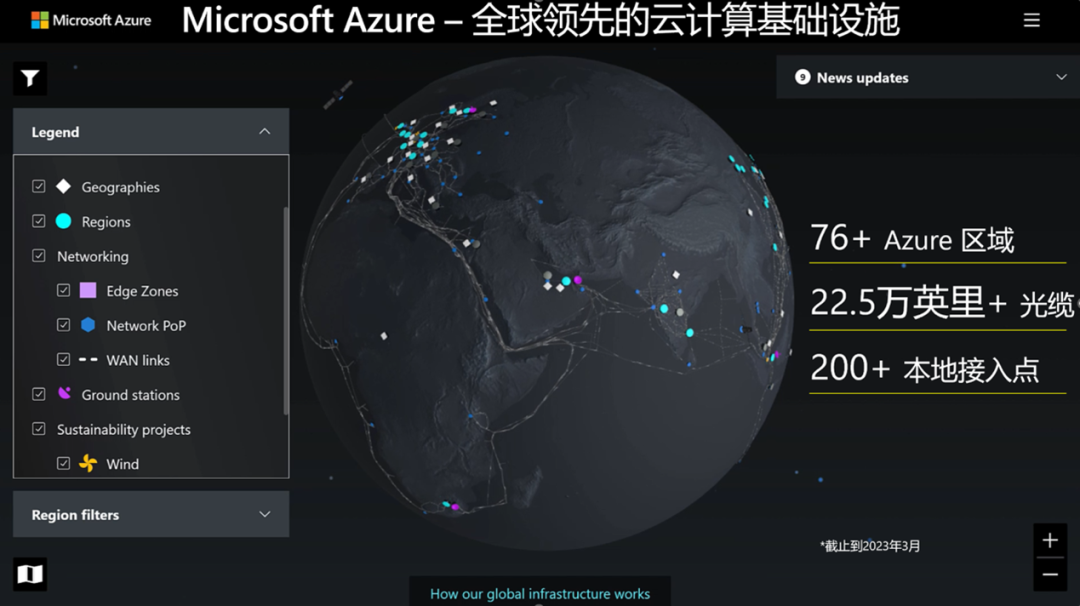

在算力方面,通过全球领先的 Azure 云计算平台,微软拥有充沛的计算能力,并在持续加大投资提高计算能力,能够为微软的客户或者微软自身的服务提供充分的算力支持;

02

在算法方面,微软自身在网络安全方面已经具有多个全球领先的 AI/ML 算法,并已经充分的应用在微软的智能集成安全产品和技术体系中。同时微软充分结合 OpenAI’s GPT 等先进 AI/ML 技术,推出了全球首个基于 OpenAI’s GPT-4 生成式 AI 的下一代网络安全人工智能产品 Microsoft Security Copilot,将这种先进的对话式大型语言模型(LLM)与微软全球领先的网络安全专用 AI/ML 模型相结合,通过易于使用的 AI 助手,提高安全团队的整体效能。

03

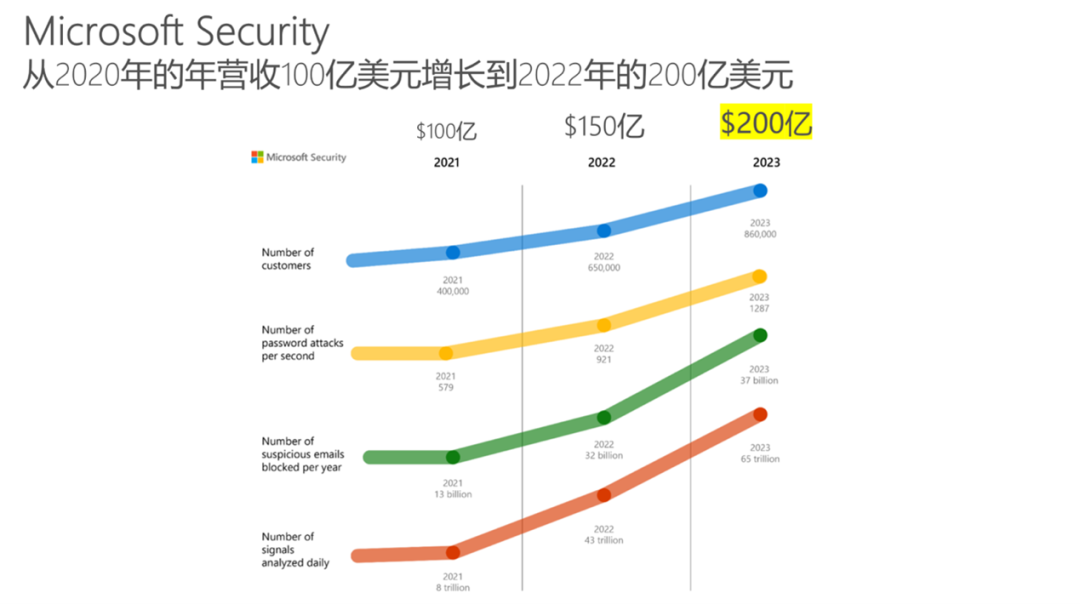

在数据方面,微软拥有全球领先的安全情报和安全大数据。微软每天接收到的安全信号数据超过65万亿,服务于全球超过86万企业客户,Microsoft Entra ID(原Azure AD)最新平均每秒阻止超过4,000次身份凭据攻击行为。在2022年 Microsoft Defender for Office 365 阻止的邮件威胁数量超过370亿,Microsoft Defender for Endpoint 阻止的恶意软件数量超过96亿,Azure AD 阻止的身份验证威胁数量超过347亿。

无论是从算力、算法、还是数据层面来看,微软都是全球遥遥领先的,并且也持续地正向反馈、构建并优化全球领先地人工智能/机器学习(AI/ML)能力,为客户提供更好的技术与服务。

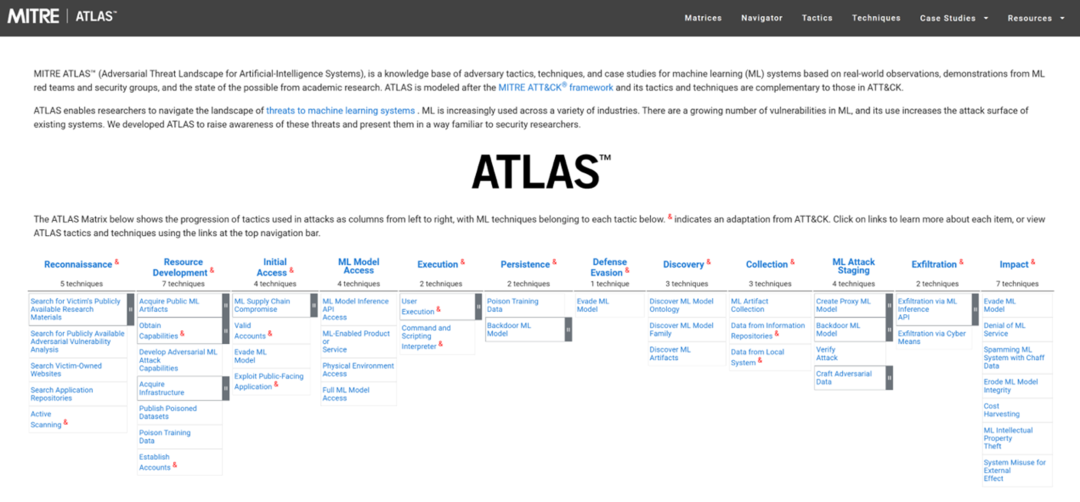

除了在网络安全产品和技术中充分应用 AI/ML 技术,同时我们也需要考虑 AI/ML 自身的安全性。微软也是这方面的先驱,与 MITRE 合作推出了 MITRE ATLAS™ (Adversarial Threat Landscape for Artificial-Intelligence Systems) 框架,如下图所示,用于帮助企业识别和分析 AI/ML 应用和系统的安全风险,从而进行更好的应对和保护:

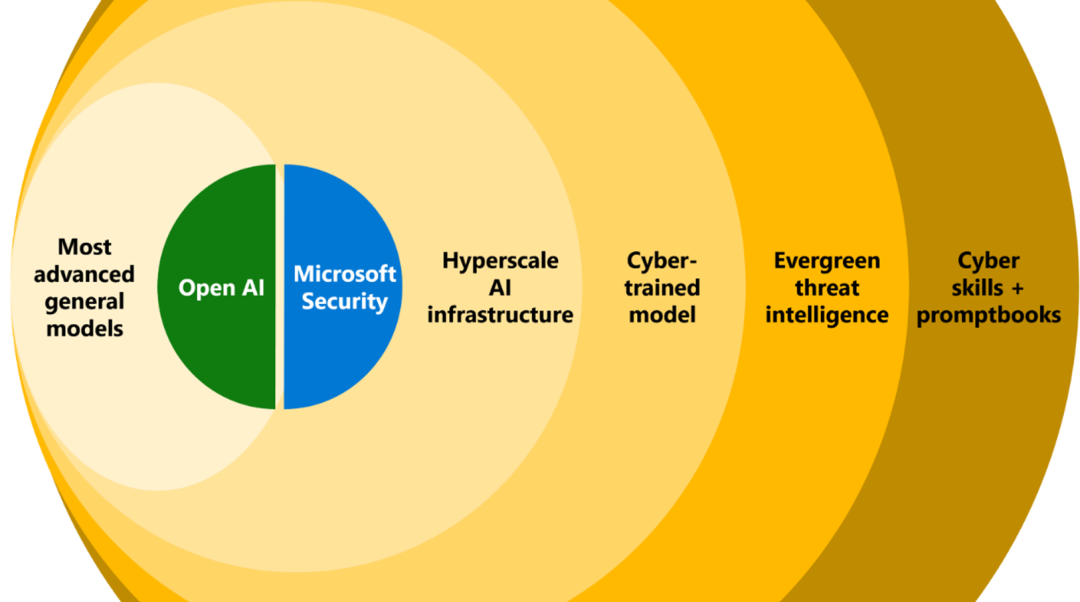

Microsoft Security Copilot 是微软于今年3月推出的全球首个基于 OpenAI’s GPT-4 生成式 AI 的下一代网络安全人工智能产品,它将先进的对话式大型语言模型(LLM)与微软全球领先的网络安全专用 AI/ML 模型相结合,通过易于使用的 AI 助手,使最新的大型语言模型能力价值最大化,提高安全团队的整体效能,展现独特的价值。

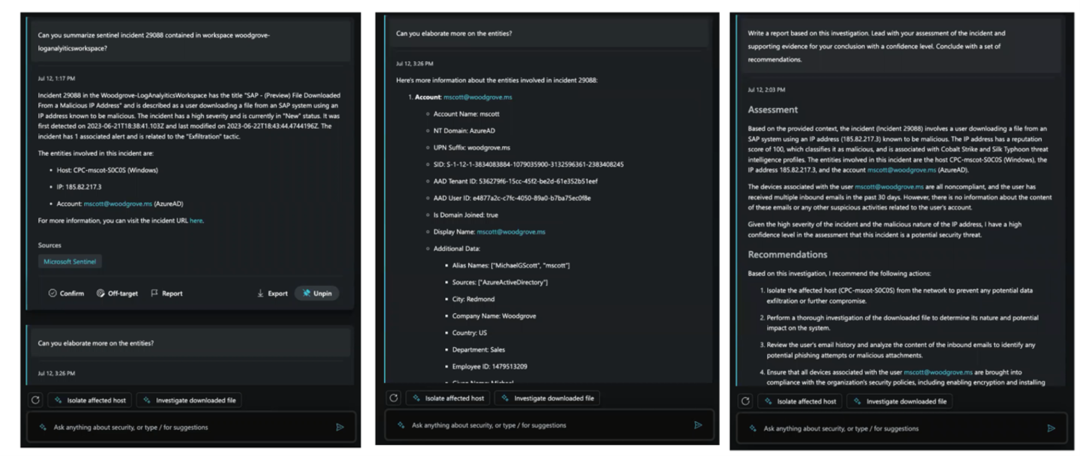

作为全球首个集成对话式 AI/ML 大型语言模型的安全产品,Microsoft Security Copilot 以微软独特的、每日超过65万亿安全信号的安全情报和大数据为基础,通过全球领先的 AI/ML 技术,在 Azure 的全球超大规模基础设施上运行,并符合企业级的网络安全和隐私合规要求。当 Microsoft Security Copilot 收到网络安全专业人员的查询提示时,它会充分运用安全专用模型的力量,基于微软独特的全球安全情报和大数据,对相关场景和用例进行查询和分析,反馈、增强并赋能安全分析人员的工作。如下图所示,安全人员只需通过自然语言与 Security Copilot 进行对话交互,并通过它自动实现安全事件的自动化监控、实时分析、溯源调查、响应阻断、威胁猎捕和报告汇总,从而大幅降低安全运营和分析专家的技能要求:

Microsoft Security Copilot 具有独特的能力,能够给企业的网络安全带来以下收益:

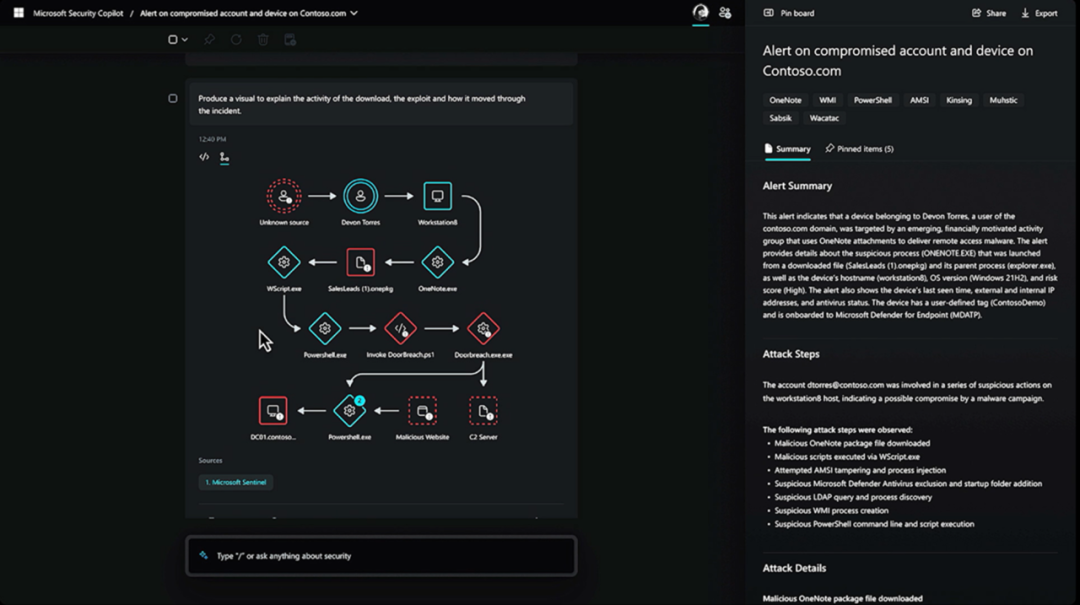

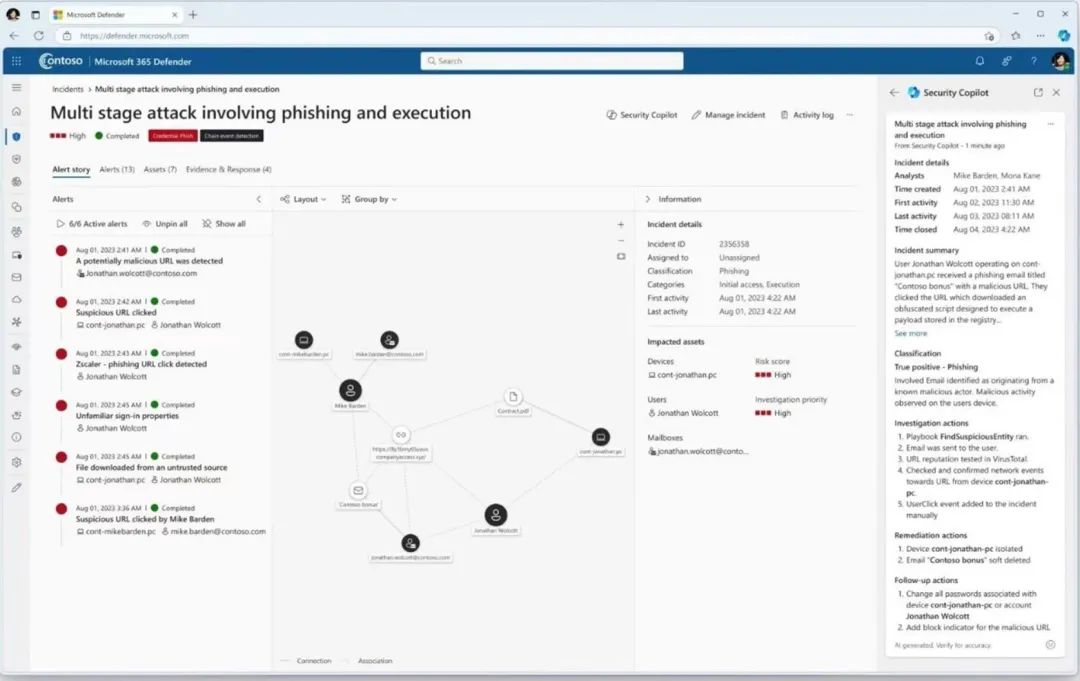

化繁为简:在安全领域,时间很重要。通过 Microsoft Security Copilot 这个人工智能助理的协助,企业的网络安全防御团队可以在几分钟内甚至实时对安全事件做出反应,而不再需要几小时或几天。Microsoft Security Copilot 通过基于自然语言的交互体验提供关键的 Step-by-step 指导和背景上下文,从而加速安全事件调查和响应,迅速总结任何过程或事件,并调整报告以适应所需的受众,这种协助能力可以减少防御者的工作负担,使其能够专注于最紧迫的工作。

Detect the undetectable:技艺高超的攻击者隐藏在大量的噪音背后,仅具有微乎其微甚至近似没有的攻击信号,很难被网络安全防御团队发现。Microsoft Security Copilot 能够基于企业的网络安全态势,全面监测、分析并评估网络安全威胁和攻击,实时浮现出需要优先考虑的威胁,捕捉别人错过的威胁和攻击行为,并根据微软的全球安全情报大数据持续分析和预测攻击者的下一步行动,从而协助防御者快速拦截和阻断攻击行为,避免遭受进一步的影响。

赋能安全团队:安全团队的总体能力受到团队规模、个人知识技能和工具技术等方面的限制。Microsoft Security Copilot 具备了在安全事件响应、漏洞管理和威胁猎捕等领域的专业知识技能,能够辅助和支持网络安全防御团队的学习和应用,提升团队的安全技能,同时它不断地从用户的互动中学习,从而适应企业的偏好,并建议防御者采取最佳的行动方案,以实现更安全的结果。这使安全团队能够事半功倍,实现更大规模、更成熟的组织和执行能力,并提高企业整体的安全运营效能。

不仅如此,我们的网络安全训练模型自身具有学习系统来持续创建和优化技能,可以持续的提升检测与分析质量、响应速度和安全态势监控等方面的能力。客户也可根据需要引入自己的自定义 AI 模型。

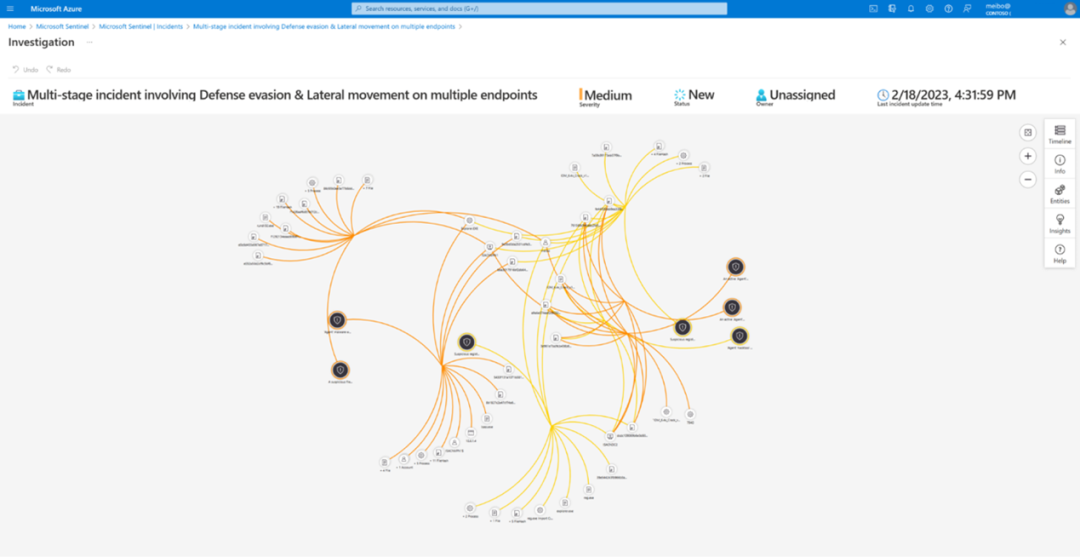

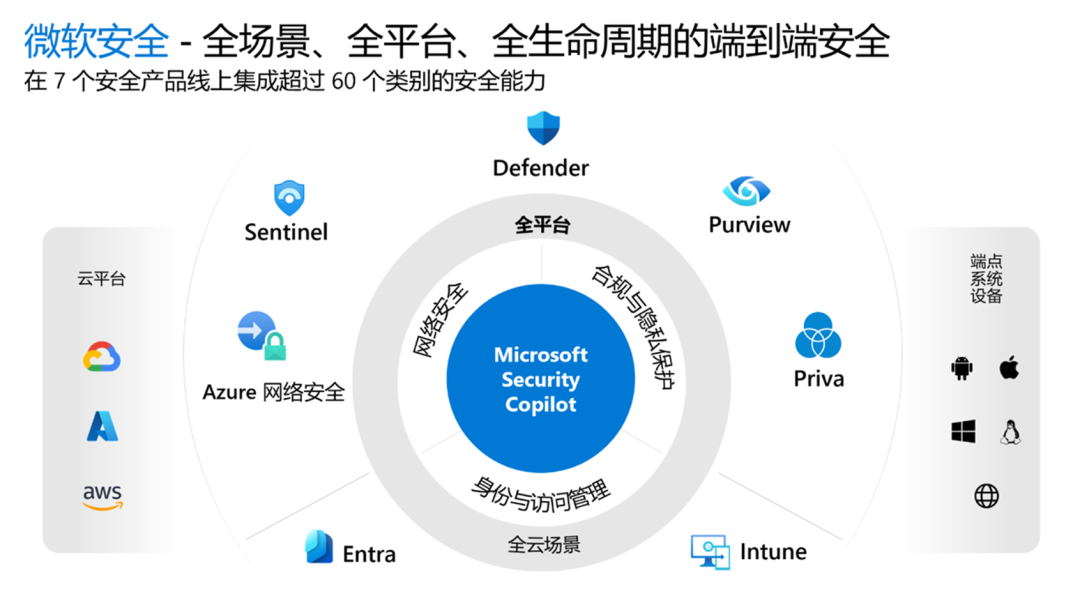

Microsoft Security Copilot 与微软的端到端安全产品体系集成,目前已经集成到微软的 Microsoft 365 Defenders(针对端点、邮件、身份、应用等 XDR 产品,例如 MDE/MDO/MDI/MDCA 等等)、Microsoft Sentinel(SOC产品)和 Intune(统一的全平台端点管理)等产品中。当前发布的 Microsoft Security Copilot 的功能主要围绕着 SOC 中的相关场景,包含通过 OpenAI's GPT-4 结合微软自身所具有的上百个网络安全 AI/ML 专用模型,并直接集成微软全球最强的安全情报大数据,实现自动化的安全事件溯源分析/攻击链分析、威胁猎捕、阻断/修复/优化建议、分析/总结报告生成等等。

Microsoft Security Copilot 未来会扩展到安全管理、身份保护、隐私保护和安全合规等领域,与微软更多的端到端安全产品体系集成,并且未来它也会扩展并开放给包含第三方、客户在内的微软生态系统中使用。因此,简而言之,Microsoft Security Copilot 不仅仅是一个大型的语言模型,而是一个能够持续自我学习和优化的人工智能系统和安全生态系统,使企业能够真正以实时的速度来防御网络安全威胁和攻击。

除此之外,数据隐私保护是网络安全中的核心内容之一,我们在构建 Microsoft Security Copilot 时也充分考虑到了这一点。Microsoft Security Copilot 充分满足企业的网络安全和隐私合规要求:您的数据始终是您的数据,并且在你的控制范围内,它不会被用来进行后续的AI/ML训练。同时在保持隐私的同时,每个用户的互动可以很容易地与其他团队成员分享,以加快安全事件响应,从而可以更有效地合作解决复杂问题,并提高团队协作技能。

因此,综上所述,在充分结合先进的网络安全防护技术(例如云计算、安全遥测、安全情报、大数据、AI/ML 和自动化等等)的基础上,参考这篇文章《CISO 聚焦 | 如何抵御超过98%的网络安全攻击行为?》中的五个类别的网络安全基础最佳实践,我认为是可以实现抵御超过99%的网络安全攻击。关于这五个类别的网络安全基础最佳实践的详细介绍,请参考那篇文章。

除了帮助企业实现基础性的网络安全防护之外,以上五个类别的网络安全基础最佳实践也是支撑企业实现更高级别安全防护能力的必备基础和决定性因素,但并非完善的企业安全防护架构体系。企业组织应当遵循国际国内的相关安全法规标准和最佳实践例如 ISO 27002、NIST 800-53、国内等级保护制度、NIST CSF、CIS Control 等等实现全面的安全防护架构和体系建设。

工欲善其事,必先利其器。当攻击者已经骑上摩托的时候,如果我们仍然骑自行车,肯定是追不上的。如何充分的利用先进的网络安全防护技术例如 Microsoft Security Copilot 并实现更好的安全防护效能?是企业网络安全管理人员未来的核心目标。随着技术的持续快速迭代,网络安全行业未来必然进入巨头时代,“多者更多、强者恒强”。

不过空谈无用,再好的战略,也要看具体执行,网络安全亦是如此。即便我们有非常完善的安全架构、规范和最佳实践,也知道网络安全很复杂、很麻烦、影响很大,但是毕竟需要落到实处才行。“罗马不是一天建成的”,网络安全也是。企业的相关管理人员需要“着眼大局、明确优先级、从小范围开始、快速行动”。而今天所介绍的网络安全基础最佳实践,则是所有企业都应该遵循的网络安全基础安全控制要求。即便我们面对的攻击者变得越来越老练,攻击技术越来越先进,但是“万变不离其宗”,通过实施这些网络安全基础最佳实践,可以让企业在攻击者的发起攻击的初始或者早期阶段即可预防、发现相关攻击行为、及时进行安全响应并阻断攻击、以及降低安全攻击对于企业的整体影响,可以抵御超过99%的网络安全攻击行为。

除此之外,我们还需要考虑“人”的因素。“人”是网络安全中最重要的因素,也是网络安全中最复杂的因素。“人”是技术的实际作用者,我们需要让“人们”充分了解他们所面临的安全风险,通过教育、交流、传播等方式提高“人”的安全意识、安全防御和威胁应对能力,使他们成为抵御现代化安全威胁的关键防线。

“万物皆可零信任”。大家潜意识的是把“零信任”看成一种技术解决方案,但是“零信任”实际上并不仅仅是一个安全防护技术解决方案,或者一个安全架构。本质上来看,“零信任”是一种通用原则、一种思维意识、以及管理风险的一种方法,我们可以在很多的场景中参考并应用“零信任”原则。在实施得当的情况下,“零信任”可以帮助企业在释放现代化技术潜力的同时,避免、限制和抵御潜在的安全威胁。

最后,大家可能还会有一个问题,即便我们抵御的网络安全攻击从“98%”更进一步到了“99%”,那还剩下的1%,应该如何防御呢?

本质上,网络安全是制衡的艺术:在满足和平衡企业网络安全需求的前提下,控制企业在网络安全方面的相关投入,通过合理的投入获得最大的价值产出。因此对于这剩下的1%,我们可能需要先从需求的角度来评估是否有必要去防御,这是因为:

01

从发生概率的角度,这1%的风险发生的概率可能很小;

02

从投入产出的角度,如果要防御这1%的安全攻击,投入产出比相对较小,性价比低。

因此如果您评估下来,还是觉得需要防御住这剩下的1%,您可以联系我们,我们来为您提供优秀的解决方案。

# CISO 聚焦系列文章

点击即可阅读

4、网络安全实战 | 绕过 MFA 的精巧 APT 攻击案例

5、CISO 聚焦 | 从软到硬,从内到外,从云到端 - 微软如何守护企业物联网安全

6、CISO 聚焦 | 公司靠经营,安全靠运营:Microsoft Sentinel -下一代企业现代化安全运营中心(SOC)

7、CISO 聚焦 | AI驱动的微软安全防护:安全不仅仅是默认的,也是可以预测的

8、CISO 聚焦 | 关于微软自身零信任之路的十大关键问题

10、CISO 聚焦 | 如何抵御超过98%的网络安全攻击行为

11、CISO 聚焦 | 如何构建企业组织的网络安全韧性和数字连续性

12、CISO聚焦丨寒气来临,企业安全如何实现降本增效、事半功倍?