SQL复制代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

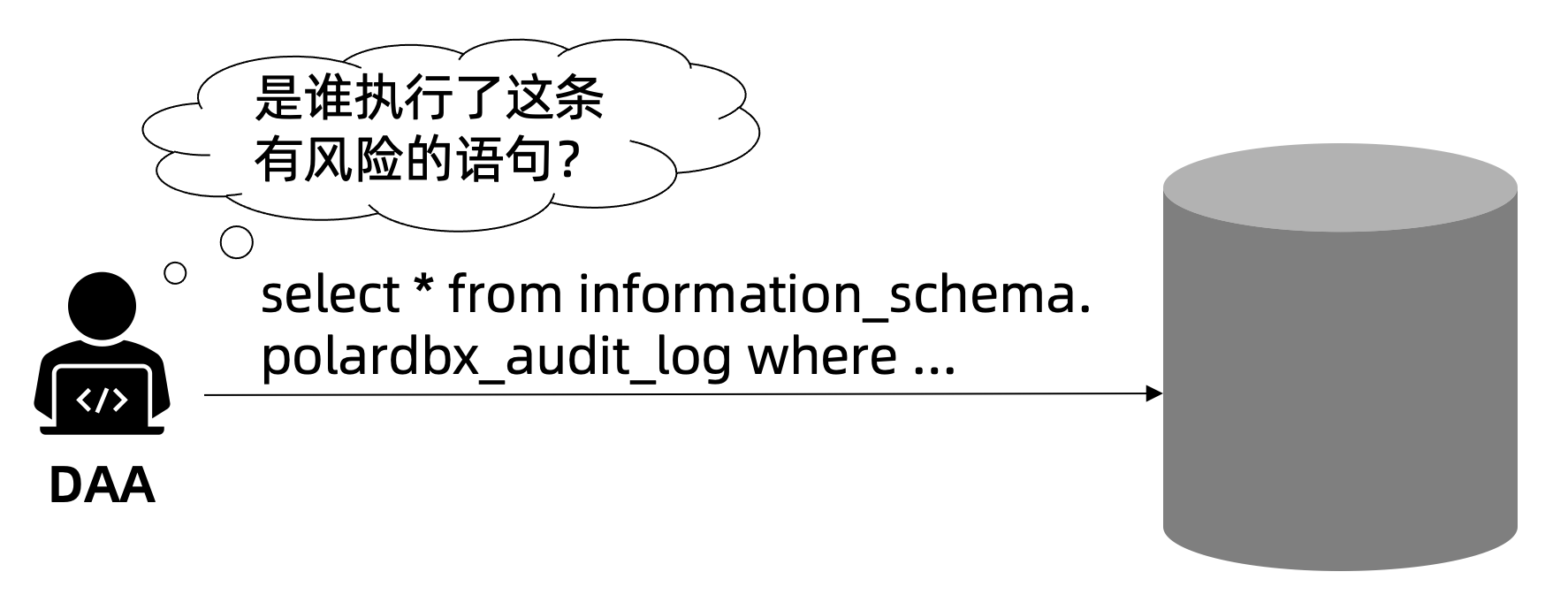

-- 登录admin_audit

mysql> select USER();

+-----------------------------+

| USER() |

+-----------------------------+

| admin_audit@100.120.138.141 |

+-----------------------------+

1 row in set (0.00 sec)

mysql> use information_schema;

Database changed

mysql> select USER_NAME,HOST,PORT,AUDIT_INFO,ACTION,TRACE_ID from polardbx_audit_log where SCHEMA = 'tmall';

+----------------+-----------------+------+--------------------------------------------------------------------+-------------+------------------+

| USER_NAME | HOST | PORT | AUDIT_INFO | ACTION | TRACE_ID |

+----------------+-----------------+------+--------------------------------------------------------------------+-------------+------------------+

| admin_security | 100.120.137.141 | 9635 | CREATE USER 'tmall_dev'@'192.168.0.%' IDENTIFIED BY 'polarX123456' | CREATE_USER | 13aaef15fd004000 |

| admin_security | 100.120.137.141 | 9635 | grant select,insert,update on tmall.* to 'tmall_dev'@'192.168.0.%' | GRANT | 13aaef5d78804000 |

+----------------+-----------------+------+--------------------------------------------------------------------+-------------+------------------+

2 rows in set (0.01 sec)

若有收获,就点个赞吧

「喜欢这篇文章,您的关注和赞赏是给作者最好的鼓励」

关注作者

【版权声明】本文为墨天轮用户原创内容,转载时必须标注文章的来源(墨天轮),文章链接,文章作者等基本信息,否则作者和墨天轮有权追究责任。如果您发现墨天轮中有涉嫌抄袭或者侵权的内容,欢迎发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。