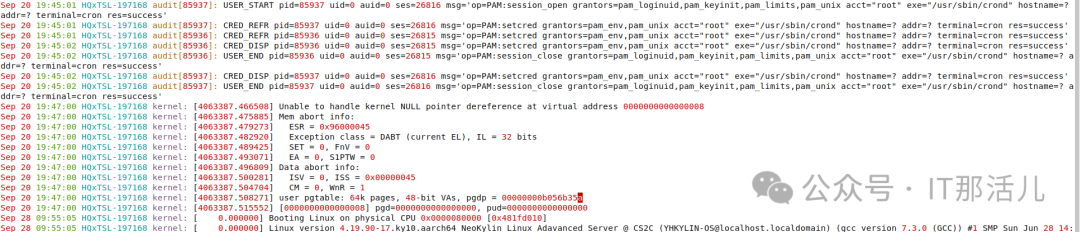

在测试环境中,发现一台arm架构服务器操作系统不能登录,随后在次日11时进行重启该操作系统。

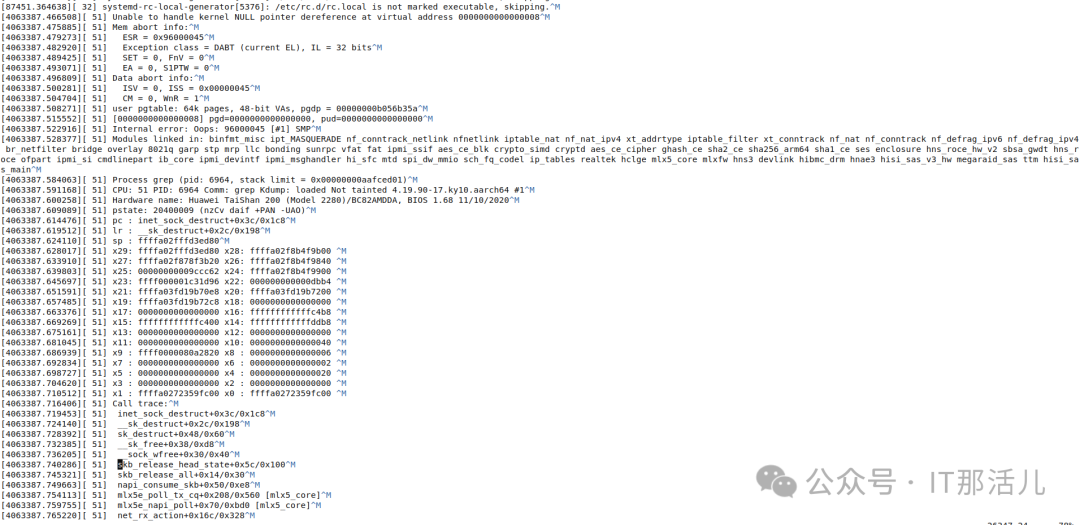

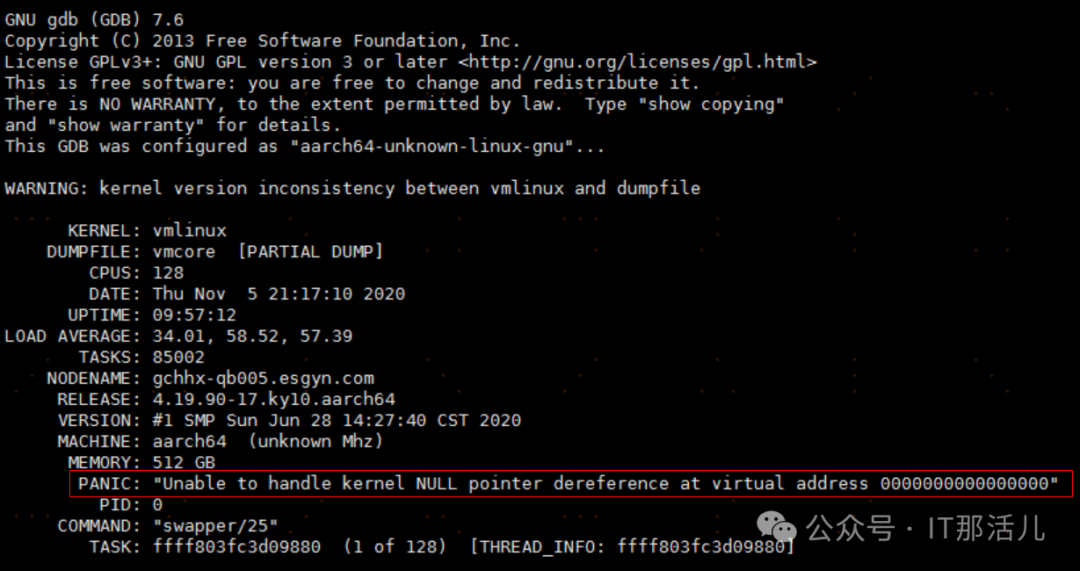

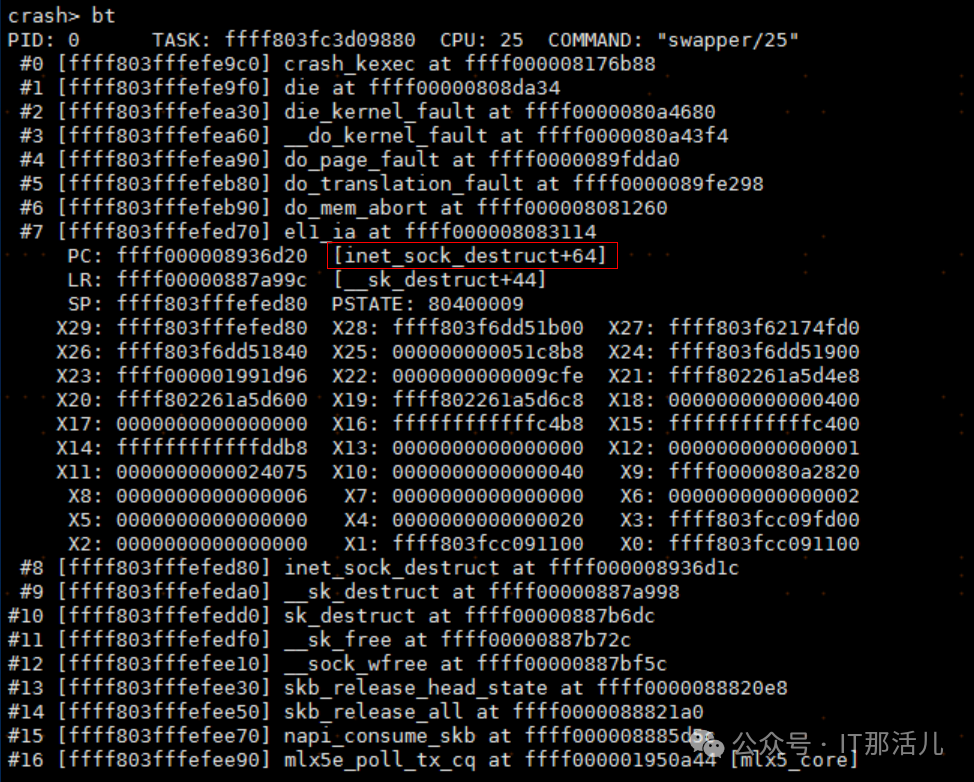

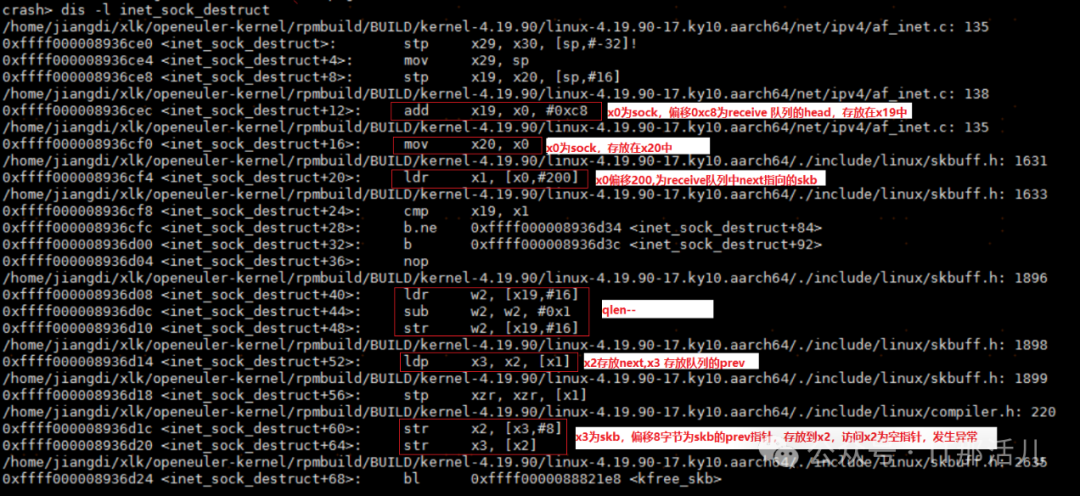

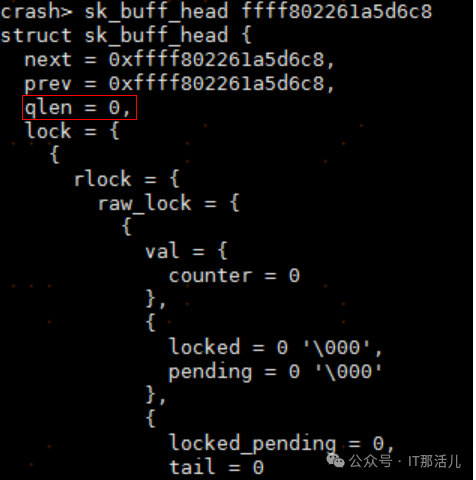

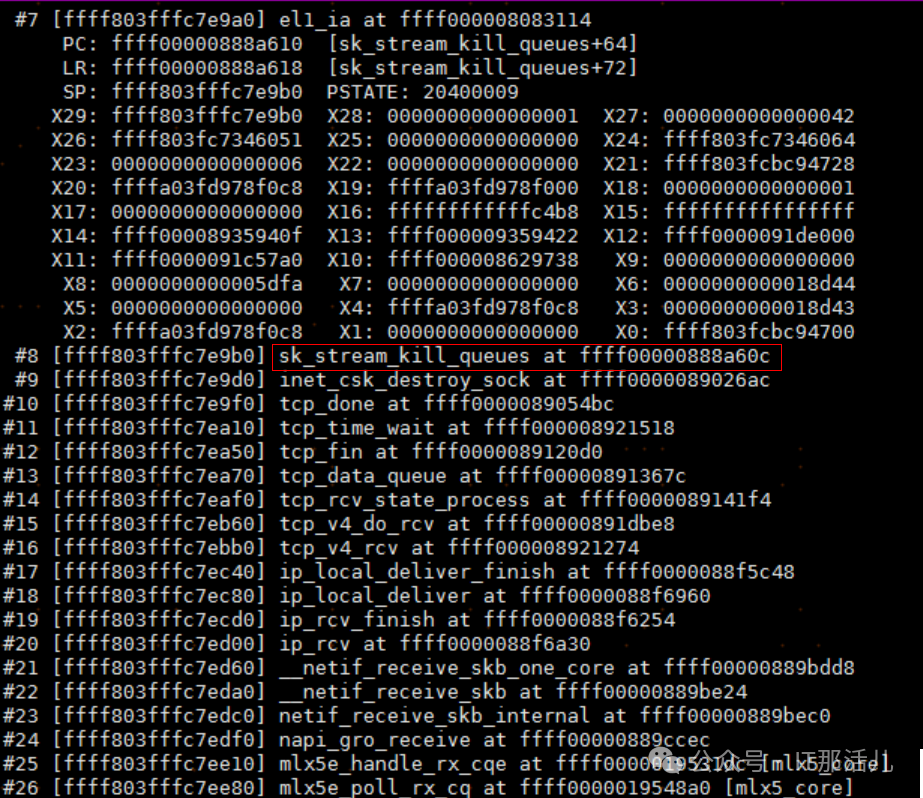

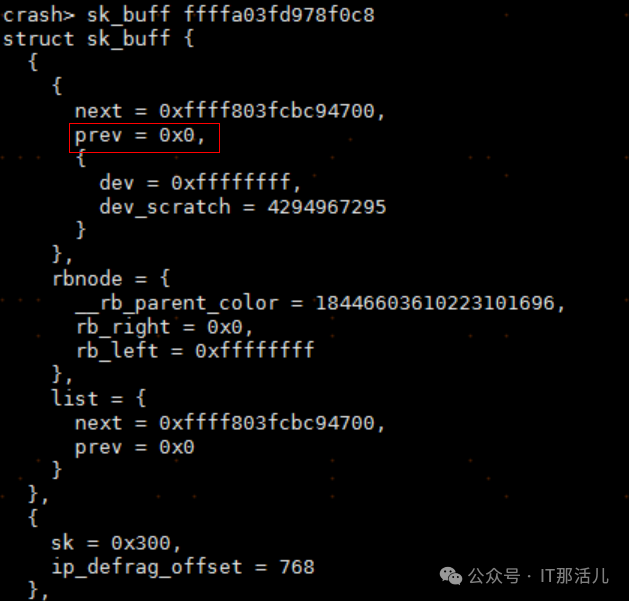

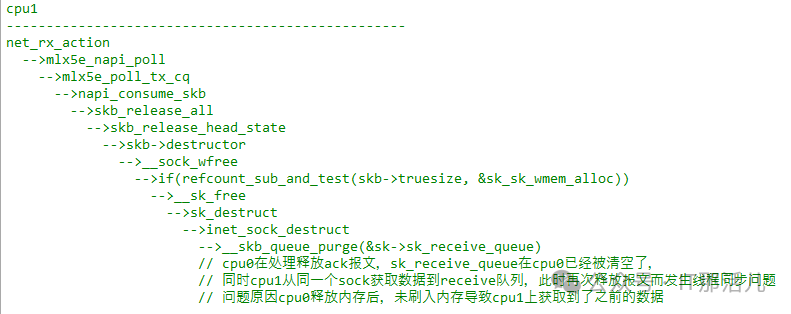

根据message日志信息,分析BMC日志后,找到当时死机状态的信息,发现是inet_sock_destruct,确认问题为网卡协议层问题。

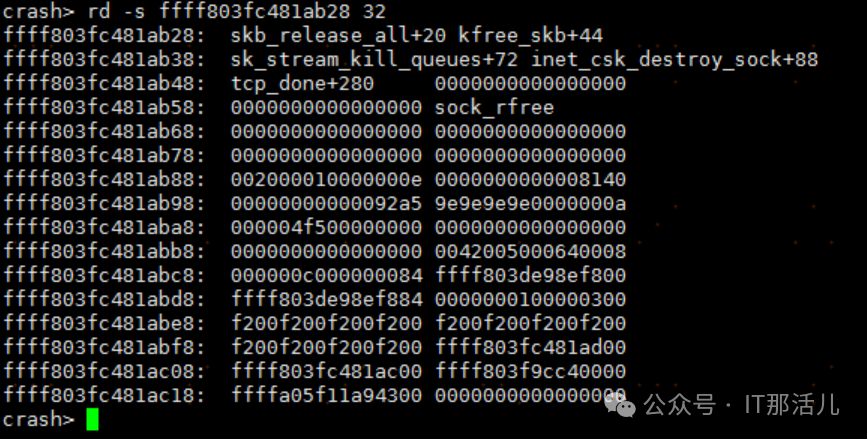

tcp_done–>inet_csk_destroy_sock->sk_stream_kill_queues->kfree_skb->skb_release_all

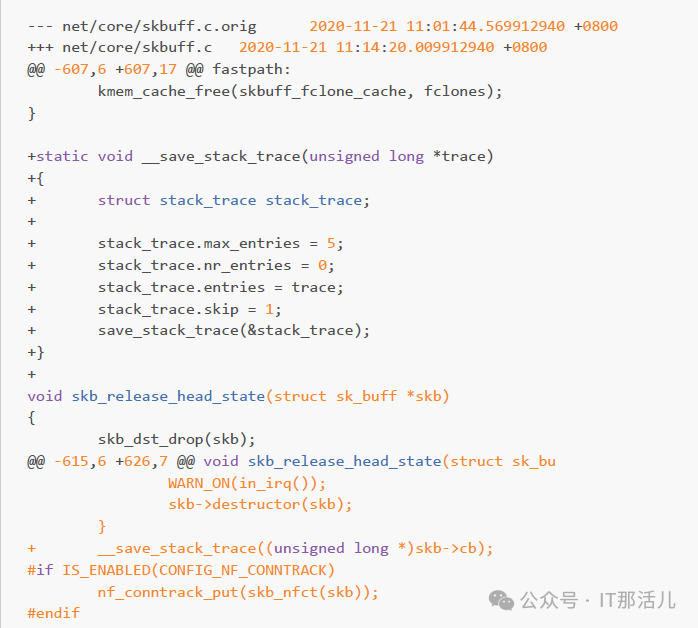

分析系统日志和bmc日志,结合之前同样设备的分析过程及结论,该问题为网络协议层问题,需要升级内核至4.19.90-23版本解决,内核添加了解决补丁的patch。

# rpm -Uvh kernel-core-4.19.90-23.15.v2101.ky10.aarch64.rpm

kernel-modules-4.19.90-23.15.v2101.ky10.aarch64.rpm kernel-

modules-extra-4.19.90-23.15.v2101.ky10.aarch64.rpm kernel-

modules-internal-4.19.90-23.15.v2101.ky10.aarch64.rpm

# rpm -ivh kernel-4.19.90-23.15.v2101.ky10.aarch64.rpm

本文作者:白炀斌(上海新炬中北团队)

本文来源:“IT那活儿”公众号

文章转载自IT那活儿,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。