随着互联网技术的飞速发展,网络空间的安全威胁也日益严峻。近年来,勒索病毒作为一种恶意病毒,频繁出现在公众视野中,给个人和企业带来了巨大的经济损失和信息安全挑战。其中,.[givebackdata@mail.ru].blue勒索病毒作为Phobos勒索软件家族的一员,以其独特的加密方式和勒索手段,成为了备受关注的网络威胁之一。本文将深入探讨.[givebackdata@mail.ru].blue勒索病毒的特点、传播方式以及应对策略。遭遇勒索病毒的袭击时,我们的vx技术服务号(data388)是您坚实的后盾,共享我们的行业经验和智慧,助您迅速恢复运营。

数据加密与访问限制

数据加密

- 加密算法:勒索病毒通常采用高强度的加密算法,如RSA(Rivest-Shamir-Adleman)和AES(Advanced Encryption Standard)等,对受害者的文件进行加密。这些算法具有复杂的数学运算和密钥管理机制,能够确保加密后的数据在没有正确密钥的情况下难以被解密。

- 加密范围:勒索病毒不区分目标,可能会加密受害者的所有文件,包括文档、图片、视频、数据库等。这种无差别攻击使得受害者面临巨大的数据损失风险。

- 加密过程:一旦勒索病毒侵入系统,它会迅速扫描并锁定目标文件,然后使用预设的加密算法对文件进行加密。加密过程中,病毒会生成一个随机的对称密钥(如AES密钥),用于加密文件内容。随后,该对称密钥会被另一个非对称加密算法(如RSA)加密,并上传至攻击者服务器或保存在本地加密文件中,以确保密钥的安全传输和存储。

访问限制

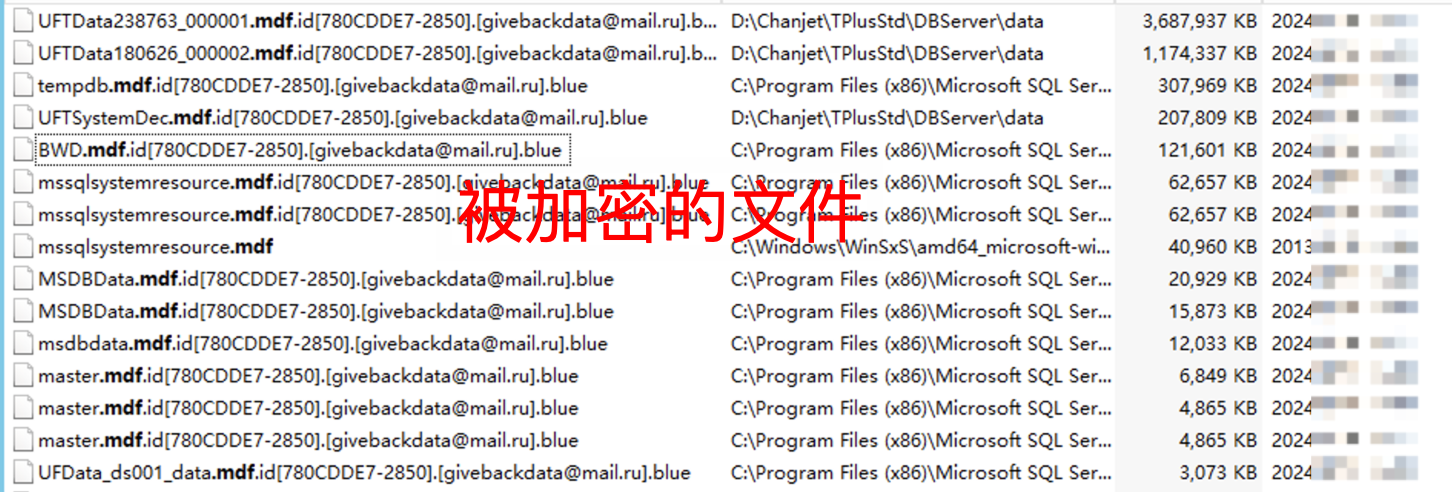

- 文件后缀修改:加密完成后,勒索病毒通常会修改加密文件的后缀,以标记文件已被加密。例如,在文件后缀后添加“.rmallox”或其他特定后缀,这样用户就无法使用常规方式打开这些文件。

- 勒索信息:病毒会在加密文件后留下勒索信息,通常是一个文本文件或图片,告知受害者他们的文件已被加密,并要求支付一定数额的赎金以换取解密密钥。这些信息通常包含支付方式、赎金金额和威胁性语言,以迫使受害者支付赎金。

- 系统锁定:在某些情况下,勒索病毒还可能对受害者的整个系统进行加密或锁定,导致系统无法正常运行。这进一步增加了受害者恢复数据的难度和成本。

这种勒索病毒以其高效的加密机制迅速席卷了整个系统,使得关键数据无法访问,屏幕上只留下了一行要求支付赎金的警告信息。面对这一突如其来的危机,公司的管理层迅速采取行动,他们意识到支付赎金并非长久之计,而且可能加剧安全风险。因此,他们决定寻找专业的数据恢复服务来应对这场灾难。

经过细致的市场调研和专家推荐,他们选择了在数据安全领域享有盛誉的91数据恢复公司作为合作伙伴。91数据恢复公司以其专业的技术团队、丰富的实战经验和高效的服务态度赢得了市场的广泛认可。

接到求助后,91数据恢复公司立即组织了一支由顶尖数据安全专家组成的应急小组,他们携带先进的数据恢复设备和软件,迅速抵达了受感染的科技企业现场。专家团队首先对受影响的系统进行了全面的分析,了解病毒的入侵路径和加密机制,随后制定了针对性的数据恢复方案。

在接下来的几天里,91数据恢复公司的专家团队夜以继日地工作,他们利用专业的技术手段对受损数据进行了深度扫描、分析和恢复。尽管病毒采用了高级的加密技术,但专家团队凭借丰富的经验和精湛的技术,最终成功恢复了全部关键数据。

当那些曾经遥不可及的数据再次出现在企业员工的屏幕上时,整个公司都沉浸在一片喜悦之中。他们深知,如果没有91数据恢复公司的专业帮助,公司可能会遭受无法估量的损失。

为了表达感激之情,科技企业不仅向91数据恢复公司支付了合理的服务费用,还通过公开渠道对其表达了深深的谢意。这次事件也让企业深刻认识到了数据安全的重要性,他们开始加强内部的安全防护措施,并与91数据恢复公司建立了长期的合作关系,共同应对未来可能出现的网络安全挑战。

从此,这家科技企业在数据安全的道路上越走越稳,而91数据恢复公司也以其卓越的服务和技术实力赢得了更多客户的信赖和赞誉。 若您的数据文件因勒索病毒而加密,只需添加我们的技术服务号(data388),我们将全力以赴,以专业和高效的服务,协助您解决数据恢复难题。

预防措施

为了防范[givebackdata@mail.ru].blue勒索病毒的攻击,个人和企业可以采取以下预防措施:

- 定期备份数据:定期将重要数据备份到外部设备或云存储中,并确保备份是完整和可访问的。这样,在遭受勒索病毒攻击时,可以从备份中恢复数据而无需支付赎金。

- 安装防病毒软件:确保计算机上安装了可靠的防病毒软件和防火墙,并及时更新其病毒数据库和规则。这些安全工具可以帮助检测和阻止勒索病毒的入侵。

- 提高安全意识:加强员工的网络安全意识教育,教育他们如何识别和避免恶意链接、垃圾邮件和可疑的下载来源。避免打开来自不可信来源的电子邮件附件或点击未知链接。

- 强化系统安全:定期更新和修补操作系统、应用程序和防病毒软件中的漏洞,以减少黑客利用的机会。同时,限制对远程桌面服务的访问权限,以防止攻击者利用这些服务进行恶意操作。