在现代系统的网络、性能监控和安全领域中,eBPF(extended Berkeley Packet Filter) 已经成为不可忽视的工具。它让开发者可以在不改变内核源代码的前提下,在 Linux 内核中执行用户定义的程序。这篇文章将带你快速了解 eBPF 的概念、用途以及它为什么如此强大。

什么是 eBPF?

eBPF 最初是一个用于网络数据包过滤的工具,最早作为 BPF 的扩展版本开发,后来逐步演变成一个通用的内核沙盒,允许开发者在内核中安全地执行代码,而无需修改内核代码或重启系统。eBPF 程序可以附加到特定的内核事件上,比如网络数据包的处理、系统调用或跟踪应用程序的性能。

eBPF 的工作原理

eBPF 通过在内核和用户态之间构建一种桥梁,使得开发者能够在用户态编写程序,并在内核态中执行。它的核心组件包括:

• BPF 字节码:用户态编写的 eBPF 程序被编译成字节码,类似于虚拟机语言。然后,内核将该字节码加载到一个内核虚拟机中执行。

• 安全性检查:在 eBPF 程序加载到内核之前,内核会对其进行严格的验证,确保代码不会对系统安全性造成威胁(如死循环或非法访问内存)。

• 挂载点(Hook Points):eBPF 程序可以挂载到不同的内核事件(如系统调用、网络包过滤、追踪进程事件等),从而动态地修改和观察内核行为。

eBPF 的主要应用场景

1. 网络监控与优化

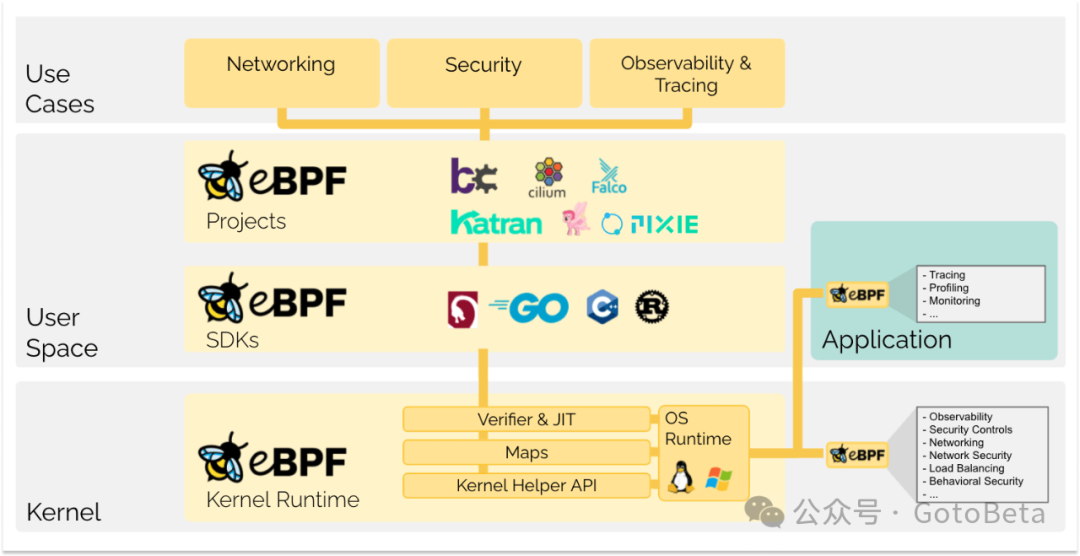

eBPF 的最早应用是网络数据包过滤和监控。通过 eBPF,网络工程师可以在不影响系统性能的情况下,过滤、跟踪和分析实时网络流量。示例:Facebook 开源的 Katran 项目就是一个基于 eBPF 的负载均衡器,用于高效地处理大规模的网络请求。2. 性能调优与追踪

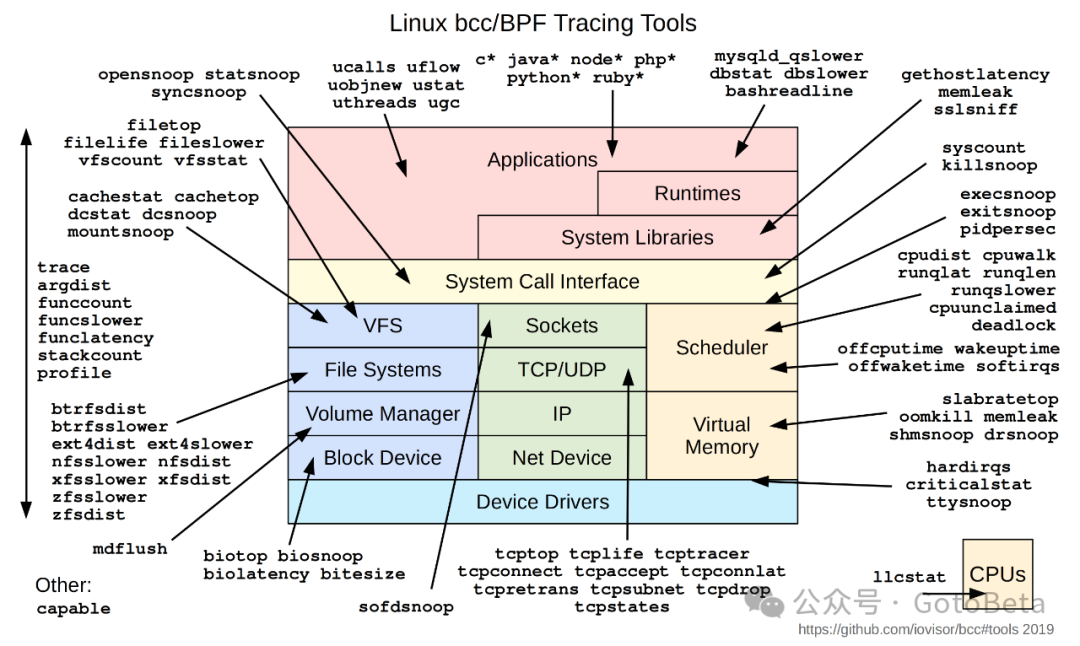

eBPF 提供了高效的性能分析工具。通过 eBPF,我们可以捕捉内核中的关键事件(如系统调用、调度程序、文件系统事件等),并生成性能分析数据,以帮助优化系统性能。示例:bcc(BPF Compiler Collection)和 BPFtrace 是两个广泛使用的 eBPF 工具,用于系统追踪与调优。它们提供了易用的高级接口,简化了开发者与 eBPF 的交互。3. 安全监控

eBPF 还被用于实时安全监控。它可以监控系统调用和网络行为,发现潜在的安全威胁。相比于传统的入侵检测系统,基于 eBPF 的安全工具可以更早、更精细地发现异常行为。示例:Cilium 是一个基于 eBPF 的容器网络安全工具,能够在云原生环境中提供细粒度的网络访问控制和监控功能。

eBPF 的优势

• 低开销、高效率

eBPF 运行在内核态,且对系统性能的影响极小。这使得它非常适合在生产环境中进行高性能追踪与监控。• 动态调试和开发

eBPF 不需要重新编译内核或重启系统,程序可以动态加载到内核中执行。开发者可以根据需要快速迭代和调整调试。• 强大的安全性

eBPF 程序在执行前会经过内核的严格验证,因此即使运行在内核态,也不会轻易破坏系统安全。

eBPF 的挑战

虽然 eBPF 功能强大,但它也有一些挑战:

1. 学习曲线陡峭

eBPF 程序需要对 Linux 内核有较深入的理解。此外,编写 eBPF 程序也要求熟悉低级编程语言,如 C 或 LLVM 字节码。2. 生态不完善

尽管 eBPF 在不断发展,但其生态系统和工具链还未完全成熟,尤其是在某些特定应用场景下,调试和支持仍然存在一些问题。

总结

eBPF 是一个颠覆性的技术,它打破了内核与用户态之间的传统边界,提供了一种高效、灵活且安全的内核编程方式。无论是在网络优化、性能调优还是安全监控领域,eBPF 都展现了巨大的潜力。

对于开发者而言,深入理解并掌握 eBPF,能够带来强大的系统监控、调优和安全能力。如果你正在寻找一种高效的系统分析工具,eBPF 无疑是值得深入研究的方向。

参考链接:

• eBPF 官方文档:https://ebpf.io

• bcc - eBPF 工具集合:https://github.com/iovisor/bcc

• BPFtrace - eBPF 追踪工具:https://github.com/iovisor/bpftrace

通过这些工具,你可以进一步探索 eBPF 的强大功能!

及时获取更多最新开发技术和资讯,请关注GotoBeta公众号!