00

引言

权限管理是信息安全领域中的一个关键组成部分,它涉及对系统数据访问权限的控制与监控。有效的权限管理不仅能保护系统免受未授权访问,还能提升系统的整体安全性。本文将介绍权限管理的基本概念、分类、常见模型、实施策略及其挑战。

权限管理的概念

权限管理的分类

功能权限主要控制用户的可视范围,包括菜单、页面、按钮等。它决定了用户登录系统后可以看到哪些模块,可以操作哪些按钮。功能权限的设计考虑到企业中不同角色的员工看到的业务模块和操作的功能权限也不相同。例如销售人员和财务人员的职能不同,每个人看到的业务模块也不相同,哪怕同样是财务人员,因为职级高低的不同,操作按钮的权限也不尽相同。不同的业务会有不同的权限控制,具体的权限划分需根据实际的业务来确定。

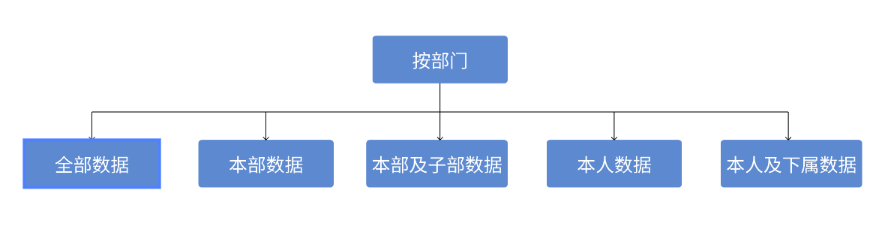

数据还可分为需要数据权限控制的和不需要数据权限控制的。若不同用户针对某部分数据具有不同的权限,那这部分数据就需要进行数据权限控制;若某部分数据是可被所有人看到的,那这部分数据就不需要进行数据权限控制。

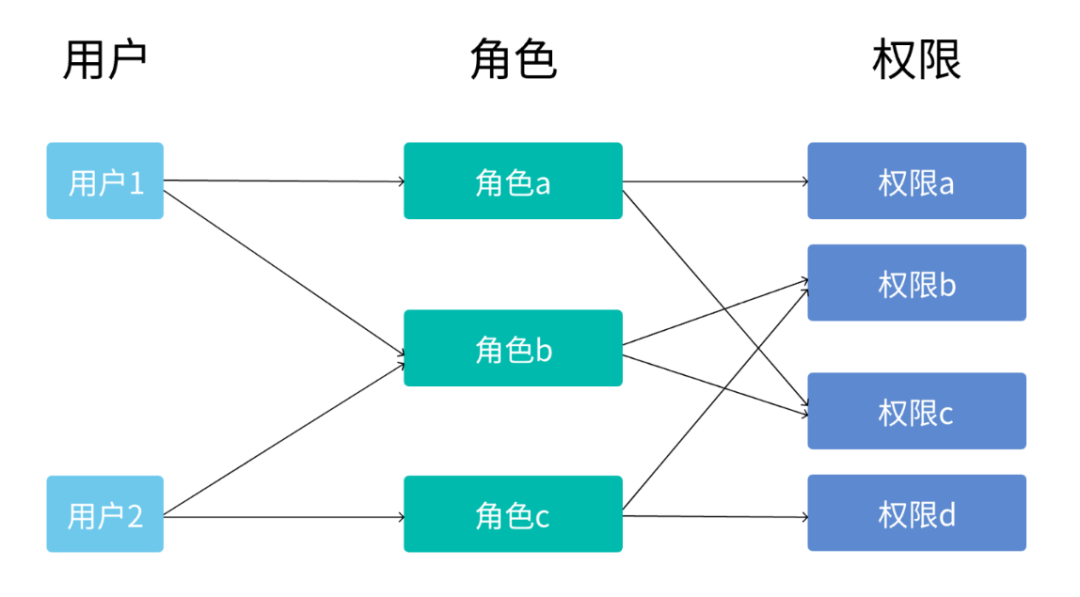

权限管理的常见模型

权限模型定义了如何管理和控制对资源的访问。常见的权限模型包括以下几种。

访问控制列表(ACL)

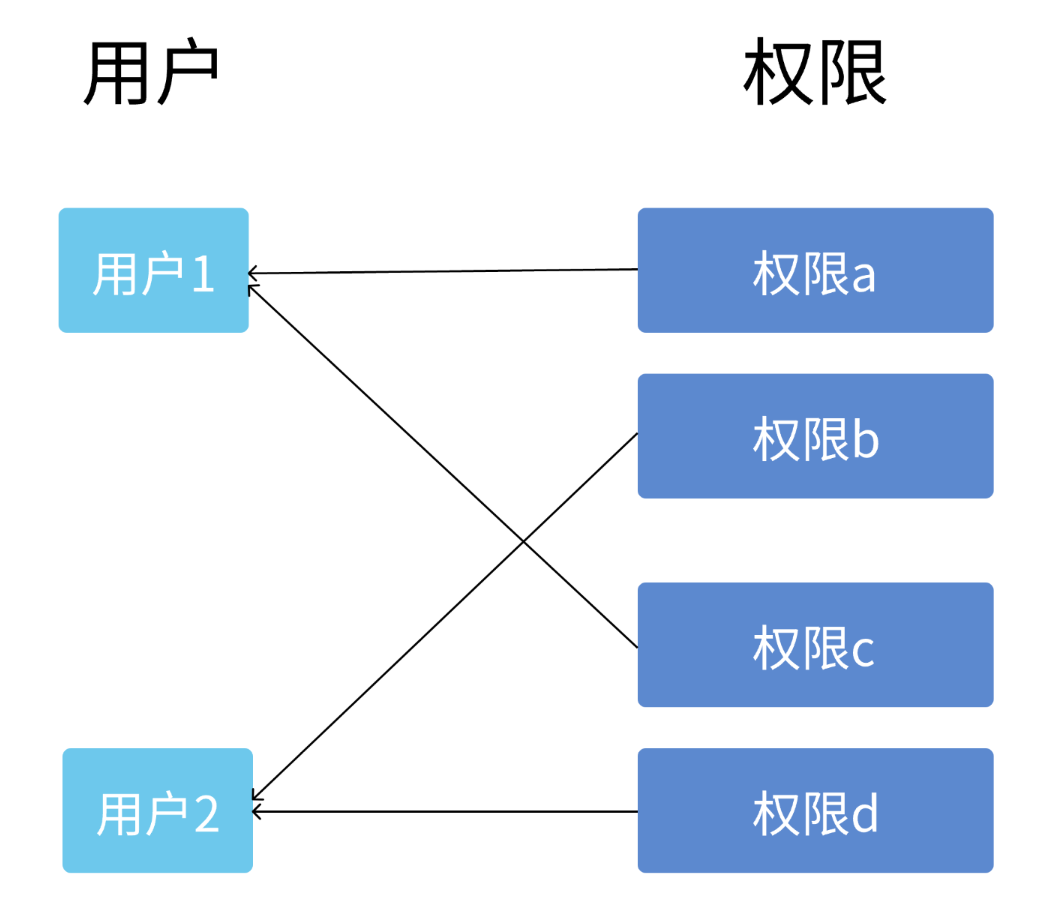

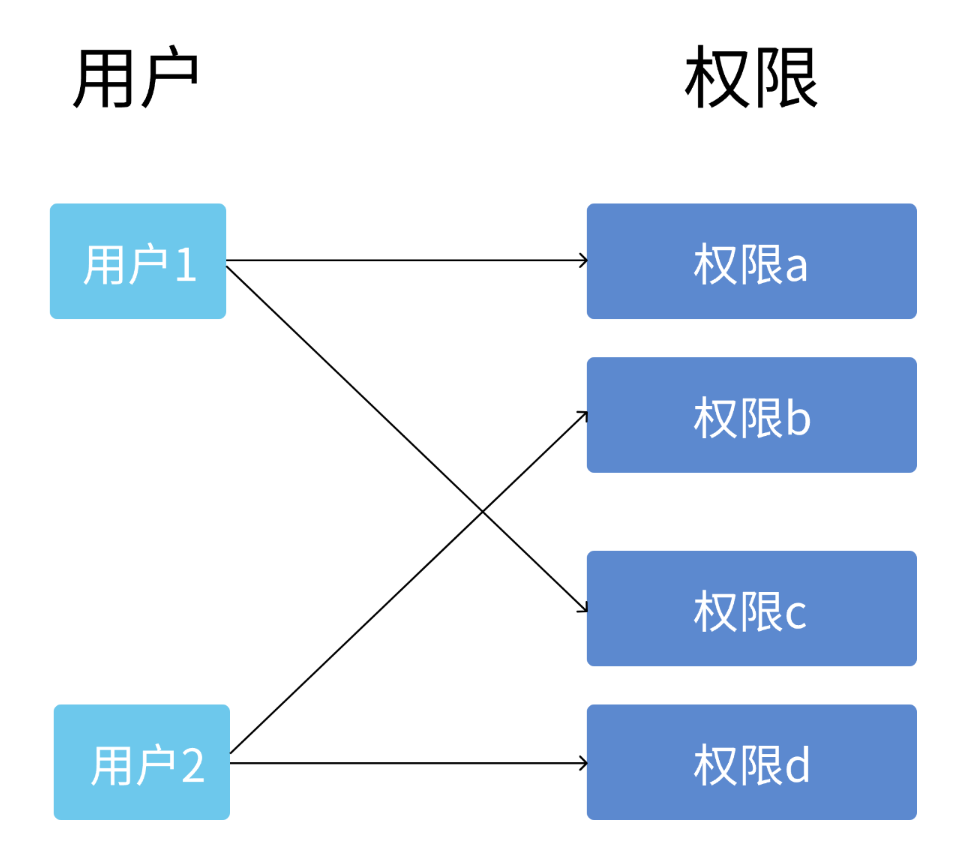

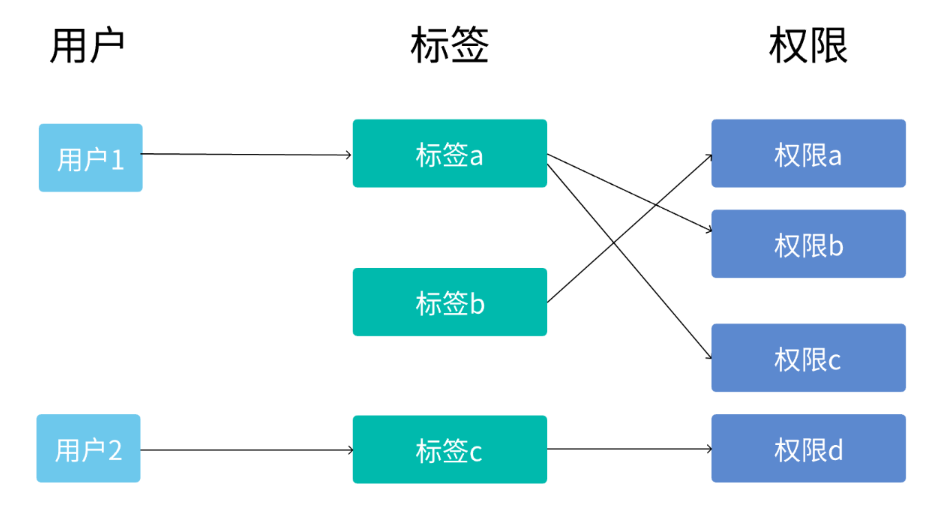

访问控制列表(Access Control List,ACL)模型只有权限与用户两个概念,从权限的角度来定义可访问该权限的用户,维护对应用户清单,从而实现用户与权限之间的映射管理。

它的优点是可以满足个性化的需求,即为系统中的用户单独分配权限,但由于需要维护每个用户的访问权限列表,管理者工作量大,所以需要解决复用性问题。

强制访问控制(MAC)

它的优点是提高了安全性,适用于安全级别要求较高的场景,但灵活性较差,管理复杂度较高,可能影响系统的可用性和用户体验。

基于属性的访问控制(ABAC)

属性可以是任意的对象,一般会涉及的属性主要是以下四类:

1) 访问主体属性:访问者自带的属性,比如年龄,性别,部门,角色等;

2) 动作属性:比如读取,删除,查看等;

3) 对象属性:被访问对象的属性,比如一条记录的修改时间,创建者等;

权限管理的实施策略

最小权限原则

权限审计与监控

权限变更管理

自动化与工具的应用

定期培训与意识提升

权限管理的挑战

复杂性与可管理性

权限管理系统的复杂性可能随着组织规模的扩大而增加,需要平衡灵活性与安全性。

用户需求变化的应对

用户角色和权限可能频繁变动,需要及时调整权限设置以满足实际需求。

合规要求与遵循

不同的行业和地区可能有不同的合规要求,确保权限管理符合相关法规可能需要额外的努力。

技术支持与系统集成问题

需要选择合适的技术解决方案,并进行有效的配置和维护,以支持复杂的权限管理需求。

总结