翻译来自:掣雷小组

成员信息:

thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt,

这个公众号,一定要关注哦,慢慢会跟上面老哥们一起分享很多干货哦~~

标记红色的部分为今日更新内容。

第八章:使用自动化扫描器

在这章节,我们将包括以下小节:

8.1、使用Nikto进行扫描

8.2、自动化扫描注意事项

8.3、使用Wapiti发现漏洞

8.4、使用OWASP ZAP进行扫描漏洞

8.5、使用Skipfish检测安全漏洞

8.6、使用WPScan查找WordPress中的漏洞

8.7、使用JoomScan扫描Joomla中的漏洞

8.8、使用CMSmap扫描Drupal

8.3、使用Wapiti发现漏洞

Wapiti是另一个基于终端的Web漏洞扫描程序,它将GET和POST请求发送到寻找以下漏洞的目标站点(http://wapiti.sourceforge.net/):

文件纰漏

数据库注入

跨站点脚本(XSS)

命令执行检测

CRLF注射

XML外部实体(XXE)注入

使用已知的潜在危险文件

可绕过的弱.htaccess配置

存在提供敏感信息的备份文件(源代码公开)

在本文中,我们将使用Wapiti发现我们的一个测试应用程序中的漏洞并生成扫描报告。

实战演练

Wapiti是一个命令行工具; 在Kali Linux中打开终端并确保在开始之前运行易受攻击的VM:

1. 在终端中,执行wapiti http://192.168.56.11/peruggia/ -o wapiti_result -f html-m“-blindsql”扫描我们易受攻击的VM中的Peruggia应用程序,将输出以HTML格式保存在wapiti_result目录中 ,并跳过盲目的SQL注入测试。

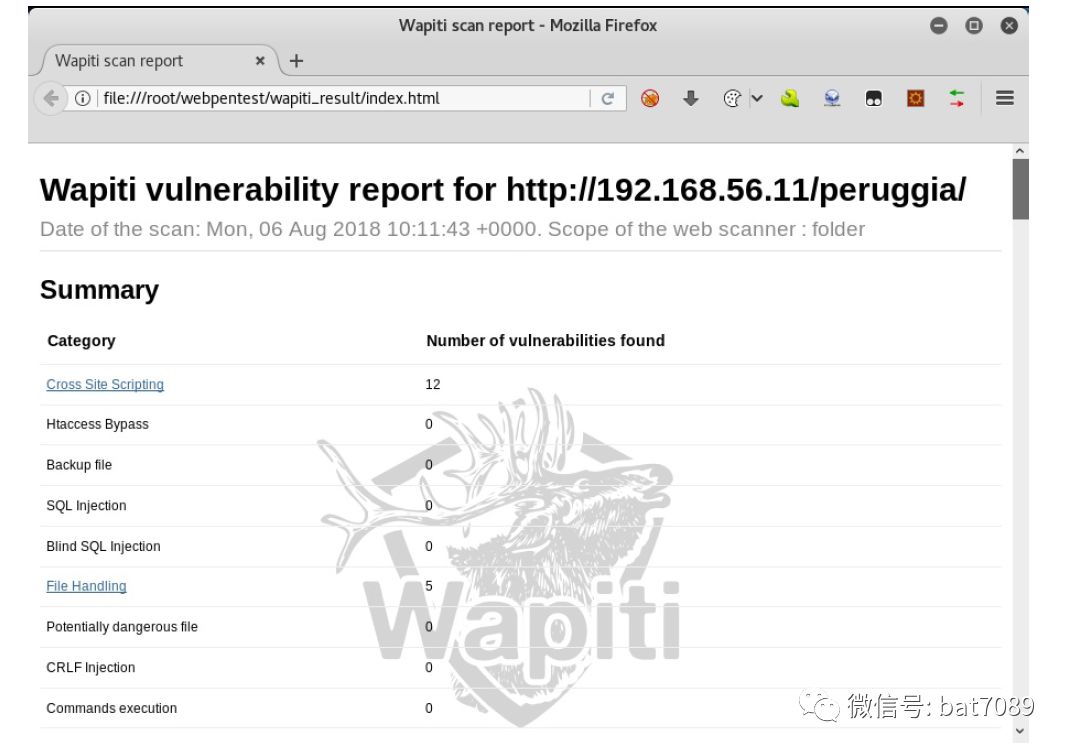

2. .等待扫描完成并打开报告的目录,然后打开index.html文件; 那么,你会看到这样的东西:

在这里,我们可以看到Wapiti发现了12个XSS和5个文件处理漏洞。

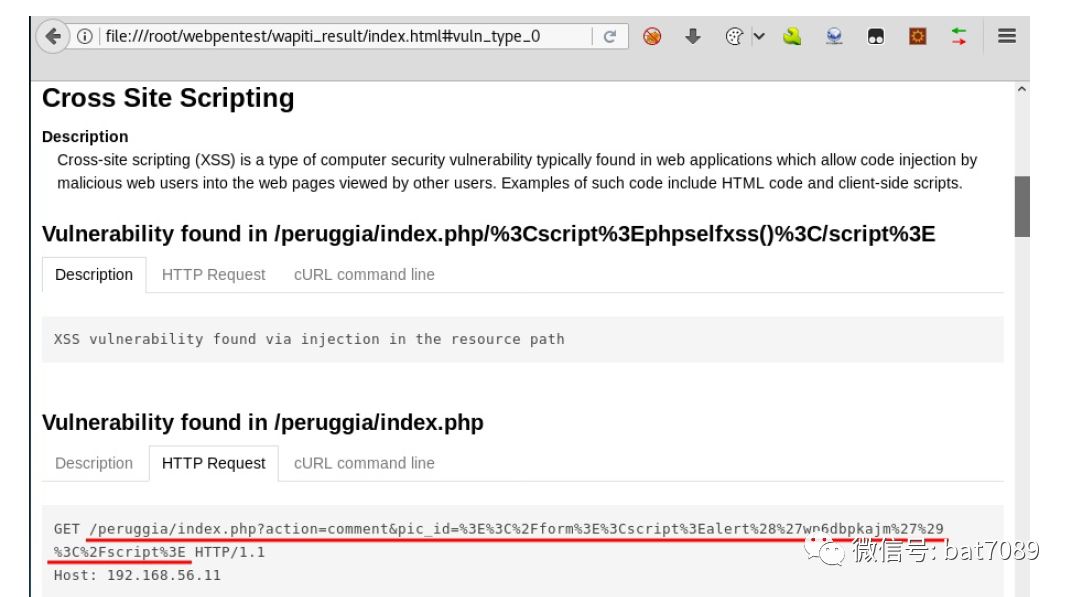

3. 现在,单击CrossSite Scripting以查看结果的详细信息。

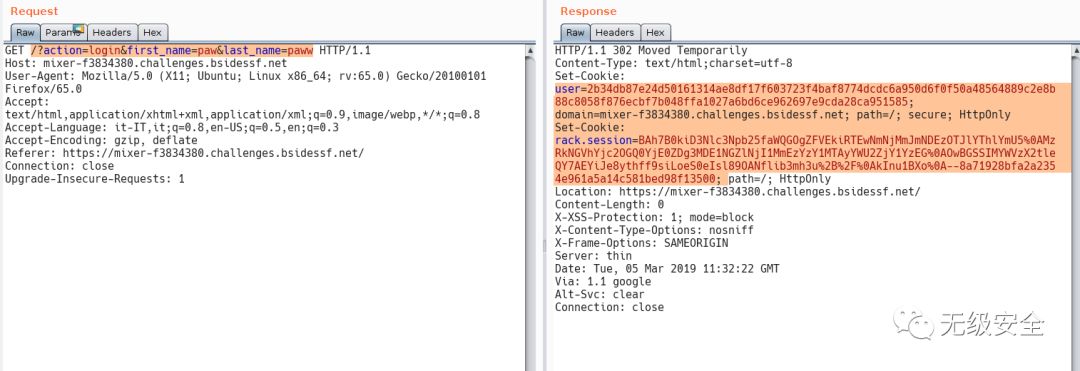

4. 选择一个漏洞,然后单击HTTP请求,我们将选择第二个并选择并复制请求的URL部分

5.现在,我们将该URL粘贴到浏览器中并添加服务器部分(

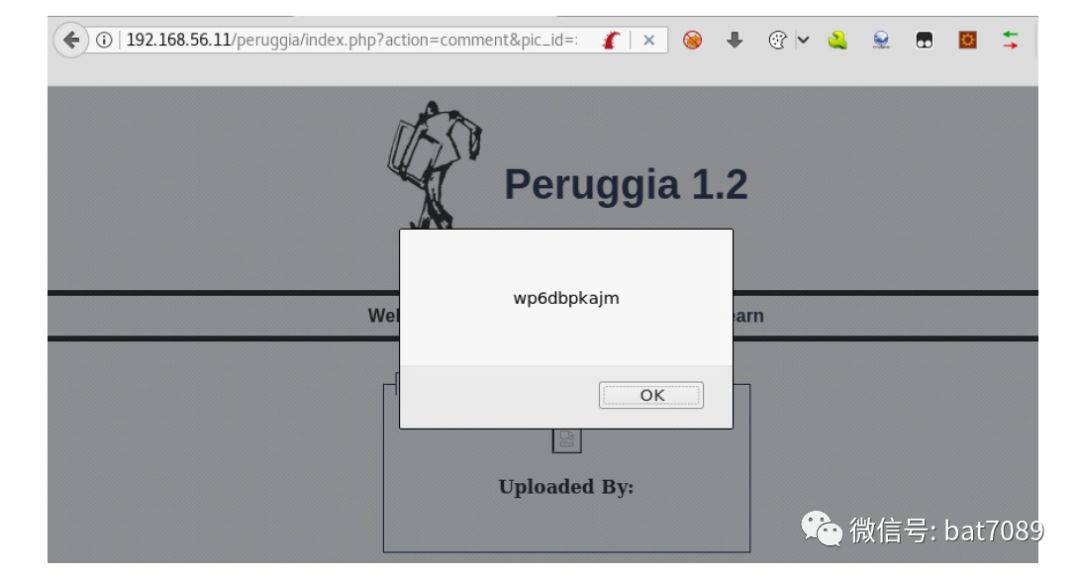

http://192.168.56.11/peruggia/index.php?action=comment&pic_id=%3E%3C%2F%3E%3Cscript%3Ealert%28%27wp6dpkajm%27%29%3C /脚本%3E); 结果应如下所示:

我们发现确实存在一个XSS漏洞。

原理剖析

我们跳过了这个配置中的盲SQL注入测试(-m“-blindsql”),因为我们已经知道这个应用程序很容易受到攻击。 当它达到计算基于时间的注入时,它会引发超时错误,使Wapiti在扫描完成之前关闭,因为Wapiti通过注入sleep()命令多次测试,直到服务器超过超时阈值。

此外,我们选择了输出的HTML格式(-f html)和wapiti_result作为报告的目标目录; 我们还可以使用其他格式,例如JSON,OpenVas,TXT或XML。

Wapiti的其他命令选项包括:

-x <URL>:从扫描中排除指定的URL; 对注销和密码更改URL特别有用。

-i <file>:从XML文件恢复以前保存的扫描。 文件名是可选的,因为如果省略,Wapiti会从其扫描文件夹中获取文件。

-a <login%password>:使用指定的凭据对应用程序进行身份验证。

--auth-method <method>:定义-a选项的身份验证方法; basic,digest, kerberos, 或 ntlm.

-s <URL>:定义用于开始扫描的URL。

-p <proxy_url>:使用HTTP或HTTPS代理。

喜欢老哥,就请他吃大鸡腿吧!