今天(2012-09-27),在乌云网站上爆出12306存在一个严重的SQL注入漏洞,当晚该漏洞已经被修复。报告者调侃:"分站有个注入,好几亿的项目,没敢跑库,跑坏了赔不起"。这一漏洞在微薄上引发了关于这个备受争议的火车票订购网站的广泛热议。

以下是这个漏洞的报告信息:

以下是这个漏洞的报告信息:

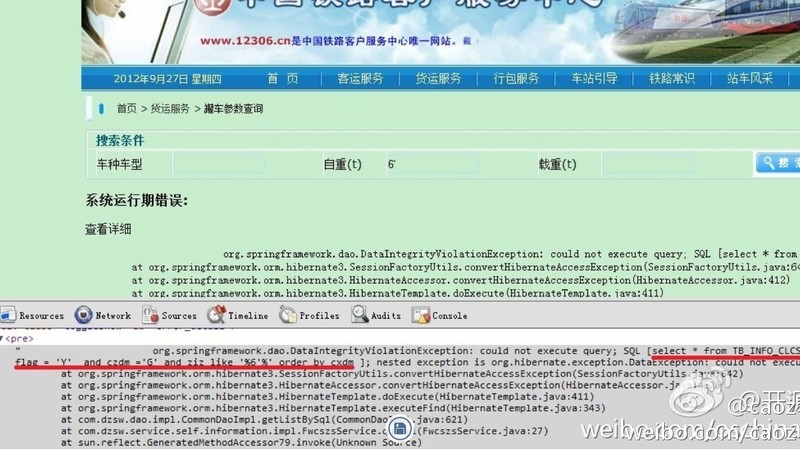

该漏洞通过简单的代码注入,可以抛出异常,暴露完整的SQL代码:

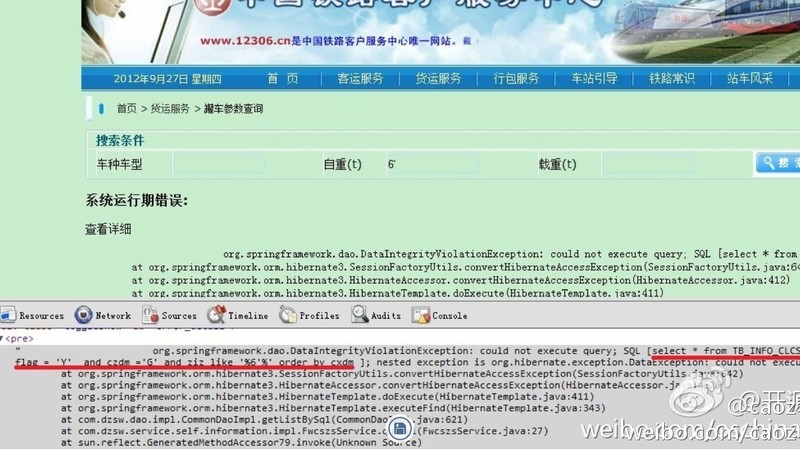

这个漏洞更严重的是,通过注入,可以获得全表数据,甚至获得更多的数据库信息,不知道黑客在公开漏洞前是否已经获得了更多信息:

SQL开发应该注意绑定变量,避免被SQL注入攻击。

数据安全的关注刻不容缓,如果忽视了,就难免遭遇安全危机。如果在代码上难以改变,有一些产品可以用于防范这类注入,如Oracle的Firewall产品。

这个漏洞更严重的是,通过注入,可以获得全表数据,甚至获得更多的数据库信息,不知道黑客在公开漏洞前是否已经获得了更多信息:

SQL开发应该注意绑定变量,避免被SQL注入攻击。

数据安全的关注刻不容缓,如果忽视了,就难免遭遇安全危机。如果在代码上难以改变,有一些产品可以用于防范这类注入,如Oracle的Firewall产品。

「喜欢这篇文章,您的关注和赞赏是给作者最好的鼓励」

关注作者

【版权声明】本文为墨天轮用户原创内容,转载时必须标注文章的来源(墨天轮),文章链接,文章作者等基本信息,否则作者和墨天轮有权追究责任。如果您发现墨天轮中有涉嫌抄袭或者侵权的内容,欢迎发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。