详细介绍:.wstop勒索病毒如何防止数据恢复

在勒索病毒攻击中,.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒以其独特的加密方式和勒索手段,给受害者带来了极大的困扰和经济损失。为了防止用户通过其他方式恢复被加密的数据,该病毒还采取了一系列措施来进一步增加用户的压力,迫使其支付赎金。以下是对这些措施的详细介绍:

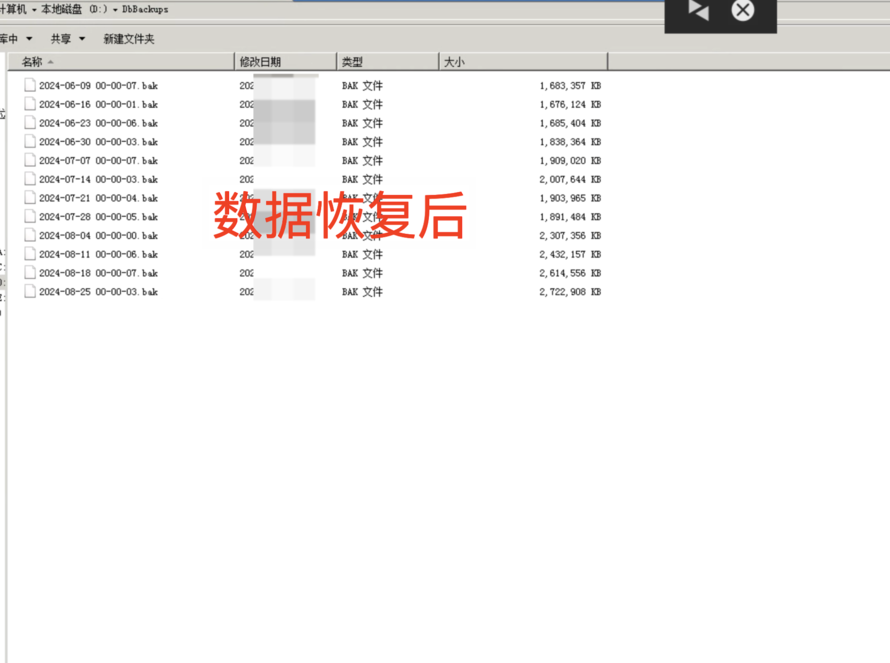

一、删除或覆盖备份文件

备份文件是用户恢复数据的重要途径之一。然而,.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒在感染系统后,会搜索并定位用户的备份文件。一旦找到这些文件,病毒会毫不犹豫地将其删除或覆盖,从而确保用户无法通过备份来恢复数据。这一行为极大地增加了数据恢复的难度,使用户在面临勒索时更加无助。

二、修改系统配置

除了删除或覆盖备份文件外,.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒还会修改系统的配置,以防止数据恢复软件正常工作。这些配置可能包括文件系统的访问权限、系统日志的设置等。通过修改这些配置,病毒可以阻止数据恢复软件访问被加密的文件或获取必要的恢复信息。这样一来,即使用户拥有先进的数据恢复工具,也可能无法成功恢复数据。

三、破坏数据恢复环境

此外,.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒还可能破坏用户的数据恢复环境。例如,病毒可能会删除或损坏与数据恢复相关的软件、驱动程序或系统文件。这些破坏行为会进一步降低数据恢复的成功率,使用户在寻求恢复方案时面临更多的困难和挑战。

四、利用加密技术保护自身

值得注意的是,.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒在防止数据恢复的同时,也利用先进的加密技术来保护自身。这使得杀毒软件等安全工具难以检测和清除病毒。因此,用户在面对勒索病毒攻击时,需要采取更加谨慎和有效的防范措施来确保系统的安全。 数据的重要性不容小觑,您可添加我们的技术服务号(shujuxf),我们将立即响应您的求助,提供针对性的技术支持。

应对策略与建议

针对.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒防止数据恢复的行为,用户可以采取以下应对策略和建议:

定期备份数据:建立定期备份数据的习惯,并将备份文件存储在安全、远离主办公地点的位置。这可以确保在数据被加密或损坏时,用户能够迅速恢复数据。

使用安全软件:安装可信赖的杀毒软件或其他安全软件来实时监控和检测恶意软件的入侵。这些软件可以帮助用户及时发现并清除勒索病毒等恶意软件。

加强安全意识:提高用户对勒索病毒等网络威胁的认识和防范能力。教育用户如何识别和避免潜在的攻击,如避免打开未知发件人或可疑邮件的附件和链接。

制定紧急响应计划:制定并测试紧急响应计划以应对勒索病毒攻击等网络安全事件。计划应包括恢复数据的步骤、隔离感染的系统、通知相关人员和当局等行动指南。

综上所述,.[[BitCloud@cock.li]].wstop、.[[dataserver@airmail.cc]].wstop 、[[Fat32@airmail]].wstop 、[[BaseData@airmail]].wstop勒索病毒在防止数据恢复方面采取了多种手段来增加用户的压力并迫使其支付赎金。然而,通过采取有效的防范措施和应对策略,用户可以降低感染病毒的风险并减少数据丢失的风险。

以下是2024常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。