一、LXC 容器基础概念

LXC 与 Docker 的区别

LXC 是系统级容器,提供完整的操作系统环境,适合运行多应用或服务(如文件服务器、数据库)。

Docker 是应用级容器,专注于单应用隔离,适合微服务场景。

LXC 共享宿主机内核,资源占用低,启动速度快,但安全性较虚拟机略低。

特权容器 vs 无特权容器

特权容器:拥有宿主机 root 权限,支持挂载 NFS/SMB、硬件直通(如显卡),但安全性较低。

无特权容器:通过用户映射限制权限,更安全,但无法直接访问硬件或挂载网络存储。

适用场景:需 GPU 转码(如 Jellyfin)或挂载共享存储时选择特权容器;常规服务(如 DNS、数据库)建议无特权 。

二、LXC 容器创建与配置

1. 创建流程

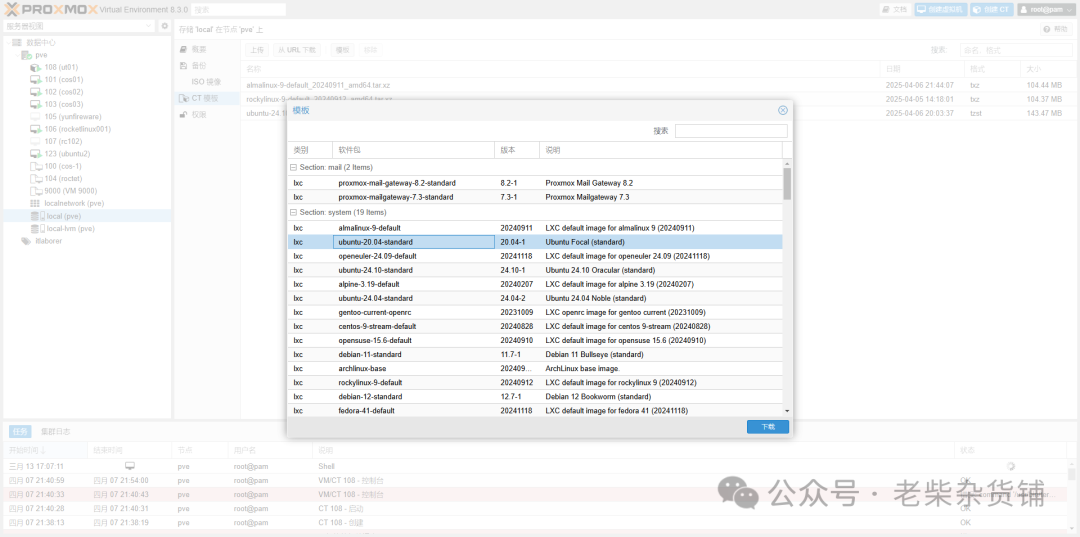

模板下载

更换国内源(如清华源)加速下载:

sed -i 's|http://download.proxmox.com|https://mirrors.tuna.tsinghua.edu.cn/proxmox|g' /usr/share/perl5/PVE/APLInfo.pmsystemctl restart pvedaemon.service

在 Web 界面选择模板(如 Debian、Ubuntu)下载

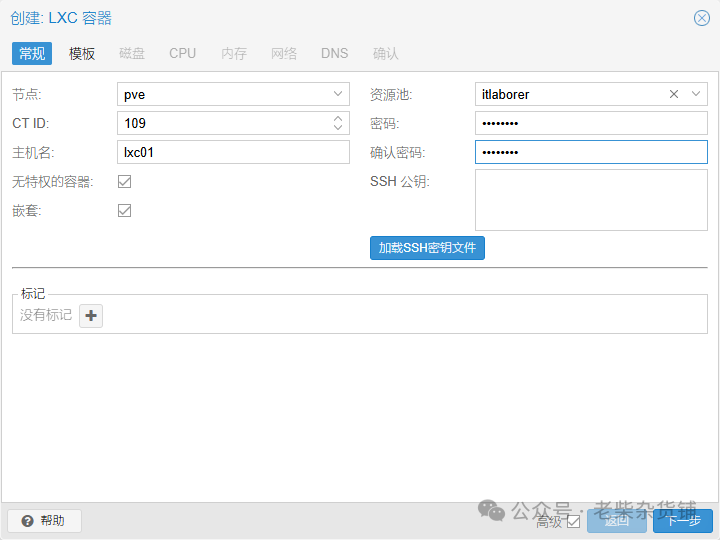

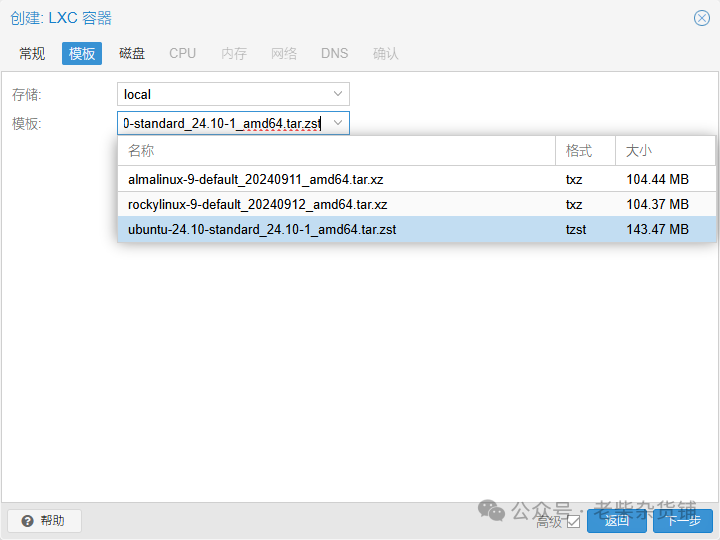

创建容器

填写主机名、密码,选择模板。

关键配置:

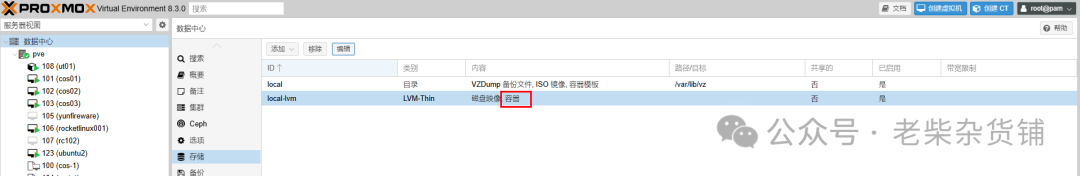

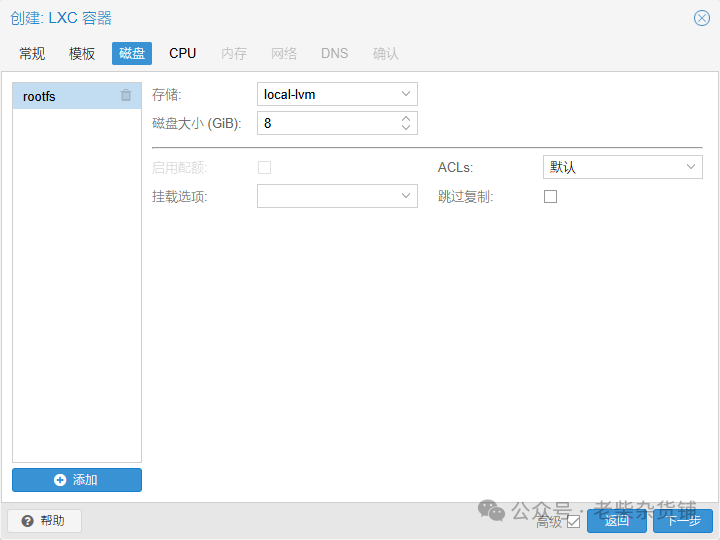

磁盘:默认 8GB,建议根据需求调整(如 Docker 容器分配 20-50GB)。(存储需有rootfs权限,否则无法选择)

网络:静态 IP 或 DHCP,网关指向宿主机或路由器。

特权模式:需取消勾选“无特权容器”以启用特权模式。

启动前配置

功能选项:勾选 Nesting(支持嵌套虚拟化)、FUSE(挂载网盘)等。

配置文件修改(特权容器需手动添加):

# 编辑容器配置文件(如 etc/pve/lxc/102.conf)lxc.apparmor.profile: unconfinedlxc.cgroup.devices.allow: alxc.mount.auto: cgroup:rw proc:rw sys:rw

支持设备直通(如显卡需添加 /dev/dri 挂载)。

创建 LXC 容器(特权模式):

# 下载模板(如 Debian 12)pveam download local debian-12-standard_12.0-1_amd64.tar.zst# 创建容器(ID 102,分配 2GB 内存,8GB 磁盘)pct create 102 local:vztmpl/debian-12-standard_12.0-1_amd64.tar.zst \--rootfs local-lvm:8 \--memory 2048 \--cores 2 \--hostname my-lxc \--unprivileged 0 # 特权模式

三、高级功能与优化

1. 挂载宿主机目录

通过命令或 Web 界面将宿主机目录映射到容器:

pct set 118 -mp0 /mnt/pve/data,mp=/data # 宿主机路径映射到容器的 /data

需确保宿主机目录权限正确

2. Docker 支持

在特权容器中安装 Docker 需额外配置:

修改容器配置文件,允许设备访问和权限。

安装 Docker 后验证:docker run hello-world。

3. 网络优化与安全

隔离配置:通过独立网桥(如 vmbr1)隔离容器网络,设置防火墙规则限制流量。

IPv4/IPv6 转发:若容器作为网关,需开启转发并配置路由规则 。

四、常见问题解决

无法挂载设备或启动失败

原因:权限未配置或设备未挂载。

解决:检查容器配置文件中的 lxc.cgroup.devices.allow 和挂载条目。

容器内无法使用 NFS/SMB

原因:未启用特权模式或缺少内核模块。

解决:切换为特权容器,并添加 lxc.mount.auto 配置。

存储空间不足

扩展磁盘:通过 Web 界面调整磁盘大小,或在容器内使用 resize2fs 扩展分区。

五、最佳实践

备份与模板:定期备份容器,或通过清理无用文件后生成自定义模板,方便快速部署。

资源分配:根据服务需求动态调整 CPU/内存,避免过度分配 。

安全加固:非特权容器优先,限制 root 权限,定期更新系统和容器内软件。

通过以上步骤,可高效管理 PVE 中的 LXC 容器,平衡性能与安全性。如需进一步调试,可通过 pct enter <CTID> 进入容器 Shell

六、适用场景

| 场景 | LXC 容器 | VM 虚拟机 |

|---|---|---|

| 推荐用途 | ||

| 典型反例 |

混合使用:在 PVE 中结合 LXC 和 VM,例如用 LXC 运行 Linux 服务,用 VM 运行 Windows 应用。

安全第一:非特权容器 + 防火墙规则 > 特权容器 > 虚拟机。

监控资源:通过 PVE 的 Web 界面实时查看容器和虚拟机的 CPU/内存/磁盘使用情况。