1.1 云资源池安全需求

随着中国电信浙江公司云资源池的不断壮大,引发了对云安全的更高要求,不仅要解决常规安全问题,更要对云带来的虚拟化能高效适应。

云资源池从系统组成方面与传统平台建设最主要的区别就是将资源虚拟化形成统一的资源池,简化资源的配置与管理,提高硬件的利用率,从而实现云计算的灵活性与弹性。虚拟层的引入,使得以访问控制为核心的安全防护体系与传统的业务平台建设防护体系有了很大的不同,除了包含传统的主机安全、网络安全等外,还需要包含云计算中特殊的虚拟化安全。

综合云资源池系统结构和业务模式分析,当前云资源池安全所面临的核心问题主要包括以下方面:

南北流量安全:指云资源池内外部流量安全,与传统安全防护类似,主要防止外部人员对云资源池进行攻击和破坏。

东西流量安全:指云资源池内部流量之间的安全,在虚拟化环境中,虚拟机成为网元的最小单元,而对于传统的硬件防火墙,以及基于行为特征分析的IDS/IPS等网络安全设备,根本无法感知到同一物理机上各VM 之间通信流量,这成为安全防护中的盲点。

运维安全:指对内部运维人员行为的安全管理和审计,在云资源池中,由于维护人员较多,在跳板机上需要配置大量的账号,来区别维护人员,同时,由于维护时的需要,无法将各账号的权限进行限制,运维人员可以随意在跳板机上存放临时文件以及个人文件,引入安全漏洞,因此需要对内部运维人员作安全审计管理。

高可用性和扩展性:云资源池的安全防护系统不能成为性能瓶颈,必须保证高可用性,确保业务连续性、更高的可靠性、更短的停机时间、更简便的维护和升级,同时,云计算是弹性扩容的,安全设备也应该是灵活扩展的。

1.2 云资源池安全总体思路

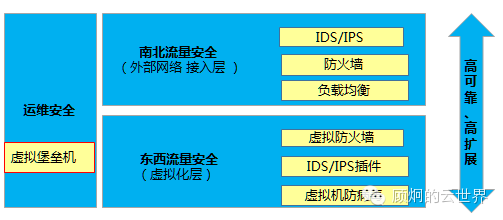

基于对云资源池安全需求分析,云资源池安全防护措施需涵盖外部网络接入层、虚拟化层、运维管理等各层面,并充分考虑性能的高可用性和可扩展性,构建全方位纵深型的安全体系架构,从而保障云资源池的安全。云资源池安全体系架构如下图所示。

图1 云资源池安全体系架构

资源池外部网络接入层在核心交换机侧旁挂DDOS流量清洗、IDS/IPS、防火墙等设备对南北流量进行完备安全防护。虚拟化层面部署虚拟防火墙软件、IDS/IPS深度包检测软件、防病毒软件等对虚拟化层进行安全防护。在运维接入层面部署虚拟堡垒机设备对运维操作进行安全审计和管理。

1.3南北流量安全部署方案

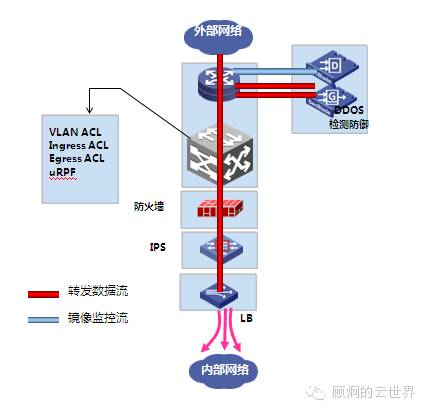

1、部署DDOS流量清洗设备

DDOS攻击分为带宽消耗型攻击(大流量攻击)和主机资源消耗型攻击。带宽消耗型攻击会对云主机资源池出口造成流量压力,阻塞云主机资源池业务网络,影响云主机资源池业务运行。主机资源消耗型攻击使服务器处理大量并发攻击请求,严重影响服务器内存、数据库、CPU的处理性能。

在资源池出口核心交换机侧部署DDOS设备,对大流量DDOS攻击给予清洗。DDOS系统由流量检测系统和流量清洗系统两部分组成,通过在云主机资源池入口链路部署流量检测系统,检测系统检测到异常流量攻击后,上报流量清洗系统并把受攻击的主机流量引入清洗系统进行异常流量清洗,将清洗后的正常业务流量重新注入网络中。

2、部署IDS/IPS 入侵检测防御设备

入侵检测防御系统对应用层进行防御,能够阻止蠕虫、病毒、木马、拒绝服务攻击、间谍软件、VOIP攻击以及点到点应用滥用。通过深达第七层的流量侦测,发生损失之前阻断恶意流量。

在资源池入口核心交换机侧部署IPS进行应用层防御,保证业务平台资源池服务器免受外部应用层攻击。

3、部署边界防火墙设备

边界防火墙工作在外部网络和内部网络之间,将内部网络和外部网络有效地隔离起来,达到增加内部网络安全的目的。一般情况下,通过防火墙提供4个安全区域:授信安全区域trust、非授信安全区域untrust、非军事化区域DMZ和本地逻辑安全区域local。

在资源池入口核心交换机侧部署防火墙设备进行网络层防御,保证业务平台资源池免受外部网络攻击。

图2 南北流量安全部署架构图

1.4东西流量安全部署方案

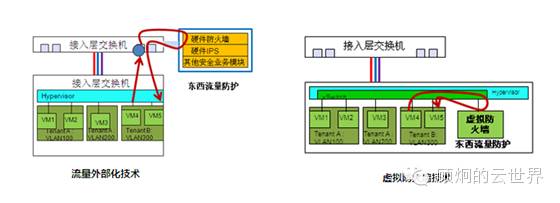

东西流量安全指云资源池内部虚机与虚机之间流量安全。目前对于东西流量安全防护主要有流量外部化技术和虚拟防火墙技术。

1、量外部化技术

流量外部化指的是对资源池内部虚机之间的流量通过相应技术引出,对引出的流量进行安全控制。主要在接入交换机侧部署硬件防火墙等安全模块,通过VEPA技术将内部流量引出到外部安全模块,对流量安全控制。这种方法实现较简单,但是将内部流量引出会增加额外流量,同时牺牲端口资源。如图所示。

2、虚拟防火墙技术

虚拟防火墙技术指的是软件定义的防火墙,在每台装有虚拟化软件的服务器上新启一台虚机,在虚机上安装虚拟化防火墙软件,对虚机之间的流量进行安全访问与控制。这种实现方法虚机之间流量管控及安全控制在内部完成,无需增加额外流量,而且消耗系统资源少。后续技术发展中,虚拟防火墙将在内核中实现,而无需新启虚机消耗虚机资源。如图所示。

图3 东西流量安全部署架构

资源池对于东西流量安全引入虚拟化防火墙技术,部署vmware vshiled app 实现虚机之间的隔离和访问控制。对于虚拟机内部安全部署Vshield end,通过此安全模块接口可集成第三方安全软件实现终端保护。

vShield App是VMware安全套件中的虚机/应用安全模块,也就是上文提到的虚拟防火墙,它借助直接应用到虚拟机环境的安全服务来保护和隔离关键应用,保护云资源池内部的应用程序免遭基于网络的攻击,控制虚拟机之间的网络通信。目前需要安装在集群内的每台 ESXI主机上,需要占用1个虚机的资源,后续版本中将在内核中嵌入。

Vshield end是VMware安全套件中的虚拟机内部安全模块,通过此安全模块接口可集成第三方安全软件,部署第三方防病毒,IDS/IPS软件,对安装WINDOWS操作系统的虚机进行漏洞扫描和病毒查杀,实现虚机终端安全。

1.4 运维安全部署方案

云资源池目前通过在云资源池中部署虚拟堡垒机实现运维安全。

1、虚拟堡垒机引入

电信业务平台资源池中一般部署跳板机,并在上面安装各类维护工具,维护人员先通过远程桌面连接到该服务器,然后使用客户端工具对目标服务器进行维护访问,由于维护人员较多,在跳板机上需要配置大量的账号来区别维护人员,同时由于维护时的需要,无法将各账号的权限进行限制,运维人员可以随意的在跳板机上存放临时文件以及个人文件,导致管理员很难对跳板机进行管理,因此非常有必要对内部运维人员操作进行安全审计管理。

堡垒机,为运维安全管理部署的一种必要手段,即在一个特定的网络环境下,为了保障网络和数据不受来运维客户端的入侵和破坏,而运用各种技术手段实时收集和监控运维人员运维过程中每一个操作、安全事件、网络活动,以便集中报警、记录、分析、处理的一种技术手段。

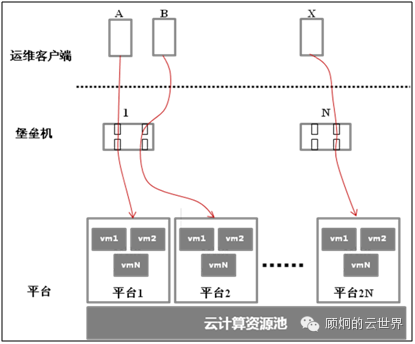

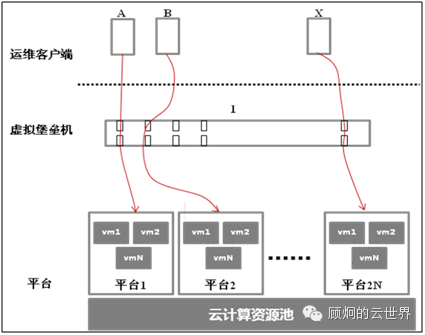

传统建设中,每个平台独自建设,堡垒机也相对应每个平台部署,一般只要管理一个平台,堡垒主机网卡数量配置2-4个可以满足需求。

但在云计算资源池环境中,众多业务平台都承载在云资源池中,堡垒机需要对资源池内所有的业务平台操作进行安全管理。在传统堡垒机部署模式下,由于堡垒机单台网卡有限,需要通过增加部署堡垒主机数量增加网卡来满足管理整个资源池的需求。如下图所示为传统堡垒机部署模式。这种传统部署方式,部署复杂,建设周期长,扩容不灵活,严重违背了资源池集约、灵活、弹性等原则。

图4 云资源池传统堡垒机部署方案

为了适应云计算资源池环境,在运行维护过程中,提出了虚拟堡垒机方案,定制了结合虚拟化特点的堡垒机系统,并采用虚拟机承载,通过虚拟化技术,灵活配置网卡,实现资源池的集约、灵活和弹性。

2、虚拟堡垒机部署方案

虚拟堡垒机承载在虚拟化平台的虚机上,提供对运维操作人员的认证、授权、审计、监控等功能,虚拟堡垒机系统结合虚拟化技术和堡垒机技术,针对云计算资源池虚拟化环境,避免了后门漏洞,实现资源池运维体系的安全。

通过与虚拟化平台的无缝衔接,将堡垒机系统承载在虚机上,利用虚机网卡灵活可扩展性,实现新增平台时,无需新增主机,只需新增网卡实现。

通过B/S方式(https)进行管理,其主要功能为实现对运维人员操作服务器、网络设备、数据库过程的全程监控与审计,以及对违规操作行为的实时阻断。采用先进的设计理念,支持对多种远程维护方式的支持,如字符终端方式(SSH、Telnet、Rlogin)、图形方式(RDP、X11、VNC、Radmin、PCAnywhere)、文件传输(FTP、SFTP)以及多种主流数据库的访问操作。

同时系统可以针对信息系统中的服务器、网络设备、业务系统及数据的第三方工程人员的外联接入、远程维护行为(信息系统开发方的远程调试升级、服务器及网络设备厂商的远程维护等等)进行严格的远程访问控制、单点登录准入、维护行为控制及操作内容的完全记录及安全审计。

图5 业务平台云资源池虚拟堡垒机部署方案