(此岁只能云赏樱了)

书接上文,这些天一直在研究IdentityServer4(下文简称Ids4)框架,发现有很多有意思,或者说比我想象中的知识点,可扩展的多,所以比较开心能钻研进去,就像当时学习ASP.NET Core一样,越学越感觉有意思的,我自认为ASP.NET Core已经学的基本出师了,希望Ids4我也能学到出师,毕竟要干一件事就要做好它。

在之前的公众号文章中呢,我已经对多个客户端进行了迁移,比如JS模式,MVC模式:

在我的开篇讲中,一共说到了平时开发常见的模式有以下几个:

简化模式和授权码模式已经说完了,分别对应了JS客户端和MVC客户端,那今天就说一下第三种密码授权模式——控制台调用,之前之所以没说,是因为太简单了,那今天正好配合着Ocelot 网关一起讲讲,也不算滥竽充数。

正文开始。

这一步很简单,我们只需要增加一个Client即可:

// 控制台客户端 密码模式new Client{ClientId = "Console",ClientSecrets = { new Secret("secret".Sha256()) },AllowedGrantTypes = new List<string>(){GrantTypes.ResourceOwnerPasswordAndClientCredentials.FirstOrDefault(),},AllowedScopes = new List<string>{"blog.core.api"}}

简单来说,是允许一个名为Console的客户端,使用密码模式,通过我们的认证中心,来访问blog.core.api的资源服务器,具体什么意思,相信应该都能看的懂,这里不赘述。

上边我们已经配置好,下边我们就直接创建对应的客户端来测试吧。

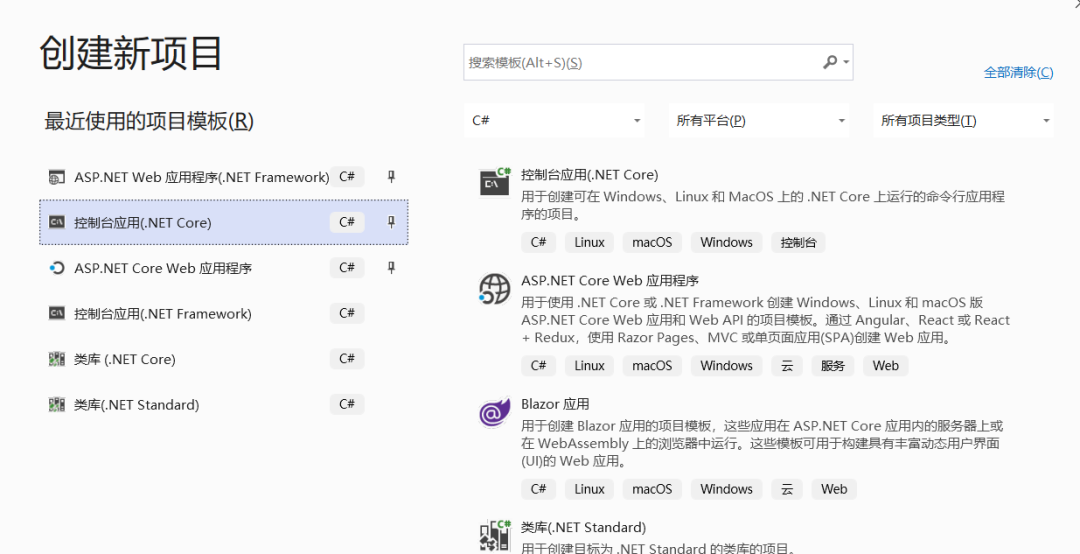

打开vs2019,创建NetCore的控制台应用程序

创建好后,引用 IdentityModel Nuget包

<ItemGroup><PackageReference Include="IdentityModel" Version="4.1.1" /></ItemGroup>

接下来,就是简单写代码了

static async Task Main(string[] args){using var client = new HttpClient();var discoResponse = await client.GetDiscoveryDocumentAsync("http://localhost:5004");if (discoResponse.IsError){Console.WriteLine(discoResponse.Error);return;}var tokenResponse = await client.RequestPasswordTokenAsync(new PasswordTokenRequest{Address = discoResponse.TokenEndpoint,ClientId = "Console",// 客户端idScope = "blog.core.api",// 对应的受保护资源服务器idClientSecret = "secret",UserName = "laozhang",// 这里的用户名密码,是我SeedData的时候导入的Password = "BlogIdp123$InitPwd"});if (tokenResponse.IsError){Console.WriteLine(tokenResponse.Error);return;}Console.WriteLine(tokenResponse.Json);client.SetBearerToken(tokenResponse.AccessToken);// 获取access_token后,向资源服务器发起请求var response = await client.GetAsync("http://localhost:8081/api/blog/1");Console.WriteLine(response.IsSuccessStatusCode ?$"{response.StatusCode} {await response.Content.ReadAsStringAsync()}" :response.StatusCode.ToString());}

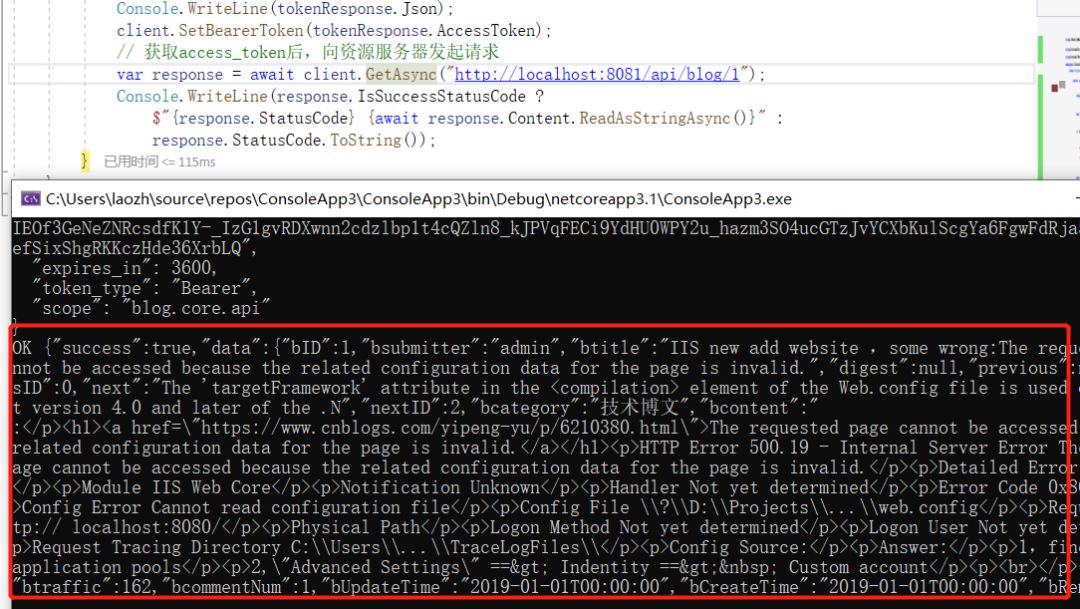

我已经对部分地方加了注释,相信你应该能看的懂,简单来说,就是通过账号信息向Ids4认证中心(5004)发起请求,获取到access_token,然后带上这个token向资源服务器(8081)发起请求,没错就是我们的Blog.Core项目,注意这个代码是is4分支的,不是master的。

然后还要注意Blog.Core的授权地址要改成localhost:5004,而不是ids.neters.club。

"ApiName": "Blog.Core","IdentityServer4": {"AuthorizationUrl": "https://ids.neters.club"}

这里的三端分别是:认证中心、资源服务器、还有刚刚创建的控制台。

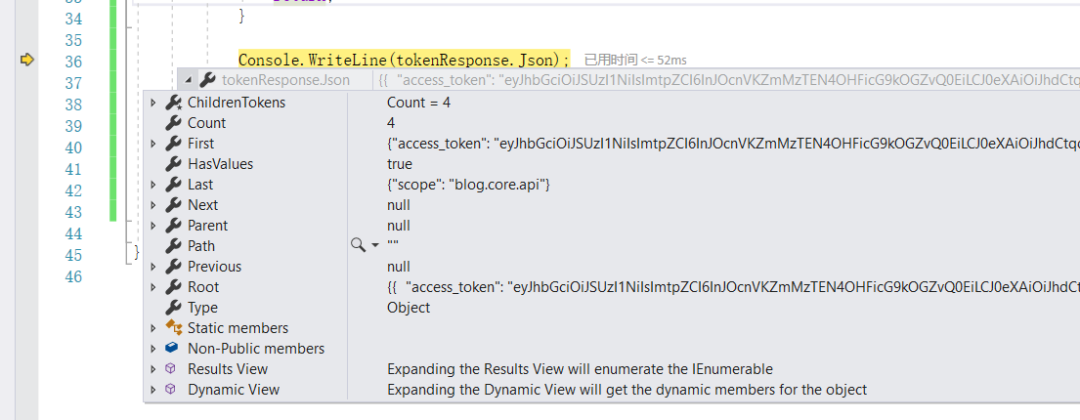

这里肯定没问题,我简单放两个结果图:

(获取到了token)

(访问资源服务器,返回结果)

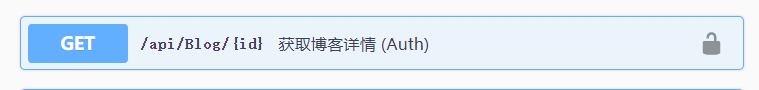

(为表示正确性,我这里贴出来api确实是加密的)

那现在我们的控制台密码授权模式已经说完了,那接下来就简单说一下如果使用Ocelot来实现api网关吧。

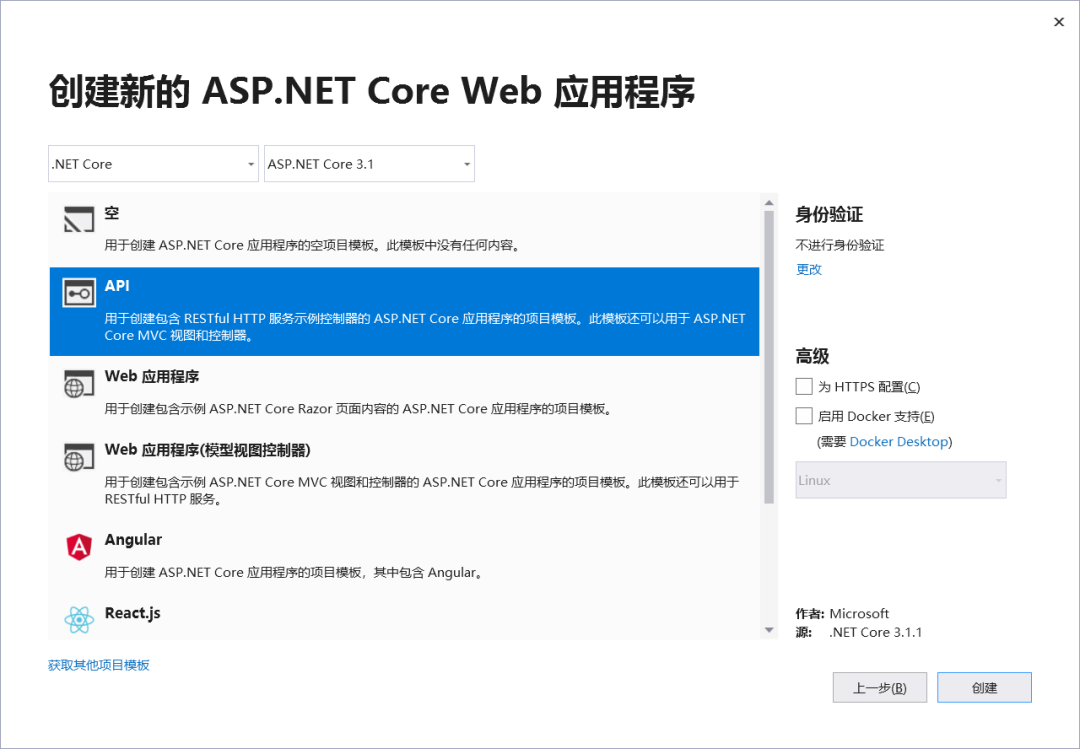

再创建一个空的API项目,端口设置3000

添加配置数据

{"Logging": {"LogLevel": {"Default": "Information","Microsoft": "Warning","Microsoft.Hosting.Lifetime": "Information"}},"AllowedHosts": "*","ReRoutes": [{"DownstreamPathTemplate": "/api/blog/1",// 下游api项目的接口"DownstreamScheme": "http","DownstreamHostAndPorts": [{"Host": "localhost","Port": 8081 // 下游api项目,可以配置多个}],"UpstreamPathTemplate": "/api/blog/1",// 自定义模板"UpstreamHttpMethod": [ "Get" ]}]}

引用Ocelot的Nuget包

<ItemGroup><PackageReference Include="Ocelot" Version="14.1.0" /></ItemGroup>

注册服务和添加中间件

public void ConfigureServices(IServiceCollection services){services.AddControllers();services.AddOcelot();}public void Configure(IApplicationBuilder app, IWebHostEnvironment env){app.UseRouting();app.UseOcelot();app.UseEndpoints(endpoints =>{endpoints.MapControllers();});}

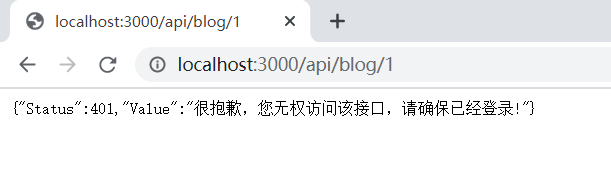

我们发起请求访问

当然,这是很正常的,证明我们已经成功的把资源服务器的8081,交给了3000的Ocelot网关了。

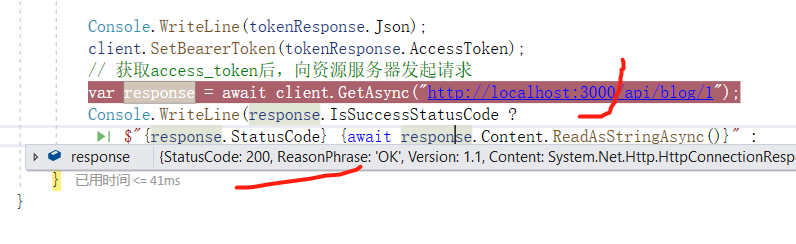

刚刚我们的控制台客户端,请求的是资源服务器,那我们现在改成API网关,看是否依然可以:

没错,依然是可行的。

到了这里,我们已经成功的学会了:

1、如何使用密码授权模式;

2、如何控制台客户端发起请求;

3、如何使用Ocelost API网关;

4、如何基于网关进行Ids4的授权认证操作;

好啦,今天就到这里吧,窗外阳光明媚,春暖花开。